|

مثل جميع توزيعات Linux ، يأتي Ubuntu بالفعل مع جدار حماية مثبت. في الواقع ، يأتي جدار الحماية هذا مضمنًا في النواة. في Ubuntu ، تم استبدال واجهة سطر أوامر جدار الحماية بنص أسهل إلى حد ما في الاستخدام. ومع ذلك ، فإن ufw (Uncomplicated FireWall) يحتوي أيضًا على واجهة رسومية سهلة الاستخدام للغاية. في هذا المنشور ، سنقدم دليلًا مصغرًا خطوة بخطوة حول كيفية استخدام gufw ، الواجهة الرسومية لـ ufw ، لتكوين جدار الحماية. |

قبل تثبيت gufw ، ليس من الجيد التحقق من حالة ufw. للقيام بذلك ، فتحت محطة وكتبت:

sudo ufw الوضع

يجب أن تظهر النتيجة مثل: "الحالة: غير نشطة". هذه هي الحالة الافتراضية لجدار الحماية في Ubuntu: يتم تثبيته ولكنه معطل.

لتثبيت gufw ، فتحت مركز برامج Ubuntu وبحثت عنه من هناك.

يمكنك أيضًا تثبيته من الجهاز عن طريق كتابة:

sudo apt-get install gufw

إعداد gufw

بمجرد التثبيت ، يمكنك الوصول إليه من النظام> الإدارة> إعدادات جدار الحماية.

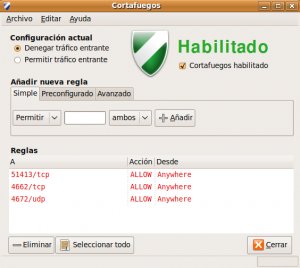

كما ترى في لقطة الشاشة ، يعمل ufw افتراضيًا بقبول جميع الاتصالات الصادرة ورفض جميع الاتصالات الواردة (باستثناء تلك المتعلقة بالاتصالات الصادرة). هذا يعني أن أي تطبيق تستخدمه سيكون قادرًا على الاتصال بالخارج (سواء كان ذلك عبر الإنترنت أو جزءًا من شبكة الإنترانت الخاصة بك) دون مشاكل ، ولكن إذا أراد شخص ما من جهاز آخر الوصول إلى جهازك ، فلن يتمكن من ذلك.

يتم تخزين جميع سياسات الاتصال في الملف / etc / default / ufw. الغريب أن ufw يحظر مرور IPv6 افتراضيًا. لتمكينه ، قم بتحرير الملف / etc / default / ufw والتغيير IPV6 = لا بواسطة IPV6 = نعم.

إنشاء قواعد مخصصة

انقر فوق الزر "إضافة" في نافذة gufw الرئيسية. هناك ثلاث علامات تبويب لإنشاء قواعد مخصصة: مسبقة التكوين وبسيطة ومتقدمة.

من خلال التكوين المسبق ، يمكنك إنشاء سلسلة من القواعد لعدد معين من الخدمات والتطبيقات. الخدمات المتاحة هي: FTP و HTTP و IMAP و NFS و POP3 و Samba و SMTP و ssh و VNC و Zeroconf. التطبيقات المتاحة هي: Amule و Deluge و KTorrent و Nicotine و qBittorrent و Transmission.

من Simple ، يمكنك إنشاء قواعد للمنفذ الافتراضي. يتيح لك ذلك إنشاء قواعد للخدمات والتطبيقات غير المتوفرة في التكوين المسبق. لتكوين نطاق من المنافذ ، يمكنك ضبطها باستخدام الصيغة التالية: PORT1: PORT2.

من الخيارات المتقدمة ، يمكنك إنشاء قواعد أكثر تحديدًا باستخدام عناوين IP والمنافذ المصدر والوجهة. هناك أربعة خيارات متاحة لتعريف القاعدة: السماح ، والرفض ، والرفض ، والحد. إن تأثير السماح والرفض واضح بذاته. سيعيد "رفض" رسالة "ICMP: وجهة غير قابلة للوصول" إلى الطالب. يسمح لك التحديد بالحد من عدد محاولات الاتصال غير الناجحة. هذا يحميك من هجمات القوة الغاشمة.

بمجرد إضافة القاعدة ، ستظهر في نافذة gufw الرئيسية.

بمجرد إنشاء القاعدة ، ستظهر في النافذة الرئيسية لـ Gufw. يمكنك أيضًا عرض القاعدة من محطة shell بكتابة حالة sudo ufw.

تعلم الكتابة بشكل غير طبيعي ، شيء جيد في سيرفيس

لن أهينك ، كما تفعل من خلال وصف نفسك بأنك غير عادي ، بسبب أخطاء في الكتابة ، لكن علي أن أخبرك أنك "ترى القشة في عين شخص آخر ، ولا ترى الشعاع في عينيك."

في سطر واحد مكتوب ، ارتكبت العديد من الأخطاء والإغفالات ؛ ربما يكون الأهم هو استبدال صيغة المصدر الحالية بالأمر.

لست خبيرًا ، ولكن كما قرأت ، لمنع المعدات من الاستجابة لطلبات الصدى (شرط أدنى لإخفاء معداتنا وتمرير ماسح ضوئي للمنافذ بشكل صحيح) ، من الضروري اتباع الخطوات التالية:

sudo ufw تمكين

sudo nano /etc/ufw/before.rules $

حيث السطر الذي يقول:

-A ufw-before-input -p icmp -icmp-type echo-request -j ACCEPT

لذلك يبدو مثل هذا:

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

حفظ في nano مع control + O. خروج مع control + X.

ثم:

sudo ufw تعطيل

sudo ufw تمكين

فعلت ذلك على جهاز الكمبيوتر الخاص بي. شخص ما يصحح لي إذا كان غير صحيح.

مرحبًا ، صحيح أن واجهة المستخدم الرسومية في الإصدار 64 بت مختلفة. أعتقد أنه ليس بديهيًا مثل GuardDog ، لكنني جربته وأعطاني نتائج أفضل مع بعض المنافذ التي كانت تعقدني ، لذلك كان gufw يعمل بالفعل. لذلك كان هذا المنشور مناسبًا لي. شكرا لنستخدم ...

بقدر ما أتذكر ، يجب أن تعمل حتى إذا قمت بإعادة التشغيل.

هذا البرنامج هو مجرد واجهة لجدار الحماية الذي يأتي افتراضيًا في Ubuntu.

في صحتك! بول.

بمجرد تكوين جدار الحماية ، هل لا يزال يعمل حتى إذا قمت بإعادة التشغيل أم يجب أن يبدأ عند كل تسجيل دخول؟ شكرا مقدما على الإجابة.

شكرا لهذا المنصب.

أنا مبتدئ تمامًا ولست متأكدًا مما إذا كان ما أفعله صحيحًا للحماية الفعالة. الشيء الوحيد الذي أقوم بتنزيله من الإنترنت هو Ubuntu iso والتوزيعات الأخرى ، لذلك أحب أن أغلق جميع المنافذ وأن أقوم بتنشيط ufw بالطريقة التالية في وحدة التحكم.

»Sudo ufw enable» ، هذا يعيد الرسالة التي تفيد بأن جدار الحماية قد تم تنشيطه ، وفي خطوة أخرى أقوم بإجراء التعديل التالي بإدخال الأمر التالي في وحدة التحكم:

"Sudo gedit /etc/ufw/before.rules"

في الشاشة التالية التي تظهر ، أقوم بتعديل السطر حيث "تم" باستخدام تجزئة في بداية السطر من أقصى اليسار.

الآن السؤال الذي أردت أن أطرحه عليك: هل هذا صحيح لحماية جهاز الكمبيوتر الخاص بي؟

شكرا مقدما على الاستجابة وأفضل التحيات.

نعم هذا صحيح. في حالة رغبتك في إنشاء قواعد ، أوصي باستخدام gufw. 🙂

في صحتك! بول.

شكرا جزيلا لك وتحياتي الطيبة من إسبانيا

لقد قمت بتثبيت الإصدار 10.10.1 على Ubuntu 10.10 ، ولكن AMD64 مختلف ، على الأقل في واجهة المستخدم الرسومية عن تلك التي قمت بشرحها.

هذا ما كنت أبحث عنه منذ فترة طويلة ، شكرًا لك.

يا له من تشيلو جيد! أنا سعيد!

في صحتك! بول.

yandri أنا جديد على لينكس ، سؤالي هو بهذه البساطة لتكوين جدار الحماية في جميع التوزيعات؟

يقال تعلم ...

لا يمكنني إضافة LibreOffice Impress إلى الاستثناءات. أحتاجه لأتمكن من استخدام جهاز التحكم عن بعد (Impress Remote) مع شبكة wi fi. حتى الآن كان الحل هو تعطيل جدار الحماية مؤقتًا

مرحبا…

مقال ممتاز. مفيد جدا

شكرا جزيلا

مرحبًا يا صديقي ، أستخدم أوبونتو 14.10 ، لقد اتبعت الخطوات التي ذكرتها للتعليق على القاعدة

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

ولكن عندما أعد فحص المنفذ ، يجب أن أفتح طلبات Ping (ICMP Echo) مرة أخرى ، وأستخدم الماسح الضوئي GRC ShieldsUp https://www.grc.com/x/ne.dll?bh0bkyd2 اي حل اخر ؟؟

شكر