|

غالبًا ما يستخدم Linux لإنقاذ عمليات تثبيت Windows ... أو نعم. يا لها من مفارقة كبيرة ، على وجه التحديد ، هناك العديد من الأدوات المجانية لإزالة البرامج الضارة والجذور الخفية. دعونا نرى البعض منهم. |

شكروتكيت

Chkrootkit أو Check Rootkit هو برنامج مشهور مفتوح المصدر ، وهو أداة تستخدم لرقمنة rootkits ، و botnets ، والبرامج الضارة ، وما إلى ذلك على خادمك أو نظام Unix / Linux. تم اختباره على: Linux 2.0.x و 2.2.x و 2.4.x و 2.6.x و 3.xx و FreeBSD 2.2.x و 3.x و 4.x و 5.x و 7.x و OpenBSD 2.x و 3.x و 4.x و 1.6.x NetBSD و Solaris 2.5.1 و 2.6 و 8.0 و 9.0 و HP-UX 11 و Tru64 و BSDI و Mac OS X. هذه الأداة مثبتة مسبقًا في BackTrack 5 في جزء Forensic Tools ومكافحة الفيروسات.

لتثبيت chkrootkit على توزيعة تعتمد على Ubuntu أو Debian ، يمكنك كتابة:

Sudo apt-get install chkrootkit

لبدء فحص النظام بحثًا عن برامج rootkits وأبواب خلفية محتملة ، اكتب الأمر:

sudo chkrootkit

روتكيت هنتر

Rootkit Hunter أو rkhunter هو ماسح ضوئي للجذور الخفية مفتوح المصدر مشابه لـ chkrootkit وهو مثبت مسبقًا أيضًا في BackTrack 5 ضمن أدوات الطب الشرعي ومكافحة الفيروسات. تقوم هذه الأداة بتحليل الجذور الخفية ، والأبواب الخلفية ، والمآثر المحلية عن طريق إجراء اختبارات مثل: مقارنة تجزئة MD5 ، والبحث عن الملفات الافتراضية التي تستخدمها الجذور الخفية ، وأذونات الملفات الخاطئة للثنائيات ، والبحث عن السلاسل المشبوهة في وحدات LKM النمطية و KLD والبحث عن الملفات المخفية والمسح الاختياري داخل النص والملفات الثنائية.

لتثبيت rkhunter على توزيعة تعتمد على Ubuntu أو Debian ، يمكنك كتابة:

sudo apt-get install rkhunter

لبدء فحص نظام الملفات ، اكتب الأمر:

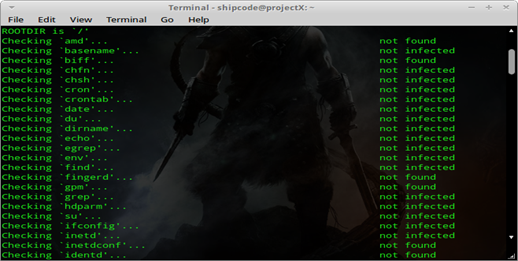

sudo rkhunter - تحقق

وإذا كنت تريد التحقق من وجود تحديثات ، فقم بتشغيل الأمر:

sudo rkhunter - تحديث

بعد انتهاء rkhunter من فحص نظام الملفات الخاص بك ، يتم تسجيل جميع النتائج في /var/log/rkhunter.log.

كلاماف

ClamAV هو أحد برامج Linux الشائعة لمكافحة الفيروسات. إنه أشهر مضاد فيروسات لينكس يحتوي على إصدار واجهة المستخدم الرسومية المصمم لتسهيل الكشف عن أحصنة طروادة والفيروسات والبرامج الضارة والتهديدات الضارة الأخرى. يمكن أيضًا تثبيت ClamAV على أنظمة تشغيل Windows و BSD و Solaris وحتى MacOSX. ديان دي لوكاس زميل أبحاث الأمن لديه البرنامج التعليمي مفصل في صفحة InfoSec Resource Institute حول كيفية تثبيت ClamAV وكيفية العمل مع واجهته في سطر الأوامر.

BotHunter

يعد BotHunter نظامًا قائمًا على تشخيص شبكة الروبوتات الذي يتبع مسار تدفقات اتصال بين الكمبيوتر الشخصي والإنترنت. تم تطويره وصيانته من قبل مختبر علوم الكمبيوتر ، SRI International ، وهو متاح لنظامي Linux و Unix ، لكنهم أصدروا الآن إصدارًا تجريبيًا خاصًا وإصدارًا مسبقًا لنظام Windows.

إذا كنت ترغب في تنزيل هذا البرنامج ، يمكنك القيام بذلك من هنا . عادة ما توجد ملفات تعريف عدوى BotHunter في ~ cta-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

مثال على استخدام BotHunter2Web.pl:

perl BotHunter2Web.pl [التاريخ YYYY-MM-DD] -i sampleresults.txt

أفاست! لينكس هوم إيديشن

أفاست! Linux Home Edition هو محرك مضاد للفيروسات يتم تقديمه مجانًا ، ولكن للاستخدام المنزلي فقط وليس للاستخدام التجاري. يشتمل على ماسح ضوئي لسطر الأوامر واستنادًا إلى خبرة مؤلف الملاحظة الأصلية ، فإنه يكتشف بعض برامج Perl IRC التي تحتوي على وظائف ضارة مثل وظائف udpflood و tcpflood ، ويسمح للسيد أو وحدة التحكم الآلي الخاصة بك بالعمل أوامر عشوائية باستخدام وظيفة system () لـ Perl.

يمكنك تنزيل برنامج مكافحة الفيروسات هذا هنا .

نيوبي

NeoPI هو برنامج نصي بلغة Python مفيد لاكتشاف المحتوى الفاسد والمشفّر داخل الملفات النصية أو البرامج النصية. الغرض من NeoPI هو المساعدة في اكتشاف الشفرات المخفية في قشرة الويب. كان تركيز تطوير NeoPI على إنشاء أداة يمكن استخدامها مع طرق الكشف الشائعة الأخرى القائمة على التوقيع أو الكلمات الرئيسية. إنه برنامج نصي عبر الأنظمة الأساسية لنظامي التشغيل Windows و Linux. فهو لا يساعد المستخدمين فقط على اكتشاف الأبواب الخلفية المحتملة ، ولكن أيضًا البرامج النصية الخبيثة مثل شبكات IRC botnets وقذائف udpflood والبرامج النصية الضعيفة والأدوات الضارة.

لاستخدام نص Python هذا ، ما عليك سوى تنزيل الكود من موقع github الرسمي والتنقل عبر دليله:

بوابة استنساخ https://github.com/Neohapsis/NeoPI.git cd NeoPI

أورمون

Ourmon هو برنامج مفتوح المصدر قائم على Unix وأداة استنشاق حزمة شبكة شائعة على FreeBSD ، ولكن يمكن استخدامه أيضًا لاكتشاف الروبوتات كما توضح Ashis Dash في مقالتها بعنوان "أداة كشف الروبوتات: Ourmon" في مجلة Clubhack أو Chmag.

البقرى

وأخيرًا وليس آخرًا ، لدينا الأمر grep ، وهو أداة سطر أوامر قوية في نظامي التشغيل Unix و Linux. يُستخدم للبحث عن مجموعات بيانات الفحص واختبارها للأسطر التي تطابق التعبير العادي. باختصار ، تم ترميز هذه الأداة بواسطة Ken Thompson في 3 مارس 1973 لـ Unix. اليوم ، تشتهر Grep باكتشاف والبحث عن قذائف الباب الخلفي المزعجة والبرامج النصية الضارة أيضًا.

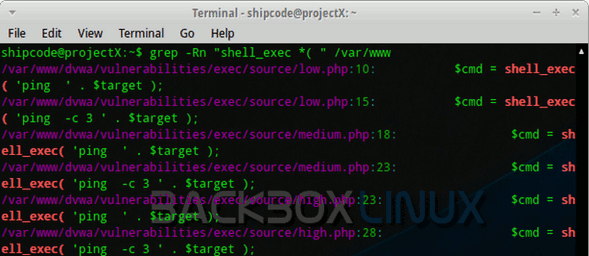

يمكن أيضًا استخدام Grep لاكتشاف البرامج النصية الضعيفة (على سبيل المثال ، وظيفة shell_exec الخاصة بـ PHP والتي تعد وظيفة PHP محفوفة بالمخاطر تسمح بتنفيذ التعليمات البرمجية عن بُعد أو تنفيذ الأوامر). يمكننا استخدام الأمر grep للبحث عن shell_exec () للاستفادة منه في دليلنا / var / www للتحقق من ملفات PHP المحتملة المعرضة لخطر ICE أو إدخال الأوامر. هذا هو الأمر:

grep-Rn "shell_exec * (" / var / www

Grep هي أداة جيدة للكشف اليدوي والتحليل الجنائي.

حول #Avast ، إنه أمر مروع ... لقد قمت بتثبيته ولا يعمل على الإطلاق.

مقال ممتاز ... يجب أن أجرب الأدوات الأخرى!

نجاح باهر! أدوات ممتازة ولكن أفاست لم يعمل معي ، فهو يؤدي فقط إلى إبطاء جهاز الكمبيوتر ويستغرق 20 دقيقة. للبدأ

أرتيكولازو ، بابلو 😀

يوم جيد،،

المقال مثير للاهتمام ، أنا مبتدئ في هذا الموضوع ، لذلك أسأل ، في الخيار الأول ، ستقول كيفية تثبيت chkrootkit ، ثم الأمر للتحقق من الجذور الخفية المحتملة والأبواب الخلفية في النظام ، ثم ماذا أفعل؟ أحذفها ، ألغيها ، أحظرها ، وإذا كان الأمر كذلك ، كيف يمكنني حذفها أو حظرها؟

شكرا

مقالة جيدة

مرحبًا ، أنا Fede ، أنا في صفحتك المفيدة جدًا ، ويعيش Linux منذ فترة طويلة والبرامج المجانية بفضل الآلاف من المبرمجين والمتسللين من جميع أنحاء العالم. شكرًا لك لينوس تورفالد ، وريتشارد ستولمان ، وإيريك رايموند ، وآخرين كثيرين ، أراك قريبًا وآسف على الأخطاء في الأسماء شكرًا.

أنا لا أفهم أي شيء الأم اللعينة!

انظر ، أنا لا أفهم الكثير أيضًا ، لكن التعليق الآخر قال إنه جيد. وجه ضاحك

ديبشيكروت (https://www.elstel.org/debcheckroot/) من elstel.org مفقود في هذه القائمة. إنها حاليًا أفضل أداة لاكتشاف الجذور الخفية. معظم البرامج مثل rkhunter و chkrootkit لم تعد قادرة على اكتشاف الجذور الخفية بمجرد تعديلها بشكل طفيف. debcheckroot مختلف. يقارن sha256sum لكل ملف مثبت برأس الحزمة.