نحتاج أحيانًا إلى معرفة ما إذا كان منفذ X مفتوحًا على جهاز كمبيوتر بعيد (أو خادم) ، في تلك اللحظة ليس لدينا بعض الخيارات أو الأدوات لاستخدامها:

NMAP

الحل الأول الذي يعتقده الكثير منا هو: NMAP ، انظر المقال المسمى: شاهد المنافذ المفتوحة باستخدام NMap والتدابير لحماية أنفسنا

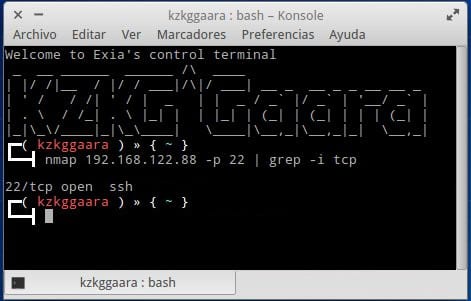

في حالة عدم رغبتك في إجراء فحص كامل ، ولكنك تريد ببساطة معرفة ما إذا كان منفذ معين مفتوحًا على جهاز كمبيوتر / خادم X ، فسيكون مثل هذا:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

على سبيل المثال:

nmap localhost -p 22 | grep -i tcp

اوه حسنا:

nmap 127.0.0.1 -p 22 | grep -i tcp

ما يفعله هذا بسيط ، فهو يسأل IP أو المضيف إذا كان المنفذ المحدد مفتوحًا أم لا ، ثم عوامل تصفية grep ويعرض فقط السطر الذي يريدون قراءته ، الذي يخبرهم إذا كان مفتوحًا (مفتوحًا) أو مغلقًا (مغلقًا) ) هذا المنفذ:

حسنًا ... نعم ، إن nmap (أداة استكشاف الشبكة وفحص المنافذ) تعمل بالنسبة لنا ، ولكن لا تزال هناك متغيرات أخرى حيث يتعين عليك كتابة أقل 🙂

nc

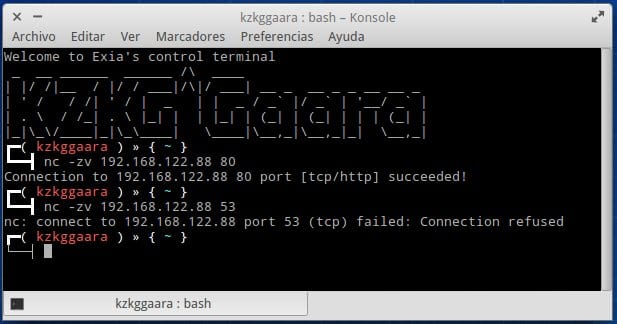

nc أو netcat ، إنه خيار أبسط بكثير لمعرفة ما إذا كان المنفذ مفتوحًا أم لا:

nc -zv {IP_O_DOMINIO} {PUERTO}

هذا هو:

nc -zv 192.168.122.88 80

هذه لقطة شاشة تقوم باختبار منفذ مفتوح (80) وآخر لمنفذ آخر غير (53):

El -ض ت ما يفعله بسيط ، v يسمح لنا بمعرفة ما إذا كان المنفذ مفتوحًا أم لا ، بينما يغلق z الاتصال بمجرد التحقق من المنفذ ، إذا لم نضع z ثم علينا أن نفعل أ CTRL + C لإغلاق nc.

التلنت

هذا هو المتغير الذي استخدمته لفترة من الوقت (بسبب جهل ما سبق ذكره) ، في المقابل يخدمنا telnet أكثر بكثير من مجرد معرفة ما إذا كان المنفذ مفتوحًا أم لا.

telnet {IP_O_HOST} {PUERTO}

هذا مثال:

telnet 192.168.122.88 80

مشكلة telnet هي إغلاق الاتصال. بعبارة أخرى ، في مناسبات معينة ، لن نتمكن من إغلاق طلب telnet وسنضطر إلى إغلاق هذا الجهاز ، أو في محطة أخرى ، قم بإجراء telnet killall أو شيء مشابه. هذا هو السبب في أنني أتجنب استخدام telnet إلا إذا كنت بحاجة فعلاً لذلك.

النهاية!

على أي حال ، آمل أن يكون هذا مثيرًا للاهتمام بالنسبة لك ، إذا كان هناك شخص يعرف أي طريقة أخرى لمعرفة ما إذا كان المنفذ مفتوحًا أم لا على جهاز كمبيوتر آخر ، فاتركه في التعليقات.

تحياتي

ستكون هذه الأوامر مفيدة لي عند الاتصال عبر SSH!

بفضل!

هل هناك تطبيق رسومي لفعل الشيء نفسه؟

حسنًا ، يمكنك دائمًا تثبيت zenmap الذي يستخدم nmap من الخلف :)

إذا كان مع nmapfe ، فإن الواجهة الرسومية تأتي مع nmap.

مع netcat يخبرني أن z خيار غير صالح ، وبدون ذلك يعمل بشكل مثالي ، وفي $ man nc ، لا يظهر أيضًا. من أين أتى؟

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: يحدد أن nc يجب أن يقوم فقط بالبحث عن عفاريت الاستماع ، دون إرسال أي بيانات إليهم. من الخطأ استخدام هذا الخيار مع الخيار -l.

مع nc نعم أحصل على O_O

وكيف يمكنني الاتصال بخادم VPS عبر SSL؟

ما أفعله دائمًا هو تشغيل nmapfe host-ip بحيث يعطيني جميع منافذ tcp ، والآن لرؤية منافذ udp المفتوحة التي يجب عليك تشغيلها:

nmap -sU المضيف الملكية الفكرية

لقد استخدمت أيضًا telnet أكثر من أي شيء آخر على windows إذا لم يكن لدي nmap مثبتًا ، فإن متغير netcat لا يروق لي ...

تحياتي

أرغب في معرفة المزيد عن هذا الأمر ، آمل أن تتمكن من دعمني لدي معرفة أساسية للغاية وأود أن أعرف المزيد لتطبيق هذا النوع من المعرفة في عملي.

اكتشفت للتو أنه ليس لدي المنافذ التي أحتاج إلى فتحها ، والآن سأضطر إلى البحث عن كيفية فتحها من أجل القيام بما أحتاجه. شكرا على المساهمة ، لقد ساعدتني كثيرا.

مقال ممتع جدا! إلى جانب netcat ، يعمل أيضًا على vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

الحصول على sudo تثبيت nmap

nam 192.168.0.19 -p 21 | grep -i tcp

منزل المستخدم المحلي srv / ftp

إعادة التشغيل مع إعادة تشغيل sudo service vsftpd

write_enable = نعم حتى يتمكن المستخدمون المحليون من تحميل الملفات.

لحبس مجهول في منزله

chroot_local_user = نعم

chroot_list_enable = نعم

allow_writreable_chroot = نعم

no_annon_password = لا لكي يقوم المجهول بوضع البطاقة مجاملة

deny_email_enable = نعم

banned_email_file = / etc / vsftpd.banned_emails لرفض المجهول بالبريد الإلكتروني.

____—————————————————————–

مستخدم قفص أقل من أولئك الموجودين في القائمة

chroot_local_user = نعم

chroot_lits_enable = نعم

chroot_list_file = / etc / vsftpd.chroot_list.

لإضافة مستخدمين sudo adduser name

تعطيل المحلية local_enable = لا

قفص أنفسكم بشكل افتراضي

مجهول قفص في srv / ftp

المباني في منزلك

جيد جدا! إذا لم يكن لدينا nmap أو telnet أو netcat ، فيمكننا استخدام دليل cat و proc:

القط </ dev / tcp / HOST / PORT

على سبيل المثال: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

شكرا ، شرح جيد جدا