افتراضية أنظمة التشغيل: التقنيات المتاحة لعام 2019

تتكون المحاكاة الافتراضية لأنظمة التشغيل (OS) أساسًا من القدرة على المشاركة في نفس الجهاز مع العديد من أنظمة التشغيل التي تعمل بطريقة مستقلة تمامًا. يتم ذلك باستخدام برامج المحاكاة الافتراضية ، والتي يوجد الكثير منها في سوق الكمبيوتر وهناك العديد من البدائل المجانية والمملوكة.

تتمتع جميع التقنيات المتاحة حاليًا بمستويات مختلفة من الصعوبة من حيث التثبيت والتكوين والاستخدام والتوافر وإمكانية الوصول إلى الوثائق اللازمة لإتقانها. لكن جميعها تركز على تسهيل المحاكاة الافتراضية لأي نظام تشغيل خاص (ضيف) أو نظام تشغيل (مضيف) تقريبًا في شهر مايو أو أقل ، من أجل اختبار أي نظام تشغيل تقريبًا دون الحاجة إلى محرك أقراص ثابت مخصص.

أهمية الافتراضية

سواء أكان التمثيل الافتراضي لنظام تشغيل كامل أو مجرد تطبيق واحد أو عدة تطبيقات ، فإن المحاكاة الافتراضية هي حاجة أساسيةلأنه يسمح لنا بتوسيع إمكانياتنا وإمكانياتنا داخل منصتنا الحالية (الكمبيوتر / الشبكة).

لجميع أولئك الذين يعملون أو يستمتعون بالتكنولوجيا ، من المهم جدًا أن تكون على اطلاع دائم بالتغييرات التي حدثت فيها.، إما لزيادة تطورنا المهني ، أو تحسين إنتاجية عملنا ، أو فقط لتسهيل تعلم و / أو تدريس أحدث ما في علوم الكمبيوتر.

محب للكمبيوتر ، وعادة ما يكون مستخدمًا منزليًا يستخدم نظام تشغيل معين الرغبة في تعلم كيفية استخدام أو استخدام مزايا نظام تشغيل آخر معروف أم لا ، دون الحاجة إلى اللجوء إلى تنسيق جهاز الكمبيوتر الخاص بك.

والتقنيات التي تجعل هذا ممكنًا هي المحاكاة الافتراضية لأنظمة التشغيل، والتي تتكون أساسًا من القدرة على المشاركة في نفس HW عدة أنظمة تشغيل تعمل بطريقة مستقلة تمامًا.

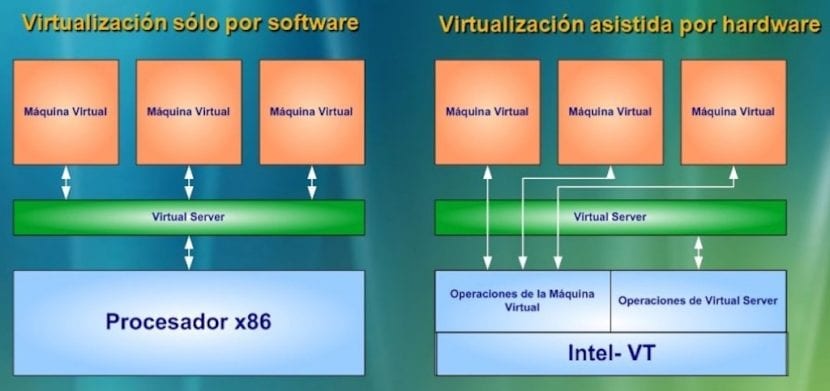

جعلت تقنية HW الحالية هذه التكنولوجيا تتطور كثيرًا ، أي التطبيقات التي تدعمها ، الذي يسمح لنا اليوم بتشغيل نظام (أنظمة) تشغيل واحد أو أكثر يختلف عن نظامنا وعلى نظامنا ، بنفس القوة الحقيقية تقريبًا وأحيانًا يساوي أو أكبر مما لو تم تثبيته مباشرة على موقعنا HW.

مزايا المحاكاة الافتراضية

- حفظ نفقات تكاليف المعدات المادية الجديدة.

- التخفيف من مشكلات توافق البرامج

- توفير ساعات العمل عن طريق استنساخ الأنظمة الساخنة.

- توفير ساعات العمل عن طريق هجرة الأنظمة الساخنة

- سهولة تنفيذ بيئات الاختبار

- تحسين عزل المعدات والتطبيقات والخدمات

- تحسين الأمان وملفات التعريف لعمليات الوصول المحددة بواسطة المعدات والأنظمة

- المرونة والرشاقة لاستعادة المعدات والتطبيقات والخدمات.

عيوب المحاكاة الافتراضية

- عوائد أقل ممكن

- قيود الأجهزة المحتملة

- زيادة العمل بسبب انتشار MV

- زيادة المخاطر بسبب مركزية الجهد المتوسط

- مخاطر عدم التوحيد أو عدم توحيد تنسيقات الأجهزة الظاهرية

تقنيات المحاكاة الافتراضية

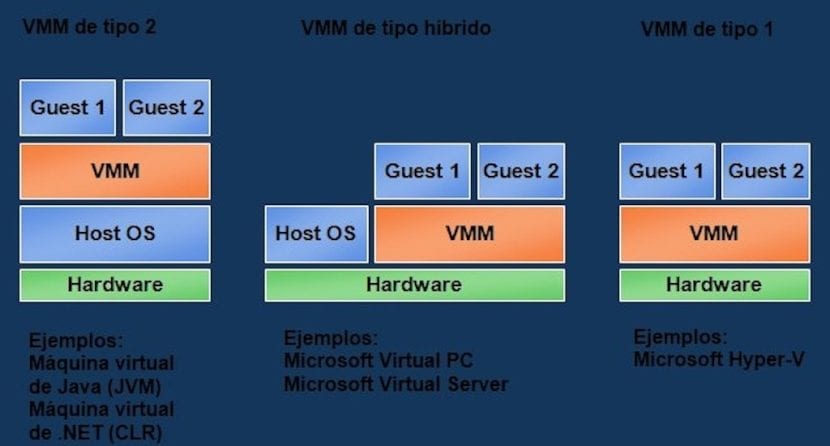

تستفيد تقنيات المحاكاة الافتراضية المتاحة مما يُعرف باسم "Hypervisor" أو "Virtual Machine Monitor (VMM)"، وهي ليست أكثر من منصة المحاكاة الافتراضية نفسها ، أي التكنولوجيا التي تتيح لنا ، في نفس الوقت ، استخدام أنظمة تشغيل متعددة في مضيف مضيف (خادم فعلي).

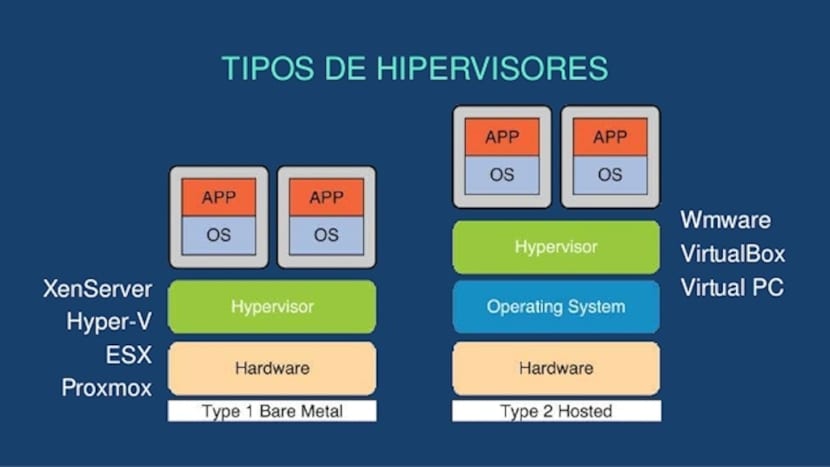

حاليًا ، يمكن تصنيف برامج Hypervisor إلى نوعين:

- النوع 1 (أصلي ، مكشوف المعدن): تعد Hypervisors حلاً برمجيًا يتم تشغيله مباشرةً على HW الحقيقي للمضيف المضيف (الخادم الفعلي) للتحكم في HW ومراقبة نظام التشغيل الافتراضي المتعدد. تعمل الأنظمة الافتراضية على مستوى آخر فوق Hypervisor.

فيما يلي بعض أشهر برامج Hypervisors من النوع 1:

- سيتريكس زين سيرفر

- سيتريكس مراقب الأجهزة

- خادم مايكروسوفت هايبر- V

- بروموكس VE

- برنامج VMware: ESX / ESXi / ESXi Free / vSphere Hypervisor

- كسين

- إكستراتوم

يمكن أن يكون Hypervisor من النوع 1 من نوعين:

- المتجانسة

- بواسطة Microkernel

- النوع 2 (مستضاف): تعد Hypervisors حلاً برمجيًا يعمل على نظام تشغيل تقليدي (Linux و Windows و Mac OS) لإضفاء الطابع الافتراضي على أنظمة التشغيل الأخرى. بهذه الطريقة ، تحدث المحاكاة الافتراضية في طبقة بعيدة جدًا عن HW إذا قارناها مع Hypervisors من النوع 1. منطقيًا ، هذا يعني أن الأداء أقل في Hypervisors من النوع 2.

فيما يلي بعض أكثر برامج Hyperviser من النوع 2 استخدامًا:

- بيف

- صناديق جنوم

- آلة افتراضية قائمة على النواة (KVM)

- برنامج VMware: محطة عمل وخادم ومشغل و Fusion

- مايكروسوفت: Virtual PC ، Virtual Server

- يوازي سطح المكتب

- كيمو

- ريد هات المؤسسة الافتراضية

- سندبوإكسي

- VMLite

- مدير الفضيلة

- فيرتثلبوإكس

- المشرف المتميز

غالبًا ما يتم ذكر المحاكاة الافتراضية المختلطة في بعض الآداب ، والتي ، كما يقول اسمها ، تتكون من تنفيذ النوعين من المحاكاة الافتراضية لأنظمة التشغيل المذكورة أعلاه داخل نفس المضيف المادي. تقنيات المحاكاة الافتراضية الأخرى المعروفة الجديرة بالذكر هي تلك التي تتعلق غالبًا بالسحابة أو الحاويات. من بين هؤلاء:

- سحابة افتراضية

- أمازون ويب سيرفيسز (أوس)

- آي بي إم باور في إم

- أوراكل VM

- نوافذ أزور

- افتراضية الحاويات

- عامل في حوض السفن

- Kubernetes

- لينكس- VServer

- ال إكس سي

- openvz

- باناماكس

- Podman

- رانشر سطح المكتب

- RKT

- تفرد

- المتشرد

- حاوية النوافذ

ملخص

يعتمد تحديد نوع تقنية المحاكاة الافتراضية الأفضل على الاحتياجات ونموذج العمل للمؤسسة وقدرات موظفي تكنولوجيا المعلومات الذين يعملون هناك. ولكن باختصار ، يمكن ملاحظة أن برنامج hypervisor من النوع 1 أسرع من برنامج hypervisor من النوع 2 ، حيث يتواصل الأول مباشرة مع HW للخادم. لا يتعين على Hypervisor من النوع 1 التعامل مع نظام التشغيل والطبقات المتعددة التي تقلل عادةً من إمكانات Hypervisors المستضافة.

استنتاجًا أنه باستخدام جهاز Hypervisor من النوع 1 ، سنحصل على أداء أفضل وقابلية للتوسع والاستقرار. ولكن في مقابل ذلك ، لدينا أنه مع هذا النوع من تقنية المحاكاة الافتراضية ، يكون المخلفات الخطرة المدعومة أكثر محدودية ، نظرًا لأنه يتم بناؤه عادةً بمجموعة محدودة من برامج التشغيل ويكون تنفيذها أكثر تعقيدًا.

أثناء استخدام برامج Hypervisors من النوع 2 الأكثر شهرة ومعروفة للجميع والتي عملت على تسريع حركة المحاكاة الافتراضية ، تحصل على توافق أكبر نظرًا لحقيقة أن لديهم مصفوفة HW كبيرة ، حيث يستخدمون المحاكاة الافتراضية القائمة على البرامج. على سبيل المثال ، يمكن تثبيت برنامج Hypervisor من النوع 2 على كمبيوتر محمول أسهل بكثير من جهاز Hypervisor من النوع 1. كما يسهل تكوين أجهزة Hypervisor من النوع 2 لأنها تعمل مباشرةً مع نظام تشغيل

إذا كان لديك المزيد من الأسئلة حول هذا الموضوع ، فأوصيك بقراءة ورقة العمل المتعلقة به والموجودة في هذا صلة.

شرح جيد جدًا عن الفرق بين VMM من النوع 1 والنوع 2.

مقال جيد جدا.

تحياتي ، شكرا للقراءة وتعليقك. يسعدنا جدًا أن المحتوى كان مفيدًا وممتعًا لك.