منذ بعض الوقت شرحت كيفية تكوين خدمة SSH للعمل على منفذ مختلف عن 22، وهو المنفذ الافتراضي. كان الهدف من ذلك هو أن تكون جميع برامج الروبوت ، وهجمات اختراق SSH افتراضيًا على المنفذ 22 (والذي أكرر ، هو الافتراضي) ، لذلك من خلال تغيير المنفذ ، سنحصل على مزيد من الأمان.

ولكن ماذا أفعل إذا كنت أرغب في تكوين SSH من خلال منفذ آخر ولكن مع الاحتفاظ بـ SSH أيضًا على المنفذ 22؟ أي الحاجة إلى أن يكون لدى الخادم SSH على أكثر من منفذ واحد ، على سبيل المثال على 22 وكذلك على 9122

لهذا نقوم بتعديل ملف التكوين لعفريت SSH:

nano /etc/ssh/sshd_config

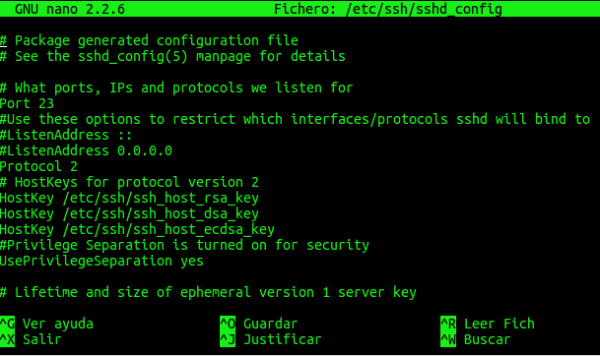

هناك سنرى شيئًا كهذا:

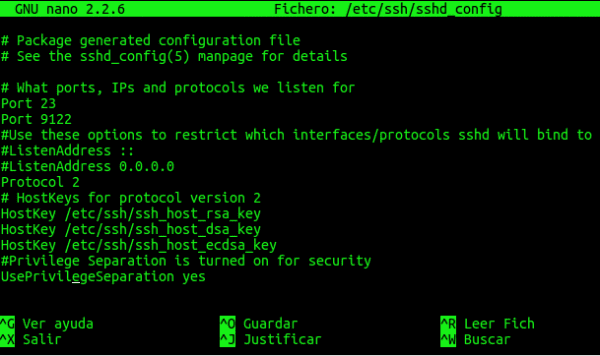

سترى أنه في السطر 5 يوجد شيء يقول: "المنفذ 22" ، حسنًا ، علينا فقط تكرار هذا السطر أدناه وتغيير رقم المنفذ. بمعنى آخر ، لكي تعمل خدمة SSH الخاصة بنا أيضًا مع 9122 ، يجب أن نتركها على النحو التالي:

ثم يجب إعادة تشغيل الخدمة:

service ssh restart

إذا استخدموا القوس فسيكون:

systemctl restart sshd

عندما تريد الاتصال عبر منفذ غير 22 تذكر ، يجب عليك إضافة -p $ PORT في خط الاتصال ، شيء من هذا القبيل:

ssh usuario@servidor -p 9122

بالمناسبة ، أوصيك بالتحقق من ملف sshd_config من قبل ، فهناك بعض الخيارات المثيرة للاهتمام 😉

تحياتي

نصائح جيدة لتغيير منفذ ssh الافتراضي ... لمنع الهجمات على المنفذ 22.

أعتقد أنه يجب ترك منفذ واحد فقط ... ويجب أن يكون هذا مختلفًا عن 22 حتى لا يكون للهجمات أي تأثير.

تحياتي

شكرا على القراءة 🙂

كانت آخر نتائجي:

PermitRootLogin لا

y

AllowUsers جون جاك تشيستر…. إلخ

مع هذا أقوم بالحد من احتمالات التكسير ، إذا أضفت iptables جيدة ... حسنًا نحن كذلك.

في الواقع ، أفضل استخدام PortKnocking 😀

كما هو الحال دائمًا KZKG ^ Gaara ، ممتاز مقالاتك على SSH. مع أدلةك نفقد الخوف من TERMINAL

شكرا لك

OOOOOOOOhhhh !!!!

مقال جيد جدا بري !!!

بصرف النظر عن تغيير رقم المنفذ ، للحد من خيارات المهاجم أكثر قليلاً ، يوصى أيضًا بتعطيل تسجيل الدخول باستخدام USER: PASS

كلمة المرور المصادقة لا

واستخدام مصادقة المفتاح الخاص / العام.

وظيفة جيدة.

Salu2