يوجد في عالمنا العديد والعديد من الأسرار ... بصراحة لا أعتقد أنني أستطيع أن أتعلم ما يكفي لمعرفة معظمها ، ويعطي هذا من خلال الحقيقة البسيطة المتمثلة في أن Linux يسمح لنا بعمل الكثير ، ولكن هناك أشياء كثيرة يصعب علينا معرفتها جميعًا.

سأشرح لك هذه المرة كيفية القيام بشيء مفيد للغاية ، وهو أمر يحتاج إليه العديد من مسؤولي الشبكة أو النظام ، ووجدوا أنه من الصعب ببساطة عدم العثور على طريقة بسيطة إلى حد ما لتحقيق ذلك:

كيفية حبس المستخدمين المتصلين عبر SSH

قفص؟ … WTF!

نعم ، إذا كان علينا ، لأي سبب من الأسباب ، أن نمنح وصول SSH لصديق لنا إلى جهاز الكمبيوتر (أو الخادم) ، فيجب علينا دائمًا الاهتمام بأمن واستقرار جهاز الكمبيوتر أو الخادم الخاص بنا.

يحدث أننا أردنا مؤخرًا منح Perseus SSH حق الوصول إلى خادم خاص بنا ، ولكن لا يمكننا منحه أي نوع من الوصول لأن لدينا تكوينات حساسة حقًا هناك (قمنا بتجميع العديد من الأشياء والحزم التي قمنا بتثبيتها بشكل فردي ، إلخ ...) وإذا كان هناك شخص لا يفعل ذلك. سواء حاولت إجراء حتى أدنى تغيير على الخادم ، فهناك احتمال أن كل شيء سوف يضيع هههه.

ثم، كيفية إنشاء مستخدم بامتيازات محدودة للغاية ، لدرجة أنه لا يستطيع حتى الخروج من قفصه (المنزل)?

لنبدأ بالتنزيل jailkit، أداة تتيح لنا القيام بذلك:

1. يجب أولاً تنزيل خادم JailKit الخاص بنا.

wget http://ftp.desdelinux.net/jailkit-2.14.tar.gz

2. ثم يجب علينا فك ضغط الحزمة وإدخال المجلد الذي ظهر للتو:

tar xzf jailkit-2.14.tar.gz && cd jailkit-2.14

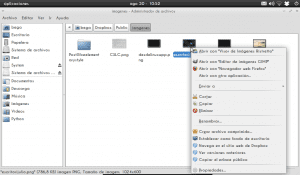

3. في وقت لاحق ذهبنا إلى تجميع البرامج وتثبيتها (أترك لك لقطة شاشة):

./configure

make

make install

4. جاهز ، هذا مثبت بالفعل. نواصل الآن إنشاء القفص الذي سيحتوي على مستخدمين مستقبليين ، وفي حالتي قمت بإنشائه في: / opt / وسميته "jail" ، لذلك سيكون المسار: / اختيار / السجن :

mkdir /opt/jail

chown root:root /opt/jail

5. تم إنشاء القفص بالفعل ، لكنه لا يحتوي على جميع الأدوات اللازمة حتى يتمكن المستخدمون المستقبليون الذين سيكونون هناك من العمل دون مشاكل. أعني ، حتى الآن تم إنشاء القفص ، لكنه مجرد صندوق فارغ. الآن سنضع في القفص بعض الأدوات التي سيحتاجها المستخدمون في قفص:

jk_init -v /opt/jail basicshell

jk_init -v /opt/jail editors

jk_init -v /opt/jail extendedshell

jk_init -v /opt/jail netutils

jk_init -v /opt/jail ssh

jk_init -v /opt/jail sftp

jk_init -v /opt/jail jk_lsh

6. جاهز ، القفص موجود ولديه بالفعل الأدوات ليستخدمها المستخدم ... الآن نحتاج فقط ... المستخدم! لنقم بإنشاء المستخدم كيرا ونضعه في القفص:

adduser kira

jk_jailuser -m -j /opt/jail kira

cat /etc/passwd | grep jk_chroot

إذا لاحظت عدم ظهور أي شيء مثل لقطة الشاشة ، فلا بد أنك ارتكبت خطأً. اترك تعليقًا هنا وسأساعدك بكل سرور.

7. وفويلا ، المستخدم محبوس بالفعل ... لكنه محبوس جدًا ، بحيث لا يمكنه الاتصال بواسطة SSH ، لأنه عندما يحاول الاتصال بالخادم لا يسمح له:

8. للسماح للمستخدم بالاتصال ، يجب علينا القيام بخطوة أخرى.

يجب علينا تحرير ملف etc / passwd للقفص ، أي في هذه الحالة سيكون / opt / jail / etc / passwd ، نعلق فيه على سطر المستخدم الذي أنشأناه ، ونضيف سطرًا جديدًا مثل:

كيرا: x: 1003: 1003 :: / home / kira: / bin / bash

وهذا يعني أنه سيكون لدينا ملف مثل هذا باسود:

الجذر: س: 0: 0: الجذر: / الجذر: / بن / سحق

#كيرا: x: 1003: 1003: ،،،: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

كيرا: x: 1003: 1003 :: / home / kira: / bin / bash

لاحظ جيدًا علامات الترقيم المكررة وغيرها ، من المهم عدم إسقاط أي منها

بعد القيام بذلك ، يمكن للمستخدم الدخول دون أي مشكلة 😀

و هذا كل شيء.

الأداة التي نستخدمها لكل هذا (jailkit) تستخدم في الخلفية الاستجذار، وهو ما تستخدمه جميع البرامج التعليمية تقريبًا. ومع ذلك ، فإن استخدام JailKit يصبح أسهل للقفص 😉

إذا كان لدى شخص ما مشكلة أو كان هناك شيء ما لا يسير على ما يرام ، اترك أكبر قدر ممكن من التفاصيل ، لا أعتبر نفسي خبيرًا ولكنني سأساعدك بقدر ما أستطيع.

إذن سيكون شيئًا مثل الأذونات في FTP؟ مثير للإعجاب

دائمًا ما تخرج بكل شيء لم تكن تعلم بوجوده ، مثل المستخدمين في mysql xD

ليس بالضبط ، لأن SSH ليس مثل FTP. SSH عبارة عن قشرة ، أي محطة طرفية ... ستكون في محطة طرفية على كمبيوتر أو خادم آخر ، ويمكنك تنفيذ الأوامر ، وبدء العمليات ، وما إلى ذلك ... ستفعل ما يسمح به مسؤول الخادم 😉

هيا هاهاهاها ناه ، ما يحدث هو أنني أنشر المزيد من الأشياء التقنية ... أي ، أحب أن أنشر أشياء صغيرة ليست شائعة وممتعة. على سبيل المثال ، أنا شخصياً لا أخطط لنشر شيء ما في يوم ظهور Ubuntu الجديد ، لأنني أعتقد أن الكثيرين سيتحدثون عنه بالفعل ... ومع ذلك ، ما تقرأه هنا في المنشور ، أليس هذا شيئًا يُقرأ يوميًا أم لا؟ 😀

مساهمات جيدة جدا شكرا لك

يوجد أيضًا بروتوكول يسمى sftp وهو ftp و Secure Shell معًا ، على الرغم من أنه يختلف عن تشغيل FTP عبر SSH: \

تحياتي

نعم نعم بالفعل ، ولكن من خلال تخزين SSH أقوم تلقائيًا بوضع كل من يتصل باستخدام SFTP ، لأنه كما قلت ، فإن SFTP هو في الواقع SSH + FTP 😀

تحياتي

لايمكن رؤية الصور !!! 🙁

خطأ بسيط مني ، أخبرني الآن 😀

جاهز. شكرا 😀

جيد جدًا ، أشير إلى مفضلاتي لإتاحته عندما أحتاجه

شكرا لك ، أي أسئلة أو مشاكل ، نحن هنا لمساعدتك 🙂

لديهم فرساوس في قفص. http://i.imgur.com/YjVv9.png

لول

xD

ما الأمر؟

كما تعلم ، إنه موضوع لست على دراية به كثيرًا وقد كنت أتحقق منه في BSD (PC-BSD و Ghost BSD) وأجده ممتعًا للغاية وبه وظائف يمكن أن تكون مفيدة للغاية.

سأحتفظ به كمرجع وأتحقق منه مقابل مستند BSD. اشكرك على المعلومات.

لم أكن على دراية بهذا أيضًا ، لأنني لم أفكر مطلقًا في منح شخص ما إمكانية الوصول عبر SSH إلى أي من الخوادم الخاصة بي ، ولكن عندما وجدت الحاجة إلى القيام بذلك ، أردت منح حق الوصول ولكن دون احتمال قيام شخص ما عن طريق الخطأ بشيء لا يفعله يجب 😀

لم أجرب هذا مطلقًا على أنظمة BSD ، لذلك لا يمكنني إخبارك أنها ستنجح ، ولكن إذا كنت تبحث عن كيفية إجراء chroot على BSD ، فيجب أن يظهر شيء ما

شكرا للتعليق صديقي 🙂

مرحبًا ، أستخدم FreeBSD وبالطبع jailkit يعمل في الواقع في الموانئ

قمت بتثبيته مع هذا الأمر

cd / usr / ports / shells / jailkit / && اجعل التثبيت نظيفًا

أو عن طريق حزمة بروتوكول نقل الملفات

pkg_add -r jailkit

فقط في التكوين (kira: x: 1003: 1003 :: / home / kira: / bin / bash)

تحتاج إلى إضافة tcsh أو sh ، إلا إذا قمت بتثبيت bash وإضافة هذا المسار

/ usr / local / bin / bash

وبعض التفاصيل الإضافية ، في Ghost BSD ، يجب أن تكون العملية المماثلة أبسط لأنها تستند إلى FreeBSD

تحياتي

رائع ، كنت أبحث عنه ؛ هل تعرف ما إذا كان يعمل في Centos ؟؟ شكرا.

لم أختبرها على Centos ، لكن نعم يجب أن تعمل :)

في الحقيقة أعتقد أنني أتذكر أن العديد استخدموا هذه الأداة نفسها على خوادم Centos و Red Hat

شكرا جزيلا. يذهب مباشرة إلى الإشارات المرجعية.

شكرا لك على التعليق 🙂

"خدعة" جيدة جدًا ومفيدة للغاية لمسؤولي النظام. لكن أفضل ، مكتوبة بشكل ممتاز. ماذا كان يمكنك ان تطلب اكثر.

شكرا جزيلا للمساهمة.

شكرا جزيلا لك على تعليقك 😀

تحياتي

مدح SSH هاها

ذات مرة حاولت صنع قفص من أجل ssh ولكن في النمط التقليدي والحقيقة هي أنه لم يخرج بشكل صحيح. إذا كان القفص قيد التشغيل ، لم يكن به حتى bash ، أي أنه متصل ولم يتبق أي شيء هاها ، إذا كانت الصدفة تعمل ، فيمكن أن ترتفع في التسلسل الهرمي للدليل والكثير من quilombos المزيد هاها ولكن هذه jailkit عبارة عن صولجان ، فهي تعمل على أتمتة كل هذه الأشياء ... موصى به

هههه شكرا.

نعم ، في الواقع ، يعد SSH أعجوبة لما يسمح به لنا ، وهو في الحقيقة ليس أكثر مما يسمح به النظام ... مرحًا لـ Linux! ... هاها.

مرحبا سؤال!

لماذا تغير المنزل من (1) / opt / jail /./ home / kira إلى (2) / home / kira

يجب علينا تعديل الملف etc / passwd الخاص بالقفص ، أي في هذه الحالة سيكون / opt / jail / etc / passwd ، ونعلق فيه على سطر المستخدم الذي أنشأناه ، ونضيف سطرًا جديدًا مثل:

كيرا: x: 1003: 1003 :: / home / kira: / bin / bash

بمعنى آخر ، سيبدو ملف passwd كما يلي:

الجذر: س: 0: 0: الجذر: / الجذر: / بن / سحق

(1) #kira: x: 1003: 1003: ،،،: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

(2) كيرا: x: 1003: 1003 :: / home / kira: / bin / bash

مرحبا 🙂

إذا لم يتم تعيين ذلك ، فإن وصول SSH لا يعمل ، ويحاول المستخدم الاتصال ولكن يتم طرده تلقائيًا ... يبدو أنه خطأ أو مشكلة في المترجم الذي يجلبه JailKit ، لأنه عند إجراء هذا التغيير يخبره باستخدام bash العادي للنظام ، يعمل كل شيء .

ما زلت أغلق جلسة ssh: C

Suse 10.1 إلى x64

مرحبًا ، لقد قمت بتثبيت هذا وهو يعمل بشكل جيد للغاية في centos = D

لكن دعائي يشبه منذ ما مضى لإضافة المزيد من الأوامر على سبيل المثال إلى مستخدم السجن

لا يمكن تشغيل الأمر svn co http://pagina.com/carpeta

أعني أن هذا الأمر غير موجود لمستخدمي السجن في هذه الحالة كما كان الحال في الماضي لإضافة هذه الأوامر إلى السجن وهناك الكثير الذي أحتاج إلى إضافته.

مرحبا كيف حالك؟

إذا كنت ترغب في تمكين الأمر «svn» في السجن لديك الأمر jk_cp

هذا هو:

jk_cp / opt / jail / / bin / svn

هذا بافتراض أن ملف svn الثنائي أو القابل للتنفيذ هو: / bin / svn

ودع القفص / السجن يكون: / opt / jail /

ستجد أوامر تعتمد على الآخرين ، أي إذا أضفت الأمر «بيبي» سترى أنه يجب عليك أيضًا إضافة «فيديريكو» ، لأن «بيبي» يعتمد على «فيديريكو» ليتم تنفيذها ، إذا وجدت هذا فأنت تضيف الأوامر اللازمة و بالفعل 😉

هذا ممتاز ، أنا أختبره الآن ، وأخبرك بما حدث ، شكرًا جزيلاً لك = د

الحظ 😀

لقد تمكنت من فعل ما قلته لي ولكن بهذه الطريقة وتلقائيًا اكتشفتني دون أي مشكلة ، وكان هذا هو الأمر الذي اعتدت استخدامه لأتمكن من استخدام التخريب.

jk_cp -j / home / jaul svn

حسنًا ، أستخدم Centos xP وربما يكون مختلفًا ولكنه جيد

الآن أود أن أعرف ما هي المكتبات مثل svn ولكن الآن أود أن أجمع لأنني لنفترض أنني بحاجة إلى استخدام أمر مثل هذا

./ تكوين وتمييز الخطأ

./configure.lineno: السطر 434: expr: الأمر غير موجود

لا أعرف المكتبات التي قمت بتثبيتها بالفعل ما هي mysql وغيرها إذا تم تجميعها خارج السجن ولكن ليس داخل jaui.

آسف للإزعاج.

ملاحظة: يجب أن تضع في الدليل ما قلته لك عن الأمر المستخدم في centos =) تحيات.

انظر ، عندما أخبرك أنه لا يمكن العثور على أمر (مثل هنا) ، فإن أول شيء يجب فعله هو العثور على الأمر:

whereis exprبمجرد العثور على (/ usr / bin / expr و / usr / bin / X11 / expr) نقوم بنسخه إلى السجن باستخدام jk_cp 😉

جرب هذا لترى.

نعم ، لقد قمت بالفعل بتحرير المنشور وأضيف أنه يعمل في Centos 😀

عظيم شكرا جزيلا لك (:

شكرا على الادخال…

اهلا كيف انت؟

اللعنة يا صاح! من تشيلي تحياتي. أنت ضرطة مثلي! هههه!. العناق. رسالتك كانت مساعدة كبيرة لي!

شكرا لتعليقك 😀

شكرًا جزيلاً لك على المنشور ، لقد ساعدني كثيرًا ، لكن للأسف في جزء منه

////////////////////////////////////////////////////////// ////////////////////////////////////////////////////////// ////////////////////////

يجب علينا تعديل الملف etc / passwd الخاص بالقفص ، أي في هذه الحالة سيكون / opt / jail / etc / passwd ، ونعلق فيه على سطر المستخدم الذي أنشأناه ، ونضيف سطرًا جديدًا مثل:

كيرا: x: 1003: 1003 :: / home / kira: / bin / bash

بمعنى آخر ، سيبدو ملف passwd كما يلي:

الجذر: س: 0: 0: الجذر: / الجذر: / بن / سحق

#kira: x: 1003: 1003: ،،،: / opt / jail /./ home / kira: / usr / sbin / jk_lsh

كيرا: x: 1003: 1003 :: / home / kira: / bin / bash

////////////////////////////////////////////////// ////////////////////////////////////////

إنه يسبب لي نفس الخطأ ، أعني أتركه كما هو ، ويخرجني من الجهاز عند الاتصال ، ، .. ، أعلق على السطر وأضيف آخر تعديله كما أشرت ، كما أنه يقطعني….

قم بتثبيت أحدث إصدار "jailkit-2.16.tar" ، حتى إنشاء برنامج نصي لتوفير الوقت ، فيما يلي أدناه:

//////////////////////////////////////////////////////// //////////////////////////////////////////////////

#! / بن / باش

مجلد مشترك http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

tar -zxvf jailkit-2.16.tar.gz

cd jailkit-2.16 تحديث

. / تكوين

جعل

جعل تثبيت

خروج

////////////////////////////////////////////////// ///////////////////////////

من الواضح أولاً أنهم يقومون بتسجيل الدخول كـ "جذر" ...

كيف يمكنني حل الخطأ يا صديقي ؟؟؟؟

آسف ، لقد حصلت عليه بالفعل ، لقد أخطأت في المجلد الرئيسي ، لكن لدي شك كبير ، كيف يمكنني الحصول عليه للسماح لي بتنفيذ الأمر «الشاشة» ، أحاول استخدامه (في المستخدم المحبوس) ، لكنه لا يعمل ... شيء آخر ، كيف يمكنني جعل هذا المستخدم في قفص لتشغيل برنامج النبيذ على exe الذي وضعه للتو داخل منزله؟

مرحبًا ، توتو جيد جدًا! أنا جديد في هذه البيئات ، لدي سؤال ...

بالنسبة للأمن ، أرى أنه يحتوي في جذره على العديد من المجلدات ، هل هي ضرورية؟ أريده فقط أن يتمكن من الوصول إلى مجلده (ftp-upload و ssh-execute) لتشغيل تطبيق ، ما هي المجلدات التي يمكنه حذفها من الجذر؟ أم أنها تمثل أي خطر علي؟ أقدر مساعدتك مقدما ، تحياتي!

@ KZKG ^ Gaara ، الحمد لله ، لقد وضعت الخطأ الصرير ولكن مع إصدار jailkit-2.16.tar.gz الذي اقترحت أنهم قاموا بإصلاحه

http://olivier.sessink.nl/jailkit/jailkit-2.16.tar.gz

أعتقد أنني سأمررها إلى ملف PDF ، جوجو .. للقفص والشكر wn 😀

تحية الصديق لدي سؤال:

لنفترض أن لدينا مستخدمًا اسمه "test".

السؤال هو ، الملف /home/test/.ssh/known_hosts الموجود في منزل ذلك المستخدم ، هل هو نفس الملف أم لا المستخدم في قفص؟

جرب هذا. من الممكن باستخدام هذه الطريقة تقييد التنقل بالمنزل الآخر للمستخدمين الآخرين.

بادئ ذي بدء ، شكرا على المنشور! انها مفيدة جدا بالنسبة لي. لكن عندي شكان ، وينبعان من السيناريو الذي لدي:

أحتاج إلى إنشاء مستخدمين N مع وصول مستقل وخاص إلى منازلهم ، يمكن لكل مستخدم فقط الوصول إلى منزله لإيداع وتعديل وحذف الملفات الموجودة هناك دون الحاجة إلى الانتقال إلى الآخرين (لدي بالفعل هذه النقطة). لا يتطلب الوصول عبر ssh.

1. هل يتعين عليك إنشاء قفص لكل مستخدم ، أم أن هناك طريقة لجعل المستخدمين المختلفين في نفس القفص ولكن لكل منهم دليله "الخاص"؟

2. عند الوصول (عبر عميل FTP) ، يتم عرض جميع الأدلة التي تم إنشاؤها بواسطة الأداة ، هل هناك طريقة لإظهار المجلد بطريقة نظيفة؟ أو فعلت شيئًا خاطئًا على طول الطريق؟

تعليمي ممتاز! لقد كانت مساعدة كبيرة لي ، وأنا أختبرها مع الإصدار 2.17 على Ubuntu 14.04 وهي تعمل بشكل جيد للغاية. الآن لدي التحدي التالي ، بمجرد وضع المستخدم في قفص بحيث لا يمكنه الانتقال إلى أي مسار ، أريده أن يكون قادرًا فقط على رؤية محتوى الملف الموجود في مسار آخر. حاولت باستخدام رابط رمزي ولكن عند محاولة إنشاء ذيل أو قطة لهذا الملف ، أخبرني أنه غير موجود على الرغم من أنه عند الوصول مع المستخدم يمكنني سرد هذا الملف في منزل القفص.

إذا كنت تستطيع مساعدتي ، سأكون ممتنًا جدًا ، شكرًا لك مقدمًا

مرحبًا ، لقد اتبعت الدليل بالكامل وعند تسجيل الدخول باستخدام ssh يتم إغلاقه تلقائيًا ، ويتتبع:

4:19:20 toby sshd [09]: كلمة المرور المقبولة للاختبار من 27701 المنفذ 172.16.60.22 ssh62009

4 كانون الأول (ديسمبر) 19:20:09 toby sshd [27701]: pam_unix (sshd: session): جلسة مفتوحة لاختبار المستخدم بواسطة (uid = 0)

ديسمبر 4 19:20:09 toby jk_chrootsh [27864]: يتم الآن إدخال jail / opt / jail لاختبار المستخدم (1004) باستخدام الوسائط

4 ديسمبر 19:20:09 toby sshd [27701]: pam_unix (sshd: session): الجلسة مغلقة لاختبار المستخدم

شكرا

ليس عندما أقوم بالخطوة الأخيرة لمنح وصول ssh للمستخدم ، فإنه لا يزال يغلق الاتصال 🙁

يمكن ربما من هذا المستخدم خلق التغيير إلى الجذر؟ جذرك؟ لا يسمح لي. كيف سيكون؟ شكرا لك على مساعدتك

شكرًا جزيلاً لك على البرنامج التعليمي ، فقد احتجت إليه لإنشاء مستخدم يمكنه استخدام clonezilla لعمل صورة ونسخها إلى خادم جهة خارجية ولكن لا يمكنه التجمع في أي مكان يريده

حسن! سأحتاج إلى معرفة شيء ما.

هل من الممكن الدخول كـ ROOT باستخدام FTP وامتلاك هذه الأذونات لإدارتها عن طريق FTP وليس باستخدام SSH؟ لنفترض مثل إنشاء اتصال أو نمط نفق أو شيء من هذا القبيل. كيف يتم ذلك؟ تكوين ملف VSFTPD؟

وبفضل الكثير!