هل تريد حبوب حمراء مع السيانيد؟ هنا أحملهم لك.

منذ عام ونصف قلت إن ساعي البريد لا يمكنه إرسال الرسالة إذا كان العنوان مشفرًا. في ذلك الوقت ، أوضحت مدونة Silent Circle (التي كانت قد أغلقت خدمة البريد الإلكتروني في ذلك الوقت) لماذا لن يكون البريد الإلكتروني آمنًا تمامًا، وذلك بسبب البيانات الوصفية. ستكون قادرًا على تشفير نص الرسالة ، لكنك لن تكون قادرًا على تشفير أشياء مثل عنوان البريد الإلكتروني للمستلم ، واليوم والوقت الذي تم إرساله فيه ، والموضوع ، وما إلى ذلك.

ربما لهذا السبب قال تحالف Dark Mail ، الذي أسسه لادار ليفيسون ومايكل جانكي وجون كالاس وفيل زيمرمان ، في أواخر عام 2013: كان عليك أن تجمع المال لتكون قادرًا على التفكير في بروتوكول جديد لإرسال رسائل البريد الإلكتروني.

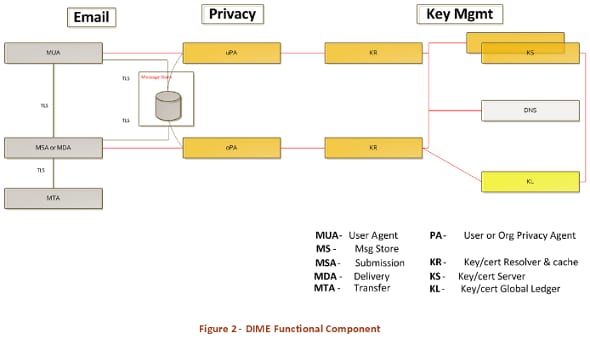

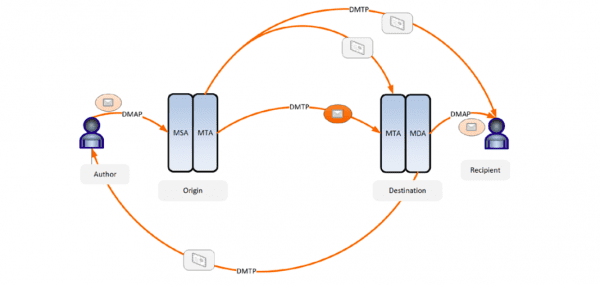

الآن ، يمكن القول أن هناك ليس مجرد مواصفات أولية (لا يزال غير مكتمل ولكنه مفتوح للجمهور) ولكن أيضًا الكود الذي ينفذه. هناك ثلاثة أشياء: بيئة DIME (بيئة بريد الإنترنت المظلمة) وبروتوكولات DMTP و DMAP (والتي ستكون بدائل لـ SMTP و IMAP).

وكيف تعمل؟

حسنًا ، لا توجد لغة في المواصفات عالية المستوى ولكن النقاط الرئيسية هي:

- التعامل التلقائي مع المفاتيح

- تشفير وتوقيع شفاف

- مقاومة التلاعب بالتهديدات المستمرة المتقدمة

- ربط الأمان بكلمة مرور المستخدم ودفاعات نقطة النهاية

- تقليل البيانات الوصفية المكشوفة

- امنح المستخدم التحكم

وكيف يتم تحقيقه؟

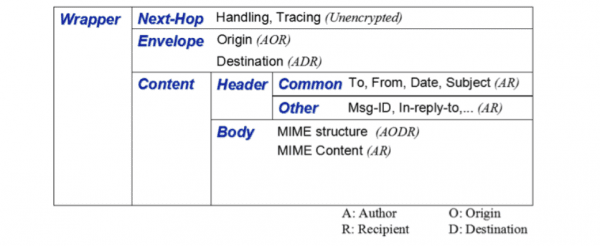

يتكون تمثيل الرسالة من أربعة عناصر:

- الغلاف الذي يلف كل شيء.

- القفزة التالية (الخطوة التالية) التي تحتوي على معلومات إدارة النقل (وهي في نص عادي)

- المغلف الذي يحتوي على معلومات المضيفين ، مشفر بشكل منفصل (يمكن للمضيفين رؤية معلومات مضيفيهم فقط ، بينما يمكن للمؤلف والمتلقي رؤية معلومات كلا المضيفين)

- المحتوى الذي يحتوي على نص الرسالة والعناوين وبقية البيانات الوصفية ، يتم تشفيره أيضًا بشكل منفصل (يمكن الوصول إليه فقط للمؤلف والمستلم)

في المقابل ، لا تثق DIME في سلطات التصديق ، وتوصي باستخدام DNSSEC (امتدادات الأمان لـ DNS) للتحقق من صحة المفاتيح.

فيما يتعلق بالبروتوكولات ، فإن DMTP هو نفسه تقريبًا مثل SMTP باستثناء أن صندوق البريد غير مدرج كجزء من محادثة البروتوكول ، وهي نفس عناوين البريد الإلكتروني (التي يجب استخراجها من الرسالة المشفرة) وأن دعم TLS (ليس لأنني أستخدمه حصريًا ولكن لإضافة المزيد من الأمان). من DMAP لم يضعوا أي شيء ، باستثناء أنهم يتظاهرون بأنه مشابه لـ IMAP ولكن بدون البحث من جانب الخادم.

تتحدث المواصفات أيضًا عن أشياء أخرى مثل سجل معالجة DNS واستخدام التوقيع وتنسيق الرسالة والتهديدات المحتملة التي تم التعامل معها. وكمثلج ساخر ، تفاني لوكالة الأمن القومي لتحفيز كل الجهود. إذا كنت مهتمًا ، يمكنك متابعة كل شيء منتديات دارك ميل

من الصعب أن تنجح خارج البيئات الأكاديمية للتجربة ، أو في مجال الأمن ، يجعل الأمر سهلاً ...

طالما أن Microsoft أو Google أو Yahoo لا تعتمد هذا البروتوكول ، فمن الصعب أن ينجح Darkmail ، لأن أكثر من 90٪ من الأشخاص لديهم حساب بريد إلكتروني في هذه الشركات.

لقد رأيت بالفعل حالة حقيقية: «حسنًا ، أرسل لي بريدًا إلكترونيًا ... آه لقد نسيت ، ولكن يجب أن يكون لديك حساب بريد إلكتروني مع بروتوكول Darkmail حتى نتمكن من التحدث» ، وإذا لم يكن الشخص على دراية كبيرة بالحوسبة ، فسوف ينظر إليك على أنه خلل نادر.

هناك مكانة جيدة حيث يمكن إنشاء خدمة جديدة ، على سبيل المثال ، حيث يكون لها كلا الاحتمالين ، عن طريق السؤال أولاً ، من المضيف المرسل ، المضيف المستلم إذا كان قد قال البروتوكول ، ولكن بدلاً من ذلك يسأل المستخدم عما إذا كان يريد إرسالها بطريقة "غير آمنة".

هل يقوم أي شخص من المجتمع بالتسجيل؟

في الواقع ، تتحدث المواصفات عن 4 أوضاع للخادم: قديمة وتجريبية ومختلطة وصارمة ، وبناءً على أوضاع الخادم المصدر والخادم الوجهة ، تقرر ما إذا كنت تريد الإرسال باستخدام DMTP أو SMTP.

سيكون من المثير للاهتمام للغاية إذا تم تنفيذ هذا البروتوكول. والشيء الآخر هو أنه يتم تبنيه من قبل الشركات المذكورة أعلاه.