القرصنة والاختراق: قم بتكييف GNU / Linux Distro مع مجال تكنولوجيا المعلومات هذا

على الرغم من أن القرصنة ليس بالضرورة مجال كمبيوتر ، فإن Pentesting إذا كان بالكامل. هو القرصنة أو أن تكون هاكربل هو مصطلح عام يرتبط عادة بطريقة تفكير وطريقة عيش. على الرغم من أنه في هذه الأزمنة الحديثة حيث يرتبط كل شيء مجال تكنولوجيا المعلومات، فمن المنطقي الاعتقاد بأن أ هاكر هو خبير كمبيوتر بطبيعتها أو عن طريق الدراسات المهنية.

حيث أن المصطلح Pentesting أو أن تكون بنتستر، إذا كان شيئًا مرتبطًا بشكل واضح مجال تكنولوجيا المعلومات، نظرًا للمعرفة والمجال والاستخدام الضروري لتطبيقات الكمبيوتر الخاصة والمتقدمة ، الموجهة أساسًا إلى موضوع الأمن السيبراني ومعلومات الطب الشرعي.

قبل الدخول في الموضوع بالكامل ، نوصي بقراءة 7 منشورات سابقة ذات صلة ، 4 مع الاستخدام المتقدم لنظام جنو / لينكس في مجالات تكنولوجيا المعلومات الأخرى و 3 حول الموضوع الحالي ، أي الموضوع القرصنة / المتسللين، لاستكمال القراءة اللاحقة ومنعها من أن تكون كبيرة جدًا.

المنشورات التالية المتعلقة ب الاستخدام المتقدم لنظام جنو / لينكس هي:

والمنشورات التالية المتعلقة ب نطاق القرصنة / القرصنة هي:

القرصنة والقرصنة: مجال تكنولوجيا المعلومات مثير للاهتمام

سوف نوضح المصطلح أدناه القرصنة / هاكر والمصطلح Pentesting / Pentester ثم تقدم بالنصائح والتوصيات اللازمة للإجابة على سؤال: كيف نكيف توزيعات جنو / لينكس الخاصة بنا مع مجال تكنولوجيا المعلومات الخاص بالقرصنة والتعقب؟

القرصنة والهاكر

الحديث من وجهة نظر الكمبيوتر ، تعريف مقبول إلى حد ما وعام القرصنة هو:

"البحث الدائم عن المعرفة في كل ما يتعلق بأنظمة الكمبيوتر وآلياتها الأمنية ونقاط ضعفها وكيفية الاستفادة من هذه الثغرات وآليات حماية أنفسهم من أولئك الذين يعرفون كيفية القيام بذلك". تعريفات القرصنة والاختراق وغيرها

وبالتالي ، فإن أ هاكر IT هو الشخص الذي:

"يميل لا محالة إلى استخدام تكنولوجيا المعلومات والاتصالات والسيطرة عليها ، لاكتساب وصول فعال وفعال إلى مصادر المعرفة وآليات التحكم القائمة (الاجتماعية ، والسياسية ، والاقتصادية ، والثقافية ، والتكنولوجية) لإجراء التغييرات اللازمة لصالح الجميع.". حركة القراصنة: أسلوب الحياة والبرمجيات الحرة

Pentesting و Pentester

وفي الوقت نفسه Pentesting يمكن تلخيصها بوضوح على النحو التالي:

"إجراء أو نشاط مهاجمة نظام الكمبيوتر لتحديد الإخفاقات الحالية ونقاط الضعف وأخطاء الأمان الأخرى ، من أجل منع الهجمات الخارجية. بالإضافة إلى ذلك ، فإن pentesting هو في الحقيقة شكل من أشكال القرصنة ، إلا أن هذه الممارسة قانونية تمامًا ، حيث إنها تحصل على موافقة مالكي المعدات المراد اختبارها ، بالإضافة إلى نية التسبب في ضرر حقيقي". ما هو اختبار pentesting وكيفية اكتشاف الهجمات الإلكترونية ومنعها؟

ومن ثم ، أ بنتستر يمكن تعريفه على أنه هذا الشخص:

"وظيفته هي اتباع العديد من العمليات أو الخطوات المحددة التي تضمن فحصًا جيدًا وبالتالي يكون قادرًا على إجراء جميع الاستفسارات الممكنة حول الإخفاقات أو نقاط الضعف في النظام. لذلك ، غالبًا ما يطلق عليه مدقق الأمن السيبراني". ما هو Pentesting؟

كيف نكيف توزيعات جنو / لينكس الخاصة بنا مع مجال تكنولوجيا المعلومات الخاص بالقرصنة والتعقب؟

توزيعات جنو / لينكس للقرصنة والاختراق

بالتأكيد هناك حاليا الكثير توزيعات جنو / لينكس مخصص ل مجال تكنولوجيا المعلومات من القرصنة و Pentesting، مثل:

- كالي: استنادًا إلى دبيان -> https://www.kali.org/

- ببغاء: استنادًا إلى دبيان -> https://www.parrotlinux.org/

- صندوق الخلفي: استنادًا إلى Ubuntu -> https://www.backbox.org/

- كين: استنادًا إلى Ubuntu -> https://www.caine-live.net/

- شيطان: استنادًا إلى دبيان -> https://www.demonlinux.com/

- Bugtraq: استنادًا إلى Ubuntu و Debian و OpenSUSE -> http://www.bugtraq-apps.com/

- ArchStrike: بناء على Arch -> https://archstrike.org/

- BlackArch: بناء على Arch -> https://blackarch.org/

- Pentoo: استنادًا إلى Gentoo -> https://www.pentoo.ch/

- معمل الأمن فيدورا: استنادًا إلى Fedora -> https://pagure.io/security-lab

- WiFisLax: استنادًا إلى Slackware -> https://www.wifislax.com/

- دراكوس: استنادًا إلى LFS (Linux من Scratch) -> https://dracos-linux.org/

- Samurai اختبار ويب الإطار: استنادًا إلى Ubuntu -> https://github.com/SamuraiWTF/samuraiwtf

- شبكة الامن ادوات: استنادًا إلى Fedora -> https://sourceforge.net/projects/nst/files/

- ماهر: استنادًا إلى Ubuntu -> http://na.mirror.garr.it/mirrors/deft/

- أمن البصل: استنادًا إلى Ubuntu -> https://securityonion.net/

- Santoku: استنادًا إلى LFS استنادًا إلى -> https://santoku-linux.com/

- مشاريع أخرى مهجورة: سبايروكو Beini و XiaopanOS و Live Hacking و Blackbuntu و STD و NodeZero و Matriux و Ubnhd2 و PHLAK.

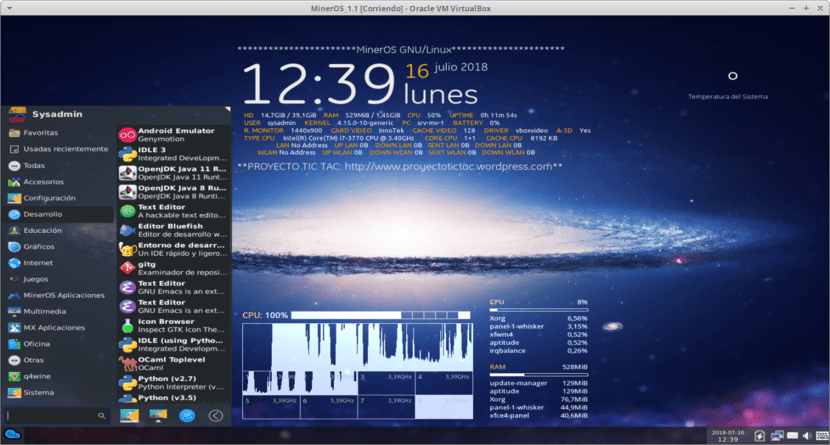

استيراد مستودعات GNU / Linux Distros للقرصنة والتحكم

ومع ذلك ، يستخدم الكثير منا توزيعات جنو / لينكس الأمهات أو التقليدية مباشرة ، مثل Debian أو Ubuntu أو Arch أو Gentoo أو Fedora، وعلينا فقط تثبيت تطبيقات القرصنة والاختراق خلالنا مدير مجموعة المدرجة.

ونظرًا لأن العديد من المستودعات التقليدية لا تحتوي على الأدوات الكاملة أو الأحدث السارية ، يتعين علينا دمج مستودعات التخزين توزيعات جنو / لينكس برامج متخصصة مكافئة تعتمد على برامجنا ، أي إذا استخدمناها دبيان جنو / لينكس يجب علينا استيراد مستودعات كالي وببغاء، على سبيل المثال ، لتثبيتها لاحقًا. بالطبع ، احترام إصدارات الحزمة من دبيان جنو / لينكس مع تلك التوزيعات المتخصصة لتجنب تمزق الحزم الذي لا يمكن إصلاحه أو نظام التشغيل بأكمله.

إجراء

لاستيراد ملف مستودعات كالي على دبيان ، يجب تنفيذ الإجراء التالي:

- قم بتضمين ملف .list خاص بك أو جديد ، مستودعًا مناسبًا لـ Distro المذكور ، من بينها ما يلي:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- أضف المفاتيح المطلوبة من المستودعات باستخدام الأوامر التالية:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -لاستيراد ملف مستودعات الببغاء على دبيان ، يجب تنفيذ الإجراء التالي:

- قم بتضمين ملف .list خاص بك أو جديد ، مستودعًا مناسبًا لـ Distro المذكور ، من بينها ما يلي:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- أضف المفاتيح المطلوبة من المستودعات باستخدام الأوامر التالية:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -بعد ذلك ، علينا فقط تثبيت برنامجنا المعروف والمفضل والأكثر تحديثًا تطبيقات القرصنة والاختراق من هذه المستودعات ، مع الحرص الشديد على عدم كسر نظام تشغيل دبيان جنو / لينكس. بالنسبة لبقية توزيعات جنو / لينكس الأمهات أو التقليديين ، يجب أن يتم الشيء نفسه مع ما يعادلها ، كما في قوس بعد المثال التالي مع BlackArch.

منذ ذلك الحين ، خلاف ذلك ، سيكون الخيار الأخير هو تنزيل وترجمة وتثبيت من كل أداة القرصنة والاختراق بشكل منفصل عن مواقعهم الإلكترونية الرسمية ، والتي يوصى بها أحيانًا. وإذا لم يكن لدى أي شخص أي فكرة عن الأداة القرصنة والاختراق سيكون مثالياً لمعرفة وتثبيت يمكنك النقر فوق ما يلي صلة للبدء. على الرغم من وجود إمكانية بسيطة لتثبيت «Fsociety: حزمة ممتازة من أدوات القرصنة".

اختتام

نأمل هذا "وظيفة صغيرة مفيدة" في «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?»، فإن استكشاف طرق أو بدائل مختلفة ، مثل التثبيت المباشر للتطبيقات من المستودعات الخاصة أو الخارجية ، أو استخدام التطبيقات المستقلة المتاحة ، يعد ذا فائدة وفائدة كبيرة للجميع «Comunidad de Software Libre y Código Abierto» ومساهمة كبيرة في نشر النظام البيئي الرائع والعملاق والمتنامي لتطبيقات «GNU/Linux».

ولمزيد من المعلومات لا تتردد دائما في زيارة أي منها مكتبة على الإنترنت كما OpenLibra y جيديت ليقرأ الكتب (ملفات PDF) حول هذا الموضوع أو غيره مجالات المعرفة. في الوقت الحالي ، إذا أعجبك هذا «publicación», لا تتوقف عن مشاركته مع الآخرين ، في الخاص بك مواقع الويب أو القنوات أو المجموعات أو المجتمعات المفضلة من الشبكات الاجتماعية ، ويفضل أن تكون مجانية ومفتوحة مثل المستودون حيوان بائد شبيه بالفيل، أو الإعجاب الآمن والخاص تیلیجرام.

أو ببساطة قم بزيارة صفحتنا الرئيسية على DesdeLinux أو انضم إلى القناة الرسمية برقية من DesdeLinux لقراءة والتصويت لهذا المنشور أو غيرها من المنشورات الشيقة على «Software Libre», «Código Abierto», «GNU/Linux» والمواضيع الأخرى ذات الصلة بـ «Informática y la Computación»و «Actualidad tecnológica».

بالنسبة لمستخدمي Fedora / Centos / RHL ، نظرًا لأن فيدورا تحافظ على دوران يسمى Security Lab ، يمكنك تنزيله من https://labs.fedoraproject.org/en/security/

إنه ليس كاملاً مثل Kali ولكن به عدد قليل من المرافق.

أو إذا كنت تستخدم Fedora بالفعل ، فقم بتثبيته من الجهاز باستخدام

sudo dnf groupinstall "معمل الأمان"

أو من سنتوس استيراد المستودعات.

تحياتي Fedoriano21. مساهمة ممتازة ، شكرا لتعليقك.