Преди няколко дни огромен скандал беше създаден в мрежата от публикация, направена от Donjon (консултация по сигурността), в която основно обсъди различни проблеми със сигурността на "Kaspersky Password Manager" особено в неговия генератор на пароли, тъй като демонстрира, че всяка генерирана от него парола може да бъде разбита чрез атака с груба сила.

И това е консултантът по сигурността Donjon той откри това Между март 2019 г. и октомври 2020 г. Kaspersky Password Manager генерирани пароли, които могат да бъдат взломени за секунди. Инструментът използва генератор на псевдослучайни числа, който е изключително неподходящ за криптографски цели.

Изследователите откриха, че генераторът на пароли имаше няколко проблема и един от най-важните беше, че PRNG използваше само един източник на ентропия Накратко, генерираните пароли бяха уязвими и изобщо не бяха сигурни.

„Преди две години прегледахме Kaspersky Password Manager (KPM), мениджър на пароли, разработен от Kaspersky. Kaspersky Password Manager е продукт, който безопасно съхранява пароли и документи в шифрован и защитен с парола сейф. Този сейф е защитен с главна парола. Така както другите мениджъри на пароли, потребителите трябва да запомнят една парола, за да използват и управляват всичките си пароли. Продуктът е достъпен за различни операционни системи (Windows, macOS, Android, iOS, Web ...) Шифрованите данни могат да бъдат автоматично синхронизирани между всичките ви устройства, винаги защитени от вашата главна парола.

„Основната характеристика на KPM е управлението на пароли. Ключов момент при мениджърите на пароли е, че за разлика от хората тези инструменти са добри при генерирането на силни случайни пароли. За да генерира надеждни пароли, Kaspersky Password Manager трябва да разчита на механизъм за генериране на силни пароли ”.

Към проблема му беше присвоен индекс CVE-2020-27020, където предупреждението, че „нападателят ще трябва да знае допълнителна информация (например времето на генериране на паролата)“ е валидно, факт е, че паролите на Kaspersky очевидно са били по-малко сигурни, отколкото хората са смятали.

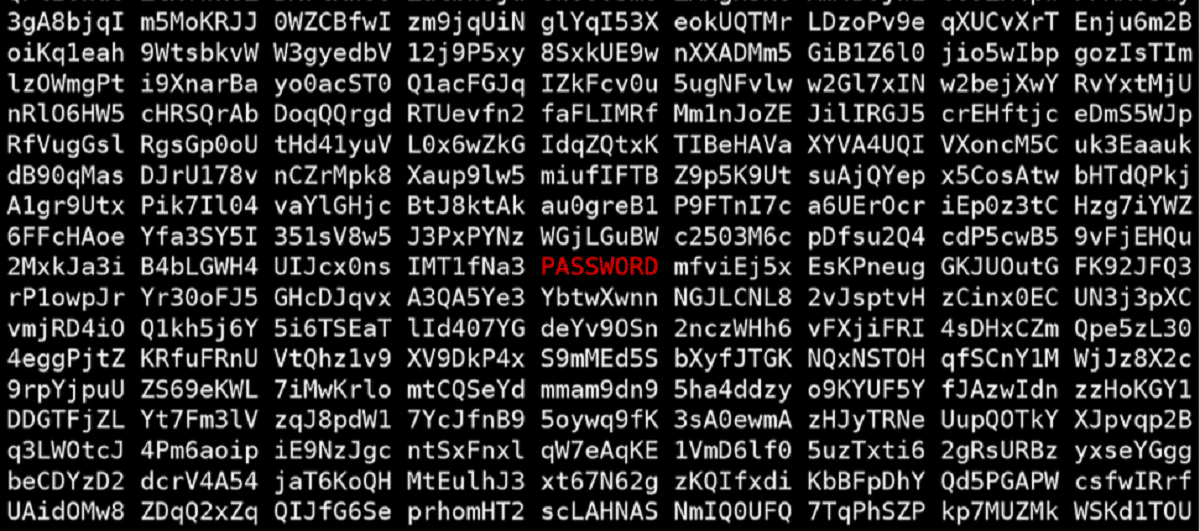

„Генераторът на пароли, включен в Kaspersky Password Manager, е срещнал няколко проблема“, обясни изследователският екип на Dungeon във публикация във вторник. „Най-важното е, че той използва неподходящ PRNG за криптографски цели. Единственият му източник на ентропия беше сегашното време. Всяка парола, която създадете, може да бъде жестоко нарушена за секунди. "

Dungeon посочва, че голямата грешка на Kaspersky е използването на системния часовник за секунди като семе в генератор на псевдослучайни числа.

„Това означава, че всеки екземпляр на Kaspersky Password Manager в света ще генерира абсолютно същата парола за дадена секунда“, казва Жан-Батист Бедрун. Според него всяка парола може да бъде обект на атака с груба сила ”. „Например има 315,619,200 2010 2021 секунди между 315,619,200 и XNUMX г., така че KPM може да генерира максимум XNUMX XNUMX XNUMX пароли за даден набор от символи. Атака с груба сила в този списък отнема само няколко минути. "

Изследователи от Dungeon заключи:

„Kaspersky Password Manager използва сложен метод за генериране на своите пароли. Този метод беше насочен към създаване на трудно достъпни пароли за стандартни хакери на пароли. Подобен метод обаче намалява силата на генерираните пароли в сравнение със специалните инструменти. Показахме как да генерираме силни пароли, като използваме KeePass като пример: прости методи като лотарии са безопасни, веднага щом се отървете от „пристрастие на модула“, докато гледате буква в даден диапазон от знаци.

„Ние също анализирахме PRNG на Kaspersky и показахме, че той е много слаб. Вътрешната му структура, торнадо Mersenne от библиотеката Boost, не е подходяща за генериране на криптографски материали. Но най-големият недостатък е, че този PRNG е поставен с текущото време в секунди. Това означава, че всяка парола, генерирана от уязвими версии на KPM, може да бъде грубо подправена за минути (или секунда, ако знаете приблизително времето за генериране).

Kaspersky беше информиран за уязвимостта през юни 2019 г. и пусна версията на корекцията през октомври същата година. През октомври 2020 г. потребителите бяха информирани, че някои пароли ще трябва да бъдат регенерирани и Kaspersky публикува своите препоръки за сигурност на 27 април 2021 г .:

„Всички публични версии на Kaspersky Password Manager, отговорни за този проблем, вече имат нова. Логика за генериране на пароли и предупреждение за актуализация на пароли за случаи, когато генерирана парола вероятно не е достатъчно силна “, казва компанията за сигурност

Fuente: https://donjon.ledger.com

Паролите са като катинари: няма 100% сигурна защита, но колкото по-сложна е тя, толкова по-голямо време и усилия са необходими.

Доста невероятно, но който няма достъп до компютъра й, дори не може да стигне до учителя. В днешно време всеки има собствен компютър, освен ако нечий приятел не отиде в къщата им и случайно установи, че има инсталирана тази програма.

Те имаха късмета да имат изходния код на програмата, за да могат да разберат как са генерирани, ако е бил двоичен, първо трябва да се декомпилира, което е трудно, не много разбират битов език или директно чрез груба сила без да разбира как работи.