Понякога трябва да знаем дали X портът е отворен на отдалечен компютър (или сървър), в този момент имаме много опции или инструменти, които да използваме:

Nmap

Първото решение, което мнозина от нас мислят, е: Nmap , вижте статията, наречена: Вижте отворени портове с NMap и мерки за защита

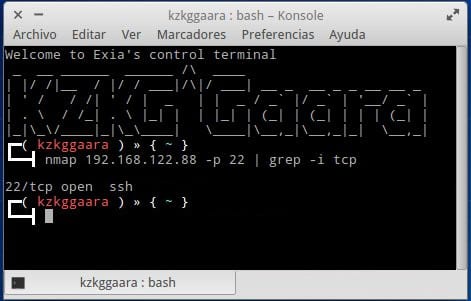

В случай, че не искате да направите цяло сканиране, а просто искате да знаете дали определен порт е отворен на X компютър / сървър, това би било така:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Пример:

nmap localhost -p 22 | grep -i tcp

О, добре:

nmap 127.0.0.1 -p 22 | grep -i tcp

Какво прави това е просто, той пита IP или хоста дали даден порт е отворен или не, след това grep филтрира и показва само реда, който искат да прочетат, този, който им казва дали е отворен (отворен) или затворен (затворен) този порт:

Е ... да, nmap (Инструмент за проучване на мрежата и сондиране на портове) работи за нас, но все още има други варианти, при които трябва да пишете по-малко 🙂

nc

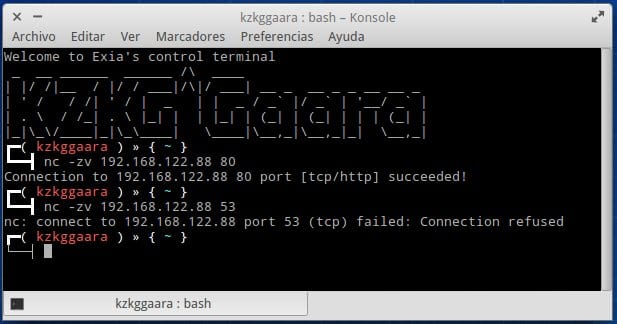

nc или netcat, много по-проста опция е да разберете дали портът е отворен или не:

nc -zv {IP_O_DOMINIO} {PUERTO}

Това е:

nc -zv 192.168.122.88 80

Ето екранна снимка, която прави тест за порт, който е отворен (80), и друг за друг порт, който не е (53):

El -зв това, което прави, е просто, v ни позволява да видим дали портът е отворен или не, докато z затваря връзката веднага след като портът е проверен, ако не поставим z тогава ще трябва да направим a Ctrl + C за да затворите nc.

Telnet

Това е вариантът, който използвах известно време (поради непознаване на гореспоменатото), от своя страна telnet ни обслужва много повече от просто да знаем дали портът е отворен или не.

telnet {IP_O_HOST} {PUERTO}

Ето пример:

telnet 192.168.122.88 80

Проблемът с telnet е затварянето на връзката. С други думи, при определени случаи няма да можем да затворим заявката за telnet и ще бъдем принудени да затворим този терминал, или в друг терминал да направим telnet killall или нещо подобно. Ето защо избягвам да използвам telnet, освен ако наистина не е необходимо.

Край!

Както и да е, надявам се, че това е било интересно за вас, ако някой знае някакъв друг начин да разбере дали портът е отворен или не на друг компютър, оставете го в коментарите.

поздрави

Тези команди ще ми бъдат полезни, когато се свържа чрез SSH!

Благодаря ви!

Има ли графично приложение, което да направи същото?

Е, винаги можете да инсталирате zenmap, който използва nmap отзад :)

Ако е с nmapfe, графичният интерфейс идва с nmap.

С netcat ми казва, че z е невалидна опция, без това работи перфектно и в $ man nc също не се появява. Откъде дойде?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Посочва, че nc трябва просто да сканира за прослушване на демони, без да им изпраща никакви данни. Грешка е да се използва тази опция заедно с опцията -l.

С nc да получавам O_O

И как да се свържа с VPS през SSL?

Това, което винаги правя, е да стартирам nmapfe host-ip, така че да ми даде всички tcp портове, сега за да видя отворените udp портове, които трябва да стартирате:

nmap -sU хост-ip

Също така използвах telnet повече от всичко на windows, ако нямам инсталиран nmap, вариантът netcat не ме привлича ...

поздрави

Бих искал да знам повече за това, надявам се, че можете да ме подкрепите. Имам много основни знания и бих искал да знам повече, за да прилагам този тип знания в работата си.

Току-що открих, че нямам отворени портове, от които се нуждая, сега ще трябва да проуча как да ги отворя, за да направя това, от което се нуждая. Благодаря за приноса, много ми помогна.

Много интересна статия! Освен netcat, той работи и на vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo се инсталира nmap

намп 192.168.0.19 -p 21 | grep -i tcp

дом на местния потребител srv / ftp

рестартирайте със sudo service vsftpd restart

write_enable = ДА, за да могат местните потребители да качват файлове.

Да хвърли анонимни клетки в дома си

chroot_local_user = да

chroot_list_enable = да

allow_writreable_chroot = да

no_annon_password = не, за да може анонимният да даде пас като учтивост

deny_email_enable = да

banned_email_file = / etc / vsftpd.banned_emails За отказване на анонимност по имейл.

____————————————————————

потребител на клетка по-малко от тези в списъка

chroot_local_user = да

chroot_lits_enable = да

chroot_list_file = / etc / vsftpd.chroot_list.

За да добавите потребителите на sudo adduser име

деактивиране на локали local_enable = не

поставете се в клетка по подразбиране

анонимен в клетка в srv / ftp

помещения във вашия дом

Много добре! Ако нямаме nmap, telnet или netcat, можем да използваме cat и директорията proc:

котка </ dev / tcp / HOST / PORT

Пример: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Благодаря, много добро обяснение