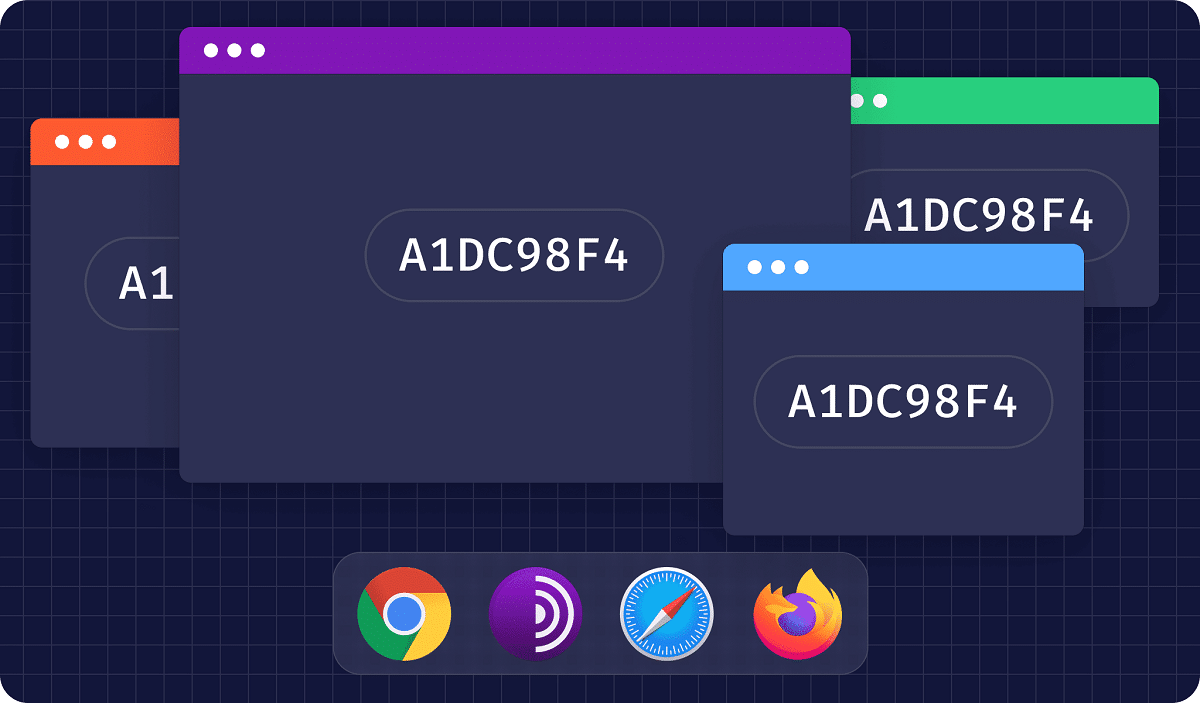

Преди няколко дни FingerprintJS направи публикация блог, в който ни разказва за открита уязвимост за тях и какво е позволява на уебсайтовете надеждно да идентифицират потребителите в различни браузъри, от които са засегнати само десктоп браузъри.

Споменава се, че уязвимостта използва информация за инсталирани приложения на компютъра, за да присвоите постоянен уникален идентификатор, който, дори ако потребителят промени браузърите, използва режим инкогнито или VPN, той винаги ще присъства.

Тъй като тази уязвимост позволява проследяване на трети страни в различни браузъри, това представлява нарушение на поверителността и въпреки че Tor е браузър, който предлага най-добрата защита на поверителността, това също е засегнато.

Според FingerprintJS, Тази уязвимост съществува повече от 5 години и нейното реално въздействие е неизвестно. Уязвимостта на наводненията на схемата позволява на хакера да определи приложенията, инсталирани на компютъра на целта. Средно процесът на идентификация отнема няколко секунди и работи на операционни системи Windows, Mac и Linux.

В нашето изследване на техниките за борба с измамите открихме уязвимост, която позволява на уебсайтовете надеждно да идентифицират потребителите в различни браузъри за настолни компютри и да свързват самоличността им. Засегнати са настолните версии на Tor Browser, Safari, Chrome и Firefox.

Ще наречем тази уязвимост като Schema Flood, тъй като тя използва персонализирани URL схеми като вектор за атака. Уязвимостта използва информация за приложенията, инсталирани на вашия компютър, за да ви присвои постоянен уникален идентификатор, дори ако промените браузърите, използвате режим „инкогнито“ или VPN.

За да проверят дали е инсталирано приложение, браузърите могат да използват диспечери на схеми вградени потребителски URL адреси.

Основен пример за това е възможно да се провери, тъй като е достатъчно просто да се изпълни следното действие, като се въведе skype: // в адресната лента на браузъра. С това можем да осъзнаем реалното въздействие, което този проблем може да има. Тази функция е известна още като дълбоко свързване и се използва широко на мобилни устройства, но е достъпна и в браузъри за настолни компютри.

В зависимост от приложенията, инсталирани на устройство, е възможно уебсайтът да идентифицира хора за по-злонамерени цели. Например сайт може да открие офицер или военнослужещи в Интернет въз основа на инсталирани приложения и свързване на историята на сърфиране, за която се смята, че е анонимна. Нека да разгледаме разликите между браузърите.

От четирите основни засегнати браузъра, само разработчиците на хром изглежда са наясно на уязвимостта от наводнение на схема. Проблемът е обсъден в Chromium tracker за грешки и скоро трябва да бъде отстранен.

Освен това, само браузърът chrome има някаква схема за защита от наводнения, тъй като предотвратява стартирането на всяко приложение, освен ако не е поискано от потребителско действие, като щракване с мишката. Има глобален флаг, който позволява (или отказва) на уебсайтове да отварят приложения, който е настроен на false след манипулиране на персонализирана схема на URL.

От друга страна във Firefox при опит за навигация до неизвестна URL схема, Firefox показва вътрешна страница с грешка. Тази вътрешна страница има различен произход от всеки друг уебсайт, така че не е възможно достъп до нея поради ограничението на политиката за идентичен произход.

Що се отнася до Tor, уязвимостта в този браузър, е този, който отнема най-много време за успешно изпълнение тъй като може да отнеме до 10 секунди, за да се провери всяко приложение поради правилата на браузъра Tor. Експлойтът обаче може да работи във фонов режим и да проследява целта си по време на по-дълга сесия на сърфиране.

Точните стъпки за използване на уязвимостта на наводненията в схемата могат да варират в зависимост от браузъра, но крайният резултат е същият.

Накрая ако се интересувате да научите повече за това, можете да проверите подробностите В следващия линк.

Очевидно използвам Linux и във Firefox показа идентификационен номер, както и във Vivaldi, но; в OPERA не се получи.

Той е загрижен и не знам дали има някакъв начин да го избегна или да го обезсмисля.

<<>

Би било необходимо да се види, в различни сценарии ... какво ще кажете за старо старо разпределение на ядрото, браузър без актуализиране и във виртуална машина!