наскоро бе обявено пускането на новата версия на Glibc 2.34 който идва след шест месеца разработка и в който са направени няколко доста важни промени, сред които включването на библиотеките libpthread, libdl, libutil и libanl, както и различни корекции на грешки, от които едната от тях причинява блокиране.

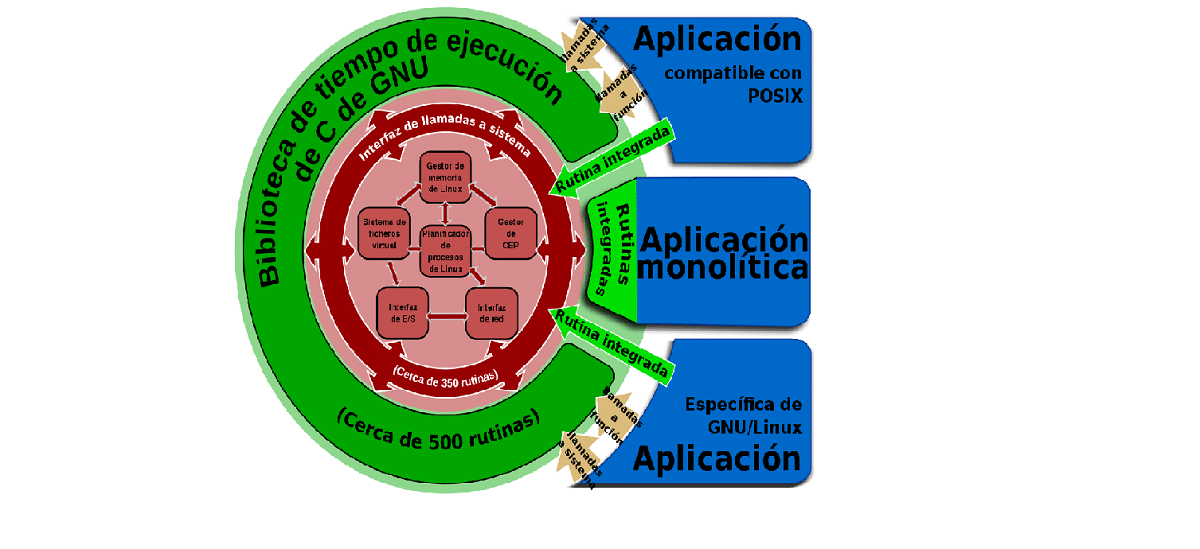

За тези, които не са запознати с Glibc, трябва да знаят какво е това библиотека на GNU C, широко известен като glibc е стандартната библиотека по време на работа на GNU C. На системи, където се използва, тази библиотека C осигурява и дефинира системни повиквания и други основни функции, използва се от почти всички програми.

Основни нови функции на Glibc 2.34

В тази нова версия на Glibc 2.34, която е представена libpthread, libdl, libutil и libanl са интегрирани в основната библиотека, използването на неговата функционалност в приложенията вече не изисква свързването им с флаговете -lpthread, -ldl, -lutil и -lanl.

Освен това се споменава, че са направени подготовки за интегриране на libreolv в libc, с която интеграцията ще позволи по -плавен процес на актуализиране на glibc и това ще опрости внедряването по време на изпълнение, а също така са предоставени библиотеки за съвместимост с приложения, създадени с по -ранни версии на glibc.

От страна на промените, фокусирани върху Linux Glibc 2.34 подчертава добавена възможност за използване на 64 -битов тип time_t в конфигурациите който традиционно използва типа time_t 32 бита. Тази функция е налична само в системи с ядро 5.1 и по -нова версия.

Друга специфична промяна за Linux е изпълнение на функцията execveatЧе позволява изпълнението на изпълним файл от отворен дескриптор на файлове. Новата функция се използва и при изпълнението на извикването fexecve, което не изисква псевдо-файловата система / proc да се монтира при стартиране.

Добавена е и функцията close_range (), който е наличен за Linux версии 5.9 и по -висока и която може да бъде използва се, за да позволи на процеса да затвори пълния набор от файлови дескриптори отворен по същото време, освен това е внедрен параметърът glibc.pthread.stack_cache_size, който може да се използва за регулиране на размера на кеша на стека на pthread.

Освен това, добавена функция _Fork, заместител за функция вилица който отговаря на изискванията за "асинхронно-безопасен сигнал", което означава, че може да бъде извикан безопасно от манипулаторите на сигнали. По време на изпълнението на _Fork се формира минимална среда, достатъчна за извикване на функции в манипулатори на сигнали като raise и execve, без да се извикват функции, които могат да променят заключванията или вътрешното състояние.

За частта от уязвимостите, фиксирана в Glibc 2.34, се споменава следното:

CVE-2021-27645: Процесът nscd (демон за кеширане на сървъра на имена) се провали поради двойно извикване на безплатната функция при обработка на специално създадени заявки за мрежова група.

CVE-2021-33574: достъп до вече освободена област на паметта (use-after-free) във функцията mq_notify при използване на типа известие SIGEV_THREAD с атрибут на нишка, за който е зададена алтернативна маска за свързване на процесора. Проблемът може да причини срив, но не са изключени и други опции за атака.

CVE-2021-35942: Препълването на размера на параметъра във функцията wordexp може да срине приложението.

От останалите промени които се открояват:

- Добавена е функцията timespec_getres, дефинирана в проекта на ISO C2X стандарт и функцията timespec_get е увеличена с възможности, подобни на функцията POSIX clock_getres.

- Във файла gconv-modules остана само минимален набор от основни модули gconv, а останалите бяха преместени в допълнителен файл gconv-modules-extra.conf, разположен в директорията gconv-modules.d.

- Премахнато е използването на символни връзки за свързване на инсталируеми споделени обекти с версията на Glibc. Тези обекти вече са инсталирани такива, каквито са (например libc.so.6 вече е файл, а не връзка към libc-2.34.so).

- В Linux функции като shm_open и sem_open вече изискват файлова система за споделената памет, монтирана на / dev / shm точката на монтиране.

Накрая ако се интересувате да научите повече за това от тази нова версия, можете да проверите подробности в следващия линк.