Me ha sucedido en numerosas ocasiones que estoy trabajando en alguna terminal de mi laptop y en ese preciso momento me solicitan en otra oficina, o bien tengo ‘algo’ haciendo en una terminal y por comodidad o necesidad debo dejar que alguna amistad mía use por unos minutos mi laptop, en casos así… ¿cómo proteger lo que hago en la terminal sin necesidad de bloquear la sesión de usuario completamente?

Afortunadamente existe el paquete: vlock

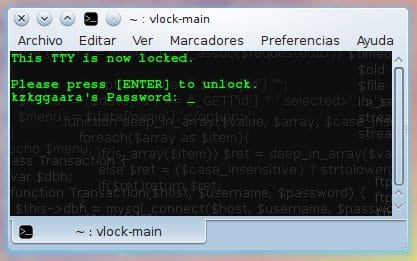

Instalen este paquete en su sistema y luego simplemente lo ejecutan en una terminal (vlock), podrán apreciar que la terminal se quedó bloqueada/protegida y hasta que no presionen [Enter] e introduzcan el password, así seguirá 😉

Si desean ver el log referente a intentos fallidos, intentos de login satisfactorios y más solo deben hacer un cat al archivo /var/log/auth.log pasándole como parámetro a grep «vlock»

O sea:

cat /var/log/auth.log | grep "vlock"

Este es un simple tip sí, pero a mí ya me ha sido de utilidad… espero que a ustedes también 😀

Saludos

Muy interesante el programa +1, aunque no le encuentro tanta utilidad en una situación como la que comentas, porque para poder ejecutar comandos importantes se necesita la pass de root y si tienen esa pass estas hasta las manos xq con ctrl + alt + f1 o f2 etc te abren una tty se loguean como root y hacen un destrozo igual.

Además los comandos que se pueden acceder desde la terminal como usuario normal, en una gran cantidad de casos, se pueden acceder a los mismos via programas. Sumado a que Leer, copiar, eliminar archivos, y hasta te pueden poner en el autostart un enlace a algún programa espía guardado en forma oculta dentro del $home y que se abriría cada vez que inicies la sesión, entre tantas cosas.

me parece que el programa esta mas que nada pensado, para cuando se administran barias pcs y no se quiere que los usuarios que las usan puedan acceder a una terminal sumado a la reducción del numero de terminales tty, a menos que este programa también las bloquee.

Concuerdo contigo. Eso no evita que se abra otra terminal. Y si quiere verse lo que el otro estaba ejecutando antes entonces veo el archivo ~/.bash_history (o similar dependiendo de la distro)

Aunque es un paquete interesante creo que lo mejor es bloquear la sesión.

parece útil, aunque sigo viendo mejor bloquear la sesión… si lo que tienes es miedo de perder tu sesión de bash recomiendo usar GNU screen. Si accedes a ella con los argumentos «screen -D -R» siempre accederás a la misma sesión, sales de ella con el atajo de teclado «Ctrl+a» y «d» (es decir primero haces Ctrl+a y luego pulsas «d»), así le dices al programa que mantenga abierta en background la sesión.

Gracias por el tip!

PD: esto es solo para aquel usuario que que intente usar nuestra terminal en nuestra sesion logueada verdad?.. Tambien podria ser posible bloquearle el shell a la hora de crear un usuario o modificando el existende!

Aun asi, se te agradece!

Saludos!

A ver, se supone que para abrir otra terminal debes poner nombre de usuario y contraseña.

Distinto es que estemos bajo entorno gráfico y ejecutemos xterm o cualquier otro.

Yo apostaría más por alguna aplicación que bloquee el equipo al completo, incluyendo las X.

Desconecto el teclado y me lo llevo 😛

Puede ser útil cuando uno no usa el entorno gráfico y está en las tty jugando ajedrez o twiteando, entonces no te interfieren y continuas con lo tuyo.

No podés Alejandro, me acuerdo cuando existían los monitores de fósforo verde y eran insufribles, te derretian los ojos, por eso después los cambiaron por el color ámbar y más tarde por el monocromático.

Y encima vos le agregás ese fondo lleno de letras, estás mal!! Jajajja!!! 😀

En cuanto a vlock, fijate que hay un simpático fork llamado vlock-matrix que obviamente te muestra la cascada de letras cuando bloquea la pantalla.

Dicha cascada se puede configurar de acuerdo a los caracteres que querés que aparezcan, el color, etc. La única pega que tiene y por lo que no la uso es que parece que el efecto «matrix» hace que se consuma demasiado procesador para mi gusto.

Una cosa más: vlock es realmente útil cuando trabajamos en ttys ya que podemos dejar un proceso corriendo en segundo plano y bloquear la terminal Y EL ACCESO AL RESTO DE LAS DEMAS TERMINALES, INCLUIDAS LA 6, 7 Y 8 EN ADELANTE para un total control del equipo.

Saludos!

HAHAHAHAHAHA es que a mí me gustan los colores llamativos así en la terminal, imagínate … 😀

Interesante lo del fork 😉

Veo que desde una tty (xej: crtl + alt + f1) te logueas como user o root y con vlock -a bloquea todas las tyy y hasta no se puede entrar a la sesión (ctrl + alt + f7) en ese caso si seria mejor que bloquear la sesión.

Claro que si ejecutas vlock desde la sesión gráfica es inocuo

sinceramente no le veo ninguna utilidad

su efecto es el mismo que el comando «exit» ya que después tb te pide login, y aun asi cualquiera puede cambiar de tty

cual es su función?

no lo entiendo

me autorespondo con lo que lei antes de rolo

vlock -a

esto si es realmente util, tomo nota

gracias

🙂

No sabía que existia, solo tipie vlock y se bloqueo, gracias!! 😀

imaginen un poco: tengo mi sesion abierta con mi usuario , sin root claro, quiero bloquear una terminal que tiene un acceso a root, o por ejemplo quiero bloquear una terminal que tiene un ssh a otra maquina, mi amigo quiere usar la compu para navegar pero no quiero comprometer esa terminal con ssh o con root, pues uso vlock, el que no le vean utilidad es que no tienen tanta imaginacion, ja, los problemas surgen por nuestro interes nuestra duda, pero si no hay tal pues estamos truncados.

Disculpen, alguien lo ha usado en Ubuntu?.. Escribo vlock en la terminal y cuando presiono [Enter] para desbloquear mi terminal me da error aun escribiendo yo el password del usuario root correctamente, abra que editar alguna linea para dicha configuracion u algo?

Gracias!

HAHA, YOU’RE PWNED!!!

Ay!! Ubuntu, Ubuntu… xD

Sabías que los GENIOS en Canonical decidieron ya hace tiempo que con el advenimiento de la herramienta SUDO es estúpido que root tenga password propio ya que de esa manera «eliminan» un vector de ataque al mismo?

De esta forma todos los Ubuntus son librerados con la cuenta de root DESHABILITADA, es decir, sin password.

Hacieno matemática básica podrás darte cuenta que si VLOCK funciona con el pass de root pero el pass de root OH, NO EXISTE!!! entonces es imposible que puedas volver a loguerte al sistema XDD

Tenés dos opciones: o usar otra distribución que se maneje de forma distinta o crearle un password a tu usuario root como hacen la mayoría de las distribuciones que no le ocultan el sistema base al usuario.

[code]

$ sudo su

# passwd

[/code[

Listo, ahora sí podés usar VLOCK aunque claro, esto va en contra del diseño de Ubuntu, algo así como agregarle repositorios con software actualizado y kernels al día a Debian *cof*

xDDD Cuando usaba Ubuntu lo primero que hacía era abrir un terminal y poner:

$ sudo passwd rootPorque si me cargaba mi usuario ¿Cómo cuernos iba a administrar mi sistema? xDDD