|

Linux sol ser utilitzat per rescatar instal·lacions de Windows ... o sí. Quina gran paradoxa! Precisament, hi ha diverses eines lliures per treure malware i rootkits. Vegem algunes d'elles. |

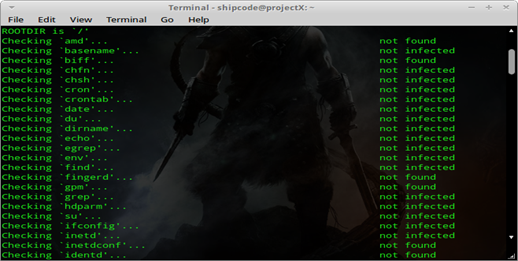

chkrootkit

Chkrootkit o Check Rootkit és un programa famós de codi obert, és una eina que s'utilitza per a la digitalització de rootkits, botnets, malware, etc en el teu servidor o sistema Unix / Linux. Està provat en: Linux 2.0.x, 2.2.x, 2.4.x, 2.6.x, i 3.xx, FreeBSD 2.2.x, 3.x, 4.x, 5.xi 7.x, OpenBSD 2. x , 3.xi 4.x, 1.6.x NetBSD, Solaris 2.5.1, 2.6, 8.0 i 9.0, HP-UX 11, Tru64, BSDI i Mac OS X. Aquesta eina està preinstal·lada en BackTrack 5 a la part d'Eines forenses i anti-Virus.

Per instal·lar chkrootkit en una distro basada en Ubuntu o Debian, pots escriure:

suo apt-get install chkrootkit

Per començar a comprovar els possibles rootkits i portes posteriors en el sistema, escriure la comanda:

suo chkrootkit

rootkit Hunter

Rootkit Hunter o rkhunter és un escàner de rootkits de codi obert similar a chkrootkit que també està pre-instal lat en BackTrack 5 a Eines Forenses i Anti-Virus. Aquesta eina analitza a la recerca de rootkits, backdoors i gestes locals mitjançant l'execució de proves com: comparació de l'hash MD5, recerca d'arxius predeterminats utilitzats pels rootkits, permisos d'arxius erronis dels binaris, recerca de cadenes sospitoses en els mòduls LKM i KLD, recerca d'arxius ocults, i és opcional escanejar dins d'arxius de text i binaris.

Per instal·lar rkhunter en una distro basada en Ubuntu o Debian, pots escriure:

suo apt-get install rkhunter

Per iniciar l'exploració en el sistema d'arxius, escriure la comanda:

suo rkhunter --check

I si vols comprovar si hi ha actualitzacions, executeu l'ordre:

suo rkhunter -update

Després que rkhunter ha acabat d'escanejar el seu sistema d'arxius, tots els resultats es registren en /var/log/rkhunter.log.

ClamAV

ClamAV és un conegut programari antivirus en Linux. És el més famós antivirus de Linux que té una versió d'interfície gràfica d'usuari dissenyada per a una detecció més fàcil de troians, virus, malware i altres amenaces malicioses. ClamAV també es pot instal·lar en Windows, BSD, Solaris i fins i tot en MacOSX. El becari investigador de seguretat Deixen de Lucas té un tutorial detallat a la pàgina de l'Institut de Recursos d'Infosec sobre com instal·lar ClamAV i com treballar amb la seva interfície en la línia d'ordres.

BotHunter

BotHunter és un sistema basat en el diagnòstic de xarxa botnet que segueix el camí de dos fluxos de comunicació entre l'ordinador personal i Internet. És desenvolupat i mantingut per l'Computer Science Laboratory, SRI International, i està disponible per a Linux i Unix, però ara han llançat una versió de prova privada i un pre-llançament per a Windows.

Si vols descarregar aquest programa podràs fer-ho des aquí . Els perfils d'infecció BotHunter es troben normalment en ~ cte-bh / BotHunter / LIVEPIPE / botHunterResults.txt.

Exemple d'ús per a BotHunter2Web.pl:

perl BotHunter2Web.pl [data AAAA-MM-DD] -i sampleresults.txt

avast! Linux Home Edition

avast! Linux Home Edition és un motor antivirus ofert en forma gratuïta, però només per a la llar i no per a ús comercial. Inclou un escàner de línia de comandaments i en base a l'experiència de l'autor de la nota original, detecta alguns dels bots de Perl IRC que conté funcions malicioses com les funcions udpflood i tcpflood, i permet al seu màster o controlador de el bot per executar ordres arbitràries amb l'ús de la funció system () per a Perl.

Et pots descarregar aquest programari antivirus aquí .

NeoPI

NeoPI és un script en Python útil per a la detecció de contingut corrupte i xifrat dins d'arxius de text o scripts. La finalitat d'NeoPI és ajudar en la detecció de codi ocult en shell web. L'enfocament de desenvolupament de NeoPI va ser la creació d'una eina que pot ser utilitzada en combinació amb altres mètodes de detecció comuns basats en signatures o paraules clau. Es tracta d'un script multiplataforma per a Windows i Linux. No només ajuda als usuaris a detectar possibles portes posteriors, sinó també scripts maliciosos com botnets IRC, intèrprets d'ordres udpflood, scripts vulnerables, i eines malicioses.

Per utilitzar aquesta seqüència de comandaments de Python, simplement cal descarregar el codi en el seu lloc oficial github i navegar a través del seu directori:

git clone https://github.com/Neohapsis/NeoPI.git cd NeoPI

Ourmon

Ourmon és un programa basat en Unix de codi obert i una eina de paquets de xarxa comuna sniffeando en FreeBSD, però també pot ser utilitzat per a la detecció de botnets com explica Ashis Dash en el seu article titulat 'Eina de detecció de botnets: Ourmon' a la revista Clubhack o Chmag.

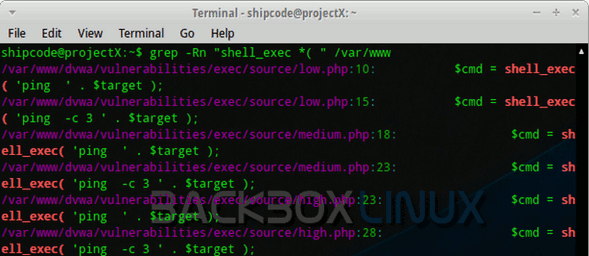

Grep

I a al final, però no menys important, tenim la comanda grep, que és una poderosa eina de línia d'ordres en Unix i Linux. S'utilitza per buscar i provar conjunts de dades de sondeig per a les línies que coincideixen amb una expressió regular. Fent-curta, aquesta utilitat va ser codificada per Ken Thompson el 3 de març del 1973 per Unix. Avui en dia, Grep és conegut per a la detecció i recerca de molestes shells de porta del darrere i també scripts maliciosos.

Grep també es pot utilitzar per a la detecció de seqüència vulnerables (per exemple, la funció shell_exec de PHP que és una funció arriscada de PHP que permet l'execució remota de codi o comandament d'execució). Podem utilitzar la comanda grep per buscar el shell_exec () com a avantatge en el nostre directori / var / www per comprovar possibles arxius PHP vulnerables a ICE o la injecció d'ordres. Aquí està la comanda:

grep-Rn "shell_exec * (" / var / www

Grep és una bona eina per a detecció manual i anàlisi forense.

Sobre #Avast és malisimo ... ho he tingut instal·lat i realment no funciona per a res.

Excel·lent article ... hauré de provar les altres eines!

wow! exelentes eines però el avast no m'ha funciondo només posa lent el pc es demora 20 min. en iniciar

Articulada, Pau 😀

Bon dia ,,

Interessant l'article, sóc novell en aquest tema, per això pregunto, en la primera opció dius com instal·lar chkrootkit, i després la comanda per comprovar els possibles rootkits i portes posteriors en el sistema, i després que faig? les elimino, les cancel, les blockeo i si és així com li faig per eliminar-les o blockearlas?

Gràcias

bon article

hola sóc fede estic en la vostra pajina molt útil, visca linux i el programari lliure gràcies a milers de programadors i hackers de tot el món. gràcies LINUS TOORVALD, RICHARD Stallman, ERICK RAIMOND i tants d'altres, fins aviat i disculpeu x errors en els noms GRÀCIES.

No entenc res la puta mare!

mira jo tampoc entenc molt però l'altre comentari va dir que era bo Clam av a part que té tutorial creeo que és el millor intentar amb això no? XD

debcheckroot (https://www.elstel.org/debcheckroot/) From elstel.org is missing in this list. It is currently the best tool out there to espot rootkits. Most programs like rkhunter and chkrootkit ca no more detectar a rootkit es soon as it has been slightly modified. debcheckroot is different. It comparis the sha256sum of every installed file against the package header.