Fa alguns dies, es va donar a conèixer la notícia que els controladors per als xips sense fil Broadcom van ser detectades quatre vulnerabilitats, que permeten poder realitzar atacs remots als dispositius que inclouen aquests xips.

En el cas més simple, les vulnerabilitats es poden usar per denegació de servei remotes, però no s'exclouen els escenaris en els quals es poden desenvolupar vulnerabilitats que permeten a un atacant no autenticat executar el seu codi amb els privilegis de el nucli de Linux mitjançant l'enviament de paquets especialment dissenyats.

Aquests problemes es van identificar durant l'enginyeria inversa de el firmware de Broadcom, on els xips propensos a la vulnerabilitat són àmpliament utilitzats en ordinadors portàtils, telèfons intel·ligents i diversos dispositius de consum, des de Smart TV a dispositius Iot.

En particular, els xips Broadcom s'utilitzen en els telèfons intel·ligents de fabricants com Apple, Samsumg i Huawei.

Cal destacar que Broadcom va ser notificat de les vulnerabilitats al setembre de 2018, però va demorar aproximadament 7 mesos (És a dir tot just en aquest mes en curs) llançar les correccions coordinades amb els fabricants d'equips.

Quines són les vulnerabilitats detectades?

Dues vulnerabilitats afecten el firmware intern i potencialment permeten l'execució de codi en l'entorn de sistema operatiu utilitzat en els xips Broadcom.

el que permet atacar entorns que no utilitzen Linux (Per exemple, la possibilitat d'un atac en dispositius Apple, CVE-2019-8564 està confirmada)).

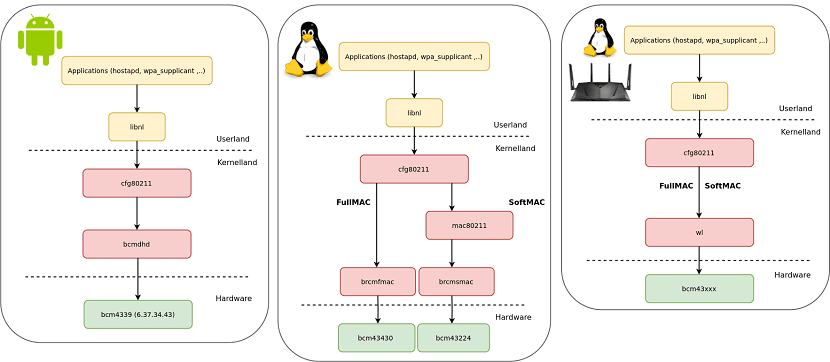

Aquí és important recalcar que alguns xips Broadcom Wi-Fi són un processador especialitzat (ARM Cortex R4 o M3), que executarà la similitud del seu sistema operatiu des de les implementacions de la seva pila sense fils 802.11 (FullMAC).

En aquests xips, el controlador proporciona la interacció de sistema principal amb el firmware de l'xip Wi-Fi.

En la descripció de l'atac:

Per obtenir un control total sobre el sistema principal després que es comprometi FullMAC, es proposa utilitzar vulnerabilitats addicionals o l'accés total a la memòria de sistema en alguns xips.

En els xips SoftMAC, la pila sense fils 802.11 s'implementa al costat de el controlador i s'executa mitjançant una CPU de sistema.

En els controladors, les vulnerabilitats es manifesten tant al controlador propietari de wl (SoftMAC i FullMAC) com en el brcmfmac obert (FullMAC).

Al controlador wl, es detecten dos desbordaments de memòria intermèdia, que s'exploten quan el punt d'accés envia missatges EAPOL especialment dissenyats durant el procés de negociació de la connexió (es pot realitzar un atac a l'connectar-se a un punt d'accés maliciós).

En el cas d'un xip amb SoftMAC, les vulnerabilitats condueixen a un compromís de l'nucli de sistema, i en el cas de FullMAC, el codi pot executar-se en el costat de l'microprogramari.

En brcmfmac, hi ha un desbordament de memòria intermèdia i un error que comprova els marcs processats, que s'exploten mitjançant l'enviament de marcs de control. En el nucli de Linux, els problemes al controlador brcmfmac es van solucionar al febrer.

vulnerabilitats identificades

Les quatre vulnerabilitats que van ser donades a conèixer des de setembre de l'any passat, ja estan catalogades en els següents CVE.

CVE-2019-9503

El comportament incorrecte de el controlador brcmfmac a l'processar marcs de control utilitzats per interactuar amb el firmware.

Si un marc amb un esdeveniment de firmware prové d'una font externa, el controlador ho descarta, però si l'esdeveniment es rep a través de l'bus intern, el marc s'omet.

El problema és que els esdeveniments de dispositius que fan servir USB es transmeten a través del bus intern, el que permet als atacants transferir amb èxit el firmware que controla els marcs en el cas d'utilitzar adaptadors sense fils USB;

CVE-2019-9500

Quan s'activa la funció «Wake-up on Wireless LAN», pot provocar un desbordament al controlador brcmfmac (funció brcmf_wowl_nd_results) enviant un marc de control especialment modificat.

aquesta vulnerabilitat es pot usar per organitzar l'execució de l'codi en el sistema principal després de l'compromís de l'xip o en combinació.

CVE-2019-9501

El desbordament de memòria intermèdia al controlador wl (funció wlc_wpa_sup_eapol), que ocorre durant el processament de missatges, el contingut d'el camp d'informació de l'fabricant en el que excedeix els 32 bytes.

CVE-2019-9502

El desbordament de memòria intermèdia al controlador wl (funció wlc_wpa_plumb_gtk), que ocorre durant el processament de missatges, el contingut d'el camp d'informació de l'fabricant en el que excedeix 164 bytes.

font: https://blog.quarkslab.com