Bon dia. Avui els porto uns petits tips, anem a veure els ports oberts que tinguem. Per a això farem ús de Nmap per la qual cosa procedim a instal·lar-lo.

En Debian / Ubuntu:

# apt-get install nmap

després per veure els ports oberts en el teu pc. (En local)

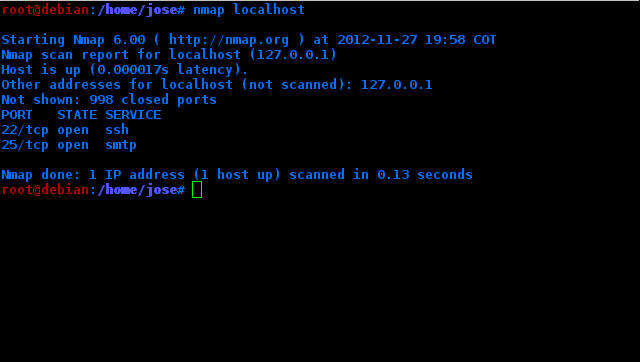

#nmap localhost

Aquests són els ports que estan oberts a local, o sigui que no necessàriament surten a internet .. En el meu cas estan oberts el 22 que és de ssh i el 25 de smtp.

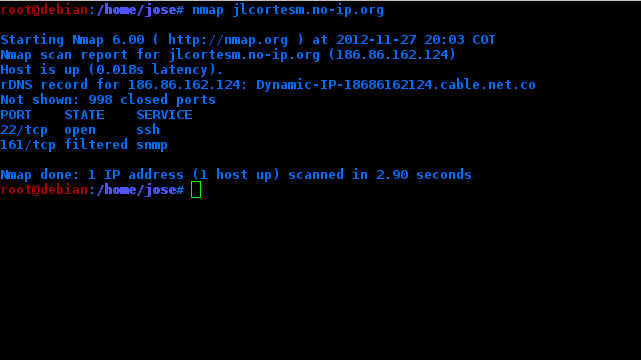

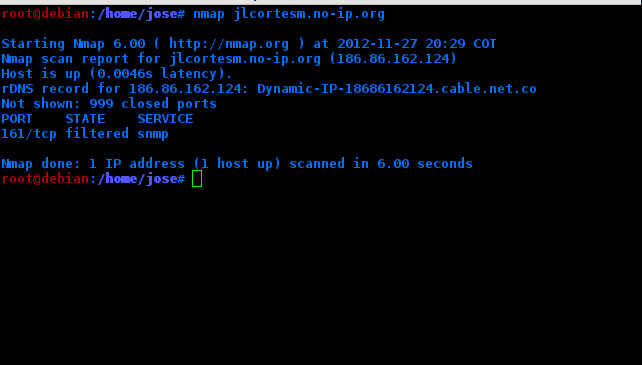

Per veure els ports oberts en el meu pc però a internet faig el mateix nmap però amb la meva adreça ip

En el meu cas surt que el host aquesta calat però no veu cap port obert (només escaneja 1000). Això es deu al fet que encara que el port està en el meu pc obert, el Router ho està filtrant.

Però si obro el port respectiu al router ...

El fet que puguin veure que ports estan oberts en el meu pc suposa algun risc en el meu màquina. Així que vaig assegurar una mica el meu servidor ssh. Per això vaig a canviar el port per defecte (22) per un altre qualsevol ...

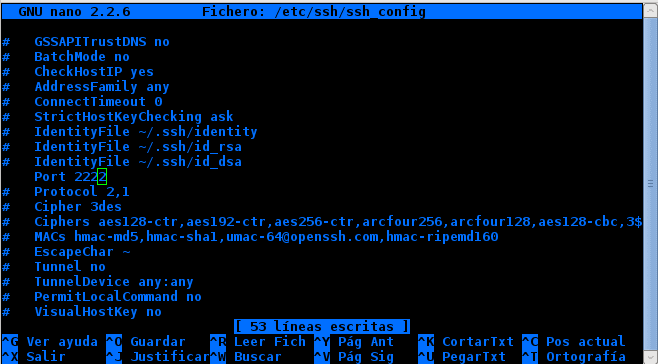

Vaig com a root a l'arxiu / Etc / ssh_config:

# nano /etc/ssh/ssh_config

anem on diu # port 22 .. li esborrem el # i canviem el port pel qual vulguem ..

En el meu cas vaig a utilitzar el 2222

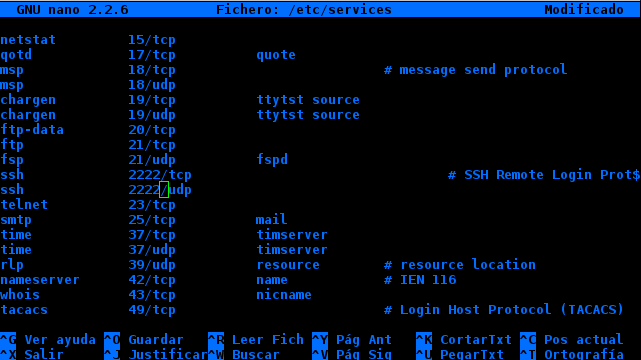

Fem el mateix buscant la paraula «port» a l'arxiu / etc / ssh / sshd_config canviant-pel mateix port que farem servir. Ara editem / Etc / services

busquem ssh i canviem els dos ports pel qual canviem abans.

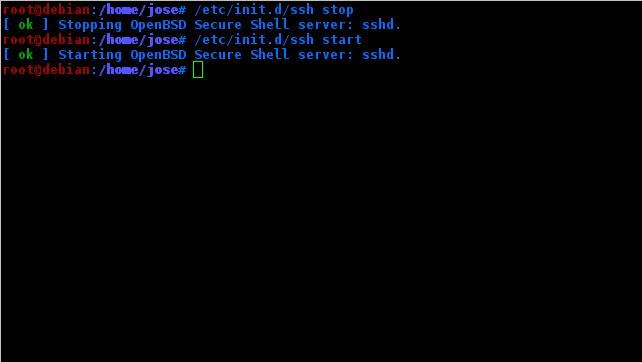

Ara reseteamos el servei ..

I fem nmap de nou.

Com veuen. No surt res referent i el nostre port i / o el servei ssh.

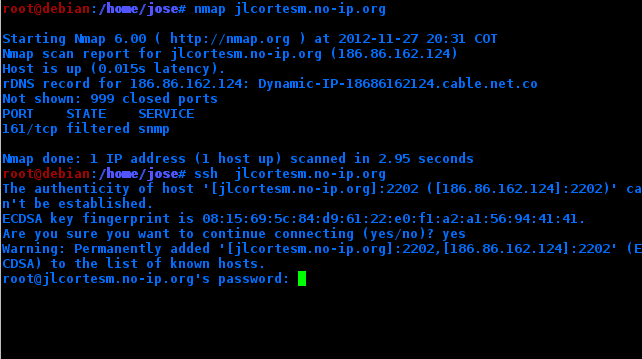

Però el ssh funciona?

CLAR QUE SI.

Important és que si vas a entrar des d'un altre ordinador has d'indicar òbviament el port que estiguis usant ..

ssh -p 2222 IP (Per exemple)

Així pots canviar els ports d'un altre serveis qualsevol ..

Salutacions.!

Gràcies per la dada, interessant.

I en castellà? jajajajajaja

Això és una ciència, ho vaig provar i ja no es va connectar a internet, jaja, un amic em va ajudar a resoldre-ho després de llegir l'article en el seu lap, li va agradar bastant i està instal·lant ubuntu en el seu portàtil, quan abans em deia que no era per al.

Salutacions

jaja No es que hauràs mogut mál .. Però el vaig posar el més explícit possible. Però si vols et faig un vídeo. 🙂

Naaaaah, jo estic negat per a xarxes i anglès, tinc molt de temps volent aprendre i realment no he trobat a un instructor que em tingui paciència, imagina't.

Ensenyar a un home de 40 anys com si tingués 10, jajajaja

haha No és gens .. Amb un hangout o alguna cosa així .. Segur que m'entens.

Bienbenido sigui aquest hangout !!

^^

Compatriota, excel·lent aportació.

M'atreveixo a llançar aquest desafiament a veure si no apareix el port 2222 oO

S'executin: sudo nmap -v -Ss -A -p 1-65535 localhost

PD: l'escaneig serà lent ... els afegeixo l'opció «-v» perquè no s'avorreixin veient la terminal fer res.

Obvi si .. Però jo estic parlant de scanneo normal. El nmap té moltes opcions i característiques, sabent-ho utilitzar. cap port se li escapa.

A més de que sempre hi ha una manera .. Sobretot en linux, res és totalment segur .. És un petit tip només: p

La meva intenció no era la de menysprear la tàctica de camuflatge però és bo el comandament de nmap que deixi per quan un no recordi el port que es va escollir com a reemplaçament a l'default (ja és dificil recordar ips i ports ...). En el meu cas m'ha tocat connectar-me remotament mitjançant VNC a pcs on el seu port no és el típic 5900 o 5901; una cerca normal em indicaria que no hi ha port d'escolta per per vnc llavors, quina és la solució? Resposta: Utilitza nmap i forçar-ho a indagar tots els ports. 😉

És clar, no em vaig sentir ofès ni de bon tros, Sabem que tot no és totalment segur. Només hi ha nivells de seguretat. I sempre hi ha alguna cosa més enllà .. sempre hi ha alguna cosa que vulneri la seguretat. És una bona aportació, Podries fer un petit tut de nmap. 🙂 Salutacions.

Un complement perfecte per al post anterior. No sé si ho heu fet a propòsit, però us ha quedat genial. 🙂

Això és només seguretat per foscor, malauradament amb l'opció -v de l'nmap t'identifica que el port que vas posar correspon a l'nmap. Per intentar protegir-se de l'nmap cal utilitzar regles d'iptables, que tampoc poden protegir de el tot un escaneig. Però bé, serveix contra novells de l'hacking ...

Bones, una pregunta, no entenc per què nmap no treu el port després d'haver-ho canviat, és que porta un rang de port a escanejar per defecte?

Si, nmap per defecte scanea 1000 ports .. Si sabem manejar no n'hi ha prou amb això per protegir el ssh o qualsevol altre servei de les urpes de nmap. El millor seria un fail2ban i un PSAD.

@Jlcmux

Permitime fer unes correccions sobre el que posteaste, vaig corregint per parts:

1.

«Aquests són els ports que estan oberts a local, o sigui que no necessàriament surten a internet .. En el meu cas estan oberts el 22 que és de ssh i el 25 de smtp.»

Això no és tan així. Aquests són els ports que estan oberts a l'amfitrió que escaneges dins el rang dels primers 1024 ports, que és el rang que escaneja per defecte NMAP.

«Aquests són els ports que estan oberts a local, o sigui que no necessàriament surten a internet ..»

Hauries aclarir que l'única forma en què no «surtin» a la net és estant teva màquina en una xarxa nateada (el NAT per definició pròpia és al seu torn un tallafocs primitiu) i sempre que els ports no estiguin oberts en el dispositiu que faci de NAT (generalment el router) i redirigits (FORWARDING) aquests ports oberts a la teva màquina.

Per descomptat que si la màquina està connectada directament a l'mòdem llavors SI està exposada a la net.

A la comanda que publica @taregon, que és el correcte per scannear i punxar tots els ports d'una màquina, se li pot afegir, entre altres opcions, -sV perquè nmap tracti de descobrir quin servei corre a cada port: sudo nmap -v -Ss -sV -A -p 1-65535 localhost

Exemple:

A partir de Nmap 6.25 ( http://nmap.org ) At 2012 12:06 ART

Informe d'exploració Nmap per a localhost.localdomain (127.0.0.1)

L'amfitrió està activat (latència de 0.00021 s).

No es mostra: 999 ports tancats

PORT STATE SERVICE VERSION

631 / tcp open ipp CUPS 1.6

2222 / tcp open ssh OpenSSH 6.1 (protocol 2.0)

2.

«El fet que puguin veure que ports estan oberts en el meu pc suposa algun risc en el meu màquina. Així que vaig assegurar una mica el meu servidor ssh. Per això vaig a canviar el port per defecte (22) per un altre qualsevol ...

Vaig com a root a l'arxiu / etc / ssh_config:

# Nano / etc / ssh / ssh_config

anem on diu # port 22 .. li esborrem el # i canviem el port pel qual vulguem .. »

NO! Una cosa no té res a veure amb l'altra!

/ Etc / ssh / ssh_config maneja només les opcions de el client pel que el port que setees allà serà el que el client de ssh faci servir de manera predeterminda per connectar amb servidors ssh en comptes del port 22.

El canvi de port d'escolta que busques ho fas únicament canviant l'opció esmentada a l'arxiu / etc / ssh / sshd_config.

Finalment, amb aquesta eina web podem testejar quins ports estan o no oberts a la nostra màquina, quins estan amagats, comprovar que el trobo a ping està desactivat i algunes coses més: https://www.grc.com/x/ne.dll?bh0bkyd2

Salutacions.

Molt bona la ressenya. em gust. thanks 😀

Genial tutorial de nmap

🙂 Salutacions !!!

companys algú sap com li puc fer per saber els ports oberts d'una altra persona ??? des del meu ordinador ???

Usa la comanda: nmap XXXX

On les x 's són la ip de l'ordinador a escanejar

Hola, primer de tot gràcies per compartir.

Tinc un problema, tant de bo em puguin ajudar: A el fer un nmap amb la meva ip des de la mateixa màquina m'indica que el port 3306 està obert i amb netstat veig que el port està en escolta; però a l'fer fer un scan amb nmap des d'una altra pc no m'indica el port 3306 obert.

A més a més ja vaig canviar el bin-address a 0.0.0.0

Estic intentant connectar una aplicacòn en java amb una BD en un servidor LAMP i l'aplicació funciona doncs ja he fet consultes en una altra pc on vaig muntar un servidor WAMP per a proves i tot ok.

Alguna idea? No sé què més fer