|

Como todas las distros Linux, Ubuntu ya viene con un firewall (cortafuegos) instalado. Este firewall, de hecho, viene embebido en el kernel. En Ubuntu, la interfaz de línea de comandos del firewall fue reemplazada por un script un tanto más fácil de usar. Sin embargo, ufw (Uncomplicated FireWall) también dispone de una interfaz gráfica que es súper sencilla de usar.En este post, presentaremos una mini-guía paso a paso sobre cómo utilizar gufw, la interfaz gráfica de ufw, para configurar nuestro firewall. |

Antes de instalar gufw, no es mala idea verificar el estado de ufw. Para ello, abrí un terminal y escribí:

sudo ufw status

El resultado debería decir algo similar a: «Status: inactive». Ese es el estado por defecto del firewall en Ubuntu: viene instalado pero se encuentra desactivado.

Para instalar gufw, abrí el Centro de Software de Ubuntu y buscalo desde ahí.

También podés instalarlo desde el terminal escribiendo:

sudo apt-get install gufw

Configurando gufw

Una vez instalado, podés acceder a él desde Sistema > Administración > Configuración del cortafuegos.

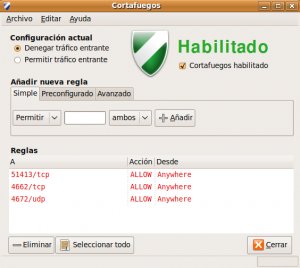

Como se puede ver en la captura, ufw opera por defecto aceptando todas las conexiones salientes y rechando todas las conexiones entrantes (salvo aquellas relacionadas con las salientes). Esto significa que cualquier aplicación que utilices se va a poder conectar al exterior (sea Internet o parte de tu Intranet) sin problemas, pero si alguien desde otra máquina quiere acceder a la tuya, no va a poder.

Todas las políticas de conexión se encuentran almacenadas en el archivo /etc/default/ufw. Extrañamente, ufw bloquea por defecto el tráfico IPv6. Para habilitarlo, editá el archivo /etc/default/ufw y cambiá IPV6=no por IPV6=yes.

Creando reglas personalizadas

Hacé clic en el botón Agregar en la ventana principal de gufw. Existen tres pestañas para crear reglas personalizadas: Preconfigurado, Simple y Avanzado.

Desde Preconfigurado podés crear una serie de reglas para una determinada cantidad de servicios y aplicaciones. Los servicios disponibles son: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC y Zeroconf. Las aplicaciones disponibles son: Amule, Deluge, KTorrent, Nicotine, qBittorrent, y Transmission.

Desde Simple, podés crear reglas para un puerto predeterminado. Esto permite crear reglas para servicios y aplicaciones que no aparecen disponibles en Preconfigurados. Para configurar un rango de puertos, podés ponerlos usando la siguiente sintáxis: NROPUERTO1:NROPUERTO2.

Desde Avanzado, podés crear reglas más específicas utilizando las direcciones IP y los puertos de orígen y de destino. Existen cuatro opciones disponibles para definir una regla: permitir, denegar, rechazar y limitar. El efecto de permitir y denegar es autoexplicativo. Rechazar devolverá un mensaje «ICMP: destino inalcanzable» al solicitante. Limitar permite ponerle un coto a la cantidad de intentos de conexión sin éxito. Esto te protege contra los ataques de fuerza bruta.

Una vez agregada la regla, ésta aparecerá en la ventana principal de gufw.

Once a rule has been created, it will be shown in the main window of Gufw. You may also view the rule from a shell terminal by typing sudo ufw status.

subnormales aprender a escribir, bueno de algo servis

No voy a insultarte, como tu haces llamando subnormales, por faltas en la escritura, pero he de decirte que «ves la paja en el ojo ajeno, y no ves la viga en el tuyo».

En una sola línea escrita, has cometido varios errores y omisiones; el más importante, tal vez, sustituir el presente de infinitivo por el de imperativo.

No soy experto, pero según leí, para evitar que el equipo responda a peticiones echo request (una condición mínima para la invisibilidad de nuestro equipo y para pasar un escaner de puertos en condiciones) es necesario seguir estos pasos:

$ sudo ufw enable

$ sudo nano /etc/ufw/before.rules

Donde ha de comentar la línea que dice:

-A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

de modo que quede así:

#-A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

Guardar en nano con control + O. Salir con control + X.

Luego:

$ sudo ufw disable

$ sudo ufw enable

Así lo hice en mi PC. Que alguien me corrija si no es correcto.

Hola, es verdad q en la versión 64 bits es diferente el GUI. Creo que no es tan intuitivo como GuardDog, pero lo probé y me dio mejor resultado con unos puertos que me estaban complicando, así que ya quedó andando el gufw. Así que este post me vino justo. Gracias Usemos…

Hasta donde yo recuerdo, debería funcionar incluso aunque reinicies.

Este programa es sólo una interfaz para el cortafuego que viene por defecto en Ubuntu.

Saludos! Pablo.

una vez que se configura el cortafuegos, ¿queda funcinal aunque reinicies o hay que arrancarlo a cada inicio de sesión? gracias de antemano por la respuesta.

Gracias por el post.

Soy bastante novato y no estoy seguro si lo que estoy haciendo es correcto para una protección efectiva. De internet lo único que me bajo son las iso de Ubuntu y otras distros, por lo que me gusta tener todos los puertos cerrados y el ufw lo activo de la siguiente forma en consola.

» sudo ufw enable» , esto me devuelve el mensaje de que el cortafuegos esta activado, en un paso mas hago la siguiente modificación introduciendo en consola el siguiente comando:

«sudo gedit /etc/ufw/before.rules»

En la pantalla siguiente que me aparece modifico la linea donde «hecho» con almohadilla al principio de la linea desde el extremo izquierdo.

ahora la pregunta que le quería hacer: ¿ es correcto esto para una protección de mi equipo?

Gracias de antemano por la respuesta y un saludo.

Sí. Es correcto. En caso de que desees crear reglas te recomiendo usar gufw. 🙂

Saludos! Pablo.

Muchas gracias y un cordial saludo desde España

Lo he instalado mi versión 10.10.1 en Ubuntu 10.10 AMD64 es diferente, al menos en el GUI de la que explicas.

Es lo que estaba buscando desde hace tiempo, gracias.

Qué bueno chelo! Me alegro mucho!

Saludos! Pablo.

yandri soy novata en el asunto de linux mi pregunta es asi de sencillo la configuracion del firewall en todas las distribuciones ?

se dice aprended…

No logro poder agregar LibreOffice Impress a las excepciones. Lo necesito para poder usar el control remoto (Impress Remote) con wi fi. Hasta ahora la solución fue desactivar temporalmente el firewal

Hola…

Excelente articulo. Muy útil

Muchas gracias

Hola amigo uso ubuntu 14.10 , eh seguido los pasos que mencionaste de comentar la regla

#-A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPT

pero al volver a hacer el scaneo de puertos me vuelve a debir que esta abierto el Ping (ICMP Echo) requests , uso el scaneardor GRC ShieldsUp https://www.grc.com/x/ne.dll?bh0bkyd2 , alguna otra solucion??

gracias