For et par dage siden brød nyheden om, at drivere til Broadcom trådløse chips fire sårbarheder blev opdagetDet tillade, at der udføres fjernangreb på enheder, der inkluderer disse chips.

I det enkleste tilfælde kan sårbarheder bruges til lammelsesangreb fjern, men scenarier, hvor sårbarheder kan udvikles, er ikke udelukket der tillader en ikke-godkendt angriber at køre din kode med Linux-kernerettigheder ved at sende specielt udformede pakker.

Disse problemer blev identificeret under Broadcom-firmware-reverse engineering, hvor sårbarhedsudsatte chips i vid udstrækning bruges i bærbare computere, smartphones og forskellige forbrugsenheder, fra SmartTV til IoT-enheder.

Især anvendes Broadcom-chips i smartphones fra producenter som Apple, Samsumg og Huawei.

Det skal bemærkes, at Broadcom blev underrettet om sårbarhederne i september 2018, men det tog cirka syv måneder (Med andre ord, lige i denne måned) lancerer korrektioner koordineret med udstyrsproducenter.

Hvad er de opdagede sårbarheder?

To sårbarheder påvirker den interne firmware og potentielt tillade kørsel af kode i operativsystemmiljøet brugt i Broadcom-chips.

uanset hvad Giver dig mulighed for at angribe miljøer, der ikke er Linux (For eksempel er muligheden for et angreb på Apple-enheder, CVE-2019-8564 bekræftet)).

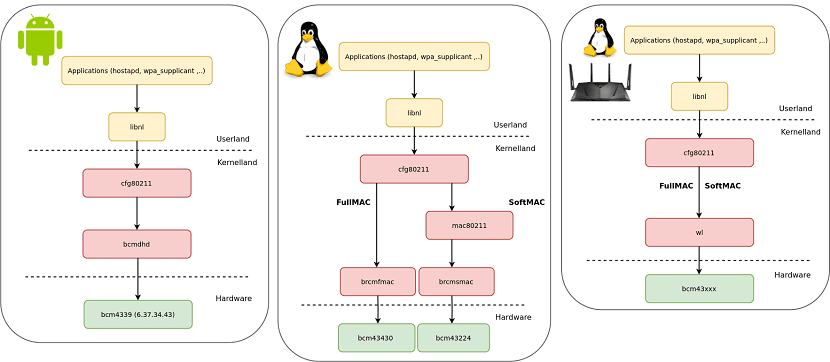

Her er det vigtigt at bemærke, at nogle Broadcom Wi-Fi-chips er en specialiseret processor (ARM Cortex R4 eller M3), som kører ligheden mellem dit operativsystem fra implementeringer af sin 802.11 trådløse stak (FullMAC).

I nævnte chips, controller giver værtssysteminteraktion med chip firmware Wi-Fi.

I beskrivelsen af angrebet:

For at få fuld kontrol over hovedsystemet, efter at FullMAC er kompromitteret, foreslås det at bruge yderligere sårbarheder eller fuld adgang til systemhukommelse på nogle chips.

I SoftMAC-chips implementeres den trådløse 802.11-stak på controller-siden og køres af en system-CPU.

I controllerne, sårbarheder manifesterer sig både i wls proprietære driver (SoftMAC og FullMAC) som i det åbne brcmfmac (FullMAC).

I wl-driveren detekteres to bufferoverløb, som udnyttes, når adgangspunktet sender specielt udformede EAPOL-meddelelser under forbindelsesforhandlingsprocessen (et angreb kan udføres ved at oprette forbindelse til et slyngelagtigt adgangspunkt).

I tilfælde af en chip med SoftMAC fører sårbarhederne til kompromis med systemkernen, og i tilfælde af FullMAC kan koden køre på firmwaresiden.

I brcmfmac er der et bufferoverløb og en fejlkontrol af behandlede rammer, som udnyttes ved at sende kontrolrammer. I Linux-kernen blev problemer i brcmfmac-driveren løst i februar.

Identificerede sårbarheder

De fire sårbarheder, der blev afsløret siden september sidste år, De er allerede katalogiseret i de følgende CVE'er.

CVE-2019-9503

Brcmfmac-driverens forkerte opførsel ved behandling af kontrolrammer, der bruges til at interagere med firmwaren.

Hvis en ramme med en firmwarehændelse kommer fra en ekstern kilde, kasserer controlleren den, men hvis hændelsen modtages via den interne bus, ignoreres rammen.

Problemet er det begivenheder fra enheder, der bruger USB, transmitteres over den interne bus, hvilket gør det muligt for angribere at overføre firmware med succes som styrer rammerne i tilfælde af brug af USB trådløse adaptere;

CVE-2019-9500

Når du aktiverer funktionen "Vågn op på trådløst LAN" kan forårsage overløb i brcmfmac-controlleren (funktion brcmf_wowl_nd_results), der sender en specielt modificeret kontrolramme.

Denne sårbarhed kan bruges til at organisere kodeudførelse på værten efter chipindgreb eller i kombination.

CVE-2019-9501

Bufferoverløbet i wl-driveren (wlc_wpa_sup_eapol-funktion), der opstår under meddelelsesbehandling, hvis indhold i producentens informationsfelt overstiger 32 byte.

CVE-2019-9502

Pufferoverløbet i wl-driveren (wlc_wpa_plumb_gtk-funktion), der forekommer under meddelelsesbehandling, hvis indhold i producentens informationsfelt overstiger 164 byte.

kilde: https://blog.quarkslab.com