Microsoft har annonceret frigivelsen af kildekoden til dit kildekodeanalyseværktøj "Microsoft Application Inspector ", for at hjælpe udviklere, der er afhængige af eksterne softwarekomponenter. Microsoft Application Inspector er en kildekodeanalysator Designet til at afsløre vigtige funktioner og andre karakteristika ved softwarekomponenter, bruger den statisk analyse med en JSON-baseret regelmotor.

Denne kodeanalysator adskiller sig fra andre værktøjer af samme type, fordi det er ikke begrænset til kun at opdage programmeringsmetoder, siden er designet på en sådan måde, at, under kodekontrol, de egenskaber, der generelt kræver omhyggelig manuel analyse, identificeres og fremhæves.

I henhold til forklaringerne fra Microsoft om værktøjet:

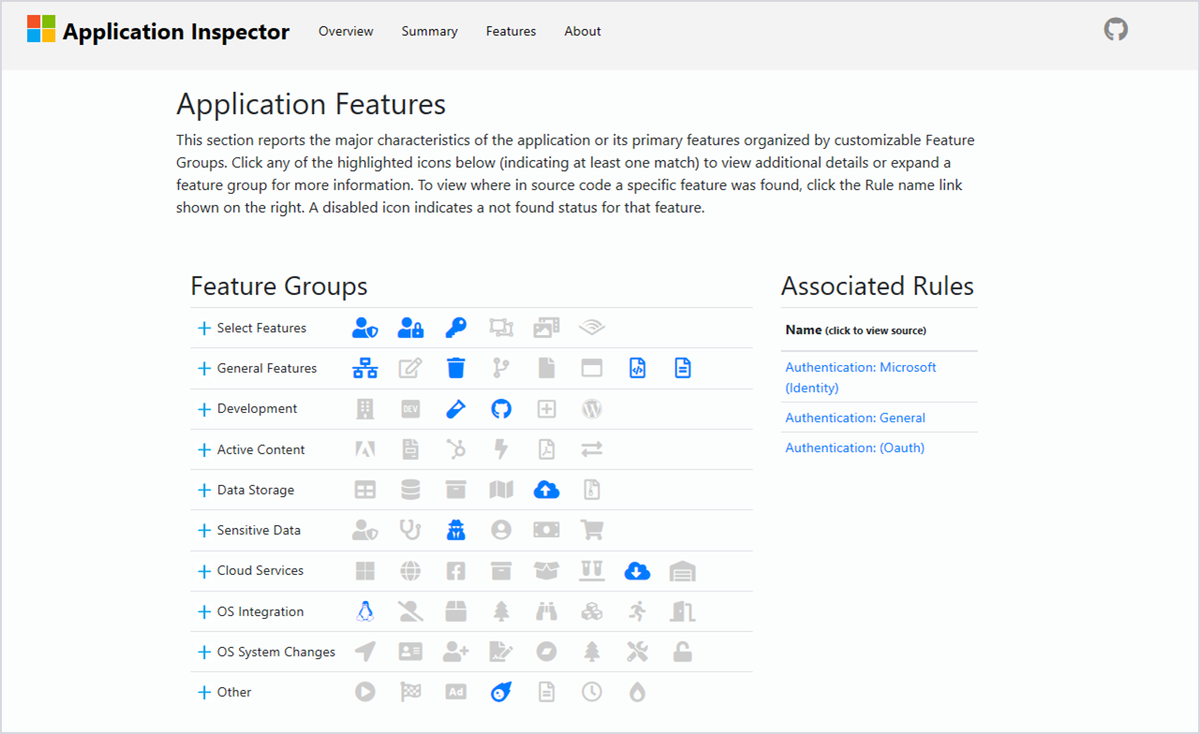

Microsoft Application Inspector forsøger ikke at identificere "gode" eller "dårlige" modeller. Du er tilfreds med at rapportere, hvad du finder ved at henvise til et sæt på mere end 400 regelskabeloner til funktionsdetektering. Ifølge Microsoft inkluderer dette også funktioner, der har en sikkerhedspåvirkning, såsom brug af kryptering og mere.

Værktøjet fungerer fra kommandolinjen og er på tværs af platforme. Det er designet til at scanne komponenter inden brug for at hjælpe med at bestemme, hvad softwaren er, eller hvad den gør.

De data, du leverer, kan være nyttige til at reducere den tid, det tager at bestemme, hvad softwarekomponenter gør ved at undersøge kildekoden direkte i stedet for at stole på for det meste begrænset dokumentation eller anbefalinger.

Microsoft Application Inspector understøtter parsing af forskellige programmeringssprog, Disse inkluderer: C, C++, C#, Java, JavaScript, HTML, Go, PowerShell, osv. samt inkludering af HTML-, JSON- og tekstoutputformater.

Microsoft Application Inspector-udviklere siger det er designet til at blive brugt individuelt eller i målestok og det kan analysere millioner af kildekoder til komponenter, der er bygget ved hjælp af mange forskellige programmeringssprog.

Microsoft bruger Application Inspector til at identificere vigtige ændringer i en komponents funktion over tid (version efter version), da de kan indikere alt fra en øget angrebsflade til en ondsindet bagdør.

De bruger også værktøjet til at identificere højrisikokomponenter og dem med uventede egenskaber, der kræver yderligere kontrol. Komponenter med høj risiko omfatter dem, der er involveret i områder som kryptografi, godkendelse eller deserialisering, hvor en sårbarhed sandsynligvis vil medføre flere problemer.

som Målet er hurtigt at identificere tredjeparts softwarekomponenter i fare baseret på dens specifikationer, men værktøjet er også nyttigt i mange usikre sammenhænge.

dybest set, disse er de vigtigste egenskaber fra Microsoft Application Inspector:

- En JSON-baseret regelmotor, der udfører statisk analyse.

- Evnen til at analysere millioner af kildekodelinjer fra komponenter oprettet med mange sprog.

- Evnen til at identificere højrisikokomponenter og komponenter med uventede egenskaber.

- Evnen til at identificere ændringer i en komponents funktionssæt, version for version, der kan indikere alt fra en ondsindet bagdør til en større angrebsflade.

- Evnen til at generere resultater i flere formater, herunder JSON og HTML.

- Evnen til at opdage funktioner, der dækker Microsoft Azure, Amazon Web Services og Google Cloud Platform-service-API'er og operativsystemfunktioner, såsom filsystem, sikkerhedsfunktioner og applikationsrammer.

Som forventet platform og krypto er godt dækket, med understøttelse af symmetrisk, asymmetrisk, hash og TLS.

Typerne af data kan kontrolleres for risici, herunder følsomme og personligt identificerbare oplysninger.

Andre kontroller inkluderer operativsystemfunktioner såsom platformidentifikation, filsystem, registreringsdatabase og brugerkonti og sikkerhedsfunktioner såsom godkendelse og autorisation.

Endelig for dem der er interesserede Når de tester Microsoft Application Inspector, skal de vide, at det allerede er tilfældet tilgængelig på GitHub.