Generelt serieindeks: Computernetværk til SMV'er: Introduktion

Hej venner!. Efter de forrige par artikler om Domain Name System og Dynamic Host Configuration Protocol offentliggjort i «DNS og DHCP i openSUSE 13.2 'Harlequin'"og"DNS og DHCP på CentOS 7«, Begge fra serien SMV-netværk, vi er nødt til at konfigurere disse tjenester i Debian.

Vi gentager, at Wikipedia er et godt udgangspunkt for at lære om de teoretiske begreber DNS og DHCP.

Installation af operativsystemet

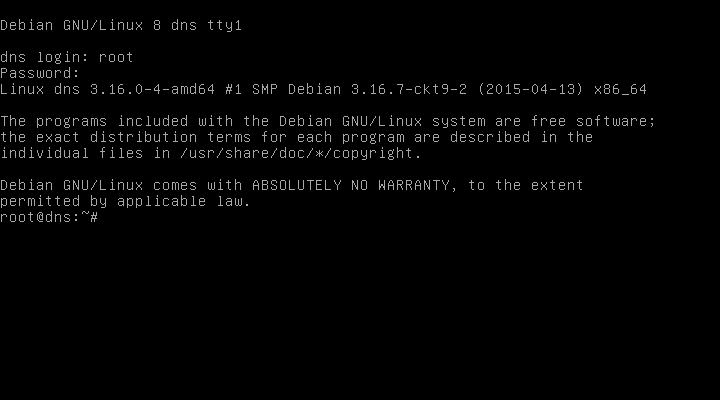

Vi starter fra den grundlæggende installation af en server med Debian 8 "Jessie" operativsystemet uden at installere noget grafisk miljø eller andet program. En virtuel maskine med 512 megabyte RAM og en 20 gigabyte harddisk er mere end nok.

Under installationsprocessen - helst i teksttilstand - og efter skærmrækkefølgen valgte vi følgende parametre:

- Sprog: Spansk - Spansk

- Land, område eller område: USA

- Tastatur til brug: Amerikansk engelsk

- Konfigurer netværket manuelt:

- IP-adresse: 192.168.10.5

- Netmaske: 255.255.255.0

- Gateway: 192.168.10.1

- Navneserveradresser: 127.0.0.1

- Maskinens navn: dns

- Domænenavn: desdelinux.ventilator

- Superbrugeradgangskode: Din adgangskode (spørg derefter om bekræftelse)

- Fuldt navn for den nye bruger: Debian First OS Buzz

- Brugernavn til kontoen: brummer

- Vælg en adgangskode til den nye bruger: Din adgangskode (spørg derefter om bekræftelse)

- Vælg din tidszone: Øst

- Opdelingsmetode: Guidet - brug hele disken

- Vælg disk til partition: Virtuel disk 1 (vda) - 21.5 GB Virto Block Device

- Partitioneringsskema: Alle filer i en partition (anbefales til nybegyndere).

- Afslut partitionering og skriv ændringer til disken

- Vil du skrive ændringerne til diskene?

- Vil du analysere en anden CD eller DVD?:

- Vil du bruge en replika afd?:

- Vil du tage undersøgelsen om pakkeforbrug?:

- Vælg de programmer, der skal installeres:

[] Debian-skrivebordsmiljø

[*] Standard systemværktøjer

- Ønsker du at installere GRUB boot loader i den primære boot record?

- / dev / vda

- "Installation afsluttet":

Efter min beskedne mening, installation af Debian er enkel. Det er kun nødvendigt at besvare spørgsmål om foruddefinerede muligheder og nogle andre oplysninger. Jeg tør endda sige, at det for eksempel er lettere at følge de foregående trin end gennem en video. Når jeg læser, mister jeg ikke koncentrationen. Et andet spørgsmål er at se, læse, fortolke og give videoen frem og tilbage, når jeg mister eller ikke forstår en vigtig betydning. Et håndskrevet ark eller en almindelig tekstfil kopieret til mobilen fungerer perfekt som en effektiv guide.

Indledende indstillinger

Efter afslutning af den grundlæggende installation og den første genstart fortsætter vi med at erklære Program Repositories.

Når du redigerer filen sources.list, kommenterer vi som standard alle eksisterende poster, fordi vi kun vil arbejde med lokale arkiver. Det endelige indhold i filen - eksklusive de kommenterede linjer - ville være:

root @ dns: ~ # nano /etc/apt/sources.list deb http://192.168.10.1/repos/jessie/debian/ jessie hovedbidrag deb http://192.168.10.1/repos/jessie/debian-security/ jessie / opdateringer hovedbidrag

Vi opdaterer systemet

root @ dns: ~ # aptitude-opdatering root @ dns: ~ # aptitude opgradering root @ dns: ~ # genstart

Vi installerer SSH for at få fjernadgang

root @ dns: ~ # aptitude installer ssh

For at give brugeren mulighed for at starte en fjernsession via SSH rod -fra kun Enterprise LAN- ændrer vi dens konfigurationsfil:

root @ dns: ~ # nano / etc / ssh / sshd_config .... PermitRootLogin ja .... root @ dns: ~ # systemctl genstart ssh.service root @ dns: ~ # systemctl status ssh.service

Vi starter en fjernsession via SSH i «dns» fra maskinen «sysadmin»:

buzz @ sysadmin: ~ $ rm .ssh / known_hosts buzz @ sysadmin: ~ $ ssh root@192.168.10.5 ... root@192.168.10.5's adgangskode: ... root @ dns: ~ #

Hovedkonfigurationsfiler

Hovedfilerne i systemkonfigurationen vil være i overensstemmelse med vores valg under installationen:

root @ dns: ~ # cat / etc / hosts 127.0.0.1 localhost 192.168.10.5 dns.desdelinux.fan dns # Følgende linjer er ønskelige for IPv6-kompatible værter ::1 localhost ip6-localhost ip6-loopback ff02::1 ip6-allnodes ff02::2 ip6-allrouter root @ dns: ~ # kat /etc/resolv.conf søge desdelinux.fan navneserver 127.0.0.1 root @ dns: ~ # værtsnavn dns root @ dns: ~ # værtsnavn -f dns.desdelinux.ventilator root @ dns: ~ # cat / etc / network / interfaces # Denne fil beskriver de tilgængelige netværksgrænseflader på dit system # og hvordan du aktiverer dem. For mere information, se grænseflader(5). source /etc/network/interfaces.d/* # Loopback netværksgrænsefladen auto lo iface lo inet loopback # Den primære netværksgrænseflade tillad-hotplug eth0 iface eth0 inet statisk adresse 192.168.10.5 netmaske 255.255.255.0 netværk 192.168.10.0 broadcast 192.168.10.255 broadcast 192.168.10.1 gateway 127.0.0.1 # dns-* muligheder implementeres af resolvconf-pakken, hvis dns-navneservere er installeret XNUMX dns-search desdelinux.ventilator

Vi installerer super oplevelsespakker

root @ dns: ~ # aptitude installer htop mc deborphan

Rengøring af downloadede pakker, hvis nogen

root @ dns: ~ # aptitude install -f root @ dns: ~ # aptitude purge ~ c root @ dns: ~ # aptitude clean root @ dns: ~ # aptitude autoclean

Vi installerer BIND9

- FØR installation af BIND Vi kan varmt anbefale besøg siden DNS-posttyper på Wikipedia, både i sin spanske og engelske version. Disse typer af registre er dem, som vi vil bruge i konfigurationen af Zones-filerne, både direkte og omvendt. Det er meget lærerigt at vide, hvad vi har at gøre med.

- også vi foreslår læs følgende Anmodning om kommentarer RFC - Anmodninger om kommentarer, som er tæt knyttet til en sund funktion af DNS-tjenesten, især med hensyn til rekursion til rodserverne:

- RFC'er 1912, 5735, 6303 og BCP 32: i forhold til localhost

- RFC'er 1912, 6303: Stilzone til IPv6 localhost-adresse

- RFC'er 1912, 5735 og 6303: Forhold til det lokale netværk - «Dette» netværk

- RFC'er 1918, 5735 og 6303: Net til privat brug

- RFC 6598: Delt adresseområde

- RFC'er 3927, 5735 og 6303: Link-lokal / APIPA

- RFC'er 5735 og 5736: Internet Engineering Task Force-protokolopgaver

- RFC'er 5735, 5737 og 6303: TEST-NET- [1-3] til dokumentation

- RFC'er 3849 og 6303: IPv6 Eksempelområde til dokumentation

- BCP 32: Domænenavne til dokumentation og test

- RFC'er 2544 og 5735: Router benchmark test

- RFC 5735: IANA Reserveret - Old Class E Space

- RFC 4291: IPv6-ikke-tildelte adresser

- RFC'er 4193 og 6303: IPv6 ULA

- RFC'er 4291 og 6303: IPv6 Link Local

- RFC'er 3879 og 6303: IPv6 udfasede websted-lokale adresser

- RFC 4159: IP6.INT er udfaset

Installation

root @ dns: ~ # aptitude search bind9 p bind9 - Internet Domain Name Server p bind9-doc - Dokumentation til BIND i bind9-host - Version af 'vært' bundtet med BIND 9.X p bind9utils - Hjælpeprogrammer til BIND p gforge-dns-bind9 - værktøj til udviklingssamarbejde - DNS-styring (ved hjælp af Bind9) i A libbind9-90 - BIND9 Delt bibliotek brugt af BIND

Prøv også at løbe dygtighedssøgning ~ dbind9

root @ dns: ~ # aptitude install bind9 root @ dns: ~ # systemctl genstart bind9.service root @ dns: ~ # systemctl status bind9.service ● bind9.service - BIND Domain Name Server Loaded: loaded (/lib/systemd/system/bind9.service; aktiveret) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Aktiv: Aktiv (kører) siden fre 2017-02-03 10:33:11 EST; 1s siden Docs: mand: navngivet (8) Process: 1460 ExecStop = / usr / sbin / rndc stop (kode = afsluttet, status = 0 / SUCCESS) Hoved-PID: 1465 (navngivet) CGroup: /system.slice/bind9.service └─1465 / usr / sbin / navngivet -f -u bind 03. feb 10:33:11 dns navngivet [1465]: automatisk tom zone: 8.BD0.1.0.0.2.IP6.ARPA 03. feb 10:33:11 dns navngivet [1465]: kommandokanal, der lytter på 127.0.0.1 # 953 03. feb. 10:33:11 dns navngivet [1465]: kommandokanal, der lytter til :: 1 # 953 03. feb. 10:33:11 dns navngivet [1465]: administreret -keys-zone: indlæst seriel 2. februar 03 10:33:11 dns navngivet [1465]: zone 0.in-addr.arpa/IN: indlæst seriel 1. februar 03 10:33:11 dns navngivet [1465]: zone localhost / IN: indlæst serie 2. februar 03 10:33:11 dns navngivet [1465]: zone 127.in-addr.arpa/IN: indlæst seriel 1. feb 03 10:33:11 dns navngivet [1465]: zone 255.in -addr.arpa/IN: indlæst serie 1. februar 03 10:33:11 dns navngivet [1465]: alle zoner indlæst 03 feb 10:33:11 dns navngivet [1465]: kører Tip: Nogle linjer var ellipsized, brug -l at vise fuldt ud.

Konfigurationsfiler installeret af BIND9

På en lidt anden måde end DNS-tjenestekonfigurationen i CentOS og openSUSE, i Debian oprettes følgende filer i biblioteket / etc / bind:

root @ dns: ~ # ls -l / etc / bind / i alt 52 -rw-r - r-- 1 rodrod 2389 30. juni 2015 bind. nøgler -rw-r - r-- 1 rodrod 237 30. juni 2015 db.0 -rw-r - r-- 1 rodrod 271 30. juni 2015 db.127 -rw-r - r-- 1 rodrod 237 30. juni 2015 db.255 -rw-r - r-- 1 rodrod 353 30. juni 2015 db.empty -rw- r - r-- 1 rodrod 270 juni 30 2015 db. lokal -rw-r - r-- 1 rodrod 3048 juni 30 2015 db.root -rw-r - r-- 1 rodbinding 463 30. juni 2015 navngivet.conf -rw-r - r-- 1 rodbinding 490 30. juni 2015 named.conf.default-zoner -rw-r - r-- 1 rodbinding 165 30. juni 2015 named.conf.local -rw -r - r-- 1 rodbinding 890 Feb 3 10:32 named.conf.options -rw-r ----- 1 bind binding 77 Feb 3 10:32 rndc.key -rw-r - r- - 1 rodrod 1317 30. juni 2015 zoner.rfc1918

Alle filerne ovenfor er i almindelig tekst. Hvis vi vil vide betydningen og indholdet af hver af dem, kan vi gøre det ved hjælp af kommandoerne mindre o hvordan, hvilket er god praksis.

Ledsagende dokumentation

I adressebogen / usr / del / doc / bind9 vi vil have:

root @ dns: ~ # ls -l / usr / share / doc / bind9 i alt 56 -rw-r - r-- 1 rodrod 5927 30. juni 2015 copyright -rw-r - r-- 1 rodrod 19428 30 2015. juni 1 changelog.Debian.gz -rw-r - r-- 11790 rodrod 27 2014. januar 1 FAQ.gz -rw-r - r-- 396 rodrod 30 2015. juni 1 NYHEDER.Debian.gz -rw-r - r-- 3362 rodrod 30 2015. juni 1 README.Debian. gz -rw-r - r-- 5840 rodrod 27 2014. januar XNUMX README.gz

I den tidligere dokumentation finder vi Rigeligt studiemateriale, som vi anbefaler at læse FØR konfigurering af BIND og endda FØR søgning på Internettet efter artikler relateret til BIND og DNS generelt.. Vi vil læse indholdet af nogle af disse filer:

Ofte Stillede Spørgsmål o Fmed det samme Aske Qspørgsmål om BIND 9

- Kompilerings- og installationsspørgsmål - Spørgsmål om kompilering og installation

- Konfigurations- og installationsspørgsmål - Spørgsmål om konfiguration og tuning

- Driftsspørgsmål - Spørgsmål om operationen

- Generelle spørgsmål - Generelle undersøgelser

- Operativsystemspecifikke spørgsmål - Specifikke spørgsmål om hvert operativsystem

- HPUX

- Linux

- Windows

- FreeBSD

- Solaris

- Apple Mac OS X

NYHEDER. Debian.gz

NYHEDER. Debian i resumé fortæller os, at parametrene tillad-forespørgsel-cache y tillad-rekursion er aktiveret som standard for ACL'er indlejret i BIND -indbygget- 'lokale net'Og'localhost'. Det informerer os også om, at standardændringerne blev foretaget for at gøre cache-serverne mindre attraktive for et angreb fra spoofing fra eksterne netværk.

For at kontrollere, hvad der er skrevet i det foregående afsnit, hvis fra en maskine på selve netværket 192.168.10.0/24 som er den i vores eksempel, laver vi en DNS-anmodning på domænet desdelinux.net, og samtidig på selve serveren dns.desdelinux.ventilator vi udfører hale -f / var / log / syslog vi opnår følgende:

buzz @ sysadmin: ~ $ dig localhost .... ;; OPT PSEUDOSECTION :; EDNS: version: 0, flag:; udp: 4096 ;; SPØRGSMÅL: lokal vært. I EN ;; SVAR-SEKTION: localhost. 604800 IN A 127.0.0.1 ;; MYNDIGHEDSSEKTION: localhost. 604800 IN NS lokal vært. ;; EKSTRA SEKTION: localhost. 604800 I AAAA :: 1 buzz@sysadmin:~$ dig desdelinux. net .... ;; OPT PSEUDOSEKTION: ; EDNS: version: 0, flag:; udp: 4096;; SPØRGSMÅL AFSNIT: ;desdelinux.net. I EN ....

root @ dns: ~ # hale -f / var / log / syslog .... 4. feb 13:04:31 dns named[1602]: fejl (netværk kan ikke nås) ved at løse 'desdelinux.net/A/IN': 2001:7fd::1#53 Feb 4 13:04:31 dns named[1602]: fejl (netværk kan ikke nås) løser 'desdelinux.net/A/IN': 2001:503:c27::2:30#53 ....

Resultatet af syslog det er meget længere på grund af BIND's søgning efter rodserverne. Naturligvis filen / Etc / resolv.conf i holdet sysadmin.desdelinux.ventilator peger på DNS 192.168.10.5.

Fra udførelsen af de tidligere kommandoer kan vi drage flere konklusioner a priori:

- BIND er som standard konfigureret som en funktionel cache-server uden behov for efterfølgende konfigurationer og svarer på DNS-forespørgsler til lokale net og localhost

- Rekursion - rekursion er aktiveret til lokale net og localhost

- Endnu ikke en autoritær server

- I modsætning til CentOS, hvor vi måtte erklære parameteren «Lyt-til-port 53 {127.0.0.1; 192.168.10.5; }; » eksplicit at lytte til DNS-anmodninger via netværksgrænsefladen 192.168.10.5 DNS selv, i Debian er det ikke nødvendigt, fordi det understøtter DNS-anmodninger om lokale net og localhost Standard. Gennemgå indholdet af filen /etc/bind/named.conf.options og de vil se, at der ikke er noget udsagn lyt til.

- IPv4- og IPv6-forespørgsler er aktiveret

Hvis bare ved at læse og fortolke - en tin, som vi siger på Cuba - arkivet NYHEDER. Debian.gz Vi har nået interessante konklusioner, der tillader os at vide lidt mere om Team Debian's standardkonfigurationsfilosofi med hensyn til BIND. Hvilke andre interessante aspekter kan vi vide fra fortsat at læse filerne i den ledsagende dokumentation?.

README.Debian.gz

LÆS. Debian informerer os om - blandt mange andre aspekter - at sikkerhedsudvidelser til domænenavnesystemet - Domain Name System Sikkerhedsudvidelser o DNSSEC, er aktiveret; og bekræfter igen, at standardkonfigurationen fungerer for de fleste servere (bladservere - bladservere henvisning til bladene på domænetræet) uden behov for brugerintervention.

- DNSSEC ifølge Wikipedia: Domain Name System Security Extensions (DNSSEC) er et sæt specifikationer fra Internet Engineering Task Force (IETF) for at sikre visse typer information leveret af det navnesystemdomænenavn (DNS), der bruges i Internetprotokollen (IP). Det er et sæt udvidelser til DNS, der giver DNS-klienter (eller resolvere) godkendelse af DNS-datakilden, godkendt benægtelse af eksistensen og integriteten af data, men ikke tilgængelighed eller fortrolighed.

On Konfigurationsskema fortæller os, at alle de statiske konfigurationsfiler, zonefiler til rodserverne og de fremadgående og omvendte zoner i localhost De er inde / etc / bind.

Demon Working Directory som hedder es / var / cache / bind således at enhver forbigående fil genereret af som hedder såsom databaser, hvor den fungerer som en slave-server, er skrevet i filsystemet / var, hvor de hører hjemme.

I modsætning til tidligere versioner af BIND-pakken til Debian, filen opkaldt.konf og db. * leveres, er de mærket som konfigurationsfiler. På en sådan måde, at hvis vi har brug for en DNS-server, der hovedsagelig fungerer som en cache-server, og som ikke er autoritativ for nogen anden, kan vi bruge den, da den er installeret og konfigureret som standard.

Hvis du har brug for at implementere en autoritativ DNS, foreslår de at placere filerne i masterzoner i samme bibliotek / etc / bind. Hvis kompleksiteten af de områder, for hvilke som hedder vil være autoritær kræver det, det anbefales at oprette en underkatalogstruktur, der henviser til zonefilerne absolut i filen opkaldt.konf.

Enhver zonefil, for hvilken som hedder fungere som Slave Server skal være placeret i / var / cache / bind.

Zone-filerne er underlagt dynamiske opdateringer af en DHCP eller kommandoen nopdatering, skal opbevares i / var / lib / bind.

Hvis operativsystemet bruger beklædning, fungerer den installerede profil kun med standard BIND-indstillinger. Efterfølgende ændringer i konfigurationen af som hedder de kan kræve ændringer i apparmor-profilen. Besøgt https://wiki.ubuntu.com/DebuggingApparmor inden du udfylder en formular, der beskylder en bug i den tjeneste.

Der er flere problemer forbundet med at køre Debian BIND i et Chroot Cage - chroot fængsel. Besøg http://www.tldp.org/HOWTO/Chroot-BIND-HOWTO.html for at få flere oplysninger.

Andre oplysninger

mand ved navn, mand ved navn.konf, mand ved navn-checkconf, mand ved navn-checkzone, mand rndc, og så videre.

root @ dns: ~ # navngivet -v BIND 9.9.5-9 + deb8u1-Debian (udvidet supportversion) root @ dns: ~ # navngivet -V BIND 9.9.5-9 + deb8u1-Debian (udvidet supportversion) bygget af fabrikat med '--prefix = / usr' '--mandir = / usr / share / man' \ '--infodir = / usr / share / info' '--sysconfdir = / etc / bind' \ '- -localstatedir = / var '' --enable-threads '' --enable-largefile '\' --with-libtool '' --enable-shared '' --enable-static '\' --with-openssl = / usr '' --with-gssapi = / usr '' --with-gnu-ld '\' --with-geoip = / usr '' --with-atf = no '' --enable-ipv9 '' --enable-rrl '\' --enable-filter-aaaa '\' CFLAGS = -fno-streng-aliasing -fno-delete-null-pointer-checks -DDIG_SIGCHASE -O8 'kompileret af GCC 50 ved hjælp af OpenSSL version : OpenSSL 6k 2. januar 4.9.2 ved hjælp af libxml1.0.1-version: 8 root @ dns: ~ # ps -e | grep navngivet 408? 00:00:00 navngivet root @ dns: ~ # ps -e | grep bind 339? 00:00:00 rpcbind root @ dns: ~ # ps -e | grep bind9 root @ dns: ~ # root @ dns: ~ # ls / var / run / named / named.pid session.key root @ dns: ~ # ls -l /var/run/named/named.pid -rw-r - r-- 1 bind bind 4 feb 4 13:20 /var/run/named/named.pid root @ dns: ~ # rndc status version: 9.9.5-9 + deb8u1-Debian CPU'er fundet: 9 arbejdstråde: 8 UDP-lyttere pr. Interface: 50 antal zoner: 1 fejlretningsniveau: 1 kører kører: 1 kortere udskudt: 100 igangværende soa-forespørgsler: 0 logning af forespørgsler er FRA Rekursive klienter: 0/0/0 tcp klienter: 0/0 server er i gang

- Det er ubestrideligt vigtigheden af at konsultere den dokumentation, der er installeret med BIND9-pakken før nogen anden.

bind9-dok

root @ dns: ~ # aptitude install bind9-doc links2 root @ dns: ~ # dpkg -L bind9-doc

El paquete bind9-dok installerer, blandt andre nyttige oplysninger, BIND 9 Administrator Reference Manual. For at få adgang til manualen - på engelsk - udfører vi:

root @ dns: ~ # links2 fil: ///usr/share/doc/bind9-doc/arm/Bv9ARM.html

BIND 9 Administrator Referencehåndbog Copyright (c) 2004-2013 Internet Systems Consortium, Inc. ("ISC") Copyright (c) 2000-2003 Internet Software Consortium.

Vi håber du nyder at læse.

- Uden at forlade hjemmet har vi rigeligt med officiel dokumentation om BIND og om DNS-tjenesten generelt.

Vi konfigurerer BIND i Debian-stil

/etc/bind/named.conf "hovedmanden"

root @ dns: ~ # nano /etc/bind/named.conf // Dette er den primære konfigurationsfil for den navngivne BIND DNS-server. // // Læs /usr/share/doc/bind9/README.Debian.gz for information om // struktur af BIND-konfigurationsfiler i Debian, * FØR * du tilpasser // denne konfigurationsfil. // // Hvis du bare tilføjer zoner, skal du gøre det i /etc/bind/named.conf.local inkluderer "/etc/bind/named.conf.options"; inkluderer "/etc/bind/named.conf.local"; inkluderer "/etc/bind/named.conf.default-zones";

Kræver den kommenterede overskrift oversættelse?

/etc/bind/named.conf.options

root @ dns: ~ # cp /etc/bind/named.conf.options /etc/bind/named.conf.options.original

root @ dns: ~ # nano /etc/bind/named.conf.options

indstillinger {katalog "/ var / cache / bind"; // Hvis der er en firewall mellem dig og navneserverne, du vil // til at tale med, skal du muligvis rette firewallen, så flere // porte kan tale. Se http://www.kb.cert.org/vuls/id/800113 // Hvis din internetudbyder leverede en eller flere IP-adresser til stabile // navneservere, vil du sandsynligvis bruge dem som videresendere. // Fjern kommentar til den følgende blok, og indsæt adresserne, der erstatter // all-0's pladsholder. // speditører {// 0.0.0.0; //}; // ================================================== ====================== $ // Hvis BIND logger fejlmeddelelser om, at rodnøglen er udløbet, // skal du opdatere dine nøgler. Se https://www.isc.org/bind-keys // =================================== ====================================== $

// Vi ønsker ikke DNSSEC

dnssec-aktiveret nej;

//dnssec-validering auto;

autor-nxdomæne nr; # er i overensstemmelse med RFC1035

// Vi behøver ikke at lytte efter IPv6-adresser

// listen-on-v6 {any; };

lyt-på-v6 {ingen; };

// For kontrol fra localhost og sysadmin

// via dig desdelinux.fan axfr // Vi har ikke Slave DNS... indtil nu

tillad-overførsel {localhost; 192.168.10.1; };

};

root @ dns: ~ # navngivet-checkconf

root @ dns: ~ #

/etc/bind/named.conf.local

I den kommenterede overskrift på denne fil anbefaler de at inkludere de zoner, der er angivet i RFC-1918 beskrevet i filen /etc/bind/zones.rfc1918. Inkluderingen af disse zoner lokalt forudsætter, at enhver forespørgsel vedrørende dem ikke går uden for det lokale netværk mod rodserverne, hvilket har to betydelige fordele:

- Hurtigere lokal opløsning for lokale brugere

- Det skaber ikke unødvendig - eller falsk - trafik til rodserverne.

Personligt har jeg ikke en internetforbindelse til at teste rekursion eller videresendelse. Men da vi ikke har ugyldiggjort rekursionen i filen named.conf.options - ved hjælp af rekursion ikke; - vi kan inkludere de ovennævnte områder og andre, som jeg forklarer nedenfor.

Når du installerer BIND 9.9.7 på FreeBSD 10.0-operativsystemet, som også - og i øvrigt - er fri software, konfigurationsfilen /usr/local/etc/namedb/named.conf.sample den indeholder en hel række zoner, der anbefaler at tjene lokalt for -også at opnå de ovennævnte fordele.

For ikke at ændre den oprindelige BIND-konfiguration i Debian, foreslår vi at oprette filen /etc/bind/zones.rfcFreeBSD og inkluder det i /etc/bind/named.conf.local med indholdet angivet nedenfor og med stierne - stier til filer, der allerede er tilpasset Debian:

root @ dns: ~ # nano /etc/bind/zones.rfcFreeBSD

// Delt adresseområde (RFC 6598)

zone "64.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "65.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "66.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "67.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "68.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "69.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "70.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "71.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "72.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "73.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "74.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "75.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "76.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "77.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "78.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "79.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "80.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "81.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "82.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "83.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "84.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "85.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "86.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "87.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "88.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "89.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "90.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "91.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "92.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "93.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "94.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "95.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "96.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "97.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "98.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "99.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "100.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "101.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "102.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "103.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "104.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "105.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "106.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "107.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "108.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "109.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "110.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "111.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "112.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "113.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "114.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "115.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "116.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "117.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "118.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "119.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "120.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "121.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "122.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "123.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "124.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "125.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "126.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

zone "127.100.in-addr.arpa" { type master; file "/etc/bind/db.empty"; };

// Link-local / APIPA (RFC'er 3927, 5735 og 6303)

zone "254.169.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; };

// IETF-protokolopgaver (RFC'er 5735 og 5736)

zone "0.0.192.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; };

// TEST-NET- [1-3] til dokumentation (RFC'er 5735, 5737 og 6303)

zone "2.0.192.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "100.51.198.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "113.0.203.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; };

// IPv6 Eksempelområde for dokumentation (RFC'er 3849 og 6303)

zone "8.bd0.1.0.0.2.ip6.arpa" {type master; fil "/etc/bind/db.empty"; };

// Domænenavne til dokumentation og test (BCP 32)

zone "test" {type master; fil "/etc/bind/db.empty"; }; zone "eksempel" {type master; fil "/etc/bind/db.empty"; }; zone "ugyldig" {type master; fil "/etc/bind/db.empty"; }; zone "eksempel.dk" {type master; fil "/etc/bind/db.empty"; }; zone "eksempel.net" {type master; fil "/etc/bind/db.empty"; }; zone "eksempel.org" {type master; fil "/etc/bind/db.empty"; };

// Routerbenchmark-test (RFC'er 2544 og 5735)

zone "18.198.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "19.198.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; };

// IANA Reserveret - Old Class E Space (RFC 5735)

zone "240.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "241.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "242.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "243.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "244.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "245.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "246.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "247.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "248.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "249.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "250.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "251.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "252.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "253.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "254.in-addr.arpa" {type master; fil "/etc/bind/db.empty"; };

// IPv6 ikke-tildelte adresser (RFC 4291)

zone "1.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "3.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "4.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "5.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "6.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "7.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "8.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "9.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "a.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "b.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "c.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "d.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "e.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "0.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "1.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "2.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "3.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "4.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "5.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "6.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "7.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "8.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "9.f.ip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "afip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "bfip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "0.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "1.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "2.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "3.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "4.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "5.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "6.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "7.efip6.arpa" {type master; fil "/etc/bind/db.empty"; };

// IPv6 ULA (RFC'er 4193 og 6303)

zone "cfip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "dfip6.arpa" {type master; fil "/etc/bind/db.empty"; };

// IPv6 Link Local (RFC'er 4291 og 6303)

zone "8.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "9.efip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "aefip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "befip6.arpa" {type master; fil "/etc/bind/db.empty"; };

// IPv6 udfasede stedslokale adresser (RFC'er 3879 og 6303)

zone "cefip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "defip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "eefip6.arpa" {type master; fil "/etc/bind/db.empty"; }; zone "fefip6.arpa" {type master; fil "/etc/bind/db.empty"; };

// IP6.INT er udfaset (RFC 4159)

zone "ip6.int" {type master; fil "/etc/bind/db.empty"; };

Selvom vi har fjernet muligheden for at lytte til IPv6-anmodninger i vores eksempel, er det værd at medtage IPv6-zoner i den foregående fil for dem, der har brug for dem.

Det endelige indhold af /etc/bind/named.conf.local Det er:

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Lav en lokal konfiguration her // // Overvej at tilføje 1918-zoner her, hvis de ikke bruges i din // organisation

inkluderer "/etc/bind/zones.rfc1918"; inkluderer "/etc/bind/zones.rfcFreeBSD";

// Erklæring om navn, type, placering og opdateringstilladelse

// af DNS Records-zoner // Begge zoner er MASTERS

zone"desdelinux.fan" {

type master;

filen "/var/lib/bind/db.desdelinux.ventilator";

};

zone "10.168.192.in-addr.arpa" {

type master;

fil "/var/lib/bind/db.10.168.192.in-addr.arpa";

};

rod @ dns: ~ # navngivet-checkconf rod @ dns: ~ #

Vi opretter filerne for hver zone

Indholdet af filerne i hvert område kan kopieres bogstaveligt fra artiklen «DNS og DHCP på CentOS 7«, Så længe vi er omhyggelige med at ændre destinationsmappen til / var / lib / bind:

[root@dns ~]# nano /var/lib/bind/db.desdelinux.ventilator $TTL 3H @ IN SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. (1; seriel 1D; opdatering 1H; prøv igen 1W; udløber 3H); minimum eller ; Negativ caching tid at leve ; @ IN NS dns.desdelinux.ventilator. @ IN MX 10 e-mail.desdelinux.ventilator. @ IN TXT "DesdeLinux, hans blog dedikeret til fri software "; Sysadmin i A 192.168.10.1 AD-DC IN A 192.168.10.3 FILSERVER I A 192.168.10.4 DNS IN A 192.168.10.5 PROXYWEB IN A 192.168.10.6 IN A 192.168.10.7. TPSERVER I A 192.168.10.8 mail IN A 192.168.10.9 [root @ dns ~] # nano /var/lib/bind/db.10.168.192.in-addr.arpa $TTL 3H @ IN SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. (1; seriel 1D; opdatering 1H; prøv igen 1W; udløber 3H); minimum eller ; Negativ caching tid at leve ; @ IN NS dns.desdelinux.ventilator. ; 1 IN PTR sysadmin.desdelinux.ventilator. 3 IN PTR ad-dc.desdelinux.ventilator. 4 IN PTR filserver.desdelinux.ventilator. 5 IN PTR dns.desdelinux.ventilator. 6 I PTR proxyweb.desdelinux.ventilator. 7 IN PTR blog.desdelinux.ventilator. 8 IN PTR ftpserver.desdelinux.ventilator. 9 I PTR-mail.desdelinux.ventilator.

Vi kontrollerer syntaksen for hver zone

root@dns:~# named-checkzone desdelinux.fan /var/lib/bind/db.desdelinux.ventilator zone desdelinux.fan/IN: indlæst seriel 1 OK root @ dns: ~ # navngivet-checkzone 10.168.192.in-addr.arpa /var/lib/bind/db.10.168.192.in-addr.arpa zone 10.168.192.in-addr.arpa/IN: indlæst seriel 1 OK

Kontrol af de generelle BIND-indstillinger

root @ dns: ~ # navngivet-checkconf -zp

- Efter proceduren til ændring af opkaldt.konf I henhold til vores behov og kontrol og oprette hver zonefil og kontrollere den, tvivler vi på, at vi bliver nødt til at stå over for store konfigurationsproblemer. I sidste ende indser vi, at det er et drengespil med mange koncepter og kræsen syntaks,

Kontrollerne gav tilfredsstillende resultater, derfor kan vi genstarte BIND - som hedder.

Vi genstarter BIND og kontrollerer dens status

[root @ dns ~] # systemctl genstart bind9.service [root @ dns ~] # systemctl status bind9.service ● bind9.service - BIND Domain Name Server Loaded: loaded (/lib/systemd/system/bind9.service; enabled) Drop-In: /run/systemd/generator/bind9.service.d └─50-insserv.conf- $ named.conf Aktiv: aktiv (kører) siden sø 2017-02-05 07:45:03 EST; 5s siden Docs: mand: navngivet (8) Process: 1345 ExecStop = / usr / sbin / rndc stop (kode = afsluttet, status = 0 / SUCCESS) Hoved PID: 1350 (navngivet) CGroup: /system.slice/bind9.service └─1350 / usr / sbin / navngivet -f -u bind 05 feb 07:45:03 dns navngivet [1350]: zone 1.f.ip6.arpa/IN: indlæst serie 1. feb 05 07:45:03 dns navngivet [1350]: zone afip6.arpa/IN: indlæst serie 1. februar 05 07:45:03 dns navngivet [1350]: zone localhost / IN: indlæst seriel 2. februar 05 07:45:03 dns navngivet [1350]: zonetest / IN: indlæst seriel 1 feb 05 07:45:03 dns navngivet [1350]: zoneeksempel / IN: indlæst seriel 1 feb 05 07:45:03 dns navngivet [1350]: zone 5.efip6.arpa/IN: indlæst seriel 1 feb 05 07:45:03 dns navngivet [1350]: zone bfip6.arpa/IN: indlæst seriel 1 feb 05 07:45:03 dns navngivet [1350]: zone ip6.int/IN: indlæst seriel 1 feb 05 07:45:03 dns navngivet [1350]: alle zoner indlæst 05 feb 07:45:03 dns navngivet [1350]: kører

Hvis vi får nogen form for fejl i output fra den sidste kommando, skal vi genstarte navngivet.tjeneste og kontroller din status. Hvis fejlene er væk, startede tjenesten med succes. Hvis ikke, skal vi foretage en grundig gennemgang af alle ændrede og oprettede filer og gentage proceduren.

Kontrol

Kontrollerne kan køres på samme server eller på en maskine, der er tilsluttet LAN. Vi foretrækker at gøre dem fra holdet sysadmin.desdelinux.ventilator som vi gav udtrykkelig tilladelse til at foretage zoneoverførsler til. Filen / Etc / resolv.conf af det hold er følgende:

buzz @ sysadmin: ~ $ cat /etc/resolv.conf # Genereret af NetworkManager-søgning desdelinux.fan navneserver 192.168.10.5 buzz@sysadmin:~$ dig desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; globale muligheder: +cmd desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 1 86400 3600 604800 10800 desdelinux.ventilator. 10800 I NS dns.desdelinux.ventilator. desdelinux.ventilator. 10800 IN MX 10 e-mail.desdelinux.ventilator. desdelinux.ventilator. 10800 IN TXT"DesdeLinux, din blog dedikeret til fri software" ad-dc.desdelinux.ventilator. 10800 IN A 192.168.10.3 blog.desdelinux.ventilator. 10800 IN A 192.168.10.7 dns.desdelinux.ventilator. 10800 IN TIL 192.168.10.5 filserver.desdelinux.ventilator. 10800 I EN 192.168.10.4 ftpserver.desdelinux.ventilator. 10800 I EN 192.168.10.8 mail.desdelinux.ventilator. 10800 IN A 192.168.10.9 proxyweb.desdelinux.ventilator. 10800 IN A 192.168.10.6 sysadmin.desdelinux.ventilator. 10800 IN TIL 192.168.10.1 desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 1 86400 3600 604800 10800 ;; Forespørgselstid: 1 msek ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; NÅR: Søn 05 feb 07:49:01 EST 2017 ;; XFR-størrelse: 13 poster (beskeder 1, bytes 385) buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> 10.168.192.in-addr.arpa axfr ;; globale muligheder: +cmd 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 1 86400 3600 604800 10800 10.168.192.in-addr.arpa. 10800 I NS dns.desdelinux.ventilator. 1.10.168.192.in-addr.arpa. 10800 IN PTR sysadmin.desdelinux.ventilator. 3.10.168.192.in-addr.arpa. 10800 IN PTR ad-dc.desdelinux.ventilator. 4.10.168.192.in-addr.arpa. 10800 IN PTR filserver.desdelinux.ventilator. 5.10.168.192.in-addr.arpa. 10800 IN PTR dns.desdelinux.ventilator. 6.10.168.192.in-addr.arpa. 10800 IN PTR proxyweb.desdelinux.ventilator. 7.10.168.192.in-addr.arpa. 10800 IN PTR blog.desdelinux.ventilator. 8.10.168.192.in-addr.arpa. 10800 IN PTR ftpserver.desdelinux.ventilator. 9.10.168.192.in-addr.arpa. 10800 I PTR mail.desdelinux.ventilator. 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 1 86400 3600 604800 10800 ;; Forespørgselstid: 1 msek ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; NÅR: Søn 05 feb 07:49:47 EST 2017 ;; XFR-størrelse: 11 poster (beskeder 1, bytes 333) buzz@sysadmin:~$ grav I SOA desdelinux.ventilator buzz@sysadmin:~$ grav IN MX desdelinux.fan buzz@sysadmin:~$ grav IN TXT desdelinux.ventilator buzz @ sysadmin: ~ $ vært proxyweb proxyweb.desdelinux.fan har adresse 192.168.10.6 buzz @ sysadmin: ~ $ host ftpserver ftpserver.desdelinux.fan har adresse 192.168.10.8 buzz @ sysadmin: ~ $ vært 192.168.10.9 9.10.168.192.in-addr.arpa domænenavn pointer mail.desdelinux.ventilator.

... Og enhver anden kontrol, vi har brug for.

Vi installerer og konfigurerer DHCP

På Debian leveres DHCP-tjenesten af pakken ISC-dhcp-server:

root @ dns: ~ # aptitude search isc-dhcp i isc-dhcp-klient - DHCP-klient til automatisk at få en IP-adresse p isc-dhcp-klient-dbg - ISC DHCP-server til automatisk IP-adressetildeling (klientfejlfinding) i isc-dhcp-common - almindelige filer, der bruges af alle isc-dhcp-pakker p isc-dhcp-dbg - ISC DHCP-server til automatisk IP-adressetildeling (fejlretningssymbol p isc-dhcp-dev - API til at få adgang til og ændre DHCP-serveren og klienttilstanden p isc-dhcp-relæ - ISC DHCP-relæ dæmon p isc-dhcp-relæ-dbg - ISC DHCP-server til automatisk IP-adressetildeling (relæ-fejlretning) p isc-dhcp-server - ISC DHCP-server til automatisk IP-adressetildeling p isc-dhcp-server-dbg - ISC DHCP-server til automatisk IP-adressetildeling (server-fejlretning) p isc-dhcp-server-ldap - DHCP-server, der bruger LDAP som sin backend root @ dns: ~ # aptitude installer isc-dhcp-server

Efter installationen af pakken, -omnipresent- systemd klager over, at den ikke kunne starte tjenesten. I Debian skal vi eksplicit erklære over, hvilken netværksgrænseflade den vil lease IP-adresser og svare på anmodninger ISC-dhcp-server:

root @ dns: ~ # nano / etc / default / isc-dhcp-server .... # På hvilke grænseflader skal DHCP-serveren (dhcpd) betjene DHCP-anmodninger? # Adskil flere grænseflader med mellemrum, f.eks. "Eth0 eth1". INTERFACES = "eth0"

Installeret dokumentation

root @ dns: ~ # ls -l / usr / share / doc / isc-dhcp-server / i alt 44 -rw-r - r-- 1 rodrod 1235 14. december 2014 copyright -rw-r - r-- 1 rodrod 26031 13. februar 2015 changelog.Debian.gz drwxr-xr-x 2 rodrod 4096 feb 5 08:10 eksempler -rw-r - r-- 1 rodrod 592 14. december 2014 NYHEDER.Debian.gz -rw-r - r-- 1 rodrod 1099 14. december 2014 LÆS.Debian

TSIG-nøgle "dhcp-nøgle"

Generering af nøglen anbefales tsig o Undertegnelse af transaktion - Tløsladelse SIGnatur, til godkendelse af dynamiske DNS-opdateringer via DHCP. Som vi så i den forrige artikel «DNS og DHCP på CentOS 7«Vi mener, at genereringen af denne nøgle ikke er så vigtig, især når begge tjenester er installeret på den samme server. Vi tilbyder dog den generelle procedure til automatisk generering:

root @ dns: ~ # dnssec-keygen -a HMAC-MD5 -b 128 -r / dev / urandom -n BRUGER dhcp-key

Kdhcp-nøgle. +157 + 11088

root @ dns: ~ # cat Kdhcp-key. +157 + 11088. privat

Privat-nøgle-format: v1.3 Algoritme: 157 (HMAC_MD5) Nøgle: TEqfcx2FUMYBQ1hA1ZGelA == Bits: AAA = Oprettet: 20170205121618 Publicer: 20170205121618 Aktivér: 20170205121618

root @ dns: ~ # nano dhcp.key

nøgle dhcp-nøgle {

algoritme hmac-md5;

hemmelig "TEqfcx2FUMYBQ1hA1ZGelA ==";

};

root @ dns: ~ # installation -o root -g bind -m 0640 dhcp.key /etc/bind/dhcp.key root @ dns: ~ # install -o root -g root -m 0640 dhcp.key / etc / dhcp /dhcp.key root @ dns: ~ # ls -l /etc/bind/*.key

-rw-r ----- 1 rodbinding 78 feb 5 08:21 /etc/bind/dhcp.key -rw-r ----- 1 bind binding 77 feb 4 11:47 / etc / bind / rndc .nøgle

root @ dns: ~ # ls -l /etc/dhcp/dhcp.key

-rw-r ----- 1 rodrod 78 Feb 5 08:21 /etc/dhcp/dhcp.key

Opdatering af BIND-zoner ved hjælp af dhcp-nøglen

root @ dns: ~ # nano /etc/bind/named.conf.local

// // Foretag en lokal konfiguration her // // Overvej at tilføje 1918-zonerne her, hvis de ikke bruges i din //-organisation inkluderer "/etc/bind/zones.rfc1918"; inkludere "/etc/bind/zones.rfcFreeBSD"; inkludere "/etc/bind/dhcp.key"; // Erklæring om navn, type, placering og opdateringstilladelse // af DNS Record Zones // Begge Zoner er MASTER zone "desdelinux.fan" { type master; fil "/var/lib/bind/db.desdelinux.ventilator";

tillad-opdatering {nøgle dhcp-nøgle; };

}; zone "10.168.192.in-addr.arpa" {type master; fil "/var/lib/bind/db.10.168.192.in-addr.arpa";

tillad-opdatering {nøgle dhcp-nøgle; };

};

root @ dns: ~ # navngivet-checkconf root @ dns: ~ #

Vi konfigurerer isc-dhcp-serveren

root @ dns: ~ # mv /etc/dhcp/dhcpd.conf /etc/dhcp/dhcpd.conf.original

root @ dns: ~ # nano /etc/dhcp/dhcpd.conf

ddns-update-style interim; ddns-opdateringer på; ddns-domænenavn "desdelinux.fan."; ddns-rev-domænenavn "in-addr.arpa."; ignorer klientopdateringer; autoritativ; mulighed for ip-videresendelse fra; mulighed for domænenavn "desdelinux.fan"; inkludere "/etc/dhcp/dhcp.key"; zone desdelinux.ventilator. { primær 127.0.0.1; nøgle dhcp-nøgle; } zone 10.168.192.in-addr.arpa. { primær 127.0.0.1; nøgle dhcp-nøgle; } delt netværk redlocal { subnet 192.168.10.0 netmaske 255.255.255.0 { option routere 192.168.10.1; mulighed undernetmaske 255.255.255.0; option broadcast-adresse 192.168.10.255; option domænenavn-servere 192.168.10.5; option netbios-navneservere 192.168.10.5; interval 192.168.10.30 192.168.10.250; } } # AFSLUT dhcpd.conf

Vi kontrollerer filen dhcpd.conf

root @ dns: ~ # dhcpd -t Internet Systems Consortium DHCP Server 4.3.1 Copyright 2004-2014 Internet Systems Consortium. Alle rettigheder forbeholdes. For information, besøg venligst https://www.isc.org/software/dhcp/ Config file: /etc/dhcp/dhcpd.conf Databasefil: /var/lib/dhcp/dhcpd.leases PID-fil: / var / run /dhcpd.pid

Vi genstarter BIND og starter isc-dhcp-serveren

root @ dns: ~ # systemctl genstart bind9.service root @ dns: ~ # systemctl status bind9.service root @ dns: ~ # systemctl start isc-dhcp-server.service root @ dns: ~ # systemctl status isc-dhcp-server.service ● isc-dhcp-server.service - LSB: DHCP-server Loaded: loaded (/etc/init.d/isc-dhcp-server) Aktiv: aktiv (kører) siden søn 2017-02-05 08:41:45 EST; 6s siden Process: 2039 ExecStop = / etc / init.d / isc-dhcp-server stop (kode = afsluttet, status = 0 / SUCCESS) Process: 2049 ExecStart = / etc / init.d / isc-dhcp-server start ( kode = afsluttet, status = 0 / SUCCESS) CGroup: /system.slice/isc-dhcp-server.service 2057─0 / usr / sbin / dhcpd -q -cf /etc/dhcp/dhcpd.conf -pf / var / run / dhcpd.pid eth05 08. feb. 41:43:2056 dns dhcpd [0]: Skrev 05 lejekontraktsfil. 08 feb 41:43:2057 dns dhcpd [05]: Serverstartstjeneste. 08 feb 41:45:2049 dns isc-dhcp-server [XNUMX]: Start af ISC DHCP-server: dhcpd.

Kontrol med klienter

Vi startede en klient med Windows 7-operativsystemet med navnet «LAGER».

buzz @ sysadmin: ~ $ værtlager LAGER.desdelinux.fan har adresse 192.168.10.30 buzz@sysadmin:~$ grave i txt lager.desdelinux.ventilator

Vi ændrer navnet på den klient til "syv" og genstarter klienten

buzz @ sysadmin: ~ $ værtlager ;; forbindelsen blev afbrudt ingen servere kunne nås buzz@sysadmin: ~ $ vært syv syv.desdelinux.fan har adresse 192.168.10.30 buzz @ sysadmin: ~ $ vært 192.168.10.30 30.10.168.192.in-addr.arpa domænenavn pointer syv.desdelinux.ventilator. buzz@sysadmin:~$ grave i txt syv.desdelinux.ventilator

Vi ændrede navnet på Windows 7-klienten tilbage til "win7"

buzz @ sysadmin: ~ $ vært syv ;; forbindelsen blev afbrudt ingen servere kunne nås buzz @ sysadmin: ~ $ vært win7 vinde 7.desdelinux.fan har adresse 192.168.10.30 buzz @ sysadmin: ~ $ vært 192.168.10.30 30.10.168.192.in-addr.arpa domænenavn pointer win7.desdelinux.ventilator. buzz@sysadmin:~$ grave i txt win7.desdelinux.ventilator ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> i txt win7.desdelinux.fan ;; globale muligheder: +cmd ;; Fik svar: ;; ->>HEADER<<- opcode: QUERY, status: NOERROR, id: 11218 ;; flag: qr aa rd ra; FORESPØRGSEL: 1, SVAR: 1, AUTORITET: 1, YDERLIGERE: 2 ;; OPT PSEUDOSEKTION: ; EDNS: version: 0, flag:; udp: 4096;; SPØRGSMÅL AFSNIT: ;win7.desdelinux.ventilator. I TXT ;; SVARAFDELING: win7.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" ;; MYNDIGHEDSAFDELING: desdelinux.ventilator. 10800 I NS dns.desdelinux.ventilator. ;; EKSTRA AFSNIT: dns.desdelinux.ventilator. 10800 IN A 192.168.10.5 ;; Forespørgselstid: 0 msek ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; HVORNÅR: Sun Feb 05 09:13:20 EST 2017 ;; MSG STØRRELSE rcvd: 129 buzz@sysadmin:~$ dig desdelinux.fan axfr ; <<>> DiG 9.9.5-9+deb8u1-Debian <<>> desdelinux.fan axfr ;; globale muligheder: +cmd desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 8 86400 3600 604800 10800 desdelinux.ventilator. 10800 I NS dns.desdelinux.ventilator. desdelinux.ventilator. 10800 IN MX 10 e-mail.desdelinux.ventilator. desdelinux.ventilator. 10800 IN TXT"DesdeLinux, din blog dedikeret til fri software" ad-dc.desdelinux.ventilator. 10800 IN A 192.168.10.3 blog.desdelinux.ventilator. 10800 IN A 192.168.10.7 dns.desdelinux.ventilator. 10800 IN TIL 192.168.10.5 filserver.desdelinux.ventilator. 10800 I EN 192.168.10.4 ftpserver.desdelinux.ventilator. 10800 I EN 192.168.10.8 mail.desdelinux.ventilator. 10800 IN A 192.168.10.9 proxyweb.desdelinux.ventilator. 10800 IN A 192.168.10.6 sysadmin.desdelinux.ventilator. 10800 IN TIL 192.168.10.1 vinde 7.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" vinde 7.desdelinux.ventilator. 3600 IN A 192.168.10.30 desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 8 86400 3600 604800 10800 ;; Forespørgselstid: 2 msek ;; SERVER: 192.168.10.5#53(192.168.10.5) ;; HVORNÅR: Sun Feb 05 09:15:13 EST 2017 ;; XFR-størrelse: 15 poster (beskeder 1, bytes 453)

I outputen ovenfor fremhævede vi den fremhævet den TTL -i sekunder- for computere med IP-adresser, der er tildelt af DHCP-tjenesten, dem, der har en eksplicit erklæring om TTL 3600 fra DHCP. Faste IP'er styres af $ TTL på 3H -3 timer = 10800 sekunder - deklareret i SOA-registreringen for hver zonefil.

De kan kontrollere den omvendte zone på samme måde.

[root @ dns ~] # dig 10.168.192.in-addr.arpa axfr

Andre ekstremt interessante kommandoer er:

[root@dns ~]# named-journalprint /var/lib/bind/db.desdelinux.fan.jnl den desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 1 86400 3600 604800 10800 tilf desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 2 86400 3600 604800 10800 tilføj LAGER.desdelinux.ventilator. 3600 IN A 192.168.10.30 tilføj LAGER.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" fra desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 2 86400 3600 604800 10800 af LAGER.desdelinux.ventilator. 3600 IN A 192.168.10.30 tilf desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 3 86400 3600 604800 10800 del desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 3 86400 3600 604800 10800 af LAGER.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" tilføje desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 4 86400 3600 604800 10800 del desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 4 86400 3600 604800 10800 tilf desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 5 86400 3600 604800 10800 tilføj syv.desdelinux.ventilator. 3600 IN A 192.168.10.30 tilføj syv.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" fra desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 5 86400 3600 604800 10800 af syv.desdelinux.ventilator. 3600 IN A 192.168.10.30 tilf desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 6 86400 3600 604800 10800 del desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 6 86400 3600 604800 10800 af syv.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" tilføje desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 7 86400 3600 604800 10800 del desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 7 86400 3600 604800 10800 tilf desdelinux.ventilator. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 8 86400 3600 604800 10800 tilføj win7.desdelinux.ventilator. 3600 IN A 192.168.10.30 tilføje win7.desdelinux.ventilator. 3600 IN TXT "31b7228ddd3a3b73be2fda9e09e601f3e9" [root @ dns ~] # named-journalprint /var/lib/bind/db.10.168.192.in-addr.arpa.jnl fra 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 1 86400 3600 604800 10800 tilføj 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 2 86400 3600 604800 10800 tilføj 30.10.168.192.in-addr.arpa. 3600 I PTR LAGER.desdelinux.ventilator. fra 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 2 86400 3600 604800 10800 del 30.10.168.192.in-addr.arpa. 3600 I PTR LAGER.desdelinux.ventilator. tilføje 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 3 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 3 86400 3600 604800 10800 tilføj 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 4 86400 3600 604800 10800 tilføj 30.10.168.192.in-addr.arpa. 3600 I PTR syv.desdelinux.ventilator. fra 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 4 86400 3600 604800 10800 del 30.10.168.192.in-addr.arpa. 3600 I PTR syv.desdelinux.ventilator. tilføje 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 5 86400 3600 604800 10800 del 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 5 86400 3600 604800 10800 tilføj 10.168.192.in-addr.arpa. 10800 I SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. 6 86400 3600 604800 10800 tilføj 30.10.168.192.in-addr.arpa. 3600 IN PTR win7.desdelinux.ventilator. [root @ dns ~] # journalctl -f

Manuel ændring af zonefiler

Når DHCP er gået ind i spillet med dynamisk opdatering af BIND-zonefiler, hvis vi nogensinde har brug for manuelt at ændre en zonefil, skal vi udføre følgende procedure, men ikke før vi ved lidt mere om driften af zonen. hjælpeprogram rndc -mand rndc- til kontrol af som hedder.

- rndc fryse [zone [klasse [visning]]], suspenderer den dynamiske opdatering af en zone. Hvis en ikke er specificeret, vil alt blive frosset. Kommandoen tillader manuel redigering af den frosne zone eller alle zoner. Enhver dynamisk opdatering nægtes, mens den er frossen.

- Rndc tø [zone [klasse [visning]]], muliggør dynamiske opdateringer på en tidligere frossen zone. DNS-serveren genindlæser zonefilen fra disken, og dynamiske opdateringer genaktiveres, når genindlæsningen er afsluttet.

Forholdsregler, der skal tages, når vi manuelt redigerer en zonefil? Det samme som hvis vi oprettede det uden at glemme at øge serienummeret med 1 eller seriel inden du gemmer filen med de sidste ændringer.

Vi fryser zonerne

Da vi vil foretage ændringer i de fremadgående og omvendte zoner, mens DNS og DHCP kører, er den sundeste ting at gøre at fryse DNS-zoner:

[root @ dns ~] # rndc fryser

Zonen desdelinux.ventilator indeholder følgende poster:

[root@dns ~]# kat /var/lib/bind/db.desdelinux.ventilator

$ORIGIN . $TTL 10800 ; 3 timer

desdelinux.fan IN SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. (

8; seriel

86400 ; genopfrisk (1 dag) 3600 ; prøv igen (1 time) 604800 ; udløber (1 uge) 10800 ; minimum (3 timer) ) NS dns.desdelinux.ventilator. MX 10 e-mail.desdelinux.ventilator. TXT"DesdeLinux, din blog dedikeret til fri software" $ORIGIN desdelinux.ventilator. ad-dc Til 192.168.10.3 blog Til 192.168.10.7 dns Til 192.168.10.5 filserver Til 192.168.10.4 ftpserver Til 192.168.10.8 mail Til 192.168.10.9.min. .192.168.10.6 $TTL 192.168.10.1 ; 3600 time win1 A 7 TXT "192.168.10.30b31ddd7228a3b3be73fda2e9e09f601e3"

Lad os tilføje serveren «kystvæg»Med IP 192.168.10.10:

root@dns:~# nano /var/lib/bind/db.desdelinux.ventilator

$ORIGIN . $TTL 10800 ; 3 timer

desdelinux.fan IN SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. (

9; seriel

86400 ; genopfrisk (1 dag) 3600 ; prøv igen (1 time) 604800 ; udløber (1 uge) 10800 ; minimum (3 timer) ) NS dns.desdelinux.ventilator. MX 10 e-mail.desdelinux.ventilator. TXT"DesdeLinux, din blog dedikeret til fri software" $ORIGIN desdelinux.ventilator. ad-dc Til 192.168.10.3 blog Til 192.168.10.7 dns Til 192.168.10.5 filserver Til 192.168.10.4 ftpserver Til 192.168.10.8 mail Til 192.168.10.9 proxy.192.168.10.6.

kystvæg A 192.168.10.10

sysadmin A 192.168.10.1 $ TTL 3600; 1 times win7 A 192.168.10.30 TXT "31b7228ddd3a3b73be2fda9e09e601f3e9"

Vi skal også ændre den omvendte zone:

root @ dns: ~ # nano /var/lib/bind/db.10.168.192.in-addr.arpa

$ORIGIN . $TTL 10800 ; 3 timer 10.168.192.in-addr.arpa IN SOA dns.desdelinux.ventilator. root.dns.desdelinux.ventilator. (

7; seriel

86400 ; genopfrisk (1 dag) 3600 ; prøv igen (1 time) 604800 ; udløber (1 uge) 10800 ; minimum (3 timer) ) NS dns.desdelinux.ventilator. $ORIGIN 10.168.192.in-addr.arpa. 1 PTR sysadmin.desdelinux.ventilator. 3 PTR ad-dc.desdelinux.ventilator. 3600 $ TTL ; 1 time 30 PTR win7.desdelinux.ventilator. $TTL 10800 ; 3 timer 4 PTR filserver.desdelinux.ventilator. 5 PTR dns.desdelinux.ventilator. 6 PTR proxyweb.desdelinux.ventilator. 7 PTR blog.desdelinux.ventilator. 8 PTR ftpserver.desdelinux.ventilator. 9 PTR mail.desdelinux.ventilator.

10 PTR shorewall.desdelinux.ventilator.

Vi afrimer og genoplader zoner

[root @ dns ~] # rndc optøning root @ dns: ~ # journalctl -f -- Logs begynder søndag 2017-02-05 06:27:10 EST. -- Feb 05 12:00:29 dns named[1996]: modtaget kontrolkanal kommando 'thaw' Feb 05 12:00:29 dns named[1996]: optøning af alle zoner: succes Feb 05 12:00:29 dns named[ 1996]: zone 10.168.192.in-addr.arpa/IN: journalfil er forældet: fjerner journalfil Feb 05 12:00:29 dns navngivet[1996]: zone 10.168.192.in-addr.arpa/ IN: indlæst føljeton 7 Feb 05 12:00:29 dns named[1996]: zone desdelinux.fan/IN: journalfil er forældet: fjerner journalfil Feb 05 12:00:29 dns named[1996]: zone desdelinux.fan/IN: indlæst serie 9 buzz @ sysadmin: ~ $ vært strandvæg kystvæg.desdelinux.fan har adresse 192.168.10.10 buzz @ sysadmin: ~ $ vært 192.168.10.10 10.10.168.192.in-addr.arpa domænenavn pointer shorewall.desdelinux.ventilator. buzz@sysadmin:~$ dig desdelinux.fan axfr buzz @ sysadmin: ~ $ dig 10.168.192.in-addr.arpa axfr root @ dns: ~ # journalctl -f .... Feb 05 12:03:05 dns named[1996]: klient 192.168.10.1#37835 (desdelinux.fan): overførsel af 'desdelinux.fan/IN': AXFR startede Feb 05 12:03:05 dns named[1996]: klient 192.168.10.1#37835 (desdelinux.fan): overførsel af 'desdelinux.fan/IN': AXFR sluttede Feb 05 12:03:20 dns named[1996]: klient 192.168.10.1#46905 (10.168.192.in-addr.arpa): overførsel af '10.168.192.in-addr. arpa/IN': AXFR startede Feb 05 12:03:20 dns named[1996]: client 192.168.10.1#46905 (10.168.192.in-addr.arpa): overførsel af '10.168.192.in-addr.arpa /IN': AXFR sluttede

Resumé

Indtil videre har vi en Caché DNS-server i drift, som understøtter Recursion, som er autoritativ for zonen desdelinux.ventilator, og det gør det muligt for DHCP at opdatere de fremadgående og omvendte zoner med navnene på computere og IP, som den giver.

Denne artikel og de to foregående «DNS og DHCP i openSUSE 13.2 'Harlequin'"og"DNS og DHCP på CentOS 7»Er praktisk taget en. Du finder generelle koncepter om DNS og DHCP og særlige forhold ved hver distribution i hver af dem. De er en Indgang til emnet og et grundlag for mere komplekse udviklinger.

Vi tøver ikke med at insistere - endnu en gang - på vigtigheden af at læse den tekniske dokumentation, der er installeret som standard med hver pakke, FØR vi konfigurerer alle detaljer. Vi siger det fra vores egen erfaring.

Næste levering

Det er sandsynligvis "Microsoft® Active Directory + BIND"

Hvilket stykke tutorial, som du har sendt partner, ved jeg ikke, hvor så meget kapacitet til detaljer og orden i emner så komplekse som det kommer fra.

Min oprigtige tillykke, en ære at kunne læse dig

Jeg er nødt til at fortælle dig, at de tutorials, du offentliggør, er HOSTIA, jeg elsker dem.

Jeg venter altid på dit næste kapitel.

Når du er færdig, vil du lægge den i en pdf? Det er en dokumentation, der efter min mening er meget værdifuld, den fortjener at blive holdt godt.

Mange tak og en stor hilsen.

Bafo.

Bafo: Mange tak for din evaluering og kommentar. Den bedste belønning for den tid, det arbejde og den indsats, som jeg afsætter til hver vejleder, er kommentaren. Det være sig positivt eller negativt, men det er tegnet på, at det ikke går ubemærket hen. Jeg antager, at mange læsere bare downloader og gemmer eller bogmærker det. Men jeg kan kun antage det i henhold til antallet af besøg. Det er en skam, at ikke mange kommenterer, selvom jeg ved, at de emner, jeg beskæftiger mig med, grundlæggende er for Sysadmins. Også hilsner til dig, og jeg vil vente på dig i mine næste artikler.

Firben: Tak for din ærlige evaluering, som jeg altid vil huske på.

Hvordan ville konfigurationen være, hvis jeg har to netværksgrænseflader i tilfælde af bind

Tak og tillykke med materialet.

Artus: Tak for din kommentar og tillykke.

Svaret på dit spørgsmål fortjener en separat artikel om brugen af Views - Views i BINDEN.

Hvis du har en delegeret zone under dit ansvar, og du vil have en enkelt BIND til at deltage i interne forespørgsler fra dit LAN og eksterne forespørgsler fra internettet - med BIND beskyttet af en firewall selvfølgelig anbefales det at bruge Visninger.

Visningerne giver dig for eksempel mulighed for at præsentere en konfiguration til dit SMV-netværk og en anden til internettet. Når vi ikke konfigurerer nogen visning eksplicit, opretter BIND implicit en enkelt, der viser alle de computere, der konsulterer den.

Som brugen af Views betragter jeg det som et avanceret emne Puede og skriv en artikel om det før eller efter det lovede indlæg, der blev annonceret i slutningen af det.

Hvis du nu har to netværksgrænseflader, der vender mod dit SMV-netværk - dannet af to private netværk - uanset årsag til design, belastningsbalance, antal udstyr eller andet, og du vil præsentere alle dine zoner for begge netværk, kan du løse med udsagn:

lyt til {

127.0.0.1;

IP-privat-interface1;

IP-interface-Privat2;

};

På denne måde lytter BIND efter anmodninger på begge grænseflader.

Hvis alle dine computere er på Class C Private Network 192.168.10.0/255.255.240.0 -op til 4094-værter, kan du for eksempel også bruge udsagnet:

lyt til {127.0.0.1; 192.168.10.0/20; };

Og du fortsætter med at vise en enkelt visning til alle computere, der er tilsluttet dit private LAN.

Jeg håber, at mit korte svar hjælper dig. Hilsner og succes.

Tak for svaret så snart. Du kan se, at jeg opretter en Debian-server med version 9 (Strech), den har DNS, dhcp og blæksprutte som proxy, for indholdsfiltrene bruger jeg e2guardian.

Computeren har to netværksgrænseflader, som gør det muligt for computere på LAN at gå ud på Internettet.

router: 192.168.1.1

eth0: 192.168.1.55 (gennem denne grænseflade går den til Internettet)

eth1:192.168.100.1 (LAN)

Ideen er, at computere kan gå til Internettet via denne proxyserver, som også vil give ips og dns til computere på det interne netværk.

I dette tilfælde har jeg ikke brug for serveren til at lytte til dns-anmodninger gennem eth0-grænsefladen (jeg vil ikke præsentere mine zoner til begge netværk, kun til mit LAN); så hvis jeg fjerner den private interface-IP1, ville det være nok?

Tak igen og hilsner.

Meget god artikel min ven

Du har BINDEN i dine årer, selvom du siger og tænker andet 🙂

Felicidades

Artus: Fjern 192.168.1.55-grænsefladen fra lytteerklæringen, og gå. Eller erklær bare lyt til {127.0.0.1; 192.168.100.1; }; og det er det. BIND vil kun lytte på disse grænseflader.

Fint tak.

Eduardo: min ven, jeg foretrækker stadig dnsmasq til "små" netværk, og vi bliver nødt til at se, hvor "store" de kan være. 😉 Selvom jeg genkender, at BIND + isc-dhcp-serveren er BIND + isc-dhcp-serveren. 😉

Eduardo: Jeg glemte at fortælle dig, at BIND-specialisten er dig, mester.

År ved at bruge BIND, og jeg fortsætter med at lære med dine skrifter, meget tak Federico, med denne serie af tutorials er en sysadmin fyret. Jeg kommer tilbage, og jeg gentager, ideen om at omfatte al denne viden i et officielt bærbart format er slet ikke dårlig, giv det hovedet om, at noget meget godt kan komme ud. En hilsen.

Dhunter-ven: Dine kommentarer modtages altid godt. At omfatte alt er vanskeligt og næsten umuligt, fordi et nyt emne altid kommer op. Efter kapitler går det, og det er muligt. En eller anden artikel skulle omskrives for at få konsistens i konfigurationer. Jeg lover ikke noget, men vi får se.

hej federico, her er mine kommentarer:

1) Den vægt, du lægger på «... læs før du konfigurerer BINDEN og endda FØR du søger på Internettet efter artikler relateret til BIND og DNS ...» søger efter dem på vores egen computer og alt dette «... uden at forlade hjemmet ... »for at bruge dine egne ord.

2) I dette indlæg finder vi mere teori om DNS, der supplerer den, der er angivet i de to foregående indlæg, og det værdsættes altid; for eksempel: DNSSEC (Domain Name System Security Extensions) og hvad det bruges til; såvel som BIND-konfigurationsskemaet med dets statiske konfigurationsfiler, zonefiler til rodserverne og de fremadgående og omvendte zoner på localhost i Debian.

3) STOR spidsen for ikke at deaktivere rekursion (ved hjælp af linjen "rekursionsnr;") inkluder derefter i konfigurationsfilen /etc/bind/named.conf.local, zonefilerne / etc / bind / zoner. Rfc1918 og / etc /bind/zones.rfcFreeBSD for at forhindre, at forespørgsler vedrørende dem overlader det lokale netværk til rodserverne.

4) I modsætning til det forrige indlæg om CentOS 7, hvis TSIG-nøglen "dhcp-nøgle" i dette indlæg genereres til dynamiske DNS-opdateringer fra DHCP; for at tillade det i /etc/bind/named.conf.local filen, skal du inkludere "tillad-opdatering {nøgle dhcp-nøgle; }; » i konfigurationen af de direkte og omvendte zoner i vores domæne.

5) Den store detalje (svarende til det forrige indlæg i CentOS 7) af alt relateret til kontrol af driften af DNS, DHCP og med klienterne.

6) STORT tip til at bruge kommandoen "install" (hvis du skriver det, mener jeg ikke muligheden for det samme navn, der bruges i andre kommandoer), jeg vidste det ikke, for det er sandt " 3 i 1 "gruppekopi (cp), etablering af ejere (chown) og tilladelser (chmod).

. Endelig er dit svar til Artus om brugen af Views in BIND meget godt, det ene for LAN (privat netværk) og det andet for Internettet, så kun de offentlige tjenester kan konsulteres. Forhåbentlig har du senere tid til at forberede et indlæg, da det er et meget praktisk anvendelsesemne for mange sysadmin.

Intet Federico, som jeg fortsat er mere begejstret for PYMES-serien, og jeg ser frem til det næste indlæg "Microsoft Active Directory + BIND"

Wong: Kollega og ven, dine kommentarer supplerer mine artikler og viser, at de er forståelige. Kommandoen "installer" har mange flere muligheder. Forespørgsel mand installere. Tusind tak for at kommentere !!!

Jeg har ikke læst kommentarerne endnu, det vil jeg gøre, når jeg har angivet mine kriterier.

Du har gjort, og du har opnået meget, du har givet os et lys, men ikke det, der er det, der ses ved »enden af tunnelen», når der ikke er mere + håb som vi normalt siger; ikke at slet ikke, du har givet det fulde lys for at være i stand til at sige "I sidste ende indser vi, at det er et drengespil med mange koncepter og kræsen syntaks" som du forklarer i posten.

POST TRUNK og sammen med de foregående for et par mere berømte distroer. Du overholdt udvidelsen af begreber og teori, der ved mange lejligheder tager sin vejafgift på os. Jeg har læst i detaljer, roligt, og det er umuligt ikke at kommentere og føle mig HELT TAKKELIG for en sådan dedikation og dedikation.

Uden yderligere ado ønsker vi alle dig sundhed, og at du fortsætter med at bidrage; Vi takker dig og må held, økonomi, sundhed (vi ønsker dig dobbelt) og kærlighed ledsage dig (med Sandra for mere, hahaha).

Jeg ved, at kommentaren går lidt ud over indholdet af indlægget, den går til det personlige, fordi vi er venner, og jeg beundrer din uselviske levering. Ingen gør hvad du gør for dem af os, der ønsker at lære mere og mere, og vi har ansvaret for at styre SMV-netværk på vores skuldre, ikke en let opgave.

Sl2 alle sammen.

crespo88: Mange tak for dine evalueringer af dette og andre offentliggjorte artikler. Nogle læsere tror måske, at jeg giver alt, når det ikke er sandt. Jeg henviser altid til et indgangssted, selvom eksemplerne er fuldt funktionelle. BIND er den elektroniske industri, og DHCP er ikke langt bagefter. For at kende dem over gennemsnittet skal du bestå en kandidatgrad på Helsinki Universitet, 😉

Jeg finder dette emne interessant og meget vigtigt. Jeg er interesseret i denne undersøgelse af, hvad der handler om administration af linux-netværk og især servere: dns, dynamisk og statisk dhcp og virtuelle netværk, bin9, samba, printerservere, ldap, netværksovervågning med applikationer, monteringer af databaser til programmeringsapplikationer og vlan osv. Derfor er det vigtigt, og disse tip er meget gode og med praksis og eksempler.

Hej miguel !!!

Tak for din kommentar, og jeg håber, at serien hjælper dig med det, der interesserer dig. Hilsen.

Mange tak for artiklen Federico, den viser, at du kender til debian. Et kram.

Mange tak Jorge, for din kommentar. Håber mine artikler hjælper dig.

Mange tak for det indlæg, der er veldokumenteret og opfordrer os til at læse, læse og læse igen. Nu med det følgende indlæg, som du vil offentliggøre, vil jeg gerne have, at du tager højde for de konvergenspunkter, det ville have:

Microsoft Active Directory med Samba4 som Active Directory

Desuden ville jeg høre følgende:

Hvordan ville implementeringen af Bind + Isc-dhcp være i FW i en dmz, hvor domænecontrolleren ville være i dmz med en samba 4 AD