Nogle gange har vi brug for at vide, om X-porten er åben på en fjerncomputer (eller server), i det øjeblik har vi ikke få muligheder eller værktøjer til at bruge:

Nmap

Den første løsning, som mange af os tænker, er: Nmap , se artikel kaldet: Se åbne porte med NMap og foranstaltninger til beskyttelse af os selv

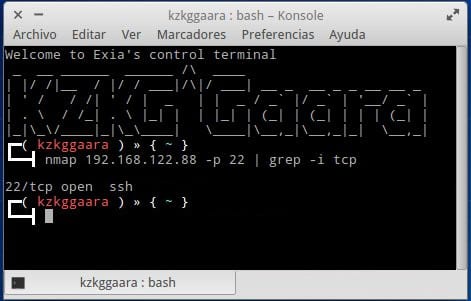

Hvis du ikke vil foretage en hel scanning, men blot vil vide, om en bestemt port er åben på X-computer / server, ville det være sådan:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

Eksempel:

nmap localhost -p 22 | grep -i tcp

O brønd:

nmap 127.0.0.1 -p 22 | grep -i tcp

Hvad dette gør er enkelt, det spørger IP'en eller værten, om den givne port er åben eller ej, så filtrerer grep og viser kun den linje, de vil læse, den, der fortæller dem, om den er åben (åben) eller lukket (lukket ) den port:

Nå ... ja, nmap (Network exploration and port probing tool) fungerer for os, men der er stadig andre varianter, hvor du skal skrive mindre 🙂

nc

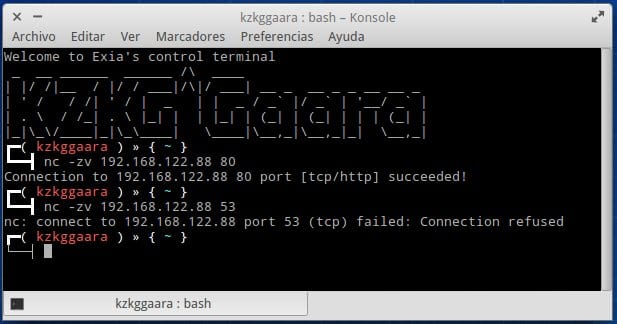

nc eller netcat, det er en meget enklere mulighed for at vide, om en port er åben eller ej:

nc -zv {IP_O_DOMINIO} {PUERTO}

Det er:

nc -zv 192.168.122.88 80

Her er et screenshot, der laver en test til en port, der er åben (80) og en anden til en anden port, der ikke er (53):

El -zv hvad det gør er simpelt, det v giver os mulighed for at se, om porten er åben eller ej, mens z lukker forbindelsen, så snart porten er kontrolleret, hvis vi ikke lægger z så skulle vi gøre en Ctrl + C at lukke nc.

telnet

Dette er den variant, som jeg brugte i nogen tid (på grund af uvidenhed om ovennævnte), til gengæld tjener telnet os meget mere end bare at vide, om en port er åben eller ej.

telnet {IP_O_HOST} {PUERTO}

Her er et eksempel:

telnet 192.168.122.88 80

Problemet med telnet lukker forbindelsen. Med andre ord, ved visse lejligheder vil vi ikke være i stand til at lukke telnetanmodningen, og vi vil blive tvunget til at lukke den terminal, eller på anden måde i en anden terminal foretage en telnet killall eller noget lignende. Derfor undgår jeg at bruge telnet, medmindre jeg virkelig har brug for det.

Slutningen!

Alligevel håber jeg, at dette har været interessant for dig, hvis nogen kender nogen anden måde at vide, om en port er åben eller ikke på en anden computer, skal du lade den være i kommentarerne.

hilsen

Disse kommandoer vil være nyttige for mig, når jeg opretter forbindelse via SSH!

Tak!

Er der en grafisk applikation til at gøre det samme?

Nå kan du altid installere zenmap, der bruger nmap bagfra :)

Hvis det er med nmapfe, er det den grafiske grænseflade, der følger med nmap.

Med netcat fortæller det mig, at z er en ugyldig mulighed, uden at den fungerer perfekt, og i $ man nc vises den heller ikke. Hvor kom det fra?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Angiver, at nc bare skal scanne efter lyddæmoner uden at sende nogen data til dem. Det er en fejl at bruge denne indstilling sammen med indstillingen -l.

Med nc ja ser jeg O_O

Og hvordan opretter jeg forbindelse til en VPS via SSL?

Hvad jeg altid gør er at køre nmapfe host-ip, så det giver mig alle tcp-porte, nu for at se de åbne udp-porte, du skal køre:

nmap -sU vært-ip

Jeg har også brugt telnet mere end noget andet på windows, hvis jeg ikke har nmap installeret, netcat-varianten appellerer ikke til mig ...

hilsen

Jeg vil gerne vide mere om dette, jeg håber du kan støtte mig. Jeg har meget grundlæggende viden, og jeg vil gerne vide mere om at anvende denne type viden i mit arbejde.

Jeg opdagede lige, at jeg ikke har de porte, jeg har brug for, åbne, nu bliver jeg nødt til at undersøge, hvordan jeg åbner dem for at gøre, hvad jeg har brug for. Tak for bidraget, det har hjulpet mig meget.

Meget interessant artikel! Udover netcat fungerer det også på vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo få installation nmap

nam 192.168.0.19 -s 21 | grep -i tcp

hjem for den lokale bruger srv / ftp

genstart med sudo service vsftpd genstart

write_enable = JA, så lokale brugere kan uploade filer.

At bur anonymt i sit hjem

chroot_local_user = ja

chroot_list_enable = ja

allow_writreable_chroot = ja

no_annon_password = nej for den anonyme at give pas som høflighed

deny_email_enable = ja

banned_email_file = / etc / vsftpd.banned_emails For at nægte en anonym via e-mail.

____—————————————————————–

burbruger mindre end dem på listen

chroot_local_user = ja

chroot_lits_enable = ja

chroot_list_file = / etc / vsftpd.chroot_list.

For at tilføje brugere sudo adduser navn

deaktiver locales local_enable = nej

bur jer som standard

anonym bur i srv / ftp

lokaler i dit hjem

Meget godt! Hvis vi ikke har nmap, telnet eller netcat, kan vi bruge cat og proc-biblioteket:

kat </ dev / tcp / HOST / PORT

Eksempel: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Tak, meget god forklaring