God dag. I dag bringer jeg dig nogle små tip, vi skal se de åbne porte, vi har. For at gøre dette bruger vi NMap, så vi fortsætter med at installere det.

En Debian / Ubuntu:

# apt-get install nmap

derefter for at se de åbne porte på din pc. (På lokalt)

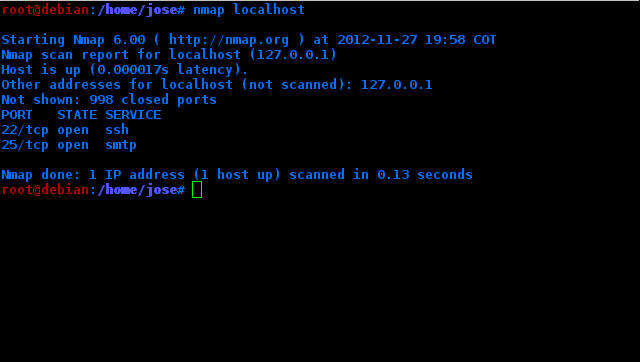

#nmap localhost

Dette er de porte, der er åbne lokalt, det vil sige, de går ikke nødvendigvis på Internettet. I mit tilfælde er 22 åben for ssh og 25 for smtp.

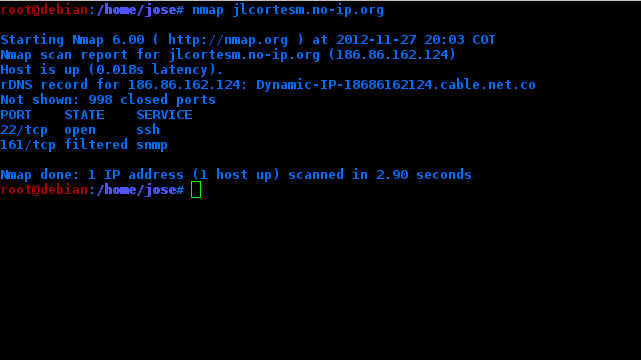

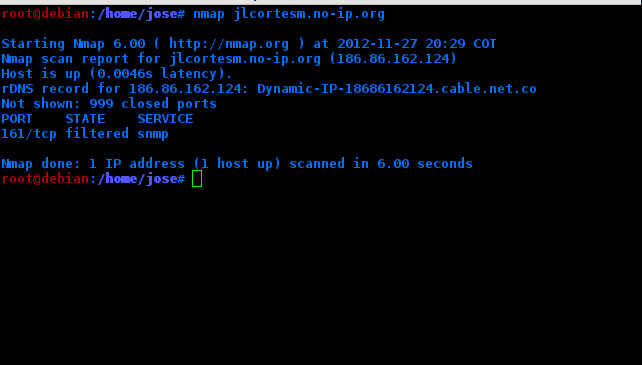

For at se de åbne porte på min pc, men på internettet, gør jeg det samme nmap, men med min ip-adresse

I mit tilfælde ser det ud til, at værten er tændt, men den kan ikke se nogen åbne porte (den scanner kun 1000). Dette skyldes, at selvom porten er åben på min pc, filtrerer routeren den.

Men hvis jeg åbner den respektive port på routeren ...

Det faktum, at de kan se, hvilke porte der er åbne på min pc, udgør en vis risiko på min maskine. Så jeg vil sikre min ssh-server lidt. Til dette vil jeg ændre standardporten (22) for enhver anden ...

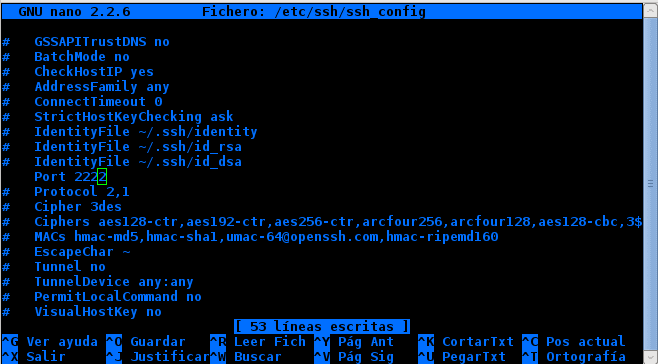

Jeg går som rod til filen / etc / ssh_config:

# nano /etc/ssh/ssh_config

lad os gå hvor det står # port 22 .. vi sletter # og ændrer porten for den, vi ønsker ..

I mit tilfælde bruger jeg 2222

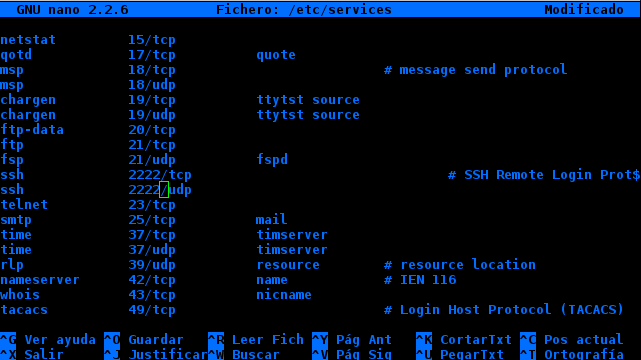

Vi gør det samme på udkig efter ordet "port" i filen / Etc / ssh / sshd_config ændre den til den samme port, som vi skal bruge. Nu redigerer vi / etc / services

Vi leder efter ssh og vi ændrer de to porte til den, vi ændrede før.

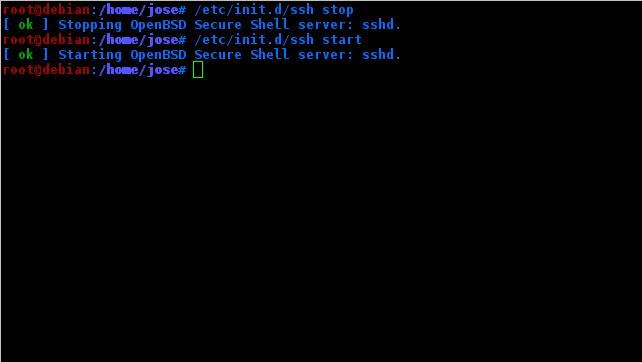

Nu nulstiller vi tjenesten.

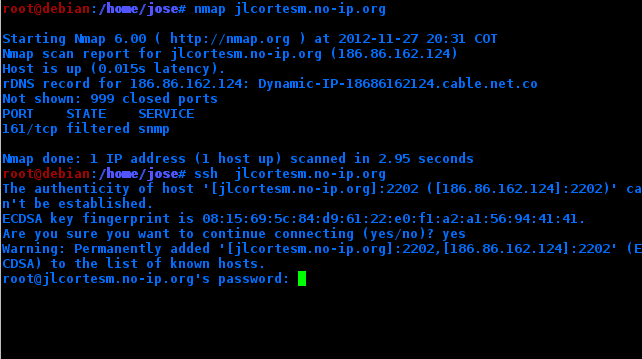

Og det gør vi Nmap igen.

Som du kan se. Intet om vores port og / eller ssh service kommer ud.

Men fungerer ssh?

SELVFØLGELIG.

Vigtigt er, at hvis du kommer ind fra en anden computer, skal du selvfølgelig angive den port, du bruger.

ssh -p 2222 IP (For eksempel)

Så du kan ændre havne på andre tjenester.

Skål.!

Tak for tipet, interessant.

Og på spansk? ha ha ha ha ha ha

Dette er en videnskab, jeg prøvede det og det sluttede ikke længere til internettet, haha, en ven hjalp mig med at løse det efter at have læst artiklen på skødet, han kunne godt lide det meget, og han installerede ubuntu på sin bærbare computer, når før han fortalte mig, at det ikke var for ham.

hilsen

haha jeg ved ikke, hvad du har flyttet forkert .. Men jeg udtrykker det så eksplicit som muligt. Men hvis du vil, kan jeg lave en video til dig. 🙂

Naaaaah, jeg nægtes for netværk og engelsk, jeg har ønsket at lære i lang tid, og jeg har ikke rigtig fundet en instruktør, der har tålmodighed for mig, forestil dig.

Lær en 40-årig mand som om han er 10, hahahaha

haha Det er ikke noget .. Med et hangout eller noget lignende .. Sikker på at du forstår mig.

Velkommen til dette hangout !!

^^

Landsmand, fremragende bidrag.

Jeg tør starte denne udfordring for at se, om port 2222 oO ikke vises

Kør: sudo nmap -v -sS -A -p 1-65535 localhost

PS: scanningen vil være langsom ... Jeg tilføjer indstillingen "-v", så du ikke keder dig at se terminalen gøre noget.

Indlysende hvis .. Men jeg taler om normal scanning. Nmap har mange muligheder og funktioner, vel vidende hvordan man bruger det. ingen havn undslipper ham.

Derudover er der altid en måde .. Især i linux er intet helt sikkert .. Det er kun et lille tip: s

Min hensigt var ikke at nedsætte tilsløringstaktikken, men den nmap-kommando, som jeg forlader, når man ikke kan huske den port, der blev valgt som standardudskiftning, er god (det er svært at huske ips og porte ...). I mit tilfælde har jeg været nødt til at oprette forbindelse eksternt via VNC til pc'er, hvor deres port ikke er den typiske 5900 eller 5901; en normal scanning ville fortælle mig, at der ikke er nogen lytteport til vnc, så hvad er løsningen? Svar: Brug nmap og tvang det til at søge i alle porte. 😉

Sikker på, jeg blev ikke fornærmet langt fra det, vi ved, at alt ikke er helt sikkert. Der er kun sikkerhedsniveauer. Og der er altid noget ud over ... der er altid noget, der krænker sikkerheden. Det er et godt bidrag, du kan lave en lille tutorial om nmap. Hilsner.

Et perfekt supplement til det forrige indlæg. Jeg ved ikke, om du gjorde det med vilje, men det viste sig godt. 🙂

Dette er kun sikkerhed for uklarhed, desværre med indstillingen -v for nmap identificerer det dig, at den port, du lægger, svarer til nmap. For at forsøge at beskytte dig mod nmap skal du bruge iptables-regler, som heller ikke helt kan beskytte en scanning. Men hej, det virker mod hacking af nybegyndere ...

Hej, et spørgsmål, jeg forstår ikke, hvorfor nmap ikke fjerner porten efter at have ændret den, bringer den et portområde til scanning som standard?

Ja, nmap scanner som standard 1000 porte. Hvis vi ved, hvordan vi skal håndtere det, er det ikke nok til at beskytte ssh eller andre tjenester fra nmap-koblingerne. Det bedste ville være en fail2ban og en psad.

@Jlcmux

Tillad mig at foretage nogle rettelser om, hvad du har sendt, jeg retter i dele:

1.

"Dette er de porte, der er åbne lokalt, det vil sige, de går ikke nødvendigvis til internettet. I mit tilfælde er den 22. åben for ssh og 25. for smtp."

Dette er ikke sådan. Det er de porte, der er åbne på værten, som du scanner inden for rækkevidden af de første 1024 porte, hvilket er det interval, som NMAP scanner som standard.

"Dette er de porte, der er åbne lokalt, det vil sige, de går ikke nødvendigvis til internettet .."

Du bør præcisere, at den eneste måde, de ikke "går ud" på nettet, er ved at være din maskine i et svømmenetværk (NAT efter sin egen definition er til gengæld en primitiv firewall), og så længe portene ikke er åbne på den enhed, der fremstiller NAT (normalt routeren) og omdirigerer (Videresender) de porte, der er åbne for din maskine.

Selvfølgelig, hvis maskinen er tilsluttet direkte til modemet, udsættes den naturligvis for nettet.

Til kommandoen offentliggjort af @taregon, som er den rigtige til at scanne og trykke på alle porte på en maskine, kan du blandt andet tilføje -sV, så nmap forsøger at finde ud af, hvilken service der kører på hver port: sudo nmap - v -sS -sV -A -p 1-65535 localhost

Eksempel:

Start af Nmap 6.25 ( http://nmap.org ) kl. 2012-12-06 13:39 ART

Nmap scanningsrapport for localhost.localdomain (127.0.0.1)

Værten er op (0.00021 s forsinkelse).

Ikke vist: 999 lukkede porte

HAVNSTATSVERSION

631 / tcp åben ipp CUPS 1.6

2222 / tcp åben ssh OpenSSH 6.1 (protokol 2.0)

2.

«Det faktum, at de kan se, hvilke porte der er åbne på min pc, udgør en vis risiko på min maskine. Så jeg vil sikre min ssh-server lidt. Til dette vil jeg ændre standardporten (22) for enhver anden ...

Jeg går som rod til filen / etc / ssh_config:

# nano / etc / ssh / ssh_config

vi går hvor det står # port 22 .. vi sletter # og ændrer porten for den vi ønsker .. »

INGEN! Den ene ting har intet at gøre med den anden!

/ etc / ssh / ssh_config håndterer kun klientindstillinger, så den port, du indstiller der, er den, som ssh-klienten som standard bruger til at oprette forbindelse til ssh-servere i stedet for port 22.

Du ændrer kun den lytteport, du leder efter, ved at ændre den indstilling, der er nævnt i filen / etc / ssh / sshd_config.

Endelig kan vi med dette webværktøj teste, hvilke porte der er eller ikke er åbne på vores maskine, som er skjulte, kontrollere at ping-ekkoet er deaktiveret og nogle andre ting: https://www.grc.com/x/ne.dll?bh0bkyd2

Greetings.

Meget god anmeldelse. jeg kunne lide tak 😀

Stor tutorial af Nmap

Hilsner !!!

kolleger, ved nogen hvordan jeg kan gøre for at kende de åbne havne hos en anden person ??? fra min computer ???

Brug kommandoen: nmap XXXX

Hvor x'erne er ip på computeren, der skal scannes

Hej, først og fremmest tak for deling.

Jeg har et problem, forhåbentlig kan du hjælpe mig: Når jeg laver en nmap med min ip fra den samme maskine, indikerer det, at port 3306 er åben, og med netstat ser jeg, at porten lytter; Men når du laver en scanning med nmap fra en anden pc, angiver det ikke den åbne port 3306.

Også jeg har allerede ændret bin-adressen til 0.0.0.0

Jeg prøver at forbinde en java-applikation med en DB på en LAMP-server, og applikationen fungerer, fordi jeg allerede har foretaget forespørgsler på en anden pc, hvor jeg opretter en wamp-server til test, og alt er ok.

Nogle ideer? Jeg ved ikke hvad jeg ellers skal gøre