Hace pocos dias se armó un tremendo escándalo en la red por una publicación realizada por Donjon (una consultora de seguridad) en la cual básicamente discutió diversos problemas de seguridad de «Kaspersky Password Manager» en especial en su generador de contraseñas, ya que demostró que cada contraseña que generaba podría ser descifrada por un ataque de fuerza bruta.

Y es que la consultora de seguridad Donjon descubrió que entre marzo de 2019 y octubre de 2020, Kaspersky Password Manager generó contraseñas que podían descifrarse en segundos. La herramienta utilizó un generador de números pseudoaleatorios que era singularmente inadecuado para fines criptográficos.

Los investigadores descubrieron que el generador de contraseñas tenía varios problemas y de los más importantes fue que PRNG usó solo una fuente de entropía que en resumidas palabras era que las contraseñas generadas eran vulnerables y nada seguras.

“Hace dos años, revisamos Kaspersky Password Manager (KPM), un administrador de contraseñas desarrollado por Kaspersky. Kaspersky Password Manager es un producto que almacena de forma segura contraseñas y documentos en una caja fuerte cifrada y protegida por contraseña. Esta caja fuerte está protegida por una contraseña maestra. Entonces, al igual que otros administradores de contraseñas, los usuarios deben recordar una sola contraseña para usar y administrar todas sus contraseñas. El producto está disponible para diferentes sistemas operativos (Windows, macOS, Android, iOS, Web…) Los datos cifrados se pueden sincronizar automáticamente entre todos sus dispositivos, siempre protegidos por su contraseña maestra.

“La característica principal de KPM es la gestión de contraseñas. Un punto clave con los administradores de contraseñas es que, a diferencia de los humanos, estas herramientas son buenas para generar contraseñas seguras y aleatorias. Para generar contraseñas seguras, Kaspersky Password Manager debe depender de un mecanismo para generar contraseñas seguras ”.

Al problema se le asignó el índice CVE-2020-27020, donde la advertencia de que «un atacante necesitaría conocer información adicional (por ejemplo, la hora en que se generó la contraseña)» es válida, el hecho es que las contraseñas de Kaspersky eran claramente menos seguras de lo que la gente pensaba.

«El generador de contraseñas incluido en Kaspersky Password Manager ha encontrado varios problemas», explicó el equipo de investigación de Dungeon en una publicación el martes. “Lo más importante es que estaba usando un PRNG inadecuado para fines criptográficos. Su única fuente de entropía era el tiempo presente. Cualquier contraseña que creara podría romperse brutalmente en segundos ”.

Dungeon señala que el gran error de Kaspersky fue utilizar el reloj del sistema en segundos como semilla en un generador de números pseudoaleatorios.

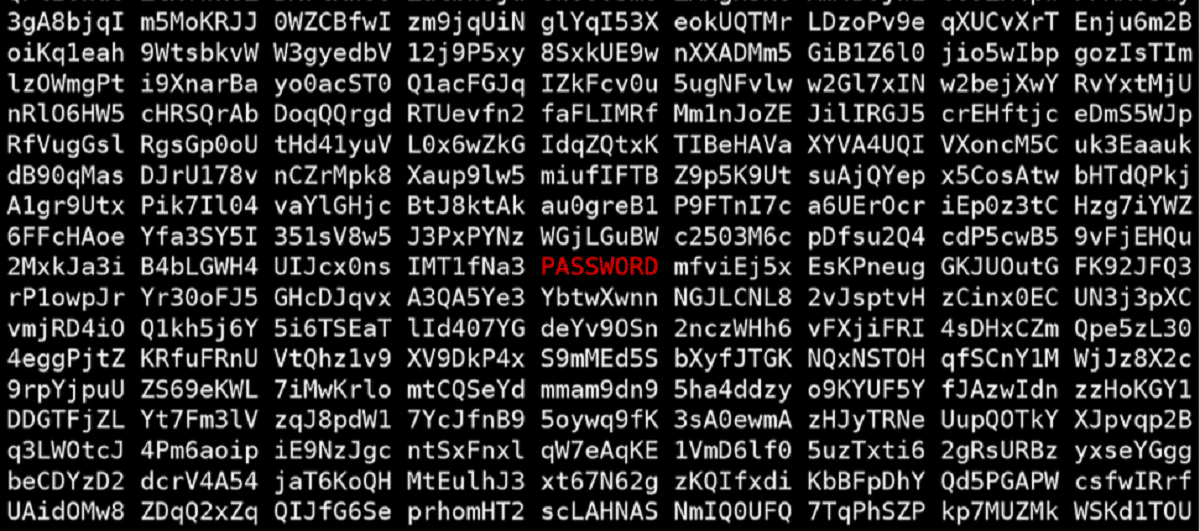

«Esto significa que cada instancia de Kaspersky Password Manager en el mundo generará exactamente la misma contraseña en un segundo determinado», indica Jean-Baptiste Bédrune. Según él, cada contraseña podría ser blanco de un ataque de fuerza bruta ”. “Por ejemplo, hay 315,619,200 segundos entre 2010 y 2021, por lo que KPM podría generar un máximo de 315,619,200 contraseñas para un conjunto de caracteres determinado. Un ataque de fuerza bruta en esta lista solo toma unos minutos ”.

Los investigadores de Dungeon concluyeron:

“Kaspersky Password Manager utilizó un método complejo para generar sus contraseñas. Este método tenía como objetivo crear contraseñas difíciles de descifrar para los piratas informáticos de contraseñas estándar. Sin embargo, dicho método reduce la solidez de las contraseñas generadas en comparación con las herramientas dedicadas. Hemos mostrado cómo generar contraseñas seguras usando KeePass como ejemplo: los métodos simples como los sorteos son seguros, tan pronto como te deshaces del «sesgo de módulo» mientras miras una letra en un rango de caracteres dado.

“También analizamos el PRNG de Kaspersky y demostramos que era muy débil. Su estructura interna, un tornado de Mersenne de la biblioteca Boost, no es adecuada para generar material criptográfico. Pero el mayor defecto es que este PRNG se sembró con el tiempo actual, en segundos. Esto significa que cada contraseña generada por versiones vulnerables de KPM puede forzarse brutalmente en cuestión de minutos (o en un segundo si conoce aproximadamente el tiempo de generación).

Kaspersky fue informado de la vulnerabilidad en junio de 2019 y lanzó la versión del parche en octubre del mismo año. En octubre de 2020, se informó a los usuarios que algunas contraseñas tendrían que volver a generarse, y Kaspersky publicó su aviso de seguridad el 27 de abril de 2021:

«Todas las versiones públicas de Kaspersky Password Manager responsables de este problema ahora tienen una nueva. Lógica de generación de contraseñas y alerta de actualización de contraseña para los casos en los que una contraseña generada probablemente no sea lo suficientemente fuerte ”, dice la empresa de seguridad

Fuente: https://donjon.ledger.com

Las contraseñas son como los candados: no hay uno 100% seguro, pero cuando mas complejo sea, mayor sera el tiempo y esfuerzo requerido..

Bastante increíble, pero el que no tenga acceso a su computadora no puede acceder ni a la maestra. En la actualidad cada uno tiene su computadora, salvo que algún amigo de alguien vaya a su casa y por casualidad se encuentre que tiene instalado ese programa.

Tuvieron la suerte de tener el código fuente del programa para poder entender cómo se generaban, si hubiera sido un binario primero hay que decompilarlo, cosa difícil, no muchos entienden idioma bits, o directamente por fuerza bruta sin entender cómo funciona.