|

Όπως όλες οι διανομές Linux, το Ubuntu διαθέτει ήδη εγκατεστημένο ένα τείχος προστασίας (τείχος προστασίας). Αυτό το τείχος προστασίας, στην πραγματικότητα, είναι ενσωματωμένο στον πυρήνα. Στο Ubuntu, η διεπαφή της γραμμής εντολών του τείχους προστασίας αντικαταστάθηκε από ένα κάπως πιο εύκολο στη χρήση σενάριο. Ωστόσο, το ufw (Unplicated FireWall) διαθέτει επίσης γραφική διεπαφή που είναι εξαιρετικά εύκολη στη χρήση. Σε αυτήν την ανάρτηση, θα παρουσιάσουμε έναν βήμα προς βήμα μίνι οδηγό σχετικά με τον τρόπο χρήσης του gufw, της γραφικής διεπαφής του ufw, για τη διαμόρφωση του τείχος προστασίας. |

Πριν εγκαταστήσετε το gufw, δεν είναι κακή ιδέα να ελέγξετε την κατάσταση του ufw. Για να το κάνω αυτό, άνοιξα ένα τερματικό και έγραψα:

sudo ufw status

Το αποτέλεσμα θα πρέπει να λέει κάτι σαν: "Κατάσταση: ανενεργή". Αυτή είναι η προεπιλεγμένη κατάσταση του τείχους προστασίας στο Ubuntu: έρχεται εγκατεστημένο αλλά είναι απενεργοποιημένο.

Για να εγκαταστήσω το gufw, άνοιξα το Κέντρο λογισμικού του Ubuntu και το έψαξα από εκεί.

Μπορείτε επίσης να το εγκαταστήσετε από το τερματικό πληκτρολογώντας:

sudo apt-get εγκατάσταση gufw

Ρύθμιση του gufw

Μόλις εγκατασταθεί, μπορείτε να αποκτήσετε πρόσβαση σε αυτό από το Σύστημα> Διαχείριση> Ρυθμίσεις τείχους προστασίας.

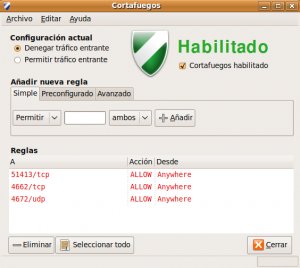

Όπως μπορείτε να δείτε στο στιγμιότυπο οθόνης, το ufw λειτουργεί από προεπιλογή αποδεχόμενο όλες τις εξερχόμενες συνδέσεις και απορρίπτοντας όλες τις εισερχόμενες συνδέσεις (εκτός από αυτές που σχετίζονται με εξερχόμενες). Αυτό σημαίνει ότι οποιαδήποτε εφαρμογή που χρησιμοποιείτε θα μπορεί να συνδεθεί με το εξωτερικό (είτε στο Διαδίκτυο είτε σε μέρος του Intranet σας) χωρίς προβλήματα, αλλά εάν κάποιος από άλλο μηχάνημα θέλει να έχει πρόσβαση στη δική σας, δεν θα μπορεί.

Όλες οι πολιτικές σύνδεσης αποθηκεύονται στο αρχείο / etc / default / ufw. Περιέργως, το ufw αποκλείει την κίνηση IPv6 από προεπιλογή. Για να το ενεργοποιήσετε, επεξεργαστείτε το αρχείο / etc / default / ufw και άλλαξε IPV6 = όχι με IPV6 = ναι.

Δημιουργία προσαρμοσμένων κανόνων

Κάντε κλικ στο κουμπί Προσθήκη στο κύριο παράθυρο gufw. Υπάρχουν τρεις καρτέλες για τη δημιουργία προσαρμοσμένων κανόνων: Preconfigured, Simple και Advanced.

Από το Preconfigured μπορείτε να δημιουργήσετε μια σειρά κανόνων για έναν ορισμένο αριθμό υπηρεσιών και εφαρμογών. Οι διαθέσιμες υπηρεσίες είναι: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC και Zeroconf. Οι διαθέσιμες εφαρμογές είναι: Amule, Deluge, KTorrent, Nicotine, qBittorrent και Transmission.

Από το Simple, μπορείτε να δημιουργήσετε κανόνες για μια προεπιλεγμένη θύρα. Αυτό σας επιτρέπει να δημιουργήσετε κανόνες για υπηρεσίες και εφαρμογές που δεν είναι διαθέσιμες στο Preconfigured. Για να διαμορφώσετε ένα εύρος θυρών, μπορείτε να τα ορίσετε χρησιμοποιώντας την ακόλουθη σύνταξη: NROPORT1: NROPORT2.

Από το Advanced, μπορείτε να δημιουργήσετε πιο συγκεκριμένους κανόνες χρησιμοποιώντας τις διευθύνσεις και τις θύρες IP προέλευσης και προορισμού. Υπάρχουν τέσσερις διαθέσιμες επιλογές για τον ορισμό ενός κανόνα: επιτρέψτε, αρνηθείτε, αρνηθείτε και περιορίστε. Το αποτέλεσμα της αποδοχής και της άρνησης είναι αυτονόητο. Η απόρριψη θα επιστρέψει ένα μήνυμα "ICMP: unreachable destination" στον αιτούντα. Το όριο σάς επιτρέπει να περιορίσετε τον αριθμό των αποτυχημένων προσπαθειών σύνδεσης. Αυτό σας προστατεύει από βίαιες επιθέσεις.

Μόλις προστεθεί ο κανόνας, θα εμφανιστεί στο κύριο παράθυρο του gufw.

Μόλις δημιουργηθεί ένας κανόνας, θα εμφανίζεται στο κύριο παράθυρο του Gufw. Μπορείτε επίσης να δείτε τον κανόνα από ένα τερματικό κελύφους πληκτρολογώντας την κατάσταση sudo ufw.

Μη φυσιολογική μάθηση να γράφει, καλό σε κάτι

Δεν πρόκειται να σε προσβάλω, όπως καλείς υποκανονικά, για λάθη γραπτώς, αλλά πρέπει να σου πω ότι "βλέπεις το άχυρο στο μάτι ενός άλλου και δεν βλέπεις τη δέσμη στο δικό σου."

Σε μία γραπτή γραμμή, έχετε κάνει πολλά λάθη και παραλείψεις. το πιο σημαντικό, ίσως, είναι να αντικαταστήσουμε το παρόν άπειρο με το επιτακτικό.

Δεν είμαι ειδικός, αλλά όπως διάβασα, για να αποτρέψω τον εξοπλισμό να ανταποκριθεί σε αιτήματα echo (μια ελάχιστη προϋπόθεση για την αόρατη προβολή του εξοπλισμού μας και να περάσει σωστά έναν σαρωτή θύρας), είναι απαραίτητο να ακολουθήσετε αυτά τα βήματα:

$ sudo ufw ενεργοποίηση

$ sudo nano /etc/ufw/before.rules

Όπου η γραμμή που λέει:

-Ένα ufw-before-input -p icmp –icmp-type echo-request -j ΑΠΟΔΟΧΗ

έτσι μοιάζει με αυτό:

# -Afw-before-input -p icmp –icmp-type echo-request -j ΑΠΟΔΟΧΗ

Αποθήκευση στο nano με έλεγχο + O. Έξοδος με έλεγχο + X.

Τότε:

$ sudo ufw απενεργοποίηση

$ sudo ufw ενεργοποίηση

Το έκανα στον υπολογιστή μου. Κάποιος με διορθώνει αν δεν είναι σωστό.

Γεια σας, είναι αλήθεια ότι στην έκδοση 64 bit το GUI είναι διαφορετικό. Νομίζω ότι δεν είναι τόσο διαισθητικό όσο το GuardDog, αλλά το δοκίμασα και μου έδωσε καλύτερα αποτελέσματα με μερικά λιμάνια που με περιπλέκουν, οπότε το gufw λειτουργούσε ήδη. Έτσι, αυτή η ανάρτηση ήρθε ακριβώς σε μένα. Ευχαριστώ Ας χρησιμοποιήσουμε ...

Από όσο θυμάμαι, θα πρέπει να λειτουργεί ακόμη και αν κάνετε επανεκκίνηση.

Αυτό το πρόγραμμα είναι απλώς μια διεπαφή για το τείχος προστασίας που έρχεται από προεπιλογή στο Ubuntu.

Στην υγειά σας! Παύλος.

Μόλις διαμορφωθεί το τείχος προστασίας, είναι ακόμα λειτουργικό ακόμα κι αν κάνετε επανεκκίνηση ή πρέπει να ξεκινήσει σε κάθε σύνδεση; Ευχαριστώ εκ των προτέρων για την απάντηση.

Ευχαριστώ για τη θέση.

Είμαι αρκετά αρχάριος και δεν είμαι σίγουρος αν αυτό που κάνω είναι σωστό για αποτελεσματική προστασία. Από το Διαδίκτυο, το μόνο πράγμα που κατεβάζω είναι το Ubuntu iso και άλλες διανομές, οπότε θέλω να κλείσω όλες τις θύρες και να την ενεργοποιήσω ως εξής στην κονσόλα.

«Sudo ufw enabled», επιστρέφει το μήνυμα ότι το τείχος προστασίας είναι ενεργοποιημένο, σε ένα περαιτέρω βήμα κάνω την ακόλουθη τροποποίηση εισάγοντας την ακόλουθη εντολή στην κονσόλα:

"Sudo gedit /etc/ufw/before.rules"

Στην επόμενη οθόνη που εμφανίζεται, τροποποιώ τη γραμμή όπου "ολοκληρώθηκε" με ένα σύμβολο κατακερματισμού στην αρχή της γραμμής από την άκρη αριστερά.

Τώρα η ερώτηση που ήθελα να σας ρωτήσω: είναι σωστό για την προστασία του υπολογιστή μου;

Ευχαριστώ εκ των προτέρων για την απάντηση και τις καλύτερες ευχές.

Ναι σωστά. Σε περίπτωση που θέλετε να δημιουργήσετε κανόνες, σας προτείνω να χρησιμοποιήσετε το gufw. 🙂

Στην υγειά σας! Παύλος.

Ευχαριστώ πολύ και τις καλύτερες ευχές από την Ισπανία

Έχω εγκαταστήσει την έκδοση 10.10.1 στο Ubuntu 10.10 AMD64 είναι διαφορετική, τουλάχιστον στο GUI από αυτήν που εξηγείτε.

Είναι αυτό που ψάχνω εδώ και πολύ καιρό, σας ευχαριστώ.

Τι καλό τσέλο! Χαίρομαι!

Στην υγειά σας! Παύλος.

yandri είμαι νέος στο linux η ερώτησή μου είναι τόσο απλή η διαμόρφωση του τείχους προστασίας σε όλες τις διανομές;

λέγεται μάθετε ...

Δεν μπορώ να προσθέσω το LibreOffice Impress σε εξαιρέσεις. Χρειάζομαι να μπορώ να χρησιμοποιήσω το τηλεχειριστήριο (Impress Remote) με Wi-Fi. Μέχρι στιγμής η λύση ήταν να απενεργοποιήσετε προσωρινά το firewall

Χαίρετε…

Εξαιρετικό άρθρο. Πολύ χρήσιμο

ευχαριστώ πολύ

Γεια σας φίλε Χρησιμοποιώ το ubuntu 14.10, ακολούθησα τα βήματα που αναφέρατε για να σχολιάσω τον κανόνα

# -Afw-before-input -p icmp –icmp-type echo-request -j ΑΠΟΔΟΧΗ

Αλλά όταν επαναλάβω τη σάρωση θύρας, πρέπει να ανοίξω ξανά τα αιτήματα Ping (ICMP Echo), χρησιμοποιώ τον σαρωτή GRC ShieldsUp https://www.grc.com/x/ne.dll?bh0bkyd2 , οποιαδήποτε άλλη λύση;

gracias