Hei,

Täältä näet, kuinka voit muodostaa yhteyden tietokoneeseen etänä SSH Pelkkä salasanan syöttäminen ensimmäistä kertaa, vaikka käynnistämme molemmat tietokoneet uudelleen, meiltä ei kysytä salasanaa uudelleen.

Katsotaan ensin ensin lyhyt selitys siitä, mikä se on SSH:

SSH se on protokolla, kahden tietokoneen välinen viestintäväline. Sen avulla voimme hallita tiimiä etänä. Kun käytämme toista tietokonetta SSH: n kautta, kyseiseen päätelaitteeseen kirjoittamasi komento suoritetaan toisella tietokoneella, tällä tavoin hallitsemme / hallitsemme sitä.

Kaikki, mitä välittää SSH, se on salattu ja sen turvallisuus on huomattavan hyvä.

Nyt näemme, kuinka konfiguroimme vain kolmessa vaiheessa PC # 1 pääsyyn PC # 2 ilman salasanaa:

Meillä on seuraava tilanne:

PC # 1 - » Haluat muodostaa yhteyden PC # 2, ilman salasanan syöttämistä joka kerta, kun yrität muodostaa yhteyden tähän toiseen tietokoneeseen.

PC # 2 - » Sinulla on SSH-palvelin asennettuna. Tämä on yksi PC # 1 se muodostaa yhteyden ja tekee sen kirjoittamatta salasanaa. Tässä tietokoneessa on käyttäjän nimi juuri.

Aloitetaanpas…

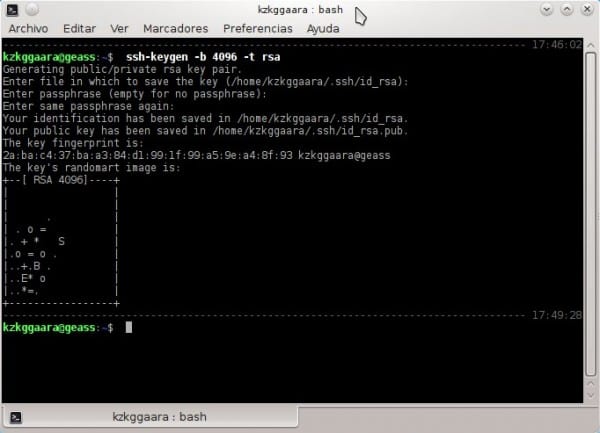

1. En PC # 1 kirjoitamme seuraavat:

- ssh -keygen -b 4096 -t rsa

Tämä luo julkisen avaimen. Jotta en sekaudu liikaa "julkisiin ja yksityisiin avaimiin", selitän sen hyvin yksinkertaisesti.

Oletetaan, että sinulla on taskussa kaksi avainta kotiisi, yhden annat tyttöystäväsi, koska asut yhdessä, ja toisen kanssa olet yksin, et anna sitä kenellekään. No, avain, jonka annoit tyttöystävällesi, sallii hänen tulla talosi sisään kertomatta sinulta, pyytämättä lupaa, eikö? se on julkinen avain, "avain", jonka avulla yksi tietokone voi käyttää toista tarvitsematta pyytää lupaasi (eli ilman käyttäjänimeä + salasanaa)

Kun he panevat kyseisen komennon, se tulee näkyviin:

2. Paina vain [Tulla sisään]sekunnin kuluttua painamme uudelleen [Tulla sisään], ja sekunnin kuluttua painamme vielä kerran [Tulla sisään]. Tarkoitan, painaisimme [Tulla sisään] yhteensä kolme (3) kertaa, painamme vain sitä ... emme kirjoita mitään 🙂

Kun teemme tämän, näkyviin tulee jotain hyvin samanlaista kuin seuraava:

Valmis, meillä on jo julkinen avain ... nyt meidän on annettava se kenelle haluamme (kuten esimerkki, anna se tyttöystävämme haha)

Me haluamme sitä PC # 1 Yhdistää PC # 2, jo sisään PC # 1 teimme kaikki edellä mainitut, vuonna PC # 2 Emme ole tehneet mitään. Hyvä, PC # 2 on esimerkiksi IP-osoite 10.10.0.5.

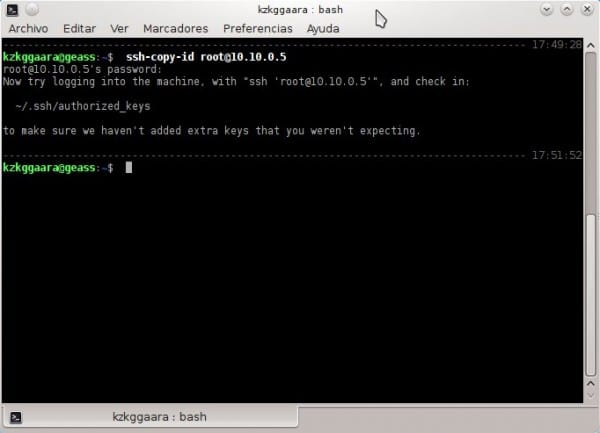

3. Me laitamme sisään PC # 1 seuraava:

- ssh-copy-id root@10.10.0.5

Tämä on yksinkertaisesti antaa sinulle julkinen avain PC # 1 a PC # 2eli se antaa PC # 2 - julkinen avain PC # 1Vaikka PC # 1 hän pitää yksityisen avaimensa, tiedät; se avain, jota ei anneta kenellekään. On tärkeää olla tekemättä virheitä käyttäjän kanssa, toisin sanoen jos käyttäjä “juuri"Sitä ei ole PC # 2: ssa, se antaa meille virheen, on tärkeää olla selvää, mitä käyttäjää käytämme tähän, sen lisäksi, että käyttäjä, jonka kanssa määritämme pääsyn ilman salasanaa, on sama, jota meidän on käytettävä tulevaisuudessa. Kun tämä on tehty, sen pitäisi näyttää tältä:

Edellisessä vaiheessa heidän on lisättävä käyttäjän salasana PC # 2.

Ja voila ... kaikki on määritetty ????

Samoin kuin se näyttää meille terminaalissa, testataan, toimiiko kaikki todella 100% kunnossa. Testattavaksi laitamme:

- ssh root@10.10.0.5

Jos he haluavat käyttää toista tietokonetta myös syöttämättä aina salasanaa (PC # 3 esimerkiksi), annamme sille vain julkisen avaimen ja siinä kaikki, eli kun olemme suorittaneet vaiheen #1 y #2 meidän ei tarvitse tehdä sitä enää. Jos haluamme päästä PC # 3 esimerkiksi jolla on IP 10.10.99.156 me vain laitamme:

- ssh root@10.10.99.156

Toistaiseksi opetusohjelma.

Selitä, että turvallisuustaso, kun puhumme SSH: sta, on todella korkea, metafora, jolla selitin joitain vaiheita (avaimen antaminen tyttöystävällemme), ei ehkä ole sopivin haha, koska tyttöystäväni voisi antaa avaimen joku muu. Kun puhumme SSH: sta, turvallisuusperiaatteet on helppo selittää, kun yritämme käyttää tietokonettamme (PC # 1) tarkistaa, onko PC # 2: ssa tietokoneemme julkinen avain (tässä tapauksessa on, koska konfiguroimme sen tällä tavalla), sitten, jos sellainen on, se on yksinkertainen, tarkista, onko julkinen avain identtinen yksityisen avaimen kanssa ( emme antaneet sitä kenellekään). Jos avaimet ovat identtiset, se antaa meille pääsyn, muuten ja turvatoimenpiteenä se ei salli meidän käyttää toista tietokonetta etänä.

Joten nyt tiedät ... tyttöystävällemme talon avaimen antaminen ei ole turvallisin asia, mutta avainten jakaminen ja toisen tietokoneen etäkäyttö SSH: n kautta on turvallista ^ _ ^

Epäilyt tai kysymykset, valitukset tai ehdotukset ilmoittavat minulle.

Tervehdys kaikille.

En todellakaan ymmärrä, kuinka sinä olet niin paranoidi turvallisuudesta, että teet tällaisen virheen. Jos siinä vaiheessa, jossa sanotaan:

Enter passphrase (empty for no passphrase)Emme kirjoita mitään, olemme hukassa, jos käyttäjä onnistuu pääsemään tietokoneeseemme ja avaamaan päätelaitteen, koska se suorittaa automaattisesti:

ssh root@10.10.0.5Se tulee sisään ilman salasanaa.

Jos joku saa pääsyn kannettavaan tietokoneeseeni, kyllä, hän voi käyttää PC # 2: ta tarvitsematta kirjoittaa sen salasanaa. Kuitenkin, kuten sanot, olen paranoidi turvallisuudesta, luuletko todella, että pääsy kannettavaan tietokoneeseen on jotain niin yksinkertaista? HAHA.

Kun nousen aina ylös, lukitsen aina näytön, muuten 30 sekunnin kuluttua kannettavan tietokoneen hiirellä tai näppäimistöllä ei ole toimintaa, se lukittuu edelleen 😉

Jos joku varastaa kannettavan tietokoneen riippumatta siitä, kuinka paljon istunto on estetty, pääsy tiedostoihin on vähäpätöinen, 5 minuutin kysymys USB-käynnistysjärjestelmän avulla. Ja kun tiedostoihin on päästy, koska yksityinen avain ei ole suojattu, voit käyttää sitä suoraan tai kopioida sen paremmin ja käyttää kaikkia palvelimiasi mukavasti kotoa. Itse asiassa prosessi on niin nopea, että sinun ei edes tarvitse tietää. 5 minuutissa menet vessaan tai mihin tahansa, kaikki voidaan tehdä.

Turvallinen tapa on laittaa salasana yksityiseen avaimeen ja käyttää sitten ssh-agentia niin, että se muistaa koko istunnon salasanan (vain ssh-add). Tällä tavoin se kysyy salasanaa vain ensimmäistä kertaa, ja käytännössä sinulla on yhteys ilman salasanaa 90% ajasta sen lisäksi, että olet suojattu varkauksilta ja tunkeutumisilta.

Onko tiedostojen käyttö triviaalia? Oletko koskaan kuullut koko levyn salauksesta? (luks + salaus)

Kyllä, tietysti, jos sinulla on koko levy salattu, se on toinen tarina, mutta 90% käyttäjistä ei tee sitä, koska he eivät osaa tehdä sitä, ja monissa tapauksissa se ei edes korvaa heitä. Sitä vastoin jokainen voi tehdä salaamattomia salasanoja tai suojaamattomia yksityisiä avaimia levylle, ja se on hyvä käytäntö yleensä.

Suojaamattomien yksityisten avainten tallentaminen salatulle levylle on kuin auton pysäköinti jättämällä ovet auki, mutta palkkaamalla vartija Dobermanin kanssa sen suojaamiseksi. Se toimii, kyllä, mutta on paljon helpompaa ja tehokkaampaa lukita se suoraan.

MMm eivät tee niin paljon suihin, vaikka he voivat luoda virtuaalisen käyttöliittymän, määrittää IP: n ja muodostaa yhteyden siihen virtuaaliseen IP: hen, joten vaikka he poistavat avaimen, he eivät löydä laitetta, koska avain toimii vain tietyllä IP: llä. Se riippuu myös siitä, mitä he haluavat, se toimii minulle täydellisesti, kuten toveri kuvailee sitä, minulla on kotona yksityinen palvelin, minun ei tarvitse lisätä turvallisuutta, koska siihen on määritetty VPN.

Ja voiko kaikki tämä koskea Windows-päätelaitetta, jonka on muodostettava yhteys useisiin * NIX-tiedostoihin?

Minulla on kitti, mutta voin käyttää myös Securecrtia (nyt minulla on se komentosarjana)

Windows-päätelaitteessa (cmd) olen vakuuttunut siitä, että ei, se ei ole mahdollista siellä.

Kuitenkin, jos käytät Puttyä, voit kokeilla sitä, se voi toimia.

Terveisiä ja tervetuloa sivuillemme 😀

Putty hyväksyy jo parametrin -pw lisäkomennoissa. (ex: -pw12345)

Itse asiassa Super Putty on viileämpi kuin pelkkä Putty. (Se on kehys Puttylle)

Joten sinun ei tarvitse laittaa sitä.

Kiitos viestistä, erittäin hyödyllinen. On vähän tylsää kirjautua SSH: hen kaikesta.

Hei ja kiitos vierailustasi ja kommenteistasi 🙂

Mikään ystävä, ilo tietää, että siitä oli hyötyä ... jos voimme auttaa sinua millään muulla tavalla, olemme enemmän kuin iloisia 😉

Terveisiä ja tervetuloa sivustolle.

Minun täytyy muodostaa yhteys windonws-tietokoneeseen linuxistani kuten päätelaitteestani

Erinomainen .. se todella inspiroi näkemään tämäntyyppisiä opetusohjelmia, se saa minut haluamaan myös osallistua jo yksinkertaistettuihin kokemuksiini, jotta yhteisö voi hyödyntää niitä. Kiitos todella El Salvadorilta.

Yhdistän koneeseen, jossa on ubuntu, koneeseen, jolla on debian, mutta se antaa minulle virheen, jossa se ei voi todentaa, ja siksi se pyytää minulta salasanaa .. miksi näin tapahtuu? Onko ssh-keygenin versiot erilaiset vai mitä tapahtuu?

Laita tähän virhe, jonka se antaa sinulle, jotta pystyt auttamaan sinua paremmin 😉

Voit myös yrittää laittaa tämän terminaaliin:

sudo mv $HOME/.ssh/known_hosts /opt/Se puhdistaa sinulla olleet yhteydet (yhteyshistoria) SSH.

Ja jos halusin käyttää samaa julkista avainta useille palvelimille, voinko tehdä sen vai onko minun luotava avain jokaiselle palvelimelle, jota haluan käyttää? Aion kokeilla sitä joka tapauksessa, mutta jollakin hyödyttömällä palvelimella, jotta en pilaa jotain hyödyllistä.

Kiitokset ja terveiset.

Koska olen tehnyt sen kannettavalla tietokoneellani, se on eri avain kullekin palvelimelle, itse asiassa mielestäni samaa avainta ei voida käyttää useille ... koska jokaisen palvelimen tunnus on yksilöllinen, kuten sormenjälki 🙂

terveiset

Hei hiekan herra. Olen lukenut avaimet ja huomasin, että avainparit (julkiset ja yksityiset) palvelevat palvelin-asiakasta lähettämään ja vastaanottamaan haasteita ja tunnistamaan siten toisiaan, joten sillä ei ole mitään tekemistä sen salasanan kanssa, jota käytät palvelinta, jälkimmäistä käytetään julkisen avaimen "liittämiseen" palvelimen luotettuihin avaimiin. Joten voit käyttää sitä niin monessa kuin haluat tai tarvitset.

En tiedä, selitinkö itselleni, mutta vitsi on, että voidaksesi käyttää avainpariasi muilla palvelimilla, sinun on vain tehtävä:

SSH-copy-id other.user@otra.ip

kirjoita salasana tälle toiselle palvelimelle

Ja valmis.

terveiset

Hei, kiitos oppaasta, se oli ainoa, joka auttoi minua. Nyt kun haluan tehdä sen toisella tietokoneella, saan seuraavan:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Huono satama 'umask 077; testi -d ~ / .ssh || mkdir ~ / .ssh; kissa >> ~ / .ssh / valtuutetut avaimet '

Kiitos avusta.

Tein mitä kerroit meille, mutta se pyytää minulta jatkuvasti salasanaa. Selventän tätä yhteyttä, jonka teen kahden linux-red hat -palvelimen välille ... Mitä muuta se voisi olla?

Katsoin jo tiedostoa / etc / ssh / sshd_config

Käynnistin jo molemmat palvelimet uudelleen

PC2 = linuxin punainen hattu 6.4

PC2 = linuxin punainen hattu 5.1

Ssh-palvelu on määritettävä oikein (/ etc / ssh / sshd_config-tiedosto PC2: lla), jotta se toimisi.

korjaus…

PC1 = Centos 6.4

PC2 = Red Hat 5.1

Hei kollegat, minun on luotava luottamussuhde yhden Linux Centos 1 -palvelimen ja Unix Sco5.3: n välille, mutta minulla on ongelma, että kun teen vaiheen 5.7 avaimen kopioimisesta Linuxista Unixiin, saan viestin / usr / bin / ssh-copy-id: VIRHE: Tunnuksia ei löytynyt, miksi se voisi olla?

kiitos

Olen seurannut opetusohjelmaa askel askeleelta. Se ei anna minulle mitään virheitä, mutta lopulta kun muodostan yhteyden PC1: stä PC2: een, se pyytää minulta juuri salasanaa aina, kun muodostan yhteyden.

Luuletteko kukaan, että se voisi olla?

Vaikuttaa siltä, että avaimen luomisen jälkeen sinun on suoritettava ssh-add, jotta todennusagentti voi käyttää sitä.

Kun poistan pääsyavaimen, se ei tunnista mitään, johon minua hakkeroitiin, apua, se ei kirjoita mitään

Paljon kiitoksia, se toimi täydellisesti

Paljon kiitoksia oppaasta! Se on erittäin helppoa ja on kätevää, kun palvelimesi ovat siellä kävelemässä eikä sinun tarvitse syöttää avaimia ja siten automatisoida asioita 😀

Kiitos.

En tiennyt ssh-copy-id: n käytöstä, ja se on ollut melko automaattista.

Totuus on, että kirjoitin salasanani, joten teen sen tallentamalla OLETUS-lauseen, jota ylläpidetään istunnon aikana.

En halua kirjoittaa sitä kerran joka kerta kun käynnistän tietokoneen, rulla on laitettava se joka kerta kun se irrotetaan tai vastaavia asioita

SSH Ei Jutsu!

Hei

hyvä opetusohjelma ... mutta jos haluan välittää tietoja ??? kuinka voin tehdä sen?

Hei, panoksesi on erittäin mielenkiintoinen, mutta minulla on pari epäilystä samankaltaisesta aiheesta

Hei.

Kokeile yllä olevia vaiheita, mutta yritettäessä kopioida avainta palvelimelle 2 (PC2) se kertoo minulle, että komentoa ei ole olemassa.

bash: ssh-copy-id: komentoa ei löydy

Voinko kopioida avaimen manuaalisesti?

Erinomainen!! Etsin selitystä, joka oli niin yksinkertainen ja että se toimi täydellisesti

kiitos!

Erinomainen panos.

Paljon kiitoksia, se on auttanut minua paljon.

Hei, haluaisin tietää, onko olemassa tapa tehdä tämä ssh-copy-id -komento. Koska olen asentanut Open ssh: n Windowsille, ssh toimii minulle DOS: ssä, mutta sillä ei ole tätä ssh-copy-id -komentoa. Haluaisin tietää, miten tämä julkinen avain lähetetään toiselle linux-palvelimelle (linux-palvelin). Kiitos paljon.

Hei. Minun on luotava luottamussuhde linux-palvelimen ja Windows-koneen välille. Asenna SSH Windowsille ja se toimii minulle. Mutta tämä ssh-copy-id -komento ei ole käytettävissä tässä työkalussa.

He tietävät jonkin muun tavan tehdä se ilman ssh-copy-id: tä.

Kiitos paljon kommenteistasi.

Mutta tässä on kysymys yhteyden muodostamisesta ilman salasanaa, jos laitamme salasanan, se pyytää meiltä yhteyden muodostamista, eikä se ollut tämän tavoitteen tarkoitus.

Se on ollut minulle erittäin hyödyllinen tietokoneeni fp-moduulille, kiitos 🙂

Gracias !!!

Jotkut ovat huolissaan siitä, kuinka ärsyttävää saattaa olla salasanan (salasanan) syöttäminen, sillä kuten yllä mainittiin, se on «käyttäjäagentti» ja että minulla on myös konfiguroitu Keepass ja sen automaattinen tyyppi -toiminto, joten Vetoan päätelaitteeseen ja heidän valmiiksi määritetyillä näppäinyhdistelmillä minulla on myös "aliaksia" jokaiselle pyynnölle ja kaikki on erittäin helppoa.

Mukava opetusohjelma.

Pidä hauskaa !!

Erittäin hyvä info 🙂 mutta minulla on kysymys ...

Minulla on PC10, jossa pidän tietoja, tiedot lähetetään pc1 - pc2 - pc3: sta PC10: een, miten voin saada PC1: n, pc: n ja pc3: n käyttämään samaa avainta päästäksesi PC10: een ilman avainta.

Kippis…

Kuinka voin luetella koneen 1 sisällön kone2: n bashissa siirtämättä ssh ip @ -isäntä koneen bash: iin. En tiedä ymmärränkö xD: tä

Kymmenen vuotta on kulunut tästä julkaisusta, ja vierailen siellä aina kun tarvitsen sitä. Kuten jotkut muut täällä olevat oppaat, he ovat kestäneet ajan. Kiitokset ja terveiset!