Hei ystävät!. Ole hyvä, toistan, lue ennen «Johdanto verkkoon, jossa on ilmaisia ohjelmistoja (I): ClearOSin esittely»Ja lataa ClearOS Step-by-Step -asennuspakettipaketti (1,1 mega), jotta tiedät mitä puhumme. Ilman tätä lukua on vaikea seurata meitä.

Järjestelmän suojauspalvelun Daemon

Ohjelma SSSD o Daemon järjestelmän tietoturvapalvelulleon projekti Fedora, joka syntyi toisesta projektista - myös Fedoralta - kutsuttiin FreeIPA. Omien tekijöiden mukaan lyhyt ja vapaasti käännetty määritelmä olisi:

SSSD on palvelu, joka tarjoaa pääsyn erilaisille henkilöllisyyden ja todennuksen tarjoajille. Se voidaan määrittää natiiville LDAP-toimialueelle (LDAP-pohjainen henkilöllisyyden tarjoaja, jolla on todennus LDAP: n avulla) tai LDAP: n henkilöllisyyden tarjoajalle, jolla on todennus Kerberosilla. SSSD tarjoaa käyttöliittymän järjestelmään NSS y PAMja asetettava takapää, jotta voit muodostaa yhteyden useisiin ja eri tilin alkuihin.

Uskomme, että edessämme on kattavampi ja vankempi ratkaisu rekisteröityneiden käyttäjien tunnistamiseen ja todentamiseen OpenLDAP: ssä kuin edellisissä artikkeleissa, joka on jätetty kaikkien ja heidän oman kokemuksensa harkittavaksi.

Tässä artikkelissa ehdotettu ratkaisu on suositeltavin kannettaville tietokoneille ja kannettaville tietokoneille, koska se antaa meille mahdollisuuden työskennellä katkaistuna, koska SSSD tallentaa tunnistetiedot paikalliseen tietokoneeseen.

Esimerkkiverkko

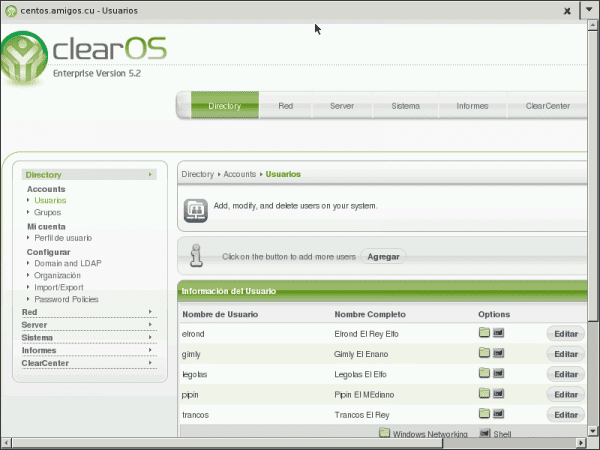

- Verkkotunnuksen ohjain, DNS, DHCP: ClearOS Enterprise 5.2sp1.

- Ohjaimen nimi: CentOS

- Verkkotunnus: friends.cu

- Ohjaimen IP: 10.10.10.60

- ---------------

- Debian-versio: Hengenahdistus.

- Joukkueen nimi: debian 7

- IP-osoite: DHCP: n käyttö

Tarkistamme, että LDAP-palvelin toimii

Me muokkaamme tiedostoa /etc/ldap/ldap.conf ja asenna paketti ldap-utils:

: ~ # nano /etc/ldap/ldap.conf [----] PERUS dc = ystävät, dc = cu URI ldap: //centos.amigos.cu [----]

: ~ # aptitude install ldap-utils: ~ $ ldapsearch -x -b 'dc = friends, dc = cu' '(objectclass = *)': ~ $ ldapsearch -x -b dc = friends, dc = cu 'uid = askeleet ' : ~ $ ldapsearch -x -b dc = ystävät, dc = cu 'uid = legolas' cn gidNumber

Kahden viimeisen komennon avulla tarkistamme ClearOS: n OpenLDAP-palvelimen saatavuuden. Katsotaanpa tarkasti edellisten komentojen lähtöjä.

Tärkeää: Olemme myös varmistaneet, että OpenLDAP-palvelimemme tunnistuspalvelu toimii oikein.

Asennamme sssd-paketin

On myös suositeltavaa asentaa paketti sormi - tehdä sekeistä juotavampia kuin ldapsearch:

: ~ # aptitude asenna sssd-sormi

Asennuksen valmistuttua palvelu ssd ei käynnisty puuttuvan tiedoston takia /etc/sssd/sssd.conf. Asennuksen tuotos heijastaa tätä. Siksi meidän on luotava tiedosto ja jätettävä se seuraava vähimmäissisältö:

: ~ # nano /etc/sssd/sssd.conf [sssd] config_file_version = 2 service = nss, pam # SSSD ei käynnisty, jos et määritä mitään verkkotunnuksia. # Lisää uudet verkkotunnuskokoonpanot nimellä [verkkotunnus / ] -osioista ja lisää # sitten verkkotunnusluettelo (siinä järjestyksessä kuin haluat niiden # kyseltävän) alla olevaan "verkkotunnukset" -attribuuttiin ja poista sen kommentit. verkkotunnukset = amigos.cu [nss] suodatinryhmät = juurisuodatin_käyttäjät = juurien uudelleenkytkentä_yritykset = 3 [pam] uudelleenkytkennän_palautukset = 3 # LDAP-verkkotunnus [verkkotunnus / amigos.cu] id_provider = ldap auth_provider = ldap chpass_provider = ldap # ldap_schema voidaan asettaa arvoksi "rfc2307", joka tallentaa ryhmän jäsenten nimet # "memberuid" -attribuuttiin, tai "rfc2307bis", joka tallentaa ryhmän jäsenten DN: t # "jäsen" -määritteeseen. Jos et tiedä tätä arvoa, kysy LDAP # -järjestelmänvalvojaltasi. # toimii ClearOS: n kanssa ldap_schema = rfc2307 ldap_uri = ldap: //centos.amigos.cu ldap_search_base = dc = ystävät, dc = cu # Huomaa, että luettelon käyttöönotolla on kohtalainen suorituskykyvaikutus. # Näin ollen luettelon oletusarvo on EPÄTOSI. # Katso lisätietoja sssd.conf-man-sivulta. enumerate = false # Salli offline-sisäänkirjautumiset tallentamalla paikallisesti salasanan tiivisteet (oletus: false). cache_credentials = tosi ldap_tls_reqcert = salli ldap_tls_cacert = /etc/ssl/certs/ca-certificates.crt

Kun tiedosto on luotu, määritämme vastaavat oikeudet ja käynnistämme palvelun uudelleen:

: ~ # chmod 0600 /etc/sssd/sssd.conf : ~ # service sssd käynnistyy uudelleen

Jos haluamme rikastaa edellisen tiedoston sisältöä, suosittelemme suorittamista mies sssd.conf ja / tai tutustu Internetin olemassa oleviin asiakirjoihin aloittaen linkit viestin alussa. Ota myös yhteyttä mies sssd-ldap. Paketti ssd sisältää esimerkin /usr/share/doc/sssd/examples/sssd-example.conf, jota voidaan käyttää todennukseen Microsoft Active Directory -hakemistoon.

Nyt voimme käyttää kaikkein juotavimpia komentoja sormi y Getent:

: ~ $ sormen askeleita Kirjautuminen: strides Nimi: Strides El Rey Hakemisto: / home / strides Kuori: / bin / bash Ei koskaan kirjautunut sisään. Ei postia. Ei suunnitelmaa. : ~ $ sudo getent passwd legolas legolas: *: 1004: 63000: Legolas The Elf: / koti / legolas: / bin / bash

Emme vieläkään voi todentaa LDAP-palvelimen käyttäjänä. Ennen kuin meidän on muokattava tiedostoa /etc/pam.d/common-session, niin että käyttäjän kansio luodaan automaattisesti, kun he aloittavat istuntonsa, jos sitä ei ole, ja käynnistä sitten järjestelmä uudelleen:

[----]

istunto vaaditaan pam_mkhomedir.so skel = / etc / skel / umask = 0022

### Yllä olevan rivin on oltava mukana ENNEN

# tässä ovat pakettikohtaiset moduulit ("Ensisijainen" -lohko) [----]

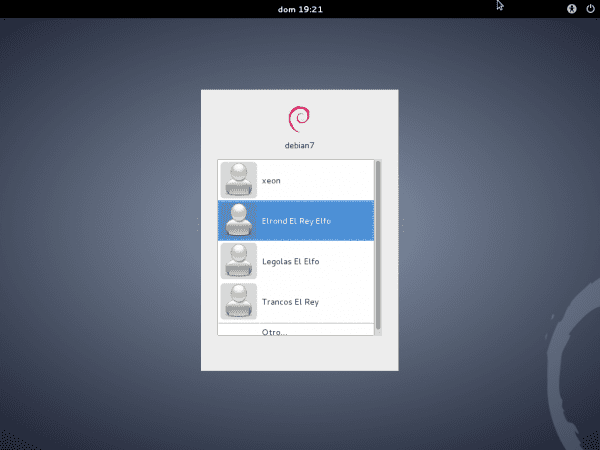

Käynnistämme Wheezy:

: ~ # uudelleenkäynnistys

Kun olet kirjautunut sisään, irrota verkko Connection Manager -ohjelmalla ja kirjaudu ulos ja kirjaudu takaisin sisään. Nopeammin mitään. Suorita terminaalissa ifconfig ja he näkevät, että eth0 sitä ei ole määritetty lainkaan.

Aktivoi verkko. Kirjaudu ulos ja kirjaudu uudelleen sisään. Tarkista uudelleen ifconfig.

Tietenkin, jotta voit työskennellä offline-tilassa, sinun on kirjauduttava sisään ainakin kerran, kun OpenLDAP on verkossa, jotta tunnistetiedot tallennetaan tietokoneellemme.

Älkäämme unohtako tehdä ulkoisesta OpenLDAP-käyttäjästä tarvittavien ryhmien jäsen, kiinnittäen aina huomiota asennuksen aikana luotuun käyttäjään.

Huomata:

Ilmoita vaihtoehto ldap_tls_reqcert = ei koskaan, tiedostossa /etc/sssd/sssd.conf, muodostaa tietoturvariskin, kuten sivulla todetaan SSSD - UKK. Oletusarvo on «Kysyntä«. Katso mies sssd-ldap. Kuitenkin luvussa 8.2.5 Verkkotunnusten määrittäminen Fedoran dokumentaatiosta se pyytää seuraavaa:

SSSD ei tue todennusta salaamattomalla kanavalla. Jos siis haluat todentaa LDAP-palvelinta vastaan, joko

TLS/SSLorLDAPSvaaditaan.SSSD se ei tue todennusta salaamattomalla kanavalla. Siksi, jos haluat todentaa LDAP-palvelinta vastaan, se on tarpeen TLS / SLL o LDAP.

Me henkilökohtaisesti ajattelemme että ratkaisu on osoitettu se riittää Enterprise LAN: lle turvallisuuden kannalta. WWW-kylän kautta suosittelemme salatun kanavan käyttöönottoa TLS tai «Liikenteen turvakerros », asiakastietokoneen ja palvelimen välillä.

Yritämme saavuttaa se oikean sukupolven itse allekirjoitetuilla varmenteilla tai «Itse allekirjoitettu ”ClearOS-palvelimella, mutta emme voineet. Se on todellakin vireillä oleva asia. Jos joku lukija tietää miten se tehdään, tervetuloa selittämään se!

Erinomainen.

Terveisiä ElioTime3000 ja kiitos kommentoinnista !!!

Terveisiä eliotime3000 ja kiitos artikkelin kiitosta !!!

Erinomainen! Haluan onnitella valtavasti julkaisun kirjoittajaa hänen valtavan tietonsa jakamisesta ja blogista sen julkaisemisen sallimisesta.

Kiitos!

Kiitos kiitoksistasi ja kommenteistasi !!! Vahvuutta, jonka annat minulle jatkamaan tiedon jakamista yhteisön kanssa, josta me kaikki opimme.

Hyvä artikkeli! Huomaa, että varmenteiden käytön suhteen, kun luot sertifikaatin, sinun on lisättävä ldap-kokoonpanoon (cn = config):

olcLocalSSF: 71

olcTLSCACertificateFile: / polku / kohteeseen / ca / sert

olcTLSCertificateFile: / polku / julkiseen / serttiin

olcTLSCertificateKeyFile: / polku / kohteeseen / yksityinen / avain

olcTLSVerifyClient: kokeile

olcTLSCipherSuite: + RSA: + AES-256-CBC: + SHA1

Tämän (ja varmenteiden luomisen) avulla saat SSL-tuen.

Tervehdys!

Kiitos panoksestasi !!! Julkaisen kuitenkin 7 artikkelia OpenLDAP: sta:

http://humanos.uci.cu/2014/01/servicio-de-directorio-con-ldap-introduccion/

https://blog.desdelinux.net/ldap-introduccion/

Korostan niissä Start TLS: n käyttöä ennen SSL: ää, jota openldap.org suosittelee. Terveisiä @phenobarbital, ja kiitos paljon kommentoinnista.

Sähköpostini on federico@dch.ch.gob.cu, jos haluat vaihtaa enemmän. Internetin käyttö on minulle hyvin hidasta.

TLS: n kokoonpano on sama, muistaen, että SSL: n kanssa siirto on läpinäkyvää salatulla kanavalla, kun taas TLS: ssä neuvotellaan kaksisuuntainen salaus datansiirtoa varten; TLS: n avulla kättely voidaan neuvotella samassa portissa (389), kun taas SSL: n kanssa neuvottelu tapahtuu vaihtoehtoisessa portissa.

Muuta seuraavaa:

olcLocalSSF: 128

olcTLSVerifyClient: salli

olcTLSCipherSuite: NORMAALI

(jos olet paranoidi käyttämästäsi turvallisuudesta:

olcTLSCipherSuite: SECURE256:!AES-128-CBC:!ARCFOUR-128:!CAMELLIA-128-CBC:!3DES-CBC:!CAMELLIA-128-CBC)

ja käynnistä uudelleen, näet myöhemmin:

gnutls-cli-debug -p 636 ldap.ipm.org.gt

Ratkaistaan 'ldap.ipm.org.gt'…

Tarkistetaan SSL 3.0 -tukea ... kyllä

Tarkistetaan vaaditaanko% COMPAT… ei

Tarkistetaan TLS 1.0 -tukea ... kyllä

Tarkistetaan TLS 1.1 -tukea ... kyllä

Tarkastetaan varavara TLS 1.1: stä… N / A

Tarkistetaan TLS 1.2 -tukea ... kyllä

Tarkistetaan turvallista uudelleenneuvottelutukea ... kyllä

Tarkistetaan turvallista uudelleenneuvottelutukea (SCSV) ... kyllä

Kun TLS-tuki on myös käytössä, käytät TLS: lle 389 (tai 636) ja SSL: lle 636 (ldaps); ne ovat täysin toisistaan riippumattomia, eikä sinun tarvitse olla yhtä poissa käytöstä toisen käyttämiseksi.

Tervehdys!