Combien d'entre nous ont eu besoin de «limiter l'accès» aux fichiers contenus dans un certain répertoire / dossier ou avons-nous simplement besoin d'empêcher certaines personnes de visualiser, supprimer ou modifier le contenu d'un certain fichier? Plus d'un, non? Pouvons-nous y parvenir dans notre pingouin bien-aimé? La réponse est: bien sûr que oui : D.

Introduction

Beaucoup d'entre nous, qui viennent de Windows, avaient l'habitude de traiter ce "problème" d'une manière très différente. Pour atteindre cet objectif, nous avons dû recourir à des "techniques" peu orthodoxes, telles que cacher le fichier à travers ses attributs, déplacer nos informations vers le lieu le plus éloigné de notre équipe (dans les 20,000 XNUMX dossiers) pour tenter de dissuader notre «ennemi» XD, en modifiant ou en supprimant l'extension de fichier, ou la plus «courante» des pratiques, téléchargez un programme qui nous permet de «fermer» notre répertoire derrière une jolie boîte de dialogue qui nous demande un mot de passe pour y accéder. Nous avions une bien meilleure alternative? Non.

Je suis vraiment désolé pour mes amis "Windolero" (je le dis avec beaucoup d'affection pour que personne ne soit offensé, ok ?;)), mais aujourd'hui je dois m'apprendre un peu avec Windows: P, puisque je vais expliquer pourquoi cela Le système d'exploitation n'autorise pas cette fonctionnalité native.

Combien d'entre vous ont remarqué que lorsque nous sommes assis derrière un ordinateur «Windows» (même s'il n'est pas le nôtre), nous devenons automatiquement propriétaires de tout ce que l'ordinateur contient (images, documents, programmes, etc.)? Qu'est ce que je veux dire? Eh bien, simplement en prenant «le contrôle de Windows», nous pouvons copier, déplacer, supprimer, créer, ouvrir ou modifier des dossiers et des fichiers à gauche et à droite, que nous soyons les «propriétaires» de ces informations ou non. Cela reflète une faille de sécurité majeure dans le système d'exploitation, non? Eh bien, tout cela est dû au fait que les systèmes d'exploitation de Microsoft n'ont pas été conçus dès le départ pour être multi-utilisateurs. Lorsque les versions de MS-DOS et certaines versions de Windows ont été publiées, ils avaient pleinement confiance dans le fait que l'utilisateur final serait responsable de la «protection» de leur ordinateur respectif afin qu'aucun autre utilisateur n'ait accès aux informations qui y sont stockées ... soyez naïf ¬. Maintenant amis WinUsers, vous savez déjà pourquoi il y a ce "mystère": D.

D'un autre côté, GNU / Linux, étant un système conçu fondamentalement pour le réseautage, la sécurité des informations que nous stockons sur nos ordinateurs (sans parler des serveurs) est essentielle, car de nombreux utilisateurs auront ou pourront avoir accès à une partie du les ressources logicielles (applications et informations) et le matériel qui sont gérés sur ces ordinateurs.

Maintenant, nous pouvons voir pourquoi la nécessité d'un système de permis? Entrons dans le sujet;).

Dans GNU / Linux, les permissions ou droits que les utilisateurs peuvent avoir sur certains fichiers qu'il contient sont établis en trois niveaux clairement différenciés. Ces trois niveaux sont les suivants:

<° Permis de propriétaire.

<° Autorisations de groupe.

<° Autorisations du reste des utilisateurs (ou aussi appelés «les autres»).

Pour être clair sur ces concepts, dans les systèmes réseau (comme le pingouin), il y a toujours la figure de l'administrateur, du superutilisateur ou du root. Cet administrateur est chargé de créer et de supprimer des utilisateurs, ainsi que d'établir les privilèges que chacun d'entre eux aura dans le système. Ces privilèges sont établis à la fois pour le répertoire HOME de chaque utilisateur et pour les répertoires et fichiers auxquels l'administrateur décide que l'utilisateur peut accéder.

Autorisations du propriétaire

Le propriétaire est l'utilisateur qui génère ou crée un fichier / dossier dans son répertoire de travail (HOME), ou dans un autre répertoire sur lequel il a des droits. Chaque utilisateur a le pouvoir de créer, par défaut, les fichiers qu'il souhaite dans son répertoire de travail. En principe, lui et lui seul sera celui qui aura accès aux informations contenues dans les fichiers et répertoires de son répertoire HOME.

Autorisations de groupe

La chose la plus normale est que chaque utilisateur appartient à un groupe de travail. De cette manière, lorsqu'un groupe est géré, tous les utilisateurs qui en font partie sont gérés. En d'autres termes, il est plus facile d'intégrer plusieurs utilisateurs dans un groupe à qui certains privilèges sont accordés dans le système, que d'attribuer les privilèges indépendamment à chaque utilisateur.

Autorisations du reste des utilisateurs

Enfin, les privilèges des fichiers contenus dans n'importe quel répertoire peuvent également être détenus par d'autres utilisateurs n'appartenant pas au groupe de travail dans lequel le fichier en question est intégré. Autrement dit, les utilisateurs qui n'appartiennent pas au groupe de travail dans lequel se trouve le fichier, mais qui appartiennent à d'autres groupes de travail, sont appelés autres utilisateurs système.

Très bien, mais comment identifier tout ça? Simple, ouvrez un terminal et procédez comme suit:

$ ls -l

Observation: ce sont des lettres minuscules "L" 😉

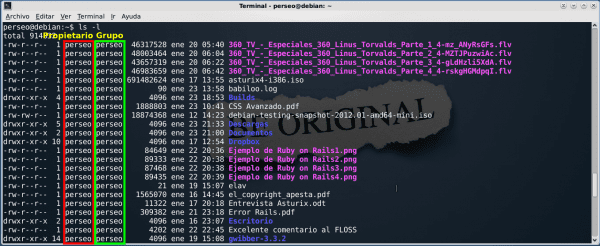

Il apparaîtra quelque chose comme ce qui suit:

Comme vous pouvez le voir, cette commande affiche ou "liste" le contenu de mon HOME, ce dont nous avons affaire sont les lignes rouges et vertes. La case rouge nous montre qui est le propriétaire et la case verte indique à quel groupe appartient chacun des fichiers et dossiers listés ci-dessus. Dans ce cas, tant le propriétaire que le groupe sont appelés «Perseus», mais ils peuvent bien avoir rencontré un groupe différent tel que «ventes». Pour le reste, ne vous inquiétez pas pour l'instant, nous verrons plus tard: D.

Types d'autorisations sous GNU / Linux

Avant d'apprendre comment les autorisations sont définies dans GNU / Linux, nous devons savoir comment les différents types de fichiers que le système peut avoir peuvent être différenciés.

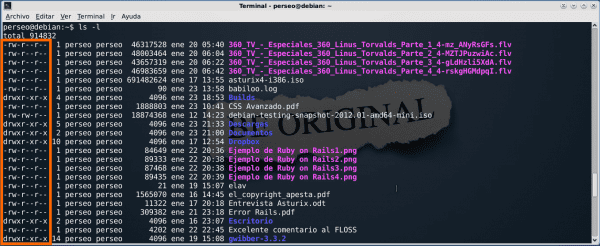

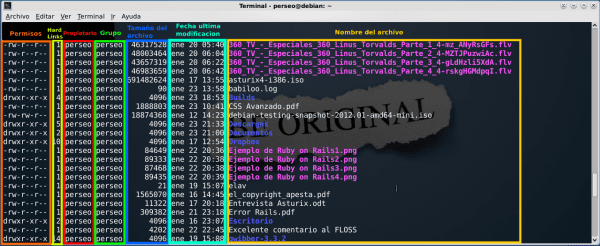

Chaque fichier dans GNU / Linux est identifié par 10 caractères, qui sont appelés masquer. De ces 10 caractères, le premier (de gauche à droite) fait référence au type de fichier. Les 9 suivants, de gauche à droite et par blocs de 3, font référence aux autorisations qui sont accordées, respectivement, au propriétaire, au groupe et au reste ou à d'autres. Une capture d'écran pour démontrer tout cela:

Le premier caractère des fichiers peut être le suivant:

| Pardon | Identifier |

| - | armoires de bureau |

| d | Annuaire |

| b | Fichier de bloc spécial (fichiers spéciaux de périphérique) |

| c | Fichier de caractères spéciaux (appareil tty, imprimante ...) |

| l | Lien fichier ou lien (lien logiciel / symbolique) |

| p | Fichier spécial de canal (tuyau ou tuyau) |

Les neuf caractères suivants sont les autorisations accordées aux utilisateurs du système. Tous les trois caractères, le propriétaire, le groupe et les autres autorisations utilisateur sont référencés.

Les caractères qui définissent ces autorisations sont les suivants:

| Pardon | Identifier |

| - | Sans permission |

| r | Lire l'autorisation |

| w | Autorisation d'écriture |

| x | Autorisation d'exécution |

Droits d'accès aux fichiers

<° Lecture: il vous permet essentiellement de visualiser le contenu du fichier.

<° Ecrire: permet de modifier le contenu du fichier.

<° Exécution: permet au fichier d'être exécuté comme s'il s'agissait d'un programme exécutable.

Autorisations d'annuaire

<° Lire: il permet de savoir quels fichiers et répertoires contiennent le répertoire qui a cette autorisation.

<° Ecrire: permet de créer des fichiers dans le répertoire, que ce soit des fichiers ordinaires ou de nouveaux répertoires. Vous pouvez supprimer des répertoires, copier des fichiers dans le répertoire, déplacer, renommer, etc.

<° Exécution: permet de parcourir le répertoire pour pouvoir examiner son contenu, copier des fichiers depuis ou vers lui. Si vous disposez également d'autorisations de lecture et d'écriture, vous pouvez effectuer toutes les opérations possibles sur les fichiers et répertoires.

Observation: Si vous n'avez pas l'autorisation d'exécution, nous ne pourrons pas accéder à ce répertoire (même si nous utilisons la commande "cd"), car cette action sera refusée. Il vous permet également de délimiter l'utilisation d'un répertoire dans le cadre d'un chemin (comme lorsque nous passons le chemin d'un fichier qui se trouve dans ce répertoire comme référence. Supposons que nous voulions copier le fichier "X.ogg" qui se trouve dans le dossier "/ home / perseo / Z" -pour lequel le dossier "Z" n'a pas l'autorisation d'exécution-, nous ferions ce qui suit:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

obtenir avec cela un message d'erreur nous indiquant que nous n'avons pas les autorisations suffisantes pour accéder au fichier: D). Si l'autorisation d'exécution d'un répertoire est désactivée, vous pourrez voir son contenu (si vous avez l'autorisation de lecture), mais vous ne pourrez accéder à aucun des objets qu'il contient, car ce répertoire fait partie du nécessaire chemin pour déterminer l'emplacement de vos objets.

Gestion des autorisations sous GNU / Linux

Jusqu'à présent, nous avons vu ce que font les autorisations dans GNU / Linux, ci-dessous nous verrons comment attribuer ou soustraire des autorisations ou des droits.

Avant de commencer, nous devons garder à l'esprit que lorsque nous enregistrons ou créons un utilisateur dans le système, nous lui accordons automatiquement des privilèges. Ces privilèges, bien sûr, ne seront pas totaux, c'est-à-dire que les utilisateurs n'auront normalement pas les mêmes autorisations et droits que le superutilisateur. Lors de la création de l'utilisateur, le système génère par défaut les privilèges de l'utilisateur pour la gestion des fichiers et la gestion des répertoires. Évidemment, ceux-ci peuvent être modifiés par l'administrateur, mais le système génère des privilèges plus ou moins valides pour la plupart des opérations que chaque utilisateur effectuera sur son répertoire, ses fichiers, et sur les répertoires et fichiers des autres utilisateurs. Ce sont généralement les autorisations suivantes:

<° Pour les fichiers: - rw-r-- r--

<° Pour les répertoires: - rwx rwx rwx

Observation: ce ne sont pas les mêmes autorisations pour toutes les distributions GNU / Linux.

Ces privilèges nous permettent de créer, copier et supprimer des fichiers, créer de nouveaux répertoires, etc. Voyons tout cela en pratique: D:

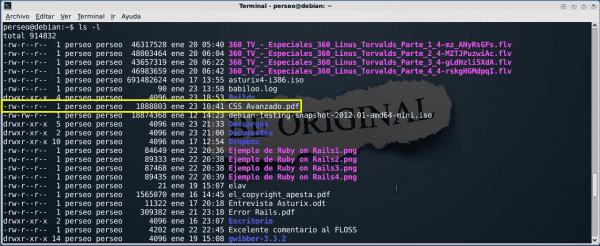

Prenons le fichier "Advanced CSS.pdf" comme exemple. Notez qu'il se présente comme suit: -rw-r--r-- … CSS.pdf avancé. Regardons de plus près.

| Tipo | Utilisateur | groupe | Reste d'utilisateurs (autres) | Nom du fichier |

| - | rw- | r-- | r-- | CSS.pdf avancé |

Ceci signifie que:

<° Type: armoires de bureau

<° L'utilisateur peut: Lisez (affichez le contenu) et écrivez (modifiez) le fichier.

<° Le groupe auquel appartient l'utilisateur peut: Lisez (uniquement) le fichier.

<° Les autres utilisateurs peuvent: Lisez (uniquement) le fichier.

Pour les curieux qui se demandent pour le moment à quoi renvoient les autres champs de la liste obtenue par ls -l, voici la réponse:

Si vous voulez en savoir plus sur les liens durs et souples / symboliques, voici l'explication et leur diferencias.

Eh bien les amis, nous arrivons à la partie la plus intéressante et la plus lourde du sujet en question ...

Attribution des autorisations

La commande chmod ("Changer de mode") permet de modifier le masque pour que plus ou moins d'opérations puissent être effectuées sur des fichiers ou des répertoires, autrement dit, avec chmod vous pouvez supprimer ou supprimer des droits pour chaque type d'utilisateur. Si le type d'utilisateur auquel nous voulons supprimer, mettre ou attribuer des privilèges n'est pas spécifié, ce qui se passera lors de l'exécution de l'opération affectera tous les utilisateurs simultanément.

La chose de base à retenir est que nous accordons ou supprimons des autorisations à ces niveaux:

| Paramètre | Nivel | Description |

| u | propriétaire | propriétaire du fichier ou du répertoire |

| g | groupe | groupe auquel appartient le fichier |

| o | autre | tous les autres utilisateurs qui ne sont pas le propriétaire ou le groupe |

Types d'autorisation:

| Pardon | Identifier |

| r | Lire l'autorisation |

| w | Autorisation d'écriture |

| x | Autorisation d'exécution |

Donnez au propriétaire la permission d'exécuter:

$ chmod u+x komodo.sh

Supprimer l'autorisation d'exécution de tous les utilisateurs:

$ chmod -x komodo.sh

Donnez l'autorisation de lecture et d'écriture aux autres utilisateurs:

$ chmod o+r+w komodo.sh

Ne laissez que l'autorisation de lecture au groupe auquel appartient le fichier:

$ chmod g+r-w-x komodo.sh

Autorisations au format numérique octal

Il existe une autre manière d'utiliser la commande chmod qui, pour de nombreux utilisateurs, est «plus confortable», même si elle est a priori un peu plus complexe à comprendre ¬¬.

La combinaison des valeurs de chaque groupe d'utilisateurs forme un nombre octal, le bit «x» vaut 20 c'est-à-dire 1, le bit w vaut 21 c'est-à-dire 2, le bit r vaut 22 c'est-à-dire 4, on a alors:

<° r = 4

<° w = 2

<° x = 1

La combinaison de bits on ou off dans chaque groupe donne huit combinaisons possibles de valeurs, c'est-à-dire la somme des bits sur:

| Pardon | Valeur octale | Description |

| - - - | 0 | tu n'as aucune permission |

| - - x | 1 | autorisation d'exécution uniquement |

| - w - | 2 | autorisation d'écriture uniquement |

| - wx | 3 | écrire et exécuter des autorisations |

| r - - | 4 | autorisation de lecture uniquement |

| r - x | 5 | lire et exécuter les autorisations |

| rw - | 6 | autorisations de lecture et d'écriture |

| rwx | 7 | toutes les autorisations sont définies, lues, écrites et exécutées |

Lorsque vous combinez des autorisations d'utilisateur, de groupe et d'autres autorisations, vous obtenez un nombre à trois chiffres qui constitue les autorisations de fichier ou de répertoire. Exemples:

| Pardon | Bravoure | Description |

| rw- --- -- | 600 | Le propriétaire dispose des autorisations de lecture et d'écriture |

| rwx --X --x | 711 | Le propriétaire lit, écrit et exécute, le groupe et les autres n'exécutent que |

| rwx rx rx | 755 | Le propriétaire de lecture, d'écriture et d'exécution, le groupe et d'autres peuvent lire et exécuter le fichier |

| rwx rwx rwx | 777 | Le fichier peut être lu, écrit et exécuté par n'importe qui |

| r-- --- -- | 400 | Seul le propriétaire peut lire le fichier, mais ni le modifier ni l'exécuter et bien sûr ni le groupe ni les autres ne peuvent y faire quoi que ce soit. |

| rw-r-- --- | 640 | L'utilisateur propriétaire peut lire et écrire, le groupe peut lire le fichier et les autres ne peuvent rien faire |

Autorisations spéciales

Il existe encore d'autres types de permis à considérer. Il s'agit du bit d'autorisation SUID (Set User ID), du bit d'autorisation SGID (Set Group ID) et du bit sticky (sticky bit).

tranquille

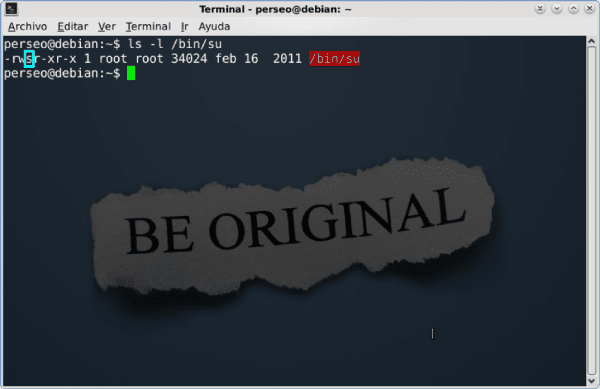

Le bit setuid est attribuable à des fichiers exécutables, et permet que lorsqu'un utilisateur exécute ledit fichier, le processus acquière les autorisations du propriétaire du fichier exécuté. L'exemple le plus clair d'un fichier exécutable avec le bit setuid est:

$ su

Nous pouvons voir que le bit est attribué en tant que "s" dans la capture suivante:

Pour affecter ce bit à un fichier, ce serait:

$ chmod u+s /bin/su

Et pour le supprimer:

$ chmod u-s /bin/su

Observation: Nous devons utiliser ce bit avec une extrême prudence car il peut provoquer une élévation des privilèges dans notre système ¬¬.

définir l'ID

Le bit setid permet d'acquérir les privilèges du groupe assigné au fichier, il est également attribuable aux répertoires. Cela sera très utile lorsque plusieurs utilisateurs du même groupe doivent travailler avec des ressources dans le même répertoire.

Pour attribuer ce bit, nous procédons comme suit:

$ chmod g+s /carpeta_compartida

Et pour le supprimer:

$ chmod g-s /carpeta_compartida

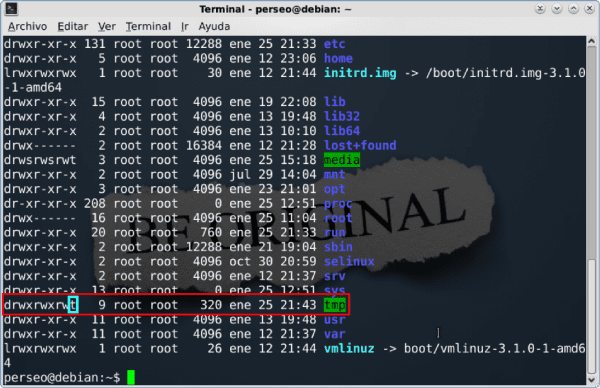

gluant

Ce bit est généralement attribué dans les répertoires auxquels tous les utilisateurs ont accès, et il permet d'empêcher un utilisateur de supprimer les fichiers / répertoires d'un autre utilisateur dans ce répertoire, car tous ont l'autorisation d'écriture.

Nous pouvons voir que le bit est attribué à "t" dans la capture suivante:

Pour attribuer ce bit, nous procédons comme suit:

$ chmod o+t /tmp

Et pour le supprimer:

$ chmod o-t /tmp

Eh bien amis, maintenant vous savez comment mieux protéger vos informations, j'espère que vous arrêterez de chercher des alternatives à Folder Lock o Garde de dossiers que dans GNU / Linux nous n'en avons pas du tout besoin XD.

P.S: Cet article particulier a été demandé par le voisin du cousin d'un ami XD, j'espère avoir résolu vos doutes ...…

Excellent article, très bien expliqué.

Merci mon ami 😀

Excellent Perseus, je n'avais aucune idée des permissions au format octal numérique (ce qui est une petite chose très intéressante) ou des permissions spéciales (setuid / setgid / sticky).

J'étais en train de mourir de sommeil mais cela m'a un peu soulagé, je veux déjà attraper la console 😀 +1000

Heureusement que cela vous a été utile, Salutations 😉

Excellent, les explications sont très claires, merci beaucoup.

définir l'ID

Le BIT tranquille vous permet d'acquérir les privilèges

dans cette partie, il y a une petite erreur.

Merci pour l'observation et pour le commentaire, parfois mes doigts s'emmêlent XD ...

Salutations 😉

Je suis déjà corrigé 😀

Très bon article, Persée. Dans tous les cas, je voudrais faire quelques observations pour que les informations soient plus complètes:

Soyez prudent lorsque vous appliquez des autorisations de manière récursive (chmod -R) car nous pouvons finir par donner trop d'autorisations aux fichiers. Une façon de contourner ce problème consiste à utiliser la commande find pour faire la distinction entre les fichiers ou les dossiers. Par exemple:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

Autre chose: établir des privilèges sur des répertoires ou des fichiers n'est pas une méthode infaillible pour protéger les informations, car avec un LiveCD ou en plaçant le disque dur dans un autre PC, il n'est pas difficile d'accéder aux dossiers. Pour protéger les informations sensibles, il est nécessaire d'utiliser des outils de cryptage. Par exemple, TrueCrypt est très bon et il est également multiplateforme.

Et enfin: ce n'est pas parce que la plupart des utilisateurs ne modifient pas les privilèges du système de fichiers dans Windows qu'il est impossible de le faire. Au moins, le système de fichiers NTFS peut être sécurisé autant qu'un EXT, je le sais parce que dans mon travail, j'ai des partitions complètes sans autorisation d'exécution ou d'écriture, etc. Cela peut être réalisé via l'onglet de sécurité (qui est généralement masqué). Le principal problème avec Windows est que ses paramètres par défaut autorisent tout.

Merci beaucoup d'avoir élargi le sujet;). Quant à:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]Vous avez tout à fait raison, même avec Win, la même chose se produit, peut-être plus tard nous parlerons des différents outils qui nous aident à crypter nos informations.

Salutations 😀

Hugo ami comment vas-tu 😀

Le problème avec TrueCrypt ... est-ce que la licence est quelque chose d '"étrange", pouvez-vous nous en dire plus? 🙂

Salutations compa

La licence TrueCrypt sera un peu bizarre, mais au moins la version 3.0 de la licence (qui est la licence actuelle) permet une utilisation personnelle et commerciale sur des postes de travail illimités, et permet également de copier, revoir le code source, apporter des modifications et distribuer des œuvres dérivées ( tant qu'il est renommé), donc si ce n'est pas 100% gratuit, franchement c'est assez proche.

Le vieux Persée nous laisse le reste de l'équipe mal avec ses articles pour être aussi complets.

Personne ici n'est meilleur que personne, hein? Et bien moins mieux que moi HAHAHAJAJAJAJA

hahahaha, soyez prudent ami, rappelez-vous que nous sommes dans le même bateau 😀

Merci pour le commentaire 😉

Permis, c'est quelque chose qui s'apprend au jour le jour, pas du jour au lendemain, alors étudions hehehehe

Excellent article Persée.

Un conseil: il n'est pas nécessaire d'écrire le signe sur chaque symbole, il suffit de l'indiquer une seule fois. Exemple:

$ chmod o + r + w komodo.sh

Cela peut ressembler à

$ chmod o + rw komodo.sh

même avec

$ chmod g + rwx komodo.sh

cela peut aussi ressembler à

$ chmod g + r-wx komodo.sh

suivant ce format, vous pouvez le faire

$ a-rwx, u + rw, g + w + ou exemple.txt

remarque: a = tout.

Salutations.

Wow ami, je ne connaissais pas celui-là, merci pour le partage 😀

Très bon article, tout est très bien expliqué.

Il est plus confortable pour moi de changer les permissions des fichiers octiquement, plus clairement. Je trouve ça suffisant pour comprendre l'inverse mais ça fait longtemps hahaha

Bonjour les gens, perseus; J'ai vraiment aimé la page. J'aimerais pouvoir collaborer avec lui. Est-ce possible? En cliquant sur mon pseudo vous avez des références !! haha.

Je fais généralement des publications sporadiques, et je suis de plus en plus activiste de la SL, chose que je n'abandonnerai pas de ma vie tant que je serai disponible et que j'aurai quelques doigts. Eh bien, je suppose qu'ils ont mon e-mail. un câlin et une force avec le projet qui me semble «blogueurs unis!», ACA ES LA TRENDENCIA !! C'est ainsi que se crée le Web du futur.

Hahahahaha, ce serait un grand plaisir pour vous de vous joindre à nous, de laisser elav ou gaara voir votre demande 😉

Prends garde et j'espère te voir bientôt here

Je vous écris un email maintenant (à l'adresse que vous avez mise dans le commentaire) 🙂

J'ai un doute. Comment vous pouvez appliquer des autorisations aux répertoires et que ceux-ci ne changent pas leurs attributs, quel que soit l'utilisateur qui les modifie, y compris root.

Salutations.

Peut-être Cet article Je clarifie un peu ...

Bien écrit cet article, merci pour le partage des connaissances

Comme cela a été utile, nous espérons vous revoir ici. Salutations 😉

Très bon article.

Je suis très heureux que cela vous ait été utile, salutations 😉

La vérité est que je ne suis pas d'accord sur le fait que Linux déplaçant un fichier dans un dossier système est un casse-tête. vous devez donner la permission pour tout et entrer votre mot de passe. dans Windows, le déplacement des fichiers est facile, même dans le même dossier Windows. toute une procédure pour déplacer un fichier vers un dossier sous linux lorsque Windows est plus facile à copier et coller. J'utilise les deux systèmes d'exploitation. menthe 2 cannelle maya et windows 13

J'utilise Linux depuis quelques années maintenant, et honnêtement, je n'ai pas eu ces problèmes depuis un certain temps.

Je peux déplacer des fichiers / dossiers sans aucun problème, et j'ai mon disque dur partitionné en 2. Evidemment, pour accéder à l'autre partition la 1ère fois, je dois mettre mon mot de passe, mais plus jamais.

Si vous avez un problème rare, dites-le nous, nous serons heureux de vous aider 😉

Article correct en ce qui concerne la partie Linux. Dans vos commentaires sur la gestion des autorisations dans Windows: vous ne savez pas du tout comment les autorisations sont définies. Le contrôle de ceux-ci d'une puissance beaucoup plus élevée (sauf dans les versions 16 bits, Windows 95, 98, Me et téléphones portables) à la façon dont ils sont gérés dans le système pingouin et d'une granularité sublime, et pour mémoire que je m'occupe des deux systèmes d'exploitation pas de manies contre l'un ou l'autre de nous.

Mon conseil: faites un peu de recherche et vous vous rendrez compte qu'aucun programme externe n'est nécessaire du tout. Pour le tout très bien. 😉

Très bon article. Le sujet des permissions est une chose intéressante à apprendre. Il m'est arrivé une fois de ne pas pouvoir accéder à un fichier dans un long chemin, car je n'avais pas les autorisations d'exécution dans l'un des répertoires. Il est également bon de connaître au moins l'existence des autorisations spéciales comme le Sticky bit.

PS: Je suis le blog depuis un moment mais je ne m'étais pas inscrit. Ils ont des articles très intéressants mais ce qui a le plus retenu mon attention, c'est le traitement entre utilisateurs. Au-delà du fait qu'il peut y avoir des différences, en général, chacun essaie de s'entraider en apportant ses expériences. C'est quelque chose de remarquable, contrairement à d'autres sites pleins de trolls et de guerres de flammes 😉

Très intéressant, mais je l'ai appris différemment sur les autorisations, au lieu de dans Octal, en binaire, de sorte que si, par exemple, "7" est 111, cela signifiait qu'il avait toutes les autorisations, donc si vous mettez 777, vous le ferez donnez toutes les autorisations à tous les utilisateurs, groupes ...

Salutations.

Impressionnant, concis, clair et sur le sujet.

Quel bon article, félicitations et merci pour toutes les clarifications… ..

salut2.

Woow si j'apprends beaucoup avec vos tutoriels, je me sens comme une petite sauterelle dans cet immense domaine qu'est Linux, mais en limitant ce qu'Hugo a dit une fois ici, dans cette rangée de commentaires si on met un live cd et si nos fichiers ne sont pas cryptés il ne reste plus grand-chose à protéger, de plus dans Windows je pense qu'il n'y a pas eu beaucoup de problème pour créer un utilisateur administrateur et un compte limité dans le système d'exploitation win et ainsi protéger les données de votre compte administrateur…. Mais vraiment merci beaucoup pour cet article je suis mieux informé en la matière grâce à vous ...…

la verdad es que queria ejecutar un ejecutable xD y me decia permiso denegado al abrir y escribir x archivos pero lei un poco aca y aprendi algo y sirvio de ver los permisos que tenia esa carpeta que contenia los archivos y el ejecutable lo ultimo que recuerdo que hice fue que queria aceeder a una carpeta y como el nombre era largo lo cambie y entre facil xD , luego mire los permisos y mire algo que decia de adm me fui al archivo le puse propiedades y le seleccione algo que decia adm luego sin sacar propiedades entre a la carpeta y asi luego ejecute el ejecutable y pudo iniciar sin problemas ahora lo que no se es que fue lo que hice xD la verdad no se yo creo que fue porque le cambie en nombre a la carpeta pero no se y gracias pude ejecutarlo sans problème.

Bonjour j'ai quelques questions,

J'ai un système Web qui doit écrire une image sur le serveur linux,

les détails sont qu'il ne permet pas de l'enregistrer, essayez de modifier les autorisations mais cela n'a pas pu,

Je suis nouveau dans ce domaine, car j'aimerais que vous me guidiez, merci.

Allez que si cela m'a aidé, merci beaucoup pour la contribution.

Personnellement, la documentation m'a aidé à apprendre, ce qui a été mis en pratique dans une activité de mon travail.

Les pratiques pertinentes que j'ai faites étaient sur Debian. Félicitations et salutations.

Excellent tutoriel sur les permissions sous GNU / Linux. Mon expérience en tant qu'utilisateur Linux et en tant qu'administrateur de serveurs basés sur une distribution GNU / Linux est que la plupart des problèmes techniques qui peuvent survenir sont basés sur la gestion des permissions des groupes et des utilisateurs. C'est quelque chose dont il faut tenir compte. Je félicite Perseus pour son blog et je suis également intéressé à rejoindre les forces de GNU sur ce blog. Salutations du Mexique, camarades!

Bonjour, tout d'abord je vous félicite très bien l'article et je vous consulte j'ai ce cas: 4 ———- 1 root root 2363 19 fév 11:08 / etc / shadow avec un 4 en avant comment ces permissions liraient.

merci

Windows: sélectionnez dossier, bouton droit, propriétés> onglet Sécurité, vous pouvez y ajouter ou supprimer des utilisateurs ou des groupes, et chacun met les autorisations que vous souhaitez (lecture, écriture, contrôle total, etc.). Je ne sais pas ce que tu veux dire

Au fait, j'utilise linux quotidiennement, j'utilise élémentaire, basé sur ubuntu.

Aller bien

c'est à merveille l'article le mieux expliqué

merci

ami:

Très bonne contribution, cela m'a beaucoup aidé.

Merci.

Le fils de pute ne fonctionne même pas.

Combien d'entre vous ont remarqué que lorsque nous sommes assis derrière un ordinateur "Windows" Cette partie est totalement un mensonge, car depuis Windows NT, même avant Windows 98 et ce problème que vous n'avez pas de sécurité est totalement faux.

La sécurité dans Windows est quelque chose que Microsoft a pris très au sérieux pour une raison qu'il s'agit du système d'exploitation de bureau le plus largement utilisé aujourd'hui.

L'article est bien expliqué sur les permissions GNU / Linux mais vous avez balancé comme cela arrive toujours dans ces articles que celui qui l'écrit n'utilise pas Windows ou ne sait pas comment l'utiliser car il ne l'aime pas et n'obtient qu'un avis négatif.

Ce qu'il faut souligner, c'est que Windows est très sûr dans son système de fichiers avec la caractéristique ACL (Access Control List) qu'il porte dans Windows à partir de tout Windows NT qui rend le système de fichiers très sécurisé. Dans GNU / Linux, ils l'ont également implémenté.

Depuis Windows Vista, la fonctionnalité UAC (Contrôle de compte d'utilisateur) a été implémentée et rend l'utilisation de Windows confortable sans avoir à être administrateur pour l'utiliser confortablement.

Pour moi, une bonne fonctionnalité qu'ils ont implémentée car utiliser Windows XP en tant qu'utilisateur sans autorisations d'administration pouvait être fait, mais à la maison, qui l'a utilisé comme ça? presque personne à cause de l'inconfort de ne pas avoir quelque chose comme UAC.

Et s'il était clair pour moi que celui qui a écrit l'article sait ce qu'il écrit même s'il n'a pas expliqué l'ACL GNU / Linux.

Bonjour ami, bonne information, je voulais juste demander

Existe-t-il un moyen de le faire, étant dans le metasploit, à l'intérieur de la machine victime ?

Pourrait-il être fait avec ces autorisations pour rendre ce fichier inéligible, ou est-ce impossible, je veux dire d'être à l'intérieur du metasploit ?

Merci beaucoup pour ce blog, très bonne information.