|

Comme toutes les distributions Linux, Ubuntu est déjà livré avec un pare-feu (pare-feu) installé. Ce pare-feu, en fait, est intégré au noyau. Dans Ubuntu, l'interface de ligne de commande du pare-feu a été remplacée par un script un peu plus facile à utiliser. Cependant, ufw (Uncomplicated FireWall) dispose également d'une interface graphique très simple à utiliser. Dans cet article, nous présenterons un mini-guide étape par étape sur l'utilisation de gufw, l'interface graphique d'ufw, pour configurer notre pare-feu. |

Avant d'installer gufw, ce n'est pas une mauvaise idée de vérifier l'état d'ufw. Pour ce faire, j'ai ouvert un terminal et écrit:

statut de sudo ufw

Le résultat devrait indiquer quelque chose comme: "Statut: inactif". C'est l'état par défaut du pare-feu dans Ubuntu: il est installé mais il est désactivé.

Pour installer gufw, j'ai ouvert le centre logiciel Ubuntu et l'ai recherché à partir de là.

Vous pouvez également l'installer depuis le terminal en tapant:

sudo apt-get install gufw

Configuration de gufw

Une fois installé, vous pouvez y accéder depuis Système> Administration> Paramètres du pare-feu.

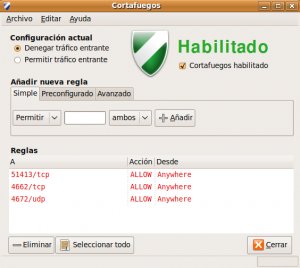

Comme vous pouvez le voir sur la capture d'écran, ufw fonctionne par défaut en acceptant toutes les connexions sortantes et en rejetant toutes les connexions entrantes (sauf celles liées aux connexions sortantes). Cela signifie que toute application que vous utilisez pourra se connecter à l'extérieur (que ce soit Internet ou une partie de votre intranet) sans problème, mais si quelqu'un d'une autre machine veut accéder au vôtre, il ne le pourra pas.

Toutes les politiques de connexion sont stockées dans le fichier / etc / default / ufw. Étrangement, ufw bloque le trafic IPv6 par défaut. Pour l'activer, éditez le fichier / etc / default / ufw et ça a changé IPV6 = non par IPV6 = oui.

Créer des règles personnalisées

Cliquez sur le bouton Ajouter dans la fenêtre principale de gufw. Il existe trois onglets pour créer des règles personnalisées: Préconfiguré, Simple et Avancé.

À partir de Preconfigured, vous pouvez créer une série de règles pour un certain nombre de services et d'applications. Les services disponibles sont: FTP, HTTP, IMAP, NFS, POP3, Samba, SMTP, ssh, VNC et Zeroconf. Les applications disponibles sont: Amule, Deluge, KTorrent, Nicotine, qBittorrent et Transmission.

À partir de Simple, vous pouvez créer des règles pour un port par défaut. Cela vous permet de créer des règles pour les services et les applications qui ne sont pas disponibles dans Preconfigured. Pour configurer une plage de ports, vous pouvez les définir à l'aide de la syntaxe suivante: NROPORT1: NROPORT2.

Depuis Advanced, vous pouvez créer des règles plus spécifiques à l'aide des adresses IP et des ports source et de destination. Il existe quatre options disponibles pour définir une règle: autoriser, refuser, refuser et limiter. L'effet de permettre et de refuser est explicite. Rejeter renverra un message «ICMP: destination inaccessible» au demandeur. Limiter vous permet de limiter le nombre de tentatives de connexion infructueuses. Cela vous protège contre les attaques par force brute.

Une fois la règle ajoutée, elle apparaîtra dans la fenêtre principale de gufw.

Une fois qu'une règle a été créée, elle sera affichée dans la fenêtre principale de Gufw. Vous pouvez également afficher la règle à partir d'un terminal shell en tapant sudo ufw status.

Apprentissage subnormal à écrire, bon de quelque chose servis

Je ne vais pas vous insulter, comme vous le faites en vous qualifiant de subnormal, pour des erreurs d'écriture, mais je dois vous dire que "vous voyez la paille dans l'œil d'un autre, et vous ne voyez pas le faisceau dans le vôtre".

En une seule ligne écrite, vous avez fait plusieurs erreurs et omissions; le plus important, peut-être, est de remplacer l'infinitif actuel par l'impératif.

Je ne suis pas un expert, mais comme je l'ai lu, pour éviter que l'équipement ne réponde aux demandes d'écho (condition minimale pour l'invisibilité de notre équipement et pour passer correctement un scanner de port) il est nécessaire de suivre ces étapes:

$ sudo ufw activer

$ sudo nano /etc/ufw/before.rules

Où la ligne qui dit:

-A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPTER

donc ça ressemble à ceci:

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPTER

Enregistrer dans nano avec contrôle + O. Quitter avec contrôle + X.

Alors:

$ sudo ufw désactiver

$ sudo ufw activer

Je l'ai fait sur mon PC. Quelqu'un me corrige si ce n'est pas correct.

Bonjour, il est vrai que dans la version 64 bits, l'interface graphique est différente. Je pense que ce n'est pas aussi intuitif que GuardDog, mais je l'ai essayé et cela m'a donné de meilleurs résultats avec certains ports qui me compliquaient, donc le gufw fonctionnait déjà. Donc, ce post était juste pour moi. Merci Utilisons ...

Autant que je me souvienne, cela devrait fonctionner même si vous redémarrez.

Ce programme est juste une interface pour le pare-feu fourni par défaut dans Ubuntu.

À votre santé! Paul.

Une fois le pare-feu configuré, est-il toujours fonctionnel même si vous redémarrez ou doit-il être démarré à chaque connexion? Merci d'avance pour la réponse.

Merci pour le post.

Je suis assez novice et je ne sais pas si ce que je fais est correct pour une protection efficace. Depuis Internet, la seule chose que je télécharge est l'iso Ubuntu et d'autres distributions, donc j'aime avoir tous les ports fermés et l'ufw je l'activer comme suit dans la console.

»Sudo ufw enable», cela renvoie le message que le pare-feu est activé, dans une étape ultérieure, je fais la modification suivante en entrant la commande suivante dans la console:

"Sudo gedit /etc/ufw/before.rules"

Dans l'écran suivant qui apparaît, je modifie la ligne où «fait» avec un hachage au début de la ligne de l'extrême gauche.

Maintenant la question que je voulais vous poser: est-ce correct pour une protection de mon ordinateur?

Merci d'avance pour la réponse et meilleures salutations.

Oui c'est correct. Si vous souhaitez créer des règles, je vous recommande d'utiliser gufw. 🙂

À votre santé! Paul.

Merci beaucoup et meilleures salutations d'Espagne

J'ai installé ma version 10.10.1 sur Ubuntu 10.10 AMD64 est différente, au moins dans l'interface graphique de celle que vous expliquez.

C'est ce que je cherchais depuis longtemps, merci.

Quel bon violoncelle! Je suis contente!

À votre santé! Paul.

yandri Je suis novice en matière de linux ma question est-elle simple la configuration du pare-feu dans toutes les distributions?

on dit apprendre ...

Je ne peux pas ajouter LibreOffice Impress aux exceptions. J'en ai besoin pour pouvoir utiliser la télécommande (Impress Remote) avec le Wi-Fi. Jusqu'à présent, la solution était de désactiver temporairement le firewal

Salut…

Excellent article. Très utile

Merci beaucoup

Bonjour ami J'utilise ubuntu 14.10, j'ai suivi les étapes que vous avez mentionnées pour commenter la règle

# -A ufw-before-input -p icmp –icmp-type echo-request -j ACCEPTER

Mais quand je refais le scan du port, je dois à nouveau ouvrir les requêtes Ping (ICMP Echo), j'utilise le scanner GRC ShieldsUp https://www.grc.com/x/ne.dll?bh0bkyd2 , toute autre solution ??

merci