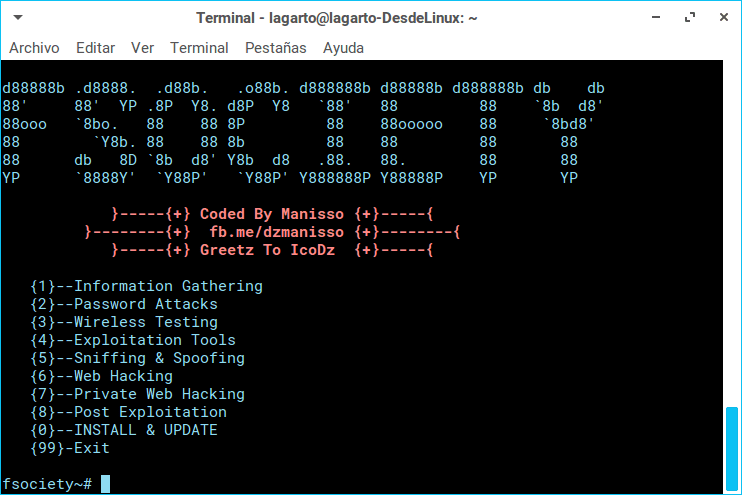

Ethical Hacking: applications gratuites et ouvertes pour votre distribution GNU / Linux

Aujourd'hui, nous allons continuer avec un autre de nos articles liés au sujet «Hacking et pentest » sur le monde de Logiciel libre, Open Source et GNU / Linux. Pour ce faire, nous nous concentrerons sur le concept de "Piratage éthique" et Applications gratuites et ouvertes de cette zone que nous pouvons utiliser sur notre Distribution GNU / Linux.

Et pourquoi sur GNU / Linux? Parce qu'il est bien connu que les professionnels du domaine «Hacking et pentest » ils préfèrent GNU / Linux à Windows, MacOS ou autre, pour leur travail professionnel, car, entre autres, offre un plus grand contrôle sur chaque élément de celui-ci. Aussi, pourquoi est-ce très bien construit et intégré autour de son Interface de ligne de commande (CLI), c'est-à-dire votre terminal ou console. De plus, c'est plus sûr et transparent parce qu'il est gratuit et ouvert, et parce que Windows / MacOS est souvent une cible plus attractive.

Hacking et Pentesting: adaptez votre distribution GNU / Linux à ce domaine informatique

Avant d'entrer pleinement dans le thème de "Piratage éthique"Comme d'habitude, après lecture de cette publication, nous vous recommandons de visiter nos publications précédentes liées au sujet de «Pirate ", comme:

Piratage éthique: les hackers sont les bons, les crackers ne le sont pas!

Hackers et pentesters

Avant de se diriger vers le "Piratage éthique" nous clarifierons encore une fois, le terme «pirate y Pentester », de sorte qu'il n'y ait pas les confusions normales qui se produisent habituellement dans ce domaine de l'informatique.

pirate

En bref, un Hacker en termes généraux peut être défini comme:

"Une personne qui maîtrise très bien ou parfaitement un savoir, un art, une technique ou une technologie, ou plusieurs d'entre eux en même temps, et cherche et parvient continuellement à le surmonter ou à le surmonter par l'étude et la pratique continue, en faveur de lui-même et des autres , c'est-à-dire les majorités. » Mouvements connexes: Si nous utilisons des logiciels libres, sommes-nous également des hackers?

Pirate informatique

Tandis qu'un Hacker en termes informatiques peut être défini comme:

"Une personne quiue utilise et domine inévitablement les TIC, pour obtenir un accès efficace et efficient aux sources de connaissances et aux mécanismes de contrôle existants (sociaux, politiques, économiques, culturels et technologiques) pour apporter les changements nécessaires au bénéfice de tous. Par conséquent, il est toujours en recherche constante de connaissances, dans tout ce qui concerne les systèmes informatiques, leurs mécanismes de sécurité, leurs vulnérabilités, comment tirer parti de ces vulnérabilités et des mécanismes associés, pour se protéger et protéger les autres de ceux qui savent le faire. . " Hacking et Pentesting: adaptez votre distribution GNU / Linux à ce domaine informatique

Pentesteur

Par conséquent, cela nous laisse par conséquent qu'un «Pentester » est la suivante:

Un professionnel dans le domaine de l'informatique, dont le travail consiste à suivre divers processus ou étapes spécifiques qui garantissent un bon examen ou une analyse informatique, de manière à pouvoir faire toutes les enquêtes possibles sur les pannes ou les vulnérabilités dans un analysé Système d'ordinateur. Par conséquent, il est souvent appelé un auditeur de cybersécurité. Son travail, c'est-à-dire que le pentesting est vraiment une forme de piratage, seule cette pratique est totalement légale, puisqu'elle a le consentement des propriétaires de l'équipement à tester, en plus d'avoir l'intention de causer un réel dommage à réparer. Hacking et Pentesting: adaptez votre distribution GNU / Linux à ce domaine informatique

Qu'est-ce que le piratage éthique?

Fondamentalement, le "Piratage éthique" C'est le champ d'action qui définit le travail des professionnels qui se consacrent et / ou sont engagés pour pirater un système informatique, afin d'identifier et réparer d'éventuelles vulnérabilités trouvées, ce qui empêche efficacement l'exploitation par "Pirates malveillants" o "Crakers".

Par conséquent, dans le "Piratage éthique" Les personnes impliquées se spécialisent dans les tests d'intrusion des systèmes informatiques et des logiciels afin d'évaluer, de renforcer et d'améliorer la sécurité. C'est pourquoi, ils sont généralement connus sous le nom de Les pirates de "Chapeau blanc", contrairement à leurs adversaires, c'est-à-dire les Criminal Hackers, qui portent généralement le nom de "Chapeau noir". Ou en d'autres termes, un "Hacker éthique" c'est souvent un Pentester est notre valeur principale. "Hacker contraire à l'éthique" peut être considéré comme un "Craker".

Enfin, et pour compléter la lecture, il convient de noter qu'il existe également des soi-disant Hackers «chapeau gris» qui se situent généralement entre les 2 côtés, car parfois ils mènent des opérations qui sont généralement en conflit d'un point de vue moral, telles que: Hack (hack) groupes auxquels ils s'opposent ou dirigent idéologiquement «Cyberprotests hacktivistes» qui peuvent causer certains dommages directs ou collatéraux à certains.

Applications de Hacking & Pentesting gratuites, ouvertes et gratuites

Logiciel de numérisation de plates-formes, de systèmes, d'applications et de fichiers

- OuvrirVAS

- Metasploit

- Cochon

- scapey

- Pompém

- Nmap

Applications de surveillance de réseau et collecte de données à partir de sources publiques

- justniffer

- HTTPRY

- ngrep

- DNS passif

- Sagan

- Plate-forme de sécurité de nœud

- ntopng

- fibratus

Systèmes de protection et anti-intrusion

- Renifler

- Bro

- OSSEC

- suricate

- MONTRE SSH

- Stealth

- Moteur AI

- Refuser les hôtes

- Fail2Ban

- SSHGuardName

- Lynis

Intelligence Tool, Honeyspot et plus

- Miel

- Conpot

- Amun

- Glastopf

- kippo

- kojoney

- HonSSH

- Bigel

- Honeydrive

- Coucou Sandbox

Utilitaires de capture de paquets réseau

- tcpflow

- Xplico

- Moloch

- OuvrirFPC

- coquille

- Sténographe

Trackers pour les réseaux locaux et mondiaux

- Wireshark

- Netsniff

Systèmes de collecte d'informations et de gestion d'événements

- Prélude

- OSSIM

- FIR

Chiffrement du trafic Web via VPN

- OpenVPN

Traitement de colis

- DPDKName

- FAQ

- PF_RING

- PF_RING ZC (copie zéro)

- PACKET_MMAP / TPACKET / AF_PACKET

- Carte réseau

Systèmes de protection intégrés pour postes de travail et serveurs - Pare-feu

- PFSense

- OPNsense

- FWKNOP

Pour en savoir un peu plus sur ceux-ci et d'autres, vous pouvez explorer les sites Web suivants, en anglais, qui ont d'excellentes listes bien mises à jour: Lien 1, Lien 2 y Lien 3.

D'autres ont déjà commenté le blog

Déjà terminé la liste et la publication, si quelqu'un en connaît une autre application intéressante et digne d'être inclus dans la liste faite, vous pouvez nous laisser le nom dans les commentaires de sorte que plus tard nous l'ajoutons. Et dans d'autres prochains articles, nous expliquerons certains d'entre eux plus en détail. En attendant, et enfin, rappelez-vous que:

"Les hackers font non seulement des choses meilleures ou incroyables, c'est-à-dire qu'ils résolvent non seulement des problèmes et / ou construisent des choses innovantes ou radicales que les autres voient difficiles ou impossibles, mais en les faisant, ils pensent différemment de la moyenne, c'est-à-dire qu'ils pensent en termes de "Liberté, indépendance, sécurité, intimité, collaboration, massification". Si vous voulez être un Hacker, vous devez vous comporter comme dicté par cette philosophie de vie, porter cette attitude en vous, en faire une partie intégrante de votre être. » Piratage: il ne s'agit pas seulement de mieux faire les choses, mais aussi de mieux penser aux choses

Conclusion

Nous espérons que "petit message utile » sur le «Hacking Ético» et le possible et / ou le plus connu Applications gratuites et ouvertes de ce domaine que nous pouvons utiliser sur notre GNU / Linux Distro, pour devenir d'excellents professionnels dans le monde de «Hacking et pentest »; est d'un grand intérêt et d'une grande utilité, pour l'ensemble «Comunidad de Software Libre y Código Abierto» et d'une grande contribution à la diffusion de l'écosystème merveilleux, gigantesque et croissant d'applications de «GNU/Linux».

Pour l'instant, si vous avez aimé ça publicación, Ne vous arrêtez pas partager avec d'autres, sur vos sites Web, canaux, groupes ou communautés de réseaux sociaux ou systèmes de messagerie préférés, de préférence gratuits, ouverts et / ou plus sécurisés que Telegram, Signal, Mastodonte ou un autre de Fediverse, de préférence. Et n'oubliez pas de visiter notre page d'accueil à «DesdeLinux» pour explorer plus d'actualités et rejoindre notre chaîne officielle de Télégramme de DesdeLinux. Alors que, pour plus d'informations, vous pouvez visiter n'importe quel Bibliothèque en ligne comme OpenBalance y Jedit, pour accéder et lire des livres numériques (PDF) sur ce sujet ou d'autres.