Durante las ultimas semanas compartimos aquí en el blog algunas de las noticias que se dieron a conocer sobre los casos de los hackeos a Nvidia y Samsung por parte de grupo de hackers Lapsus$, quienes tambien lograron acceder a información de Ubisoft.

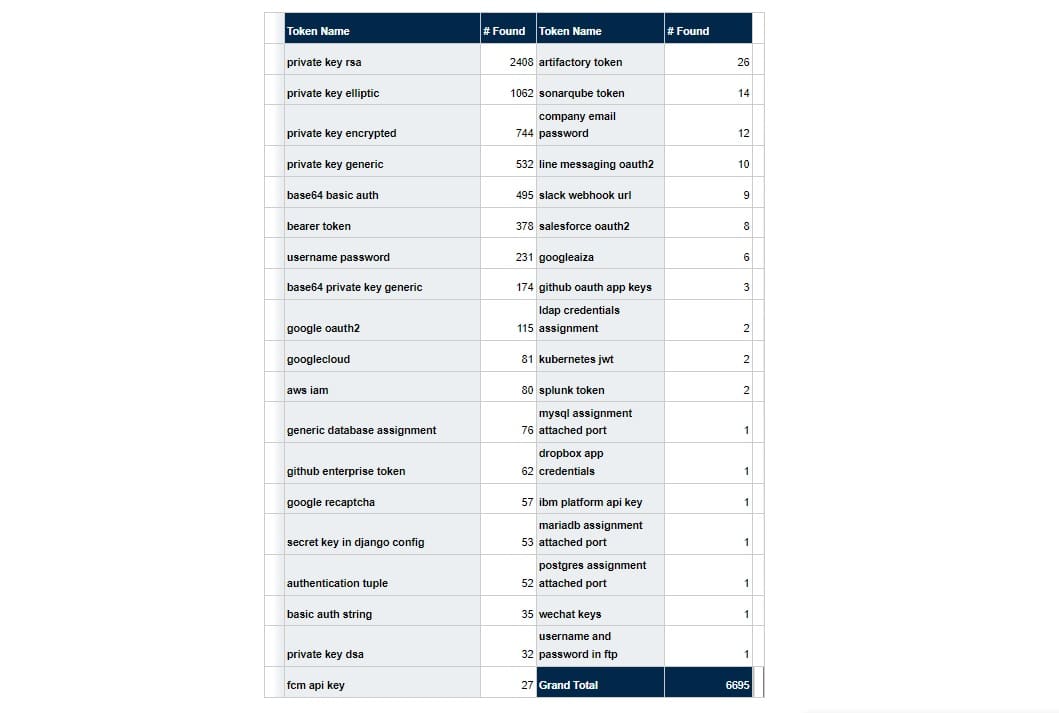

Y es que hace poco GitGuardian escaneó el código fuente de Samsung en busca de información confidencial, como claves secretas (claves API, certificados) y descubrió 6695 de ellos. Este resultado se obtuvo durante un análisis que utilizó más de 350 detectores individuales, cada uno buscando las características específicas de un tipo de clave secreta, lo que da resultados con gran precisión.

En esta búsqueda, los investigadores de GitGuardian excluyeron los resultados de los detectores genéricos de alta entropía y los detectores de contraseña genéricos, ya que normalmente pueden incluir falsos positivos y por lo tanto, generar resultados inflados. Con eso en mente, la cantidad real de claves secretas podría ser mucho mayor.

Para quienes desconocen de GitGuardian, deben saber que esta es una empresa fundada en 2017 por Jérémy Thomas y Eric Fourrier y la cual ha recibido el Premio Start-up FIC 2021 y miembro de la FT120.

La empresa se ha consolidado como especialista en la detección de claves secretas y centra sus esfuerzos de I+D en soluciones que cumplan con el modelo de responsabilidad compartida en torno a la puesta en marcha de AppSec teniendo en cuenta la experiencia de los desarrolladores.

Como podemos ver en el resumen de resultados, los primeros ocho resultados representan el 90% de los descubrimientos y, aunque se trata de información muy sensible, puede ser más difícil de usar para un atacante, ya que probablemente se refiere a sistemas internos.

Esto deja poco más de 600 claves secretas de autenticación que brindan acceso a una amplia gama de diferentes servicios y sistemas que un atacante podría usar para penetrar lateralmente en otros sistemas.

» De las más de 6600 claves que se encuentran en el código fuente de Samsung, alrededor del 90 % son para los servicios e infraestructura internos de Samsung, mientras que el 10 % restante, de importancia crítica, podría brindar acceso a servicios o herramientas externas de Samsung, como AWS, GitHub, artefactos y Google ”, explica Mackenzie Jackson, Developer Advocate en GitGuardian.

Un informe reciente de GitGuardian mostró que en una organización con un promedio de 400 desarrolladores, se encuentran más de 1000 claves secretas en repositorios internos de código fuente (Source State of Secrets Sprawl 2022).

Si se filtran dichas claves secretas, podría afectar la capacidad de Samsung para actualizar de forma segura los teléfonos, dar a los adversarios acceso a información confidencial de los clientes o darles acceso a la infraestructura interna de Samsung, con la posibilidad de lanzar otros ataques.

Mackenzie Jackson agrega:

Estos ataques exponen un problema sobre el que muchos en la industria de la seguridad han hecho sonar la alarma: el código fuente interno contiene una cantidad cada vez mayor de datos confidenciales y, sin embargo, sigue siendo un activo muy poco confiable. El código fuente está ampliamente disponible para los desarrolladores de toda la empresa, respaldado en diferentes servidores, almacenado en las máquinas locales de los desarrolladores e incluso compartido a través de documentación interna o servicios de correo electrónico. Esto los convierte en un objetivo muy atractivo para los adversarios y por eso vemos una persistencia en la frecuencia de estos ataques ”.

En el canal Telegram de Lapsus$, podremos ver cómo el grupo de hackers obtiene acceso a estos repositorios enviando lo que es esencialmente una llamada n a los empleados de grandes organizaciones para revelar su acceso.

Desafortunadamente, no hemos terminado de ver ataques como este, el grupo ahora está compartiendo encuestas, nuevamente a través de su canal de Telegram, preguntando a su audiencia qué código fuente deberían filtrar a continuación, lo que indica que es probable que ocurran muchas más filtraciones de código fuente interno en el futuro.

Finalmente si estás interesado en poder conocer más al respecto, puedes consultar los detalles en el siguiente enlace.