Hacking Ético: Aplicaciones libres y abiertas para tu Distro GNU/Linux

Hoy, continuaremos con una más de nuestras entradas relacionadas con el tema «Hacking & Pentesting» sobre el Mundo del Software Libre, Código Abierto y GNU/Linux. Para ello, nos centraremos en el concepto del «Hacking Ético» y las Aplicaciones libres y abiertas de ese ámbito que podemos usar sobre nuestras Distro GNU/Linux.

¿Y por qué sobre GNU/Linux? Porque es bien conocido el hecho de que, los profesionales del área del «Hacking & Pentesting» prefieren a GNU/Linux sobre Windows, MacOS u otro, para sus labores profesionales, ya que, entre muchas cosas, ofrece una mayor cantidad de control sobre cada elemento del mismo. Además, por qué está muy bien construido e integrado alrededor de su Interfaz de línea de comandos (CLI), es decir, su terminal o consola. Además, es más seguro y transparente por ser libre y abierto, y debido a que Windows/MacOS suele ser un blanco más atractivo.

Hacking y Pentesting: Adapta tu Distro GNU/Linux a este ámbito TI

Antes de entrar de lleno en la temática del «Hacking Ético», como de costumbre, les recomendamos luego de leer la presente publicación, visitar nuestras anteriores publicaciones relacionadas con el tema del «Hacker», tales como:

Hacking Ético: ¡Los Hackers son los buenos, los Crackers no!

Hackers y Pentesters

Antes de avanzar hacia el «Hacking Ético» aclararemos una vez más, el término «Hacker y Pentester», para que así no haya las normales confusiones que suelen darse, en este ámbito de la Informática.

Hacker

Brevemente, un Hacker en términos generales puede definirse como:

“Una persona que domina muy bien o perfectamente bien un conocimiento, arte, técnica o tecnología, o muchos de ellos a la vez, y continuamente busca y logra superarse o superar el mismo mediante el estudio y la practica continua, en favor de si mismo y los demás, es decir, las mayorías.” Movimientos Afines: ¿Sí usamos Software Libre también somos Hackers?

Hacker Informático

Mientras que, un Hacker en términos informáticos puede definirse como:

“Una persona que suele usar y dominar inevitablemente las TIC, para lograr acceder eficiente y eficazmente a las fuentes de conocimiento y los mecanismos de control (social, político, económico, cultural y tecnológico) existentes para realizar los cambios necesarios en beneficios de todos. Por ende, siempre anda en la búsqueda permanente de conocimientos, en todo lo relacionado con sistemas informáticos, sus mecanismos de seguridad, las vulnerabilidades de los mismos, la forma de aprovechar estas vulnerabilidades y los mecanismos asociados, para protegerse él y a otros, de aquellos que saben hacerlo.” Hacking y Pentesting: Adapta tu Distro GNU/Linux a este ámbito TI

Pentester

Por lo que, esto nos deja en consecuencia que un «Pentester» es:

Un Profesional del área de la Informática, cuyo trabajo consiste en seguir varios procesos o pasos determinados que garanticen un buen examen o analisis informático, de manera tal, de poder realizar todas las averiguaciones posibles sobre fallos o vulnerabilidades en un sistema informático analizado. Por lo que, muchas veces es llamado Auditor de Ciberseguridad. Su trabajo, es decir, el pentesting realmente es una forma de hacking, solo que esta práctica es totalmente legal, ya que, cuenta con el consentimiento de los propietarios de los equipos que se van a testear, además de tener la intención de causar un daño real para subsanarlo. Hacking y Pentesting: Adapta tu Distro GNU/Linux a este ámbito TI

¿Qué es el Hacking Ético?

Básicamente, el «Hacking Ético» es el campo de acción que define la labor de aquellos profesionales que se dedican y/o son contratadas para hackear un sistema informático, para así identificar y reparar posibles vulnerabilidades encontradas, lo que evita eficazmente la explotación por parte de «Hackers maliciosos» o «Crakers».

Por ende, en el «Hacking Ético» los involucrados se especializan en las pruebas de penetración de sistemas informáticos y de software con el fin de evaluar, fortalecer y mejorar la seguridad. Razón por la cual, suelen ser conocidos como «Hackers» de «Sombrero Blanco» (White Hat), a diferencia de sus contrarios, es decir, los Piratas informáticos criminales, que suelen llevar el nombre de «Sombrero Negro» (Black Hat). O en otras palabras, un «Hacker Ético» suele ser muchas veces un «Pentester» y un «Hacker No Ético» puede ser considerado como un «Craker».

Por último, y para complementar la lectura, vale la pena resaltar que también existen los llamados «Hackers» de «Sombrero Gris» (Gray Hat) quienes suelen estar entre los 2 bandos, ya que, a veces suelen llevar a cabo operaciones que suelen estar en conflicto desde un punto de vista moral, tales como: Hackear (piratear) grupos a los que se oponen ideológicamente o ejecutar «Ciberprotestas Hacktivistas» que pueden ocasionar ciertos daños directos o colaterales a algunos.

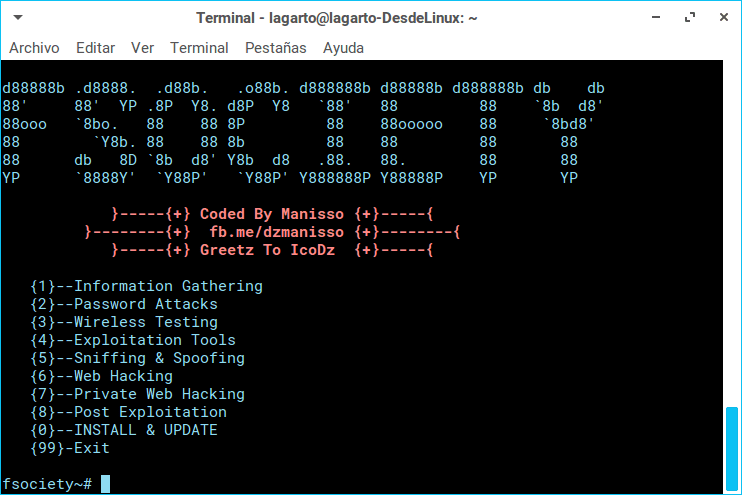

Aplicaciones libres, abiertas y gratuitas de Hacking & Pentesting

Software de Escaneo de Plataformas, Sistemas, Aplicaciones y Archivos

- OpenVAS

- Metasploit

- Pig

- Scapy

- Pompem

- Nmap

Aplicaciones de Monitoreo de Redes y Recopilación de datos de fuentes públicas

- Justniffer

- HTTPRY

- Ngrep

- PassiveDNS

- Sagan

- Node Security Platform

- Ntopng

- Fibratus

Sistemas de Protección y Anti-Intrusos

- Snort

- Bro

- OSSEC

- Suricata

- SSHWATCH

- Stealth

- AIEngine

- Denyhosts

- Fail2Ban

- SSHGuard

- Lynis

Herramienta de Inteligencia, Honeyspot y más

- HoneyPy

- Conpot

- Amun

- Glastopf

- Kippo

- Kojoney

- HonSSH

- Bifrozt

- HoneyDrive

- Cuckoo Sandbox

Utilitarios de captura de paquetes de red

- Tcpflow

- Xplico

- Moloch

- OpenFPC

- Dshell

- Stenographer

Rastreadores para Redes locales y globales

- Wireshark

- Netsniff-ng

Sistemas para la recolección de información y gestión de eventos

- Prelude

- OSSIM

- FIR

Cifrado de tráfico web vía VPN

- OpenVPN

Procesamiento de paquetes

- DPDK

- PFQ

- PF_RING

- PF_RING ZC (Zero Copy)

- PACKET_MMAP/TPACKET/AF_PACKET

- Netmap

Sistemas de protección integrados para estaciones de trabajo y servidores – Firewall

- PFSense

- OPNsense

- FWKNOP

Para conocer un poco más, sobre estas y otras más, pueden explorarse los siguientes sitios webs, en inglés, que poseen excelentes listados bien actualizados: Enlace 1, Enlace 2 y Enlace 3.

Otras ya comentadas en el Blog

Ya finalizada la lista y la publicación, si alguno conoce alguna otra aplicación interesante y digna de ser incluida en el listado realizado, pueden dejarnos el nombre en los comentarios para que luego la agreguemos. Y en otras futuras publicaciones explicaremos más detalladamente algunas de ellas. Mientras y para finalizar, recuerden que:

“Los Hackers no solo hacen mejores o increíbles cosas, es decir, no solo resuelven problemas y/o construyen cosas innovadoras o radicales que otros ven difíciles o imposibles, sino que al hacerlas piensan de forma diferente al promedio, es decir, piensan en términos de «libertad, independencia, seguridad, privacidad, colaboración, masificación». Si quieres ser un Hacker, deberás comportarte como dicta esta filosofía de vida, llevar esa actitud en tu interior, hacerla parte integral de tu ser.” Hackear: No solo es hacer mejor las cosas sino pensar mejor las cosas

Conclusión

Esperamos que esta “pequeña y útil publicación” sobre el «Hacking Ético» y las posibles y/o más conocidas Aplicaciones libres y abiertas de ese ámbito que podemos usar sobre nuestras Distro GNU/Linux, para convertirnos en excelentes profesionales del mundo del «Hacking & Pentesting»; sea de mucho interés y utilidad, para toda la «Comunidad de Software Libre y Código Abierto» y de gran contribución a la difusión del maravilloso, gigantesco y creciente ecosistema de aplicaciones de «GNU/Linux».

Por ahora, si te ha gustado esta publicación, no dejes de compartirla con otros, en tus sitios web, canales, grupos o comunidades favoritas de redes sociales o sistemas de mensajería, preferiblemente libres, abiertas y/o más seguras como Telegram, Signal, Mastodon u otra del Fediverso, preferiblemente. Y recuerda visitar nuestra página de inicio en «DesdeLinux» para explorar más noticias, además de unirte a nuestro canal oficial de Telegram de DesdeLinux. Mientras que, para mayor información, puedes visitar cualquier Biblioteca en línea como OpenLibra y JedIT, para acceder y leer libros digitales (PDFs) sobre este tema u otros.