Finalmente podemos decir que tenemos la cuota de mercado lo suficientemente significante como para que los fabricantes de malware nos presten atención. Sólo que en este caso no se trata de malware para Android, sino de malware para distribuciones Linux para escritorio.

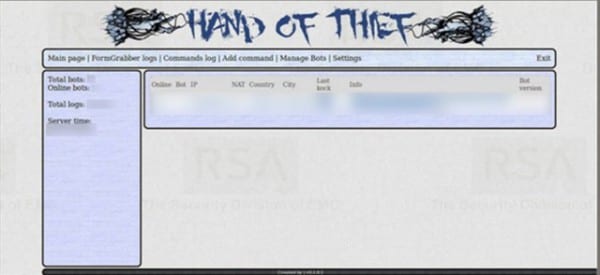

Hand of Thief es un troyano bancario desarrollado en Rusia que fue probado exitosamente en 15 distribuciones incluyendo Ubuntu, Debian y Fedora y en 8 entornos de escritorio (GNOME y KDE incluidos obviamente) y puede colarse por cualquier navegador (incluyendo Firefox y Chrome)

Y que maldades hace? Un troyano bancario es como un keylogger diseñado para detectar patrones de cadenas. Roba cookies, recopila datos del equipo y la navegación incluso usando HTTPS y bloquea a las máquinas infectadas de acceder a sitios que ofrezcan actualizaciones de seguridad. Lo que no queda claro es cómo logra infectar a sus víctimas (hablan de enlaces y form grabbing, pero no se especifica una vía o vulnerabilidad concreta).

También se menciona que el malware puede venderse (como si fuese un software para uso cotidiano) en ciertos foros underground por 2000 dólares, un precio bastante alto comparado con el precio que se paga por malwares para Windows, pero razonable considerando la facilidad de vulnerar Windows.

Fuentes:

http://muyseguridad.net/2013/08/09/hand-of-thief-troyano-bancario-linux/

Justo estaba leyendo la noticia en la fuente y lo único que me genero fue una sonrisa.

Yo no pagaría 2,000 dolares por un malware que al final de cuentas tiene que ser instalado por el usuario con su clave para que funcione 🙂

Y encima, lo puedes ver ejecutándose cuando ejecutas el visor de procesos TOP.

tengo que tener cuidado con AUR

Lo bueno de Linux es que normalmente sus usuarios son más conscientes de las implicaciones de instalar software externo. Los que usan Linux de manera amateur o se ponen a leer o se atienen a que sin precaución les puede pasar algo (como dice cabj respecto de AUR).

Yo pienso que la verdad esta cañon que nos esten prestando tanta atencion y por otra parte pues esta bien dificil de hacer en linux que alguien paga 2,000 dolarucos solo por un poco de informacion, no creo que valla a ser muy comercial, pero siempre hay que tener cuidado.

Supongo que si no cometo la idiotez de caer en trucos de ingeniería social, tengo instalado algun Firewall y tengo cuidado con lo que instalo desde AUR/Launchpad no tengo de qué preocuparme no?

No lo creo.

@Diazepan huele a nota amarilla jejeje no me gusto, aunque no tengas firewall o antivirus (nunca he instalado uno para linux) y el sistema de permisos??? si en windows y mac pregunta cada vez que algo intenta ingresar al sistema y guardar algo, porque habria de entrar en linux que es menos permisivo??? para mi que son patrañas u.u

La nota es amarillista por demás, porque como bien es conocido en GNU/Linux, a menos que de forma muy ligera te la pases instalando software de sitios o repositorios de dudosa procedencia, no hay posibilidad de que esto te afecte, y la razón es muy sencilla, el «virus troyano» no puede infectar la maquina a menos que le des la clave sudo (inserte risotada aquí).

Vamos que nadie con algo de prudencia e inteligencia, se instalara un programa que hará milagros con tu Linux o que te prometa hacerte rico de la noche a la mañana, ya que como el mismo «asesor de ventas» del troyano dice: «sugiero el uso de correo electrónico e ingeniería social como vector de infección.» así que @gato, si, tienes toda la razón con tu comentario.

Eso mismo digo, el único antivirus es el usuario, depende de la fábrica si es que sale bueno o es que sale malo (un verso xD).

Supongo que es un timo ruso de ésos.

La mayoría salen malos.

No te preocupes, la mayoria de programas de AUR son supervisados por otros usuarios, no hay mas que echar un vistazo a la URL de descarga del PKGBUILD.

Pues a la verdad linux esta ganando cada vez mas mercado, y 2000 dólares a la verdad es bastante bajo considerando que la mayoria de servidores en el mundo son linux si alguien tiene como acceder a la información contenida en ellos puede causar un daño bastante significativo como por ejemplo el área bancaria… pero como siempre pasa mas tarde la comunidad entera ha de resolver este asuntico… xD

No se, pero eso solo me huele a rumores xD ,aun no entiendo como me infectara no lo enteindo , ya lei casi todos los blogs que hablan del troyano pero no me queda claro su funcionamiento, me saldra una ventana diciendome pon tu contraseña de root para poder robar tus datos ? , matara el firewalld , me dejara sin poder usar alguna de las tty ? , y pues segun lei en los coments de la nota en ingles donde se publico se estaban diciendo que es muy dificil que los usuarios de GNU caigan en ese tipo de ataques, la verdad tienen otra cultura de navegacion en internet si se le puede llamar asi , igual no falta el despistado 😛

Por ahora, lo que se sabe de ese «troyano», es que no es nada más ni nada menos que un keylogger con backdoor.

Haber y donde se consigue el software como hace para pasar por alto la contraseña del root, el firewall, y como hace deshabilitar actualizaciones de seguridad, me borra sources.list o que? nadie dice como funciona, están locos. Si hace todo eso mínimo tendría que saber vulnerar el root.

Cierto. Además, he visto bastantes programas que usan SUDO para poder instalar dependencias (hasta Steam lo usa), haciendo que sea un poco más vulnerable el sistema y, por ende, prefiero usar el root antes que el sudo.

Si vulnera el root y manda al demonio el kernel, entonces a usar BSD. Por ahora, no vi ninguna vulnerabilidad relevante que haga desconfiar de ese sistema.

En que afecta un virus a Linux, si no posee nuestro root, como afectaria el kernel y los distintos demonios en servicios que siempre estan corriendo el sistema… Yo tengio tiempo con Linux y nunca e tenido problemas en ese sentido. Lo mas que puede pasar es que une mismo afecte el sistema con alguna configuracion…

tienes razón el usuario es la más grande debilidad no solo de linux sino de cualquier sistema operativo.

sino mira que hace casi 5 años ejecute por ignorancia este comando en /home y en /:

dd if=/dev/zero of=/dev/hdd bs=8192

Ya te imaginarás que pasó después.

Y si no le pones contraseña al root, de todas formas, generaría una clave de acceso para poder proceder con las funciones sensibles como los daemons.

mmmm pero ya han salido virus para linux, pero troyanos no me e fijado.

puff no recuerdo en que año fue 2009-2012 No recuerdo en que año fue, que salieron 50 virus para linux y tardaron como 7 meses para resolver e instalar todos los parches necesarios.

Hoy en 2013 veo algo nuevo gracias desdelinux, casi llegue a pensar que linux es indestructible.

saludos

P.D: Seria una oṕcion de que hablaran un poco sobre FREE BSD para ver la opinion de los expertos.

Si que te has columpiado con esa. No hubo ningún virus para linux en esos años. Y dudo que se hayan hecho más de 10 en toda la historia. Además, acá hablamos de troyanos, la programación del mismo no tiene mayor complejidad y no dependen de fallos en el sistema, es sólo una aplicación mas con funcionalidades que el usuario desconoce.

En eso concuerdo contigo.

Amigo, los sistemas Posix no admiten virus. Un virus, por definición es AUTOREPLICANTE, y eso está simplemente fuera de contexto en sistemas posix.

Malware todo el que quieras, pues ahí depende de la torpeza e idiotez del usuario.

+1 man , este tipo de notas no son más que amarillistas en su máxima expresión.

¿50 virus para Linux y tardaron 7 meses en parcharlo? LOL!

¿Estás seguro de que usas Linux o Windows?

En mi vida he escuchado virus para Linux y espero no escucharlo 😀

Si ese malware reuiere SUDO para acceder, entonces estoy a salvo [Ok, no].

Bueno, espero que entre todas las distros conocidas hagan sus respectivas revisiones para lanzar sus actualizaciones lo más pronto posible y así evitar que encuentren exploits.

Me ha echo gracia esta noticia cuando la he visto en portada, por el simple echo de que hace unos meses atrás estaba probando el antivirus clamtk. Al realizar un análisis recursivo del directorio .mozilla mi sorpresa fue de que mi navegador estaba infectado con malware del tipo «phising» y algo relacionado con «bank».

Por eso mismo, al leer esta noticia me ha resultado gracioso, por eso mismo os invito a que analicéis vuestro equipo por curiosidad.

El phishing por lo general no funciona así, ya que el principal objetivo del mismo es hacer que la victima proporcione por si misma la información deseada. El resultado que te arrojo clamtk pudo ser porque en tus temporales había algún código script de algún phishing que corre por internet, los cuales son muchos, pero combatir este mal es muy sencillo, cada vez que entres a tu pagina de banco o algún servicio privado, limpia tus temporales y ya problema solucionado.

Herramientas como HTTPS Everywhere, WOT y NoScript harán mas seguro tu sistema frente a este tipo de cosas, otra cosa que ayuda y bastante es simplemente verificar que las direcciones de las páginas webs que visitas antes de proporcionar información.

La herramienta más tangible para estos casos es entrar a las web desconocidas en modo oculto (incógnito en Chrome, pestaña privada en Opera y Firefox/Iceweasel). A mi hermano le funcionó prácticamente éso y ya no le volvieron a robar nunca más.

Pues si, Incognito mode ha sido una gran herramienta en cuanto a seguridad en esa materia.

Se enteraron de lo que paso con lavabit.com, entre al sitio y verán. Fui a leer mi correo, y chann… ¿Será por el caso Edward Snowden?

Cierra Lavabit, servicio de correo que usó Snowden

Si, acá hay una alternativa que es paga pero que ofrece lo mismo y está radicada en Suiza

https://mykolab.com/

Buena opción, aunque para mi mala suerte (mejor dicho, mi mala elección), hace más de 8 años que sacrifiqué mi privacidad.

Se le está dando mucho bombo a esto y simplemente es un programa que te jode, como cualquier otro. La diferencia es que este quiere hacerte daño.

El que no lo pille es que cree que los programas se crean solos.

Siempre habra quién instale algo del cual no sabe su referencia.

Ahora con AUR, Launchpad y similares, bueno, siempre se a de tener cuidado (y es fácil saber que te va a instalar el paquete de AUR), ademas seguro que dentro de nada Mozilla y la gente de Chromium cierran el agujero de seguridad, sobre todo el segundo, que a Google pagar 2.000$ es calderilla XD

Para ellos les conviene invertor esos US$2000 en dárselos al primer cracker que encuentre el talón de aquiles de su navegador (Chromium/Chrome) y de paso, del kernel de GNU/Linux.

Creo difícil que algún día véamos a Linux tan lleno de malware como a Windows, pero la bola de nieve ha empezado a correr… aunque un poco lento.

Siempre hay que tener precaución al usar nuestros equipos, no importa si tenemos Linux, Windows, OSX, etc.

Obviamente, ya que está protegida con los permisos de usuarios, y la verdad es que es bastante usual poner estos intentos fallidos de virus.

Además, el kernel Linux es una referencia en calidad si se lo compara con el kernel BSD.

Le acabo de hacer la petición a Linus Torvalds desde su Google+ si puede corregir esta vulnerabilidad en el nuevo kernel Linux 3.11 a ver si puede para que ya vivamos sin la mano del ladron asechandonos de cerca 🙂

Como minimo Linus ha de estar estrellandose de la risa con ese comentario 😀

No sé si ésto es el primer virus realmente funcional para Linux o es la estafa por internet más convincente que se haya creado en estos últimos años.

Yo abogo por que es una estafa, una muy rebuscada en verdad.

Eso debe ser. A ver si logran darse cuenta.

Malware para sistemas basados en UNIX han habido desde hace mucho. Ya sean backdoors, rootkits o keyloggers. Pero uno generalmente los instala una vez que comprometio el sistema.

Salu2

Pues como dicen, la parte más débil en la seguridad del sistema operativo es el usuario.

De acuerdo con Angel Le Blanc.

pucha, me dejo pensando y a lo mejor se vengan los malos momentos

Descuida, En GNU/Linux, los virus prácticamente no funcionan por el sistema de permisos que hay en el sistema.

¿Malware en GNU/Linux?

JAJAJA

Pues creo que todo depende también del usuario y las precauciones que tenga, si uno se mantiene alerta no hay de que preocuparse