हैकिंग और पेन्टिंग: इस आईटी क्षेत्र में अपने GNU / Linux डिस्ट्रो को एडॉप्ट करें

हालांकि हैकिंग जरूरी नहीं कि एक कंप्यूटर क्षेत्र है, pentesting अगर यह पूरी तरह से है। वह हैकिंग या किया जा रहा है हैकरबल्कि, यह एक सामान्य शब्द है, जो आमतौर पर सोचने के तरीके और जीने के तरीके के साथ अधिक जुड़ा होता है। हालांकि, इन आधुनिक समय में जहां सब कुछ के साथ जुड़ा हुआ है आईटी डोमेन, यह सोचना तर्कसंगत है कि ए हैकर एक है कंप्यूटर विशेषज्ञ स्वभाव से या पेशेवर अध्ययन द्वारा।

जबकि, पद pentesting या हो पेन्टस्टर, अगर यह कुछ स्पष्ट रूप से जुड़ा हुआ है आईटी डोमेन, विशेष और उन्नत कंप्यूटर अनुप्रयोगों के ज्ञान, महारत और आवश्यक उपयोग को देखते हुए, मुख्य रूप से साइबरसिटी और कंप्यूटर फोरेंसिक के विषय के लिए उन्मुख है।

विषय में पूरी तरह से प्रवेश करने से पहले, हम 7 पिछले संबंधित प्रकाशनों को पढ़ने की सलाह देते हैं, 4 के साथ जीएनयू / लिनक्स का उन्नत उपयोग अन्य आईटी क्षेत्रों में और वर्तमान विषय पर 3, अर्थात् विषय हैकिंग / हैकर्स, बाद के पढ़ने के पूरक के लिए और इसे बहुत बड़ा होने से रोकें।

से संबंधित निम्नलिखित प्रकाशन जीएनयू / लिनक्स का उन्नत उपयोग ध्वनि:

और निम्नलिखित प्रकाशनों से संबंधित है हैकिंग / हैकर गुंजाइश ध्वनि:

हैकिंग और पेंटिंग: दिलचस्प आईटी क्षेत्र

हम नीचे दिए गए शब्द को स्पष्ट करेंगे हैकिंग / हैकर और शब्द पेन्टिंग / पेन्टस्टर इसके बाद सुझावों और सिफारिशों के साथ आगे बढ़ना आवश्यक है: हैकिंग और पेन्टिंग के आईटी क्षेत्र में हमारे GNU / Linux डिस्ट्रोस को कैसे अनुकूलित करें?

हैकिंग और हैकर

कंप्यूटर के दृष्टिकोण से बोलते हुए, काफी स्वीकार्य और सामान्य परिभाषा है हैकिंग है:

"कंप्यूटर सिस्टम, उनके सुरक्षा तंत्र, उनकी भेद्यता, इन कमजोरियों का लाभ कैसे उठाएं और खुद को उन लोगों से बचाने के तंत्र के बारे में ज्ञान की स्थायी खोज करें जो इसे करना जानते हैं।". हैकिंग, क्रैकिंग और अन्य परिभाषाएं

नतीजतन, ए हैकर आईटी एक ऐसा व्यक्ति है जो:

"सभी के लाभ के लिए आवश्यक परिवर्तन करने के लिए, ज्ञान के स्रोतों और मौजूदा नियंत्रण तंत्र (सामाजिक, राजनीतिक, आर्थिक, सांस्कृतिक और तकनीकी) के लिए कुशल और प्रभावी पहुंच प्राप्त करने के लिए, आईसीटी पर अनिवार्य रूप से उपयोग और हावी हो जाता है।". हैकर आंदोलन: जीवन शैली और मुफ्त सॉफ्टवेयर

पेन्टिंग और पेन्टस्टर

इस बीच वह pentesting स्पष्ट रूप से संक्षेप में प्रस्तुत किया जा सकता है:

"बाहरी हमलों को रोकने के लिए मौजूदा विफलताओं, कमजोरियों और अन्य सुरक्षा त्रुटियों की पहचान करने के लिए कंप्यूटर सिस्टम पर हमला करने की कार्रवाई या गतिविधि। इसके अलावा, पेन्टिंग वास्तव में हैकिंग का एक रूप है, केवल यह अभ्यास पूरी तरह से कानूनी है, क्योंकि इसमें परीक्षण किए जाने वाले उपकरणों के मालिकों की सहमति है, इसके अलावा वास्तविक नुकसान का कारण भी है". साइबर हमलों का पता लगाने और उन्हें रोकने के लिए पैंटिंग और कैसे किया जाता है?

इसलिए, ए पेन्टस्टर उस व्यक्ति के रूप में परिभाषित किया जा सकता है:

"जिसका काम विभिन्न प्रक्रियाओं या विशिष्ट चरणों का पालन करना है जो एक अच्छी परीक्षा सुनिश्चित करते हैं और इस प्रकार सिस्टम में विफलताओं या कमजोरियों के बारे में सभी संभावित पूछताछ करने में सक्षम होते हैं। इसलिए, इसे अक्सर साइबरस्पेस ऑडिटर कहा जाता है". पेन्टिंग क्या है?

हैकिंग और पेन्टिंग के आईटी क्षेत्र में हमारे GNU / Linux डिस्ट्रोस को कैसे अनुकूलित करें?

हैकिंग और पेन्टिंग के लिए GNU / Linux डिस्ट्रोस

निश्चित रूप से वर्तमान में कई हैं GNU / लिनक्स डिस्ट्रोस को विशेष रूप से समर्पित आईटी डोमेन डेल हैकिंग और pentesting, जैसे कि:

- काली: डेबियन के आधार पर -> https://www.kali.org/

- तोता: डेबियन पर आधारित -> https://www.parrotlinux.org/

- BackBox: उबंटू पर आधारित -> https://www.backbox.org/

- केन: उबंटू पर आधारित -> https://www.caine-live.net/

- दानव: डेबियन के आधार पर -> https://www.demonlinux.com/

- Bugtraq: उबंटू, डेबियन और OpenSUSE के आधार पर -> http://www.bugtraq-apps.com/

- ArchStrike: आर्क पर आधारित -> https://archstrike.org/

- BlackArch: आर्क पर आधारित -> https://blackarch.org/

- Pentoo: जेंटू पर आधारित -> https://www.pentoo.ch/

- फेडोरा सिक्योरिटी लैब: फेडोरा पर आधारित -> https://pagure.io/security-lab

- वाईफाईलैक्सLa: Slackware के आधार पर -> https://www.wifislax.com/

- ड्रेकोस: LFS पर आधारित (स्क्रैच से लिनक्स) -> https://dracos-linux.org/

- समुराई वेब परीक्षण फ्रेमवर्क: उबंटू पर आधारित -> https://github.com/SamuraiWTF/samuraiwtf

- नेटवर्क सुरक्षा टूलकिट: फेडोरा पर आधारित -> https://sourceforge.net/projects/nst/files/

- चतुर: उबंटू पर आधारित -> http://na.mirror.garr.it/mirrors/deft/

- प्याज की सुरक्षा: उबंटू पर आधारित -> https://securityonion.net/

- Santoku: LFS पर आधारित -> https://santoku-linux.com/

- अन्य परित्यक्त परियोजनाएं: स्पाईकॉक, बेनी, ज़ियाओपनोस, लाइव हैकिंग, ब्लैकबंटू, एसटीडी, नोडोडेरो, मेट्रिक्स, उबहेनड 2 और PHLAK।

हैकिंग और पेंटिंग के लिए जीएनयू / लिनक्स डिस्ट्रोस रिपॉजिटरी आयात करें

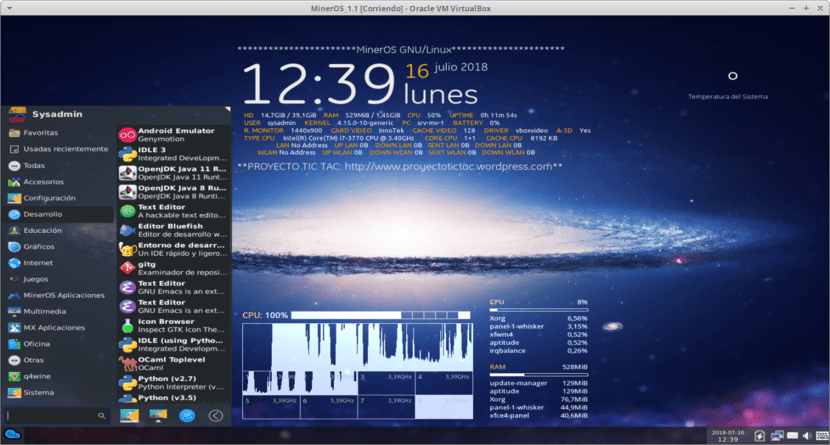

हालांकि, हम में से कई का उपयोग करते हैं GNU / लिनक्स डिस्ट्रोस माताओं या पारंपरिक, जैसे डेबियन, उबंटू, आर्क, जेंटो या फेडोरा, और हमें केवल स्थापित करना है हैकिंग और पेन्टिंग अनुप्रयोग हमारे माध्यम से पैकेज प्रबंधक शामिल थे।

और चूंकि कई पारंपरिक रिपॉजिटरी में पूर्ण या सबसे अद्यतित उपकरण शामिल नहीं हैं, इसलिए हमें रिपॉजिटरी को शामिल करना होगा GNU / लिनक्स डिस्ट्रोस यदि हम उपयोग करते हैं, तो हमारे आधार पर समतुल्य विशेष कार्यक्रम डेबियन जीएनयू / लिनक्स हमें रिपॉजिटरी का आयात करना चाहिए काली और तोता, उदाहरण के लिए, बाद में उन्हें स्थापित करने के लिए। बेशक, के पैकेज संस्करणों का सम्मान करना डेबियन जीएनयू / लिनक्स पैकेज या पूरे ऑपरेटिंग सिस्टम के अपूरणीय टूटने से बचने के लिए इन विशेष डिस्ट्रोस के साथ।

प्रक्रिया

आयात करने के लिए काली रिपोजिटरी डेबियन पर निम्नलिखित प्रक्रिया की जानी चाहिए:

- अपनी या नई .सूची फ़ाइल में सम्मिलित करें, डिस्ट्रो के एक उपयुक्त भंडार में, जिसके बीच निम्नलिखित हैं:

# deb http://http.kali.org/kali kali-rolling main non-free contrib

# deb http://http.kali.org/kali kali-last-snapshot main non-free contrib

# deb http://http.kali.org/kali kali-experimental main non-free contrib- निम्नलिखित आदेशों का उपयोग करके रिपॉजिटरी से अनुरोधित कुंजी जोड़ें:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 7D8D0BF6

# sudo gpg -a --export ED444FF07D8D0BF6 | sudo apt-key add -आयात करने के लिए तोता रिपोजिटरी डेबियन पर निम्नलिखित प्रक्रिया की जानी चाहिए:

- अपनी या नई .सूची फ़ाइल में सम्मिलित करें, डिस्ट्रो के एक उपयुक्त भंडार में, जिसके बीच निम्नलिखित हैं:

# deb http://deb.parrotsec.org/parrot rolling main contrib non-free

# deb http://deb.parrotsec.org/parrot stable main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling main contrib non-free

# deb https://deb.parrot.sh/parrot/ rolling-security main contrib non-free

# deb http://mirrors.mit.edu/parrot/ parrot main contrib non-free # NORTEAMERICA

# deb https://mirror.cedia.org.ec/parrot/ parrot main contrib non-free # SURAMERICA

# deb https://ba.mirror.garr.it/mirrors/parrot/ parrot main contrib non-free # EUROPA

# deb https://mirror.yandex.ru/mirrors/parrot/ parrot main contrib non-free # ASIA

# deb http://mjnlk3fwben7433a.onion/parrot/ parrot main contrib non-free # RED TOR- निम्नलिखित आदेशों का उपयोग करके रिपॉजिटरी से अनुरोधित कुंजी जोड़ें:

# sudo gpg --keyserver hkp://keys.gnupg.net --recv-key 6EB1660A

# sudo gpg -a --export B56FFA946EB1660A | sudo apt-key add -इसके बाद, हमें केवल अपने ज्ञात, पसंदीदा और सबसे अपडेट को स्थापित करना होगा हैकिंग और पेन्टिंग अनुप्रयोग इन रिपॉजिटरी में, बहुत ख्याल रखते हुए कि हमारे टूटे नहीं डेबियन जीएनयू / लिनक्स ऑपरेटिंग सिस्टम। बाकी के लिए GNU / लिनक्स डिस्ट्रोस माताओं या पारंपरिक, उनके समकक्षों के साथ ऐसा ही किया जाना चाहिए, जैसे कि मेहराब पीछा कर रहा है उदाहरण के बाद साथ BlackArch.

चूंकि, अन्यथा, अंतिम विकल्प होगा डाउनलोड, संकलन और इंस्टॉल करें प्रत्येक उपकरण के हैकिंग और पेन्टिंग उनकी आधिकारिक वेबसाइटों से अलग, जिन्हें कभी-कभी अनुशंसित किया जाता है। और अगर किसी को पता नहीं है कि कौन सा उपकरण है हैकिंग और पेन्टिंग यह जानना और स्थापित करना आदर्श होगा कि आप निम्नलिखित पर क्लिक कर सकते हैं लिंक आरंभ करना। हालांकि «स्थापित करने की सरल संभावना भी हैFsociety: हैकिंग टूल का एक उत्कृष्ट पैक"।

निष्कर्ष

हमें इसकी उम्मीद है "उपयोगी छोटी पोस्ट" पर «¿Cómo adaptar nuestras Distros GNU/Linux al ámbito TI del Hacking y el Pentesting?»विभिन्न तरीकों या विकल्पों की खोज करना, जैसे कि स्वयं या बाहरी रिपॉजिटरी से अनुप्रयोगों की प्रत्यक्ष स्थापना, या उपलब्ध स्वतंत्र अनुप्रयोगों का उपयोग करना, पूरी तरह से बहुत रुचि और उपयोगिता है। «Comunidad de Software Libre y Código Abierto» और अनुप्रयोगों के अद्भुत, विशाल और बढ़ते पारिस्थितिकी तंत्र के प्रसार में महान योगदान «GNU/Linux».

और अधिक जानकारी के लिए, किसी भी यात्रा करने में हमेशा संकोच न करें ऑनलाइन लाइब्रेरी जैसा OpenLibra y जेडीआईटी पढ़ने के लिए पुस्तकें (PDF) इस विषय पर या अन्य ज्ञान क्षेत्र। अभी के लिए, अगर आपको यह पसंद आया «publicación», इसे साझा करना बंद न करें दूसरों के साथ, अपने में पसंदीदा वेबसाइट, चैनल, समूह या समुदाय सामाजिक नेटवर्क, अधिमानतः मुक्त और के रूप में खुला मेस्टोडोन, या सुरक्षित और निजी की तरह Telegram.

या बस हमारे होम पेज पर जाएँ DesdeLinux या आधिकारिक चैनल से जुड़ें का टेलीग्राम DesdeLinux इस पर या अन्य दिलचस्प प्रकाशनों को पढ़ने और वोट करने के लिए «Software Libre», «Código Abierto», «GNU/Linux» और इससे संबंधित अन्य विषय «Informática y la Computación», और «Actualidad tecnológica».

फेडोरा / सेंटोस / आरएचएल उपयोगकर्ताओं के लिए, चूंकि फेडोरा सिक्योरिटी लैब नामक स्पिन को बनाए रखता है, आप इसे डाउनलोड कर सकते हैं https://labs.fedoraproject.org/en/security/

यह काली के समान पूर्ण नहीं है, लेकिन इसकी कुछ उपयोगिताएँ हैं।

या यदि आप पहले से ही Fedora का उपयोग करते हैं तो इसे टर्मिनल से इंस्टॉल करें

sudo dnf groupinstall "सिक्योरिटी लैब"

या रेपो आयात करने वाले सेंटो से।

अभिवादन Fedoriano21। उत्कृष्ट योगदान, आपकी टिप्पणी के लिए धन्यवाद।