अच्छा दिन। आज मैं आपके लिए कुछ छोटे-छोटे टिप्स लेकर आया हूं, हम उन खुले बंदरगाहों को देखने जा रहे हैं जो हमारे पास हैं। ऐसा करने के लिए हम एनएमएपी का उपयोग करेंगे ताकि हम इसे स्थापित करने के लिए आगे बढ़ें।

En Debian / Ubuntu:

# apt-get install nmap

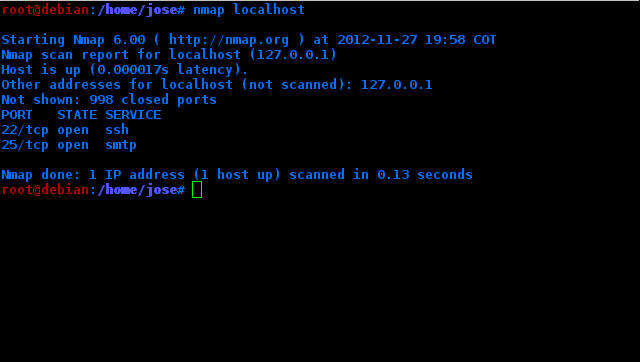

तो अपने पीसी पर खुले बंदरगाहों को देखने के लिए। (स्थानीय में)

#nmap localhost

ये वे पोर्ट हैं जो स्थानीय रूप से खुले होते हैं, अर्थात, वे जरूरी नहीं कि इंटरनेट पर जाएं। मेरे मामले में, 22 ssh के लिए और 25 smtp के लिए खुला है।

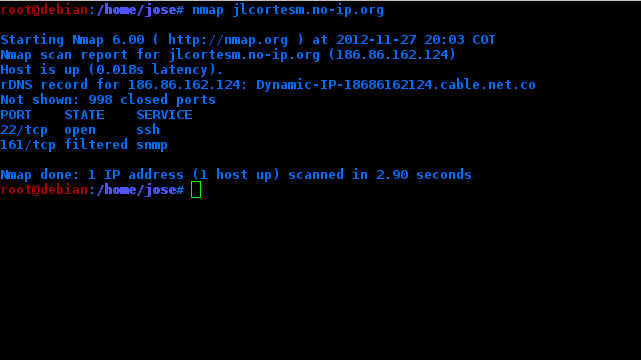

अपने पीसी पर खुले बंदरगाहों को देखने के लिए, लेकिन इंटरनेट पर मैं एक ही नैंप करता हूं, लेकिन अपने आईपी पते के साथ

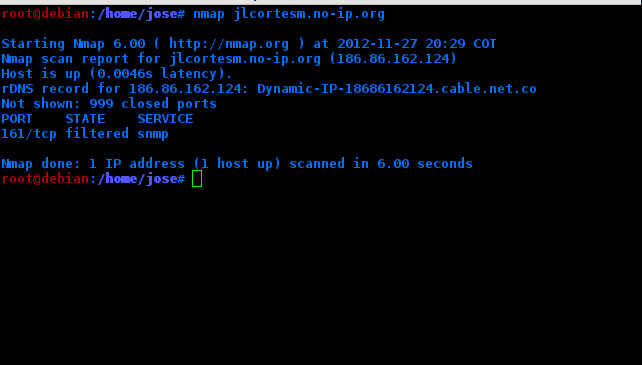

मेरे मामले में ऐसा प्रतीत होता है कि मेजबान चालू है लेकिन उसे कोई खुला पोर्ट नहीं दिखता (यह केवल 1000 स्कैन करता है)। यह इसलिए है क्योंकि पोर्ट मेरे पीसी पर खुला है, राउटर इसे फ़िल्टर कर रहा है।

लेकिन अगर मैं राउटर पर संबंधित पोर्ट खोलता हूं ...

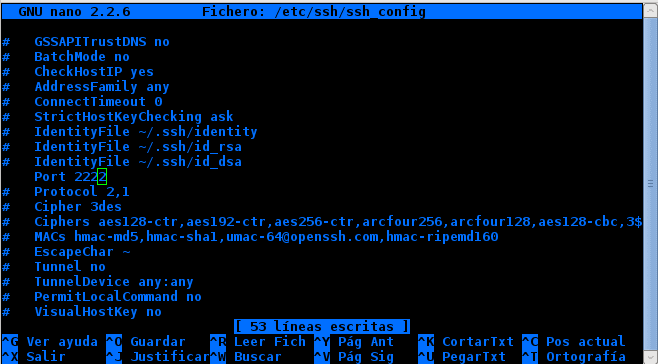

यह तथ्य कि वे देख सकते हैं कि मेरे पीसी पर कौन से पोर्ट खुले हैं, मेरी मशीन पर कुछ जोखिम है। इसलिए मैं अपने ssh सर्वर को थोड़ा सुरक्षित करने जा रहा हूं। इसके लिए मैं डिफ़ॉल्ट पोर्ट (22) को किसी अन्य के लिए बदलने जा रहा हूं ...

मैं फ़ाइल के रूट के रूप में जाता हूं / etc / ssh_config:

# nano /etc/ssh/ssh_config

चलो यह कहते हैं, जहां जाना है # port 22 .. हम # को हटाते हैं और जिसको हम चाहते हैं उसके लिए पोर्ट बदलते हैं ।।

मेरे मामले में मैं 2222 का उपयोग करूंगा

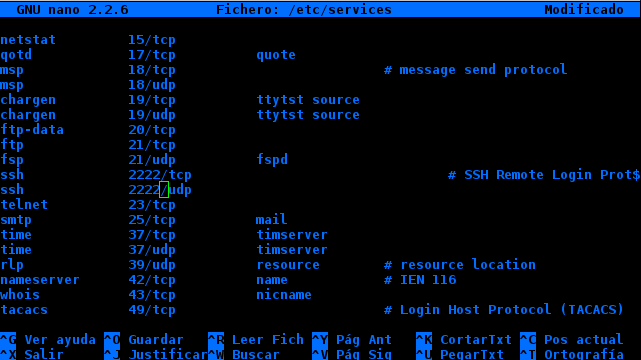

हम फ़ाइल में "पोर्ट" शब्द की तलाश में वही करते हैं / Etc / ssh / sshd_config इसे उसी पोर्ट में बदलना जो हम उपयोग करने जा रहे हैं। अब हम संपादित करते हैं / Etc / सेवाओं

हम के लिए देख रहे हैं एसएसएच और हम पहले बदले गए दो पोर्ट को बदल देते हैं।

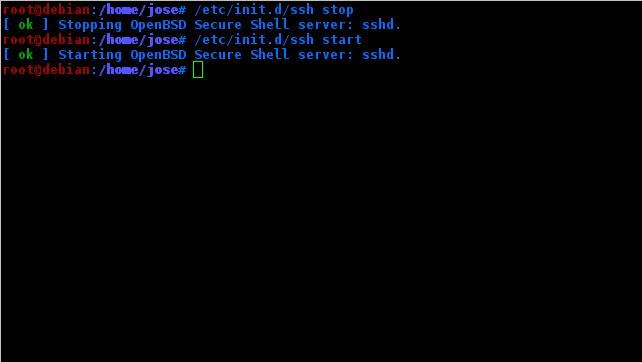

अब हम सेवा को रीसेट कर देते हैं।

और हम करते हैं nmap फिर से.

जैसा कि आप देख सकते हैं। हमारे पोर्ट और/या एसएसएच सेवा के संबंध में कुछ भी सामने नहीं आया है।

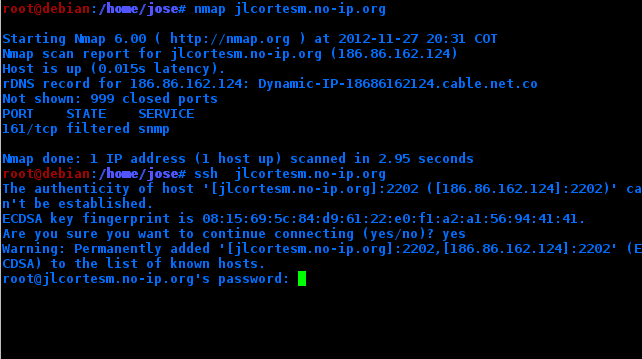

लेकिन ssh काम करता है?

बेशक।

महत्वपूर्ण यह है कि यदि आप किसी अन्य कंप्यूटर से प्रवेश करने जा रहे हैं, तो आपको स्पष्ट रूप से उस पोर्ट को इंगित करना होगा जिसका आप उपयोग कर रहे हैं।

ssh -p 2222 IP (उदाहरण के लिए)

तो आप किसी भी अन्य सेवाओं के बंदरगाहों को बदल सकते हैं।

Saludos।!

टिप के लिए धन्यवाद, दिलचस्प।

और स्पेनिश में? हा हा हा हा हा हा

यह एक विज्ञान है, मैंने इसे आजमाया और यह अब इंटरनेट से जुड़ा नहीं है, हाहा, एक दोस्त ने मुझे उसकी गोद में लेख पढ़ने के बाद इसे हल करने में मदद की, उसे बहुत पसंद आया और वह अपने लैपटॉप पर उबंटू को स्थापित कर रहा है, जब उसने मुझे बताया कि इससे पहले वह नहीं था उसके लिए।

सादर

हाहा, मुझे नहीं पता कि तुम क्या गलत हो गए हो .. लेकिन मैंने इसे यथासंभव स्पष्ट रखा। लेकिन अगर आप चाहें तो मैं आपके लिए एक वीडियो बना सकता हूं। 🙂

Naaaaah, मुझे नेटवर्क और अंग्रेजी के लिए मना कर दिया गया है, मैं लंबे समय से सीखना चाहता हूं और मुझे वास्तव में एक प्रशिक्षक नहीं मिला है जो मेरे लिए धैर्य रखता हो, कल्पना करो।

40 वर्षीय व्यक्ति को सिखाएं कि वह 10 साल का है, हाहाहा

हाहा ये कुछ नहीं है .. हैंगआउट के साथ या ऐसा कुछ .. ज़रूर आप मुझे समझिए।

उस हैंगआउट में आपका स्वागत है !!

^^

देशहित, उत्कृष्ट योगदान।

मैं इस चुनौती को लॉन्च करने की हिम्मत करता हूं कि क्या पोर्ट 2222 ओओ दिखाई नहीं देता है

रन: सुडो नैम्प -v -sS -एपी 1-65535 लोकलहोस्ट

पुनश्च: स्कैन धीमा हो जाएगा ... मैं विकल्प «-v» जोड़ देता हूं ताकि आप टर्मिनल को देखने से ऊब न जाएं।

जाहिर है अगर .. लेकिन मैं सामान्य स्कैन के बारे में बात कर रहा हूं। नैमप में कई विकल्प और विशेषताएं हैं, यह जानना कि इसका उपयोग कैसे करना है। कोई बंदरगाह उससे बच नहीं जाता है

इसके अलावा वहाँ हमेशा एक रास्ता है .. विशेष रूप से लिनक्स में, कुछ भी पूरी तरह से सुरक्षित नहीं है .. यह केवल एक छोटा सा टिप है: पी

मेरा इरादा क्लोकिंग की रणनीति को तोड़ना नहीं था, लेकिन जब मैं उस पोर्ट को याद नहीं करता, जिसे डिफ़ॉल्ट रिप्लेसमेंट के रूप में चुना गया पोर्ट याद नहीं है (यह ips और पोर्ट्स को याद रखना मुश्किल है ...)। मेरे मामले में, मुझे दूरस्थ रूप से वीएनसी के माध्यम से पीसी से कनेक्ट करना पड़ा है जहां उनका पोर्ट विशिष्ट 5900 या 5901 नहीं है; एक सामान्य स्कैन मुझे बताएगा कि vnc के लिए कोई सुनने वाला पोर्ट नहीं है तो इसका क्या उपाय है? उत्तर: नैम्प का उपयोग करें और इसे सभी पोर्ट को क्वेरी करने के लिए बाध्य करें। 😉

यकीन है, मैं इससे बहुत नाराज नहीं था, हम जानते हैं कि सब कुछ पूरी तरह से सुरक्षित नहीं है। केवल सुरक्षा स्तर हैं। और हमेशा परे कुछ होता है ... हमेशा कुछ ऐसा होता है जो सुरक्षा का उल्लंघन करता है। यह एक अच्छा योगदान है, आप नैम्प पर थोड़ा ट्यूटोरियल कर सकते हैं। Ings प्रणाम।

पिछली पोस्ट के लिए एक आदर्श पूरक। मुझे नहीं पता कि आपने इसे उद्देश्य पर किया था, लेकिन यह बहुत अच्छा निकला। 🙂

यह केवल अस्पष्टता के लिए सुरक्षा है, दुर्भाग्य से nmap के विकल्प -v के साथ यह आपको पहचानता है कि आपके द्वारा डाला गया पोर्ट nmap से मेल खाता है। खुद को नैप से बचाने की कोशिश करने के लिए, आपको iptables नियमों का उपयोग करना होगा, जो किसी स्कैन को पूरी तरह से सुरक्षित नहीं कर सकते हैं। लेकिन हे, यह हैकिंग novices के खिलाफ काम करता है ...

नमस्ते, एक सवाल, मुझे समझ में नहीं आता कि इसे बदलने के बाद नैप पोर्ट को क्यों नहीं हटाता है, क्या यह डिफ़ॉल्ट रूप से स्कैन करने के लिए पोर्ट रेंज लाता है?

हां, डिफ़ॉल्ट रूप से नैप 1000 बंदरगाहों को स्कैन करता है। अगर हम जानते हैं कि इसे कैसे संभालना है, तो यह ssh या किसी अन्य सेवा को नैमप के चंगुल से बचाने के लिए पर्याप्त नहीं है। सबसे अच्छा एक असफल 2 एबान और एक psad होगा।

@ जैल्क्सक्स

मुझे आपके द्वारा पोस्ट किए गए कुछ सुधार करने की अनुमति दें, मैं भागों में सही कर रहा हूं:

1.

"ये ऐसे पोर्ट हैं जो स्थानीय रूप से खुले होते हैं, अर्थात, वे इंटरनेट पर जाना जरूरी नहीं समझते हैं। मेरे मामले में, 22 वा ssh के लिए और 25 वें smtp के लिए खुला है।"

ऐसा नहीं है। वे पोर्ट हैं जो होस्ट पर खुले हैं जिन्हें आप पहले 1024 पोर्ट की सीमा के भीतर स्कैन करेंगे, जो कि वह सीमा है जिसे NMAP डिफ़ॉल्ट रूप से स्कैन करता है।

"ये वो पोर्ट हैं जो स्थानीय स्तर पर खुले होते हैं, यानी ये जरूरी नहीं कि इंटरनेट पर जाएं .."

आपको यह स्पष्ट करना चाहिए कि नेट पर "बाहर जाने" का एकमात्र तरीका एक तैराकी नेटवर्क में आपकी मशीन होने से है (NAT अपनी स्वयं की परिभाषा में एक आदिम फ़ायरवॉल है) और जब तक कि डिवाइस पर पोर्ट खुले नहीं हैं NAT (आमतौर पर राउटर) और रीडायरेक्ट (फॉरवर्डिंग) करें जो पोर्ट आपकी मशीन के लिए खुले हैं।

बेशक, अगर मशीन सीधे मॉडेम से जुड़ी है, तो यह नेट के संपर्क में है।

@Taregon द्वारा प्रकाशित कमांड के लिए, जो किसी मशीन के सभी पोर्ट्स को स्कैन और टैप करने के लिए सही है, आप अन्य विकल्पों के साथ -sV जोड़ सकते हैं, ताकि nmap यह पता लगाने की कोशिश करे कि प्रत्येक पोर्ट पर कौन सी सेवा चलती है: sudo nmap -v -sS -sV -A -p 1-65535 लोकलहोस्ट

उदाहरण:

6.25 Nmap शुरू ( http://nmap.org ) 2012-12-06 13:39 एआरटी पर

लोकलहोस्टल के लिए नॅम्प स्कैन रिपोर्ट। लोकेडोमेन (127.0.0.1)

होस्ट ऊपर है (0.00021s विलंबता)।

नहीं दिखाया गया: 999 बंद बंदरगाह

पोर्ट स्टेट सर्विस वर्जन

631 / tcp खुला ipp CUPS 1.6

2222 / टीसीपी ओपन एसएसएच ओपनएसएसएच 6.1 (प्रोटोकॉल 2.0)

2.

«तथ्य यह है कि वे देख सकते हैं कि मेरे पीसी पर कौन से पोर्ट खुले हैं, मेरी मशीन पर कुछ जोखिम है। इसलिए मैं अपने ssh सर्वर को थोड़ा सुरक्षित करने जा रहा हूं। इसके लिए मैं डिफ़ॉल्ट पोर्ट (22) को किसी अन्य के लिए बदलने जा रहा हूं ...

मैं / etc / ssh_config फ़ाइल में रूट के रूप में जाता हूं:

# नैनो / आदि / ssh / ssh_config

हम जाते हैं जहां यह # पोर्ट 22 कहता है .. हम # मिटाते हैं और हम जो चाहते हैं उसके लिए पोर्ट बदलते हैं .. »

नहीं! एक चीज का दूसरे से कोई लेना-देना नहीं है!

/ etc / ssh / ssh_config केवल क्लाइंट विकल्प को हैंडल करता है इसलिए आपके द्वारा सेट किया गया पोर्ट 22 के बजाय ssh सर्वर से कनेक्ट करने के लिए डिफ़ॉल्ट रूप से ssh क्लाइंट का उपयोग करेगा।

आप केवल / etc / ssh / sshd_config फ़ाइल में दिए गए विकल्प को बदलकर आपके द्वारा खोजे जा रहे श्रवण पोर्ट का परिवर्तन करते हैं।

अंत में, इस वेब टूल से हम यह जांच सकते हैं कि हमारी मशीन पर कौन से पोर्ट हैं या नहीं खुले हैं, जो छिपे हुए हैं, जाँच लें कि पिंग इको अक्षम है और कुछ अन्य चीजें: https://www.grc.com/x/ne.dll?bh0bkyd2

नमस्ते.

बहुत अच्छी समीक्षा। मुझे पसंद आया धन्यवाद 😀

के महान ट्यूटोरियल nmap

Ings प्रणाम !!!

साथियों, क्या किसी को पता है कि मैं किसी अन्य व्यक्ति के खुले बंदरगाहों को कैसे जान सकता हूं ??? मेरे कंप्यूटर से ???

कमांड का उपयोग करें: XXXX को नॅम्प करें

जहां x को स्कैन करने के लिए कंप्यूटर के आईपी हैं

नमस्कार, सबसे पहले साझा करने के लिए धन्यवाद।

मुझे एक समस्या है, उम्मीद है कि आप मेरी मदद कर सकते हैं: जब एक ही मशीन से अपने आईपी के साथ एक नॅम्पिंग करते हैं, तो यह इंगित करता है कि पोर्ट 3306 खुला है और नेटस्टैट के साथ मैं देख रहा हूं कि पोर्ट सुन रहा है; हालांकि, जब दूसरे पीसी से नैप के साथ स्कैन किया जाता है, तो यह ओपन पोर्ट 3306 को इंगित नहीं करता है।

इसके अलावा, मैंने पहले ही बिन-पता 0.0.0.0 में बदल दिया

मैं एक LAMP सर्वर पर DB के साथ एक जावा एप्लिकेशन को जोड़ने की कोशिश कर रहा हूं और एप्लिकेशन काम करता है क्योंकि मैंने पहले से ही एक अन्य पीसी पर पूछताछ की है जहां मैंने परीक्षण के लिए एक वैम्प सर्वर स्थापित किया है और सब कुछ ठीक है।

कोई विचार? मुझे नहीं पता कि और क्या करना है