वॉयर स्टैंड राउटर के साथ WPA और WPA5 नेटवर्क के लिए बैक ट्रैक 3 आर 2 के साथ उत्तर दें।

डब्ल्यूपीएस प्रणाली उन तरीकों में से एक में विफल होती है जो मानक हमारे वाईफाई नेटवर्क में नए उपकरण जोड़ते हैं, विशेष रूप से वह जो एक पिन नंबर का उपयोग करता है, क्योंकि क्लाइंट जो नेटवर्क से कनेक्ट करने का प्रयास कर रहा है, वह 8 अंकों का कोई भी पिन नंबर भेज सकता है और यदि यह पहुँच बिंदु के साथ मेल नहीं खाता है, यह त्रुटि को इंगित करता है लेकिन यह पता चला है कि केवल पहले 4 अंक भेजने पर एक प्रतिक्रिया प्राप्त होती है। इस प्रकार, यह पता लगाने की संभावनाओं की संख्या 100 मिलियन संयोजनों से घटकर 11.000 से कम नहीं है, इसलिए यह घंटों के मामले में एक क्रूर बल हमले के साथ इसे प्राप्त करने का मामला है।

प्रक्रिया

चरण 1।

प्रारंभ में हम मौजूदा नेटवर्क एडेप्टर देखते हैं।

आदेश: एरोम-एनजी

दूसरा चरण।

मॉनिटर मोड सक्षम है।

आदेश एयरमन-एनजी स्टार्ट वलान0, mon0 इंटरफ़ेस को सक्षम किया जाना चाहिए, जो वह है जिसके साथ रिएवर अटैक लॉन्च किया जाएगा।

ग्राफ 1 और 2 ।।

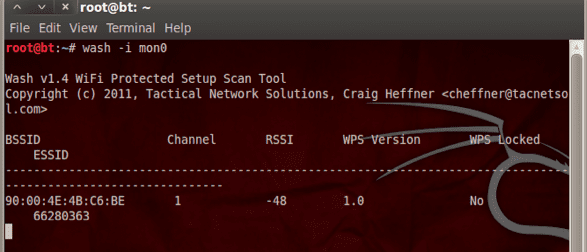

चरण 3।

हम उन नेटवर्क की जांच करते हैं जिनके पास WPS अनलॉक है, जिस पर हमला किया जा सकता है (ध्यान दें कि यदि कोई नेटवर्क नहीं देता है, तो इसका मतलब है कि क्षेत्र में इन विशेषताओं के साथ कोई नेटवर्क नहीं है)।

आदेश उन्हें धोने mon0

4TH और पिछले चरण।

हमने अपना हमला शुरू कर दिया, जो पिछले वाले पैकेट की तरह नहीं है, यह पिन द्वारा है, सिस्टम 8 अंकों के समूह के सभी संभावित संयोजनों का परीक्षण करता है (नेटवर्क में नोट का उल्लंघन किया गया था, पिन 12345670 था), अगर वहाँ एक और संयोजन, इसमें 1-2 घंटे लगते हैं) आपको कुंजी तक पहुंचने की आवश्यकता है।

आदेश रिएवर -आई mon0 -b (bssid) -c (चैनल) -vv

आप देख सकते हैं कि पिन कैसा है 12345670

और कुंजी है 364137324339… और नेटवर्क एक WPA है।

Saludos।!

BackTrack का उपयोग करने का एक और कारण।

खैर, यह टिप्पणी थोड़ी जगह से बाहर है ... किसी भी डिस्ट्रो को ऐसा करने के लिए आवश्यक उपकरणों का उपयोग करने के लिए अनुकूलित किया जा सकता है और अधिक ... यह केवल इतना होगा कि आप थोड़ा परत 8 होने से रोकते हैं

किसी भी डिस्ट्रो का उपयोग किया जा सकता है, लेकिन ईमानदारी से यह हास्यास्पद लगता है कि पोस्ट को कैसे करना है पर प्रकाशित किया जाता है, क्योंकि हम पहले से ही जानते हैं कि ज्यादातर लोग, जब वे इन पोस्टों को पढ़ते हैं, तो अपने पड़ोसी xDDD से वाईफाई चोरी करने के लिए उनका उपयोग करते हैं ..., फिर कुछ को आश्चर्य होगा कि हम अब वाईफाई का उपयोग क्यों नहीं करते हैं और हम पीएलसी के एक्सडी के माध्यम से इंटरनेट पास करते हैं

मैं सहमत हूँ। लगता है कि वाई-फाई चोरी करना मुझे सबसे अपमानजनक काम लगता है जो एक कंप्यूटर वैज्ञानिक कर सकता है। यह जैमर्स के लिए एक गाइड है।

ps पुराने वायर्ड इंटरनेट पर जाएं और आपकी झुंझलाहट खत्म हो जाएगी, अगर सड़क पर कुछ है और मेरा लैपटॉप इसका पता लगाता है और मुझे लगता है कि मुझे आपका पासवर्ड लगता है कि कोई अपराध नहीं हुआ है

उसी समय मैं सहमत हूं, लेकिन बहुत से लोगों के पास इंटरनेट सिर्फ इसलिए है क्योंकि यह पैकेज में शामिल है और उन्हें इस बात का कोई पता नहीं है कि यह क्या है, और मुझे लगता है कि जब तक आप दूसरों का दुरुपयोग किए बिना या उनका नुकसान किए बिना जुड़ते हैं, तब तक यह समस्या नहीं होनी चाहिए।

PLC s का उपयोग करने की कोई आवश्यकता नहीं है

ये चीजें उन चीजों को सक्रिय करने से होती हैं जिनकी आवश्यकता नहीं होती है और यह एक प्राथमिकता बहुत आरामदायक लगती है।

मैं व्यक्तिगत रूप से कभी भी कुछ भी सक्रिय नहीं करता हूं (जैसे कि मेरे अवचेतन ने मुझे सचेत किया) मुझे कमजोरियों का संदेह करता है।

उदाहरण के लिए, वाई-फाई के मामले में, मुझे पता है कि wps बहुत सुविधाजनक है, लेकिन मैं हमेशा इसे पहली बार निष्क्रिय करता हूं जब मेरे राउटर तक पहुंच होती है। मेरे लिए यह है कि वे एक बटन दबाने के केवल तथ्य से कुछ भी पूछे बिना कनेक्ट करते हैं, मुझे पहले ही नाराज कर दिया। यह सूडो भेद्यता के समान है, समय-समय पर ऐसा कुछ दिखाई देता है जो विशेषाधिकारों को बढ़ाता है और किसी को भी सुरक्षा पर सलाह देने के लिए यह आवश्यक नहीं है, यह सरल तर्क है। यदि आप विशेषाधिकार बढ़ाते हैं, तो आप असुरक्षित होने की संभावना है। वास्तव में मैंने कभी सूडो को कॉन्फ़िगर नहीं किया है और न ही कभी करेगा।

संक्षेप में, मेरे लिए, कोई भी सुविधा जो मुझे मेरे लिए सुरक्षा उपायों को दरकिनार कर कुछ करने की अनुमति देती है, इसके उपयोग पर संदेह करने के लिए पर्याप्त कारण है और इसलिए, यदि संभव हो तो, यह पहले से ही इसे निष्क्रिय करने के लिए मुझे प्रेरित करता है। कुछ असुविधा किसी अजनबी के लिए सामने का दरवाजा खोलने से बेहतर है।

मुझे पीएलसी का उपयोग करना है, बस इसलिए कि मैं राउटर में वीपीए का उपयोग नहीं कर सकता, किसी कारण से मेरा राउटर लटका हुआ है अगर मैं wpa और मेरे 3 यूएसबी वाईफाई एडेप्टर में से एक का उपयोग करता हूं, जिसका उपयोग मैं लिनक्स में करता हूं, अगर मैं विंडोज़ में उनका उपयोग करता हूं तो कुछ भी नहीं होता है ... कि linux में मैं wep ... और निश्चित रूप से उपयोग करने के लिए बाध्य हूँ। हम सभी जानते हैं कि एक wep पासवर्ड को तोड़ना कितना आसान है, और हर दिन हजारों पोस्ट के साथ लोगों को उन चीजों को करने के लिए प्रोत्साहित करते हैं।

अंत में मुझे 50 यूरो खर्च करने के लिए चुनना था, और 3 पीएलसी और समस्या का उपयोग करना था। आगे क्या होगा? सिखाएं कि पड़ोसी की दीवार में छेद कैसे करें और बिजली लाइन के माध्यम से इंटरनेट चोरी करें? एक्सडी

वहाँ क्या पढ़ना है। इसलिए अगर वे एक रेजर को तेज करने के लिए एक मैनुअल प्रकाशित करते हैं, तो क्या वे इसे लोगों के लिए सड़क पर चोरी करने के लिए प्रकाशित कर रहे हैं?

कितनी बकवास है, कृपया।

और @ pandev92, क्या आप पीएलसी खरीदने के लिए पैसा खर्च करते हैं और पर्याप्त सुरक्षा उपायों के साथ एक सभ्य राउटर पर पैसा खर्च नहीं करते हैं? अनुभव से, मुझे यकीन है कि पीएलसी एक वाईफ़ाई एन की तुलना में कम प्रदर्शन देते हैं, खासकर अगर विद्युत स्थापना पुरानी या मैला है।

मेरा घर नया बनाया गया है, दूसरी बात यह है कि मैं नारंगी का उपयोग करता हूं और आईपी आवाज के साथ एक राउटर की तलाश करता हूं, यह इतना आसान नहीं है, और अगर मुझे यह पता है, तो आवाज को संचारित करने के लिए इसे कॉन्फ़िगर करने का कोई विचार नहीं है।

जिस तरह से एनबिस, चाकू को तेज करने के बारे में आपकी टिप्पणी पूरी तरह से सही नहीं है, इस मामले में यह तुलना करने योग्य होगा: »किसी व्यक्ति को चाकू मारने का तरीका जानने के लिए मैनुअल» xD

दुर्भाग्य से, ऐसे बहुत कम लोग हैं जो ऐसे उपकरणों को जानते हैं जो घुसपैठ के लिए हैं जैसे कि बैकट्रैक, जो न केवल पड़ोसी के वाईफाई को चोरी करने का काम करता है, बल्कि कमजोर सुरक्षा के साथ डेटाबेस प्राप्त करने के लिए और निश्चित रूप से, डीडीओएस के हमलों को अधिक प्रभावी तरीके से करता है।

BackTrack हमेशा GNU / Linux डिस्ट्रो की तरह दिखेगा जिसकी उपयोग करने के लिए उपयोगिताओं होने में सक्षम है, हालांकि इसका सबसे अच्छा ज्ञात उपयोग वाईफाई चोरी करना है जैसा कि मैंने पहले उल्लेख किया है।

एक प्रश्न: और अगर नेटवर्क में एक आईपी फिल्टर है, तो मैं कैसे पता लगा सकता हूं कि इसमें उस तरह का फिल्टर है और इसका उल्लंघन कैसे हो सकता है?

मुझे लगता है कि अगर राउटर में मैक फ़िल्टरिंग सक्षम है (आईपी फ़िल्टरिंग नहीं है) तो मेरा मतलब है। इस "काल्पनिक" मामले में, आपको क्या करना चाहिए, सामान्य नेटवर्क स्कैनिंग टूल का उपयोग करते हुए, तब तक प्रतीक्षा करें जब तक कि आपको एक स्वीकृत क्लाइंट नहीं मिल जाता है जो एपी के साथ जुड़ा हुआ है, तो आपको अपने नेटवर्क कार्ड पर इसे डालने के लिए उक्त क्लाइंट के मैक की प्रतिलिपि बनाना चाहिए। मैक चार्जर या इसी तरह के एक उपकरण का उपयोग करना, अर्थात, उस क्लाइंट के लिए अपने कार्ड के मैक को बदल दें जो सहयोगी के लिए सक्षम है।

वहाँ से कदम पहले से ही थोड़ा फजी है, "काल्पनिक रूप से" आप अपने मूल मैक को जोड़ने के लिए राउटर में प्रवेश कर सकते हैं, या उस फ़िल्टरिंग, आदि को हटा सकते हैं, लेकिन ध्यान में रखते हुए कि आमतौर पर लोग उस विकल्प को सक्षम नहीं करते हैं। आपको यह मान लेना चाहिए कि यदि उन्होंने ऐसा किया है, तो यह इसलिए है क्योंकि उन्हें राउटर में प्रवेश करने और कुछ को कॉन्फ़िगर करने का तरीका कम मालूम होता है, इसलिए उनके खराब होने की संभावना काफी अधिक होती है।

खैर, मैं अपने वाई-फाई सिग्नल को चोरी होने से रोकने के लिए भौतिक (या मैक) एड्रेस फ़िल्टरिंग का उपयोग करता हूं और इस तरह उन लेमरों के लिए जीवन दुखी कर देता हूं जो वायरलेस नेटवर्क चोरी करना चाहते हैं। हालांकि, मैक चार्जर जैसे उपकरण आमतौर पर बेकार होते हैं जब नेटवर्क कार्ड के मॉडल, ब्रांड और / या चिपसेट को आमतौर पर उस पते से पहचाना जाता है, इसलिए भले ही वे अपने वास्तविक मैक पते को मास्क करते हों, मैक को बदलना बेकार होगा।

मेरी शंकाओं को स्पष्ट करने के लिए धन्यवाद।

इसलिए आपके पास एक क्लाइंट मैक को क्लोन करके मैक फ़िल्टरिंग है जिसे आप अपने नेटवर्क तक पहुंच सकते हैं

फिर आप "क्रैकर्स" लेमर्स कहते हैं ... यह अविश्वसनीय लगता है कि कोई व्यक्ति जो प्रशासन और नेटवर्क प्रबंधन के लिए तैयार लिनक्स सिस्टम के उपयोग को जानता है, यह नहीं जानता कि मैक के पहले 3 ब्लॉक निर्माता और दूसरे द्वारा इंगित किए गए हैं 3 यादृच्छिक हैं ... चिपसेट केवल नियंत्रक में रुचि रखता है और मैक में इंगित नहीं किया गया है, आईपी को डीएचसीपी या MANUAL द्वारा सौंपा गया है, इसलिए इसका आपके द्वारा कहने से कोई लेना-देना नहीं है, कुछ चीजें अगर वे आपको लचर लगती हैं खुद को सूचित करना, सीखना और फिर साझा करना बेहतर है।

कोई बुरा विश्वास नहीं है, शुभकामनाएं और मुझे आशा है कि यह टिप्पणी आपको अपने ज्ञान में सुधार करने के लिए प्रेरित करती है।

यह उन लोगों के लिए Android 4.1 से करने में सक्षम होना अच्छा होगा जिनके पास वाईफाई नेटवर्क कार्ड नहीं है (वास्तव में, प्रोग्राम जो एंड्रॉइड में ऐसा करने के लिए कहते हैं वे बकवास हैं)

समस्या एंड्रॉइड नहीं है, टर्मिनल स्थापित करके और कंप्यूटर को रूट करके, आप इस प्रकार के सॉफ़्टवेयर को स्थापित और चला सकते हैं।

सेल फोन के साथ समस्या यह है कि उनके वाई-फाई कार्ड बुनियादी हैं, और अधिकांश मॉनिटर मोड को अनुमति नहीं देते हैं जो इन सॉफ़्टवेयर का उपयोग करने के लिए आवश्यक है।

मैंने कहीं पढ़ा, कि S2 ने इसे मॉनिटर मोड में डाल दिया था ... लेकिन मुझे नहीं पता कि यह कहाँ होगा।

अभिवादन।-

पुनश्च: मैंने वर्षों से इंटरनेट का भुगतान नहीं किया है।

बहुत दिलचस्प है

नमस्ते दोस्तों,

मैं एक Ubuntu 12.04 पर पैकेज और निर्भरता कैसे स्थापित करूं? मैंने देखा है कि वे रेपो में नहीं हैं ...

धन्यवाद

Google मित्र ... यह इंस्टॉलेशन गाइडों से भरा है

स्थापना मार्गदर्शिकाएँ हैं क्योंकि किसी ने उन्हें बनाया है, यह सिखाने के लिए चोट नहीं करता है कि ट्यूटोरियल पृष्ठ की अशुद्धता के बजाय किसी को Google को भेजें ...

यह जानना अच्छा है कि हम कितने कमजोर हैं और वे इसे कैसे करते हैं ... और अब, जो लोग यह भी नहीं जानते थे।

सुरक्षा के बारे में एक पोस्ट बुरा नहीं होगा। मुझे पता है कि वे चोटिल लोगों की तरह आकर्षक नहीं हैं, लेकिन यह "कर्ल को कर्ल करना" होगा।

नमस्ते.

@Jlcmux चरण 1 में आपने गलती से "एयरमन-एनजी" के बजाय "एरोम-एनजी" लिखा था। मुझे आश्चर्य है कि कोई नहीं देखा, XD!

LOL।

और अगर नेटवर्क में WPS निष्क्रिय है, तो क्या किया जा सकता है? क्योंकि पोस्ट में बताए गए चरण अब काम नहीं करेंगे।

कुछ भी नहीं, क्लासिक शब्दकोश विधियों, ब्रूट बल का उपयोग करना जारी रखें और कुंजी की जटिलता के आधार पर प्रतीक्षा करें, खासकर अगर यह डब्ल्यूपीए 2 है।

और अधिक अगर यह मैक पते के साथ फ़िल्टर किया जाता है।

इकुरा

यह सोचकर मुझे हंसी आती है कि हम हमेशा लोगों के नकारात्मक पक्ष की तलाश करते हैं। इसीलिए वे कहते हैं कि वाईफ़ाई कुंजी प्राप्त करना बुरा या अनैतिक है। अगर हम खुद को उस योजना में शामिल करते हैं तो हमें बस व्यामोह के साथ चलना होगा क्योंकि सभी को डर होगा क्योंकि आखिर हम किस पर भरोसा कर सकते हैं…।

यदि "चोरी" या "हैकिंग" वाईफाई खराब है या नहीं, हम इसे प्रत्येक व्यक्ति के विवेक पर छोड़ देते हैं। इसके अलावा, जब कोई व्यक्ति एक प्रकार की तकनीक का उपयोग करना चुनता है, तो उस तकनीक को कैसे संभालना है, इस पर खुद को शिक्षित करना अनिवार्य है। क्या कोई ऐसा व्यक्ति नहीं है जो कार खरीदता है, उसे अपने देश के (सबसे बुनियादी) ट्रैफिक कानूनों को जानने की जरूरत है? या क्या ऐसा हो सकता है कि मैं एक वाहन के मालिक के रूप में कोई ज़िम्मेदार नहीं हूँ ...

किसी चीज़ की सेवा प्राप्त करते समय (इस मामले में वाईफाई) यह सोचना तर्कसंगत है कि हमें खुद को शिक्षित करना चाहिए कि हम उन हमलों से खुद को कैसे बचाएं जो इस प्रकार की प्रणालियों को नुकसान पहुंचा सकते हैं।

यदि वे शुद्ध संख्यात्मक चरित्र हैं, तो यह WEP लेने की तरह बहुत तेज़ है लेकिन अगर यह हेक्साडेसिमल है तो इसमें अधिक समय लगता है ... यह घंटे हो सकते हैं।

धन्यवाद, मैं अपने वाईफाई नेटवर्क का परीक्षण कर रहा हूं, यह पता चला कि डिफ़ॉल्ट रूप से इस विकल्प को कॉन्फ़िगर किया गया है और मुझे xD भी नहीं पता है

शुक्रिया.

अच्छा, मैं अपने नेटवर्क पर wifislax 4.6 के साथ कुछ परीक्षण कर रहा हूं, लेकिन मुझे नहीं पता कि ऐसा क्या होता है कि यह मेरे राउटर के साथ जुड़ा हुआ है, लेकिन यह एक पिन नहीं देता है और मेरे पास सक्रिय wps है मुझे समझ में नहीं आता है कि मैंने wifway, wifaxax, backtrack के साथ कोशिश की है, केवल वही है जो मेरे राउटर से जुड़ा हुआ है 1 या 2 घंटे लगते हैं कि कोई पिन नहीं निकलती है, क्या किसी को पता है कि यह क्या हो सकता है?

नमस्कार, क्या आप मुझे बता सकते हैं कि इस प्रोग्राम को स्थापित करने के लिए मुझे किन कार्यक्रमों की आवश्यकता है क्योंकि मैंने कई ट्यूटोरियल देखे हैं और वे यह नहीं कहते कि इसे स्थापित करने के लिए क्या उपयोग किया जाता है

लोल! यह एक कार्यक्रम नहीं है, यह एक ऑपरेटिंग सिस्टम है, लिनक्स-आधारित वितरण है, यह महत्वपूर्ण है क्योंकि यह पहले से ही आपको बताता है कि आप LiveCD संस्करण का उपयोग कर सकते हैं,

पहले चरण में यह है: airmon-ng NO airom-ng और दूसरे चरण में आपने सभी 'airmon-ng start wlan0 को चिपकाया है, यह' tute और अभिवादन लिनक्स मित्रों के लिए धन्यवाद! 0 /

मैंने यह हमला किया और पड़ोसी को एहसास हुआ कि मैंने wps को निष्क्रिय कर दिया है। मेरा ध्यान आकर्षित करता है कि उसे कैसे पता चला कि उस पर हमला किया जा रहा है। जहां तक मुझे पता है ये हमले चोरी-छिपे होते हैं। मैं इसकी जांच करूंगा: - /

हां, अपने सेल फोन पर मैं कर सकता हूं। परिचय कराते हैं। पिन। उल्लेख किया। के लिये। कुंजी प्राप्त करें

Movistar राउटर, जो डिफ़ॉल्ट रूप से, कंपनी से स्वयं फर्मवेयर अपडेट प्राप्त करते हैं, क्योंकि यदि यह प्रक्रिया उपयोगकर्ता पर निर्भर करती है, तो अपडेट का प्रतिशत बहुत कम होगा, इस हमले से बचने के लिए उन्हें हाल ही में एक साधारण फिक्स के साथ अपडेट किया गया है। राउटर केवल निरंतर परीक्षण से पहले सीमित संख्या में प्रयासों की अनुमति देता है, जो इस प्रक्रिया को लंबा करता है, जिससे इन प्रकार की कुंजियों का पता लगाने के लिए पारंपरिक तरीकों पर वापस लौटना बेहतर होता है। हमेशा शैक्षिक उद्देश्यों के लिए और किसी भी प्रकार के अवैध कार्य किए बिना, निश्चित रूप से;)।

नमस्ते.

मेरे मित्र, मुझे क्षमा करें, क्या आप मुझे अपने ईमेल पर बैक्ट्रक प्रोग्राम भेज सकते हैं, क्योंकि मैंने पहले से ही इंटरनेट पर इसकी तलाश की थी और मुझे आधिकारिक वेबसाइट मिली और यह कहता है कि यह अब नहीं है, अब एक प्रसिद्ध काली है लेकिन मैं बैक्ट्राक चाहते हैं

क्षमा करें, लेकिन, BackTrack अन्य चीजों के बीच, ऑडिट (या ब्रीच) नेटवर्क, कंप्यूटर आदि के लिए इस्तेमाल किया गया एक डिस्ट्रो का नाम है।

कुछ समय पहले इसे बैकट्रैक कहा जाने लगा था और इसे काली कहा जाता है, लेकिन यह वास्तव में लगभग समान है, इसमें समान अनुप्रयोग हैं, यह एक ही उद्देश्य को पूरा करता है, केवल इसने नाम बदल दिया।

यह एक डीवीडी है, जिसे ईमेल द्वारा भेजना असंभव है।

काली को डाउनलोड करें और नेट पर मिलने वाले ट्यूटोरियल्स का पालन करें, वे आपकी सेवा करेंगे।

अच्छा है!

मैं इस सब में एक स्व-सिखाया हुआ नौसिखिया हूँ और मैंने पाया है कि जब वीपीएन के साथ नेटवर्कों की जाँच की जाती है तो यह मुझे परिणाम नहीं देता है, लेकिन हम जानते हैं कि वहाँ हैं क्योंकि एक दोस्त ने अपने लैपटॉप के साथ काम किया और यह उसके लिए काम कर गया। क्या आप जानते हैं कि इसकी अन्य संभावनाएँ क्या हो सकती हैं?

नमस्कार! सभी को।

सिर्फ उन लोगों पर टिप्पणी करने के लिए जो अपने पड़ोसियों के नेटवर्क का उल्लंघन करने से सहमत नहीं हैं, मैं उन्हें बताना चाहता हूं कि नैतिक दृष्टिकोण से, सही बात यह है कि सभी को अपनी इंटरनेट सेवा के लिए भुगतान करना होगा ताकि इसे चोरी न करना पड़े। पड़ोसी के लिए, दुर्भाग्य से कुछ देशों में कई लोगों को इस प्रकार की सेवाओं को काम पर रखने की संभावना नहीं है, मैं लंबे समय से उन लोगों में से एक रहा हूं, सौभाग्य से और भगवान का शुक्र है कि मुझे एक अच्छी नौकरी मिली और मेरे पास भुगतान करने का तरीका था कहा सेवा, अब अच्छी तरह से सज्जनों, अगर इस मंच में बहुमत को अपनी सेवा के लिए भुगतान करना है, तो आपके लिए अच्छा है, लेकिन कृपया अपने आप को उन लोगों से बुरी तरह से व्यक्त न करें जिनके पास यह करने की संभावना नहीं है, क्योंकि निश्चित रूप से आप नहीं जानते कि क्या है। आवश्यकता है और चीजों को इस दुनिया में जीवित रहने के लिए करना है जो अधिक से अधिक महंगी होती जा रही है।

लेकिन यह vps डिवाइस अक्षम है जैसा कि आप एक सक्षम के साथ करते हैं

मैंने कई टिप्पणियां पढ़ी हैं (सभी नहीं) और मेरी ईमानदार राय है कि अगर किसी के पास वाई-फाई है, तो मैं आपके घर को वाई-फाई से अलग कर देता हूं, यह आपके स्थान पर हो रहा है। यदि आप एन्कोडिंग को परिभाषित करते हैं तो आरएफ तरंगें आपको लगातार पास करती हैं। उस संकेत के लिए एक उपयोग, स्वागत है। उदाहरण के लिए, त्रिकोणीय जीएसएम द्वारा जीपीएस कभी भी एक सेवा का भुगतान नहीं करता है, लेकिन जीएसएम रिपीटर्स के आरएफ विकिरण का लाभ उठाता है। मैं जो कुछ भी प्राप्त करना चाहता हूं वह यह है कि वाई-फाई चोरी करना कभी भी अवैध नहीं होगा और यह मुझे एक आपराधिक या अपमानजनक कार्य की तरह नहीं लगता है। मुझे उम्मीद है कि मेरी टिप्पणी आपकी मदद करती है

मुझे लगता है कि आप रॉबर्टो के समान हैं। वर्षों से मेरे घर में जहां भी मैं जाता हूं उन संकेतों को रखा गया है ... और मैं उनका लाभ उठाता हूं been

अभिवादन, मैंने आपके सभी कदमों को अपरिपक्वता के लिए आगे बढ़ाया है, जब कमांड को निष्पादित किया जाता है «रिएवर -i mon0 -b (bssid) -c (चैनल) -vv» संकुल शुरू होता है, लेकिन यह अभी भी अंदर रहता है: »+ +] के लिए Watting «(लक्ष्य मैक) से बीकन»

क्या किसी को पता है क्यों?

धन्यवाद नमस्कार!

मित्र, न तो वाश और न ही रिएवर कमांड मेरे लिए काम करता है, मुझे यकीन है कि मुझे कुछ स्थापित करने की आवश्यकता है, कृपया आपकी सहायता, अग्रिम धन्यवाद

इससे खराब और क्या होगा?

हवा में सिग्नल ढूंढना बुरा नहीं है, जीवन के लिए गुलाम के रूप में भुगतान करना बदतर है, है ना?

आमीन भाई

विज्ञान में अच्छा योगदान

मेरे लिए यह वहाँ से बीकन के आकार का नहीं होता है क्योंकि यह रहता है क्योंकि यह होगा

चलिए देखते हैं ... तो क्या डब्ल्यूपीएस मोड को डब्ल्यूपीएस के साथ डब्ल्यूपीएस से प्राप्त करना संभव है? और क्या यह संभव है? और क्या इससे कोई फर्क नहीं पड़ता कि आप जिस व्यक्ति पर हमला कर रहे हैं वह डब्ल्यूपीएस बटन दबाया गया है या नहीं।

मुझे चोरी करने के लिए वाईफाई चोरी करना बहुत पसंद है और हमने इसे एक महीने पहले ही छोड़ दिया था मैं इंटरनेट के इंस्टॉल होने का इंतजार कर रहा हूं, मुझे इंटरनेट की जरूरत है और मुझे वाईफाई हैहा चोरी करना बहुत पसंद है

यह सही काम करता है अब मेरे पास मुफ्त इंटरनेट ^ ^ है

स्पष्ट निर्देश के लिए बहुत-बहुत धन्यवाद। कल मैं आपको यह बताने का वादा करता हूं कि यह कैसे हुआ।

मैं एक महीने से अधिक वाई-फाई नेटवर्क के साथ लिनक्स वीएम पर रिएक्टर का परीक्षण कर रहा हूं और यह मुझे बिल्कुल भी नहीं फटा।

थोड़ी देर से एक्सडी, एक वर्चुअल मशीन के माध्यम से वाईफाई हमले करना मुश्किल है, सबसे अच्छी बात यह है (और मुझे आशा है कि आपने इसे किया है) एक लाइव यूएसबी से कोशिश करें जो आपके नेटवर्क कार्ड तक सही पहुंच रखता है

इस हमले को करने के बाद, मैं अपने वाईफाई को कैसे चालू करूं? या मुझे अपना कंप्यूटर पुनरारंभ करना होगा?