हममें से कितने लोगों को एक निश्चित निर्देशिका / फ़ोल्डर में निहित फ़ाइलों तक "पहुंच सीमित करने" की आवश्यकता होती है या हमें कुछ लोगों को एक निश्चित फ़ाइल की सामग्री को देखने, हटाने या संशोधित करने से रोकने की आवश्यकता है? एक से अधिक, सही? क्या हम इसे अपने प्यारे पेंगुइन में हासिल कर सकते हैं? उत्तर है: हाँ बिल्कु्ल : डी

परिचय

हम में से कई जो विंडोज से आते हैं, इस "समस्या" से निपटने के लिए बहुत अलग तरीके से इस्तेमाल किया गया था, इस उद्देश्य को प्राप्त करने के लिए हमें अपरंपरागत "तकनीकों" का सहारा लेना पड़ा, जैसे कि इसकी विशेषताओं के माध्यम से फ़ाइल को छुपाना, हमारी चलती है हमारी टीम के सबसे दूरस्थ स्थान (20,000 फ़ोल्डरों के भीतर) को हमारे "दुश्मन" एक्सडी को हटाने की कोशिश करने के लिए, फ़ाइल एक्सटेंशन को बदलना या समाप्त करना, या प्रथाओं का सबसे "आम", एक प्रोग्राम डाउनलोड करें जो हमें "" की अनुमति देता है एक अच्छी डायलॉग बॉक्स के पीछे हमारी निर्देशिका "जो हमें पासवर्ड के लिए कहती है कि इसे एक्सेस करें।" हमारे पास बेहतर विकल्प था? नहीं.

मुझे अपने "विंडोलरोस" दोस्तों के लिए बहुत खेद है (मैं इसे बहुत प्यार से कहता हूं ताकि कोई नाराज न हो; ठीक है?)), लेकिन आज मुझे खुद को विंडोज के साथ थोड़ा सिखाना है: पी, क्योंकि मैं समझाऊंगा कि यह ओएस क्यों नहीं होने देता है देशी इस कार्यक्षमता।

आप में से कितने लोगों ने देखा है कि जब हम एक "विंडोज" कंप्यूटर के पीछे बैठते हैं (भले ही वह हमारा नहीं है) हम स्वचालित रूप से उस चीज के मालिक बन जाते हैं जिसमें कंप्यूटर होता है (चित्र, दस्तावेज, कार्यक्रम आदि)। मेरा क्या मतलब है? ठीक है, बस "विंडोज का नियंत्रण" लेने से, हम फ़ोल्डर और फ़ाइलों को कॉपी और ले जा सकते हैं, हटा सकते हैं, खोल सकते हैं, संशोधित कर सकते हैं या छोड़ सकते हैं और सही कर सकते हैं, भले ही हम इस जानकारी के "मालिक" हों या नहीं। यह ऑपरेटिंग सिस्टम में एक प्रमुख सुरक्षा दोष को दर्शाता है, है ना? ठीक है, यह सब इसलिए है क्योंकि Microsoft के ऑपरेटिंग सिस्टम को जमीन से बहु-उपयोगकर्ता के लिए डिज़ाइन नहीं किया गया था। जब MS-DOS के संस्करण और विंडोज के कुछ संस्करण जारी किए गए, तो उन्होंने पूरी तरह से भरोसा किया कि अंतिम उपयोगकर्ता अपने संबंधित कंप्यूटर को "गार्ड" करने के लिए जिम्मेदार होगा ताकि किसी अन्य उपयोगकर्ता को इसमें संग्रहीत जानकारी तक पहुंच न हो ... भोला- ¬ अब विनर्स दोस्तों, आप पहले से ही जानते हैं कि यह "रहस्य" क्यों है: डी।

दूसरी ओर, जीएनयू / लिनक्स, नेटवर्किंग के लिए मौलिक रूप से डिज़ाइन किया गया सिस्टम होने के नाते, उस सूचना की सुरक्षा जो हम अपने कंप्यूटर पर संग्रहीत करते हैं (सर्वर का उल्लेख नहीं करना) मौलिक है, क्योंकि कई उपयोगकर्ताओं के पास होगा या हो सकता है। सॉफ्टवेयर संसाधनों का हिस्सा (अनुप्रयोग और सूचना दोनों) और हार्डवेयर जो इन कंप्यूटरों पर प्रबंधित होते हैं।

अब हम देख सकते हैं कि परमिट प्रणाली की आवश्यकता क्यों है? आइए विषय में गोता लगाएँ;)

जीएनयू / लिनक्स में, उपयोगकर्ता जो अनुमतियाँ या अधिकार हैं, उसमें निहित कुछ फाइलें तीन स्पष्ट रूप से विभेदित स्तरों में स्थापित की जा सकती हैं। ये तीन स्तर इस प्रकार हैं:

<° मालिक का परमिट।

<° समूह की अनुमति।

<° बाकी उपयोगकर्ताओं की अनुमतियाँ (या जिन्हें "अन्य" भी कहा जाता है)।

इन अवधारणाओं के बारे में स्पष्ट होने के लिए, नेटवर्क सिस्टम (जैसे पेंगुइन) में हमेशा व्यवस्थापक, सुपरयुसर या रूट का आंकड़ा होता है। यह व्यवस्थापक उपयोगकर्ताओं को बनाने और निकालने के साथ-साथ उन विशेषाधिकारों को स्थापित करने का प्रभारी है, जो उनमें से प्रत्येक सिस्टम में होंगे। ये विशेषाधिकार प्रत्येक उपयोगकर्ता की गृह निर्देशिका के लिए और निर्देशिकाओं और फ़ाइलों के लिए दोनों स्थापित किए जाते हैं जो व्यवस्थापक तय करता है कि उपयोगकर्ता पहुंच सकता है।

मालिक की अनुमति

स्वामी वह उपयोगकर्ता है जो अपनी वर्किंग डायरेक्टरी (गृह) या किसी अन्य डायरेक्टरी के अंदर एक फाइल / फोल्डर बनाता है या बनाता है, जिस पर उनका अधिकार है। प्रत्येक उपयोगकर्ता के पास डिफ़ॉल्ट रूप से बनाने की शक्ति होती है, वे फ़ाइलें जो वे अपने कार्यशील निर्देशिका में चाहते हैं। सिद्धांत रूप में, वह और केवल वही होंगे जो आपके गृह निर्देशिका में फाइलों और निर्देशिकाओं में निहित जानकारी तक पहुंच रखते हैं।

समूह की अनुमति

सबसे सामान्य बात यह है कि प्रत्येक उपयोगकर्ता एक कार्य समूह से संबंधित है। इस तरह से, जब एक समूह का प्रबंधन किया जाता है, तो इसके अंतर्गत आने वाले सभी उपयोगकर्ता प्रबंधित होते हैं। दूसरे शब्दों में, कई उपयोगकर्ताओं को एक समूह में एकीकृत करना आसान है, जिन्हें सिस्टम में कुछ विशेषाधिकार दिए गए हैं ताकि प्रत्येक उपयोगकर्ता को स्वतंत्र रूप से विशेषाधिकार प्रदान किए जा सकें।

बाकी उपयोगकर्ताओं की अनुमतियाँ

अंत में, किसी भी निर्देशिका में निहित फाइलों के विशेषाधिकारों को अन्य उपयोगकर्ताओं द्वारा भी रखा जा सकता है जो कार्यसमूह से संबंधित नहीं हैं, जिसमें प्रश्न में फाइल एकीकृत है। दूसरे शब्दों में, वे उपयोगकर्ता जो कार्यसमूह से संबंधित नहीं हैं जिनमें फ़ाइल स्थित है, लेकिन जो अन्य कार्यसमूह से संबंधित हैं, उन्हें अन्य सिस्टम उपयोगकर्ता कहा जाता है।

बहुत अच्छा, लेकिन मैं यह सब कैसे पहचान सकता हूं? सरल, एक टर्मिनल खोलें और निम्नलिखित करें:

$ ls -l

ध्यान दें: वे "L" अक्षर L से नीचे हैं

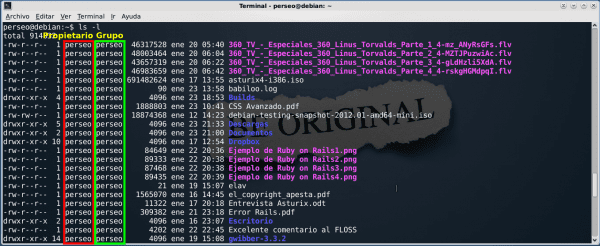

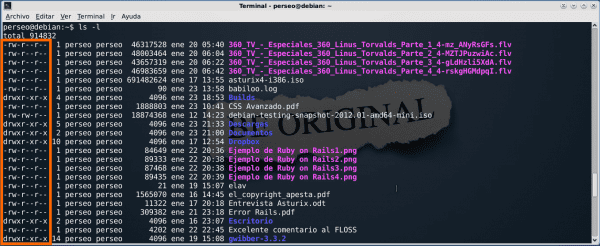

यह कुछ इस तरह दिखाई देगा:

जैसा कि आप देख सकते हैं, यह कमांड मेरे गृह की सामग्री को प्रदर्शित या "लिस्ट" करता है, हम जो काम कर रहे हैं वह लाल और हरे रंग की रेखाएं हैं। लाल बॉक्स हमें दिखाता है कि स्वामी कौन है और हरे रंग का बॉक्स इंगित करता है कि पहले से सूचीबद्ध फ़ाइलों और फ़ोल्डरों में से प्रत्येक किस समूह का है। इस मामले में, मालिक और समूह दोनों को "पर्सियस" कहा जाता है, लेकिन उन्हें अच्छी तरह से "बिक्री" जैसे एक अलग समूह का सामना करना पड़ सकता है। बाकी के लिए, अब चिंता न करें, हम बाद में देखेंगे: डी।

जीएनयू / लिनक्स में अनुमतियों के प्रकार

यह जानने से पहले कि GNU / Linux में अनुमतियाँ कैसे सेट की जाती हैं, हमें पता होना चाहिए कि सिस्टम में विभिन्न प्रकार की फाइलें कैसे भिन्न हो सकती हैं।

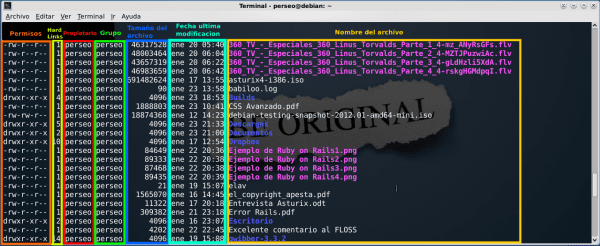

जीएनयू / लिनक्स में प्रत्येक फ़ाइल को 10 वर्णों द्वारा पहचाना जाता है जिन्हें कहा जाता है मुखौटा। इन 10 वर्णों में से पहला (बाएं से दाएं) फ़ाइल प्रकार को संदर्भित करता है। निम्नलिखित 9, बाएं से दाएं और 3 के ब्लॉकों में, स्वामी, समूह और बाकी या अन्य को दी गई अनुमतियों को देखें। यह सब सामान दिखाने के लिए एक स्क्रीनशॉट:

फ़ाइलों का पहला वर्ण निम्नलिखित हो सकता है:

| क्षमा कीजिय | पहचान करता है |

| - | संग्रह |

| d | निर्देशिका |

| b | विशेष ब्लॉक फ़ाइल (डिवाइस विशेष फ़ाइलें) |

| c | विशेष वर्ण फ़ाइल (tty डिवाइस, प्रिंटर ...) |

| l | लिंक फ़ाइल या लिंक (नरम / प्रतीकात्मक लिंक) |

| p | चैनल विशेष फ़ाइल (पाइप या पाइप) |

अगले नौ अक्षर सिस्टम उपयोगकर्ताओं के लिए दी गई अनुमतियाँ हैं। प्रत्येक तीन वर्ण, स्वामी, समूह और अन्य उपयोगकर्ता अनुमतियाँ संदर्भित हैं।

इन अनुमतियों को परिभाषित करने वाले वर्ण निम्नलिखित हैं:

| क्षमा कीजिय | पहचान करता है |

| - | बिना अनुमति के |

| r | अनुमति पढ़ें |

| w | अनुमति लिखिए |

| x | निष्पादन की अनुमति |

फ़ाइल की अनुमति

<° पढ़ना: मूल रूप से आपको फ़ाइल की सामग्री को देखने की अनुमति मिलती है।

<° लिखें: आपको फ़ाइल की सामग्री को संशोधित करने की अनुमति देता है।

<° निष्पादन: फ़ाइल को निष्पादित करने की अनुमति देता है जैसे कि यह एक निष्पादन योग्य कार्यक्रम था।

निर्देशिका अनुमतियाँ

<° पढ़ें: यह जानने की अनुमति देता है कि कौन सी फ़ाइलों और निर्देशिकाओं में निर्देशिका है जिसमें यह अनुमति है।

<° लिखें: आपको निर्देशिका में फ़ाइलों को बनाने की अनुमति देता है, या तो सामान्य फाइलें या नई निर्देशिकाएं। निर्देशिकाओं को हटाया जा सकता है, निर्देशिका में कॉपी की गई फाइलें, स्थानांतरित, नाम बदला गया, आदि।

<° निष्पादन: आपको निर्देशिका पर जाने की अनुमति देता है कि आप इसकी सामग्री की जांच करने में सक्षम हों, फ़ाइलों की प्रतिलिपि बनाएँ या इससे। यदि आपके पास भी अनुमतियाँ पढ़ने और लिखने की हैं, तो आप फ़ाइलों और निर्देशिकाओं पर सभी संभव कार्य कर सकते हैं।

ध्यान दें: यदि आपके पास निष्पादन की अनुमति नहीं है, तो हम उस निर्देशिका तक नहीं पहुंच पाएंगे (भले ही हम "सीडी" कमांड का उपयोग करें), क्योंकि इस कार्रवाई से इनकार किया जाएगा। यह आपको निर्देशिका के उपयोग को पथ के भाग के रूप में परिसीमित करने की भी अनुमति देता है (जैसे कि जब हम उस फ़ाइल के पथ को संदर्भ के रूप में उस निर्देशिका में पास करते हैं। मान लीजिए कि हम "X.ogg" फ़ाइल की प्रतिलिपि बनाना चाहते हैं जो फ़ोल्डर में है " / home / perseo / Z "-for जो फ़ोल्डर" Z "में निष्पादन की अनुमति नहीं है-, हम निम्नलिखित कार्य करेंगे:

$ cp /home/perseo/Z/X.ogg /home/perseo/Y/

इसके साथ एक त्रुटि संदेश प्राप्त होता है जो हमें बताता है कि हमारे पास फ़ाइल का उपयोग करने के लिए पर्याप्त अनुमति नहीं है: D)। यदि किसी निर्देशिका की निष्पादन अनुमति निष्क्रिय है, तो आप इसकी सामग्री (यदि आपने अनुमति पढ़ी है) देख सकेंगे, लेकिन आप इसमें निहित किसी भी वस्तु तक नहीं पहुँच पाएंगे, क्योंकि इसके लिए यह निर्देशिका आवश्यक पथ का हिस्सा है अपनी वस्तुओं के स्थान को हल करने के लिए।

GNU / Linux में अनुमति प्रबंधन

अब तक, हमने देखा है कि जीएनयू / लिनक्स में हमारे लिए क्या अनुमतियाँ हैं, अगले हम देखेंगे कि अनुमतियों या अधिकारों को कैसे असाइन या घटाएँ।

शुरू करने से पहले, हमें यह ध्यान रखना चाहिए कि जब हम पंजीकरण करते हैं या सिस्टम में एक उपयोगकर्ता बनाते हैं, तो हम स्वचालित रूप से उन्हें विशेषाधिकार प्रदान करते हैं। ये विशेषाधिकार, निश्चित रूप से, कुल नहीं होंगे, अर्थात, उपयोगकर्ताओं के पास सामान्य रूप से सुपरसिर के समान अनुमतियाँ और अधिकार नहीं होंगे। जब उपयोगकर्ता बनाया जाता है, तो सिस्टम फ़ाइल प्रबंधन और निर्देशिका प्रबंधन के लिए उपयोगकर्ता के विशेषाधिकारों को डिफ़ॉल्ट रूप से उत्पन्न करता है। जाहिर है, इन्हें प्रशासक द्वारा संशोधित किया जा सकता है, लेकिन यह प्रणाली अधिकांश परिचालन के लिए अधिक या कम वैध विशेषाधिकार उत्पन्न करती है, जो प्रत्येक उपयोगकर्ता अपनी निर्देशिका, अपनी फ़ाइलों और अन्य उपयोगकर्ताओं की निर्देशिकाओं और फ़ाइलों पर करेगा। ये आमतौर पर निम्नलिखित अनुमतियाँ हैं:

फ़ाइलों के लिए °: - आरडब्ल्यू-आर-- r--

निर्देशिका के लिए ° °: - आरडब्ल्यूएक्स आरडब्ल्यूएक्स आरडब्ल्यूएक्स

ध्यान दें: वे सभी GNU / Linux वितरण के लिए समान अनुमति नहीं हैं।

ये विशेषाधिकार हमें फ़ाइलों को बनाने, कॉपी करने और हटाने, नई निर्देशिकाएँ बनाने आदि की अनुमति देते हैं। आइये देखते हैं यह सब व्यवहार में है: D:

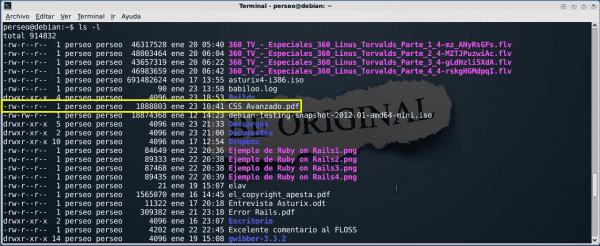

चलो एक उदाहरण के रूप में "उन्नत CSS.pdf" फ़ाइल लें। ध्यान दें कि यह निम्नानुसार दिखाई देता है: -आरडब्ल्यू-आर--r-- … उन्नत CSS.pdf। आओ हम इसे नज़दीक से देखें।

| टाइप | उपयोगकर्ता | समूह | बाकी उपयोगकर्ता (अन्य) | फ़ाइल का नाम |

| - | आरडब्ल्यू- | r-- | r-- | उन्नत CSS.pdf |

इसका मतलब है कि:

<° प्रकार: संग्रह

<° उपयोगकर्ता कर सकता है: पढ़ें (सामग्री देखें) और फ़ाइल को लिखें (संशोधित करें)।

<° वह समूह जिसमें उपयोगकर्ता हो सकता है: फ़ाइल को केवल (पढ़ें)।

<° अन्य उपयोगकर्ता कर सकते हैं: फ़ाइल को केवल (पढ़ें)।

उन उत्सुक लोगों के लिए जो इस समय सोच रहे हैं कि ls -l द्वारा प्राप्त सूची के अन्य क्षेत्र क्या हैं, यहां इसका जवाब दिया गया है:

यदि आप कठिन और नरम / प्रतीकात्मक लिंक के बारे में अधिक जानना चाहते हैं, तो यहां स्पष्टीकरण और उनके मतभेद.

खैर दोस्तों, हम सवाल में इस विषय के सबसे दिलचस्प और भारी हिस्से पर आते हैं ...

अनुमति का कार्य

आज्ञा परिवर्तन विद्या ("मोड बदलें") मुखौटा को संशोधित करने की अनुमति देता है ताकि फ़ाइलों या निर्देशिकाओं पर अधिक या कम संचालन किया जा सके, दूसरे शब्दों में, chmod के साथ आप प्रत्येक प्रकार के उपयोगकर्ता के अधिकारों को हटा या हटा सकते हैं। यदि उपयोगकर्ता जिसे हम हटाने, डालने या असाइन करना चाहते हैं, उस प्रकार का निर्दिष्ट नहीं है, तो ऑपरेशन करते समय क्या होगा जो एक साथ अन्य उपयोगकर्ताओं को प्रभावित करता है।

याद रखने वाली मूल बात यह है कि हम इन स्तरों पर अनुमति देते हैं या हटाते हैं:

| पैरामीटर | Nivel | विवरण |

| u | मालिक | फ़ाइल या निर्देशिका का स्वामी |

| g | समूह | वह समूह जिसके पास फ़ाइल है |

| o | दूसरों | अन्य सभी उपयोगकर्ता जो स्वामी या समूह नहीं हैं |

अनुमति प्रकार:

| क्षमा कीजिय | पहचान करता है |

| r | अनुमति पढ़ें |

| w | अनुमति लिखिए |

| x | निष्पादन की अनुमति |

मालिक को निष्पादित करने की अनुमति दें:

$ chmod u+x komodo.sh

सभी उपयोगकर्ताओं से निष्पादन अनुमति निकालें:

$ chmod -x komodo.sh

अन्य उपयोगकर्ताओं को पढ़ने और लिखने की अनुमति दें:

$ chmod o+r+w komodo.sh

उस समूह को केवल पढ़ने की अनुमति छोड़ें जिसके पास फ़ाइल है:

$ chmod g+r-w-x komodo.sh

अष्टांगिक संख्यात्मक प्रारूप में अनुमतियाँ

चामोद कमांड का उपयोग करने का एक और तरीका है, जो कई उपयोगकर्ताओं के लिए, "अधिक आरामदायक" है, हालांकि एक प्राथमिकता यह समझने के लिए कुछ और जटिल है।

उपयोगकर्ताओं के प्रत्येक समूह के मूल्यों का संयोजन एक अष्टक संख्या बनाता है, "x" बिट 20 है जो 1 है, डब्ल्यू बिट 21 है जो कि 2 है, आर बिट 22 है जो 4 है, हमारे पास तब है:

<° आर = ४

<° डब्ल्यू = २

<° x = 1

प्रत्येक समूह में बिट्स का संयोजन या बंद करने से मूल्यों के आठ संभावित संयोजन मिलते हैं, यानी बिट्स का योग:

| क्षमा कीजिय | अष्ट मान | विवरण |

| - - - | 0 | आपके पास कोई अनुमति नहीं है |

| - - x | 1 | केवल अनुमति दें |

| - w - | 2 | केवल अनुमति लिखें |

| - wx | 3 | अनुमतियाँ लिखें और निष्पादित करें |

| r - - | 4 | केवल अनुमति पढ़ें |

| r - x | 5 | अनुमतियाँ पढ़ें और निष्पादित करें |

| rw - | 6 | अनुमतियाँ पढ़ें और लिखें |

| rwx | 7 | सभी अनुमतियाँ सेट, पढ़ें, लिखें और निष्पादित करें |

जब आप उपयोगकर्ता, समूह और अन्य अनुमतियों को जोड़ते हैं, तो आपको एक तीन-अंकीय संख्या मिलती है जो फ़ाइल या निर्देशिका अनुमतियाँ बनाती है। उदाहरण:

| क्षमा कीजिय | वीरता | विवरण |

| rw- --- -- | 600 | स्वामी ने अनुमतियाँ पढ़ी और लिखी हैं |

| rwx --एक्स --x | 711 | मालिक पढ़ते हैं, लिखते हैं और निष्पादित करते हैं, समूह और अन्य केवल निष्पादित करते हैं |

| आरडब्ल्यूएक्स आरएक्स आरएक्स | 755 | स्वामी, समूह और अन्य पढ़ने, लिखने और निष्पादित करने के लिए फ़ाइल को पढ़ और निष्पादित कर सकते हैं |

| आरडब्ल्यूएक्स आरडब्ल्यूएक्स आरडब्ल्यूएक्स | 777 | फ़ाइल को किसी के द्वारा पढ़ा, लिखा और निष्पादित किया जा सकता है |

| r-- --- -- | 400 | केवल स्वामी फ़ाइल को पढ़ सकता है, लेकिन न तो इसे संशोधित या निष्पादित कर सकता है और निश्चित रूप से न तो समूह और न ही अन्य इसमें कुछ भी कर सकते हैं। |

| आरडब्ल्यू-आर-- --- | 640 | स्वामी उपयोगकर्ता पढ़ और लिख सकता है, समूह फ़ाइल पढ़ सकता है, और अन्य कुछ भी नहीं कर सकते हैं |

विशेष अनुमति

अभी भी विचार करने के लिए अन्य प्रकार के परमिट हैं। ये SUID (सेट यूजर आईडी) अनुमति बिट, SGID (सेट ग्रुप आईडी) अनुमति बिट, और चिपचिपा बिट (चिपचिपा बिट) हैं।

setuid

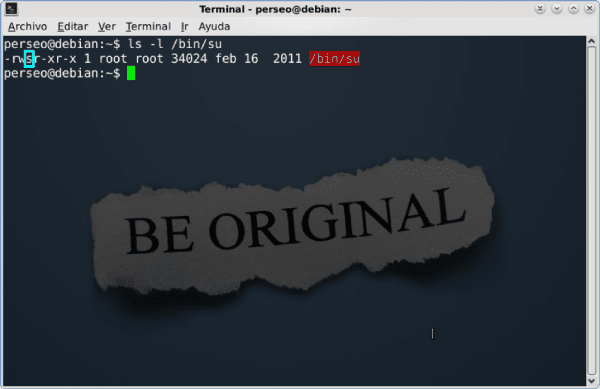

Setuid बिट निष्पादन योग्य फ़ाइलों के लिए असाइन किया गया है, और अनुमति देता है कि जब कोई उपयोगकर्ता किसी फ़ाइल को निष्पादित करता है, तो प्रक्रिया निष्पादित फ़ाइल के स्वामी की अनुमति प्राप्त करती है। बिटकॉइन बिट के साथ एक निष्पादन योग्य फ़ाइल का सबसे स्पष्ट उदाहरण है:

$ su

हम देख सकते हैं कि बिट को निम्नलिखित कैप्चर में "s" के रूप में सौंपा गया है:

इस बिट को एक फ़ाइल में निर्दिष्ट करने के लिए यह होगा:

$ chmod u+s /bin/su

और इसे हटाने के लिए:

$ chmod u-s /bin/su

ध्यान दें: हमें अत्यधिक देखभाल के साथ इस बिट का उपयोग करना चाहिए क्योंकि यह हमारे सिस्टम में विशेषाधिकारों की वृद्धि का कारण बन सकता है with

setgid

सेटिडेट बिट फ़ाइल को सौंपे गए समूह के विशेषाधिकारों को प्राप्त करने की अनुमति देता है, यह निर्देशिकाओं के लिए भी उपलब्ध है। यह बहुत उपयोगी होगा जब एक ही समूह के कई उपयोगकर्ताओं को एक ही निर्देशिका के भीतर संसाधनों के साथ काम करने की आवश्यकता हो।

इस बिट को असाइन करने के लिए हम निम्नलिखित कार्य करते हैं:

$ chmod g+s /carpeta_compartida

और इसे हटाने के लिए:

$ chmod g-s /carpeta_compartida

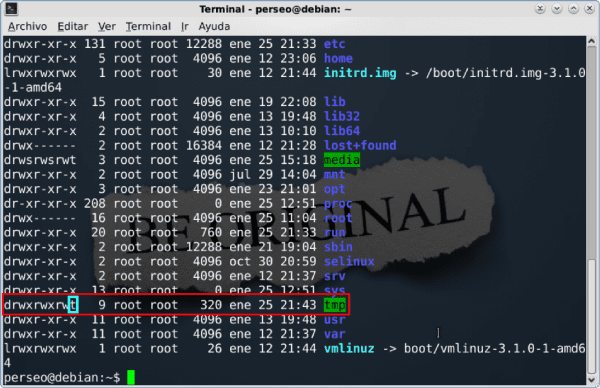

चिपचिपा

यह बिट आमतौर पर उन निर्देशिकाओं में दिया जाता है, जिन तक सभी उपयोगकर्ताओं की पहुंच होती है, और यह किसी उपयोगकर्ता को उस निर्देशिका के भीतर किसी अन्य उपयोगकर्ता की फ़ाइलों / निर्देशिकाओं को हटाने से रोकने की अनुमति देता है, क्योंकि सभी ने लिखित अनुमति दी है।

हम देख सकते हैं कि बिट को निम्नलिखित कैप्चर में "t" के रूप में असाइन किया गया है:

इस बिट को असाइन करने के लिए हम निम्नलिखित कार्य करते हैं:

$ chmod o+t /tmp

और इसे हटाने के लिए:

$ chmod o-t /tmp

खैर दोस्तों, अब आप जानते हैं कि अपनी जानकारी को बेहतर तरीके से कैसे सुरक्षित रखें, इसके साथ ही मुझे उम्मीद है कि आप इसके विकल्प की तलाश करना बंद कर देंगे फ़ोल्डर लॉक o फोल्डर गार्ड कि GNU / Linux में हमें सभी XD पर उनकी आवश्यकता नहीं है।

P.S: यह विशेष लेख एक दोस्त के चचेरे भाई एक्सडी के पड़ोसी द्वारा अनुरोध किया गया था, मुझे आशा है कि मैंने आपके संदेह को हल कर दिया है ... by

बहुत बढ़िया लेख, बहुत अच्छी तरह से समझाया गया।

धन्यवाद मित्र 😀

उत्कृष्ट पर्सियस, मुझे ऑक्टिकल न्यूमेरिक प्रारूप (जो एक बहुत ही कम सामान है) या विशेष अनुमतियों (सेतु / सेटगिड / स्टिकी) में अनुमतियों के बारे में कोई पता नहीं था।

मैं नींद से मर रहा था लेकिन इससे मुझे थोड़ी परेशानी हुई, मैं पहले से ही सांत्वना 😀 +1000 हड़पना चाहता हूं

अच्छी बात है कि यह आपके लिए उपयोगी था, नमस्ते useful

बहुत बढ़िया, स्पष्टीकरण बहुत स्पष्ट हैं, बहुत-बहुत धन्यवाद।

setgid

बिट setuid आपको विशेषाधिकार प्राप्त करने की अनुमति देता है

उस हिस्से में एक छोटी सी त्रुटि है।

अवलोकन के लिए और टिप्पणी करने के लिए धन्यवाद, कभी-कभी मेरी उंगलियां "उलझी हुई" एक्सडी ...

अभिवादन 😉

मैं पहले से ही सही है 😀

बहुत अच्छा लेख, पर्सियस। किसी भी मामले में, मैं कुछ अवलोकन करना चाहूंगा ताकि जानकारी अधिक पूर्ण हो:

पुनरावर्ती (chmod -R) अनुमतियाँ लागू करते समय सावधान रहें क्योंकि हम बहुत अधिक अनुमतियों को फाइल देना समाप्त कर सकते हैं। इसका एक तरीका फाइलों या फ़ोल्डरों के बीच अंतर करने के लिए फाइंड कमांड का उपयोग करना है। उदाहरण के लिए:

find /var/www -type d -print0 | xargs -0 chmod 755find /var/www -type f -print0 | xargs -0 chmod 644

एक और बात: निर्देशिकाओं या फाइलों पर विशेषाधिकार स्थापित करना सूचना की सुरक्षा के लिए एक अचूक तरीका नहीं है, क्योंकि लाइवसीडी के साथ या किसी अन्य पीसी में हार्ड डिस्क डालने से फ़ोल्डर्स तक पहुंचना मुश्किल नहीं है। संवेदनशील जानकारी की सुरक्षा के लिए एन्क्रिप्शन टूल्स का उपयोग करना आवश्यक है। उदाहरण के लिए, TrueCrypt बहुत अच्छा है और यह क्रॉस-प्लेटफॉर्म भी है।

और अंत में: सिर्फ इसलिए कि अधिकांश उपयोगकर्ता विंडोज में फ़ाइल सिस्टम विशेषाधिकार नहीं बदलते हैं, इसका मतलब यह नहीं है कि ऐसा करना असंभव है। कम से कम NTFS फ़ाइल सिस्टम को एक EXT जितना सुरक्षित किया जा सकता है, मुझे पता है क्योंकि मेरे काम में मेरे पास निष्पादन या लेखन अनुमति के बिना पूर्ण विभाजन हैं, आदि। यह सुरक्षा टैब (जो आमतौर पर छिपा हुआ है) के माध्यम से प्राप्त किया जा सकता है। विंडोज के साथ मुख्य समस्या यह है कि इसका डिफ़ॉल्ट कॉन्फ़िगरेशन सब कुछ की अनुमति देता है।

विषय के विस्तार के लिए आपका बहुत बहुत धन्यवाद;) के रूप में:

[...] establecer privilegios sobre directorios o archivos no es un método infalible para proteger la información, ya que con un LiveCD o poniendo el disco duro en otra PC no es difícil acceder a las carpetas [...]आप पूरी तरह से सही हैं, यहां तक कि विन के साथ भी ऐसा ही होता है, संभवतः बाद में हम विभिन्न उपकरणों के बारे में बात करेंगे जो हमें अपनी जानकारी को एन्क्रिप्ट करने में मदद करते हैं।

अभिवादन 😀

ह्यूगो दोस्त तुम कैसे हो are

TrueCrypt के साथ समस्या ... लाइसेंस कुछ "अजीब" है जो उसके पास है, क्या आप हमें इसके बारे में अधिक बता सकते हैं? 🙂

अभिवादन कम्पा

ट्रू-क्रिप्ट लाइसेंस थोड़ा अजीब होगा, लेकिन लाइसेंस का कम से कम संस्करण 3.0 (जो वर्तमान है) असीमित वर्कस्टेशन पर व्यक्तिगत और व्यावसायिक उपयोग की अनुमति देता है, और यह भी प्रतिलिपि बनाने, स्रोत कोड की समीक्षा करने, संशोधन करने और इसे वितरित करने की अनुमति देता है। व्युत्पन्न कार्य (जब तक इसका नाम बदला हुआ है), इसलिए यदि यह 100% मुक्त नहीं है, तो स्पष्ट रूप से यह बहुत करीब है।

पुराने पर्सियस ने हमें बाकी की टीम को अपने लेखों के साथ पूरा करने के लिए बुरा छोड़ दिया।

यहाँ कोई भी किसी से बेहतर नहीं है? और मुझ से बहुत कम बेहतर जजेजाएअजाजा

हाहाहा, सावधान रहें दोस्त, याद रखें हम एक ही नाव में हैं be

टिप्पणी के लिए धन्यवाद 😉

परमिट, एक ऐसी चीज़ है जो दिन-प्रतिदिन से सीखी जाती है, एक दिन से दूसरे दिन तक नहीं, तो चलिए हेहेहे अध्ययन करते हैं

उत्कृष्ट लेख पर्सियस।

एक टिप: प्रत्येक प्रतीक को संकेत लिखना आवश्यक नहीं है, यह केवल एक बार इंगित करने के लिए पर्याप्त है। उदाहरण:

$ चामोद ओ + आर + डब्ल्यू कोमोड.ओश

ऐसा लग सकता है

$ चामोद ओ + आरडब्ल्यू कोमोड.ओश

के जैसा

$ चामोद जी + आरडब्ल्यूएक्स कोमोड.ओश

यह भी दिख सकता है

$ चामोद जी + आर-डब्ल्यूएक्स कोमोड.ओश

उस प्रारूप का अनुसरण करके आप ऐसा कर सकते हैं

$ r-rwx, u + rw, g + w + या example.txt

नोट: a = सभी।

नमस्ते.

वाह दोस्त, मुझे नहीं पता था कि एक, साझा करने के लिए धन्यवाद didn't

बहुत अच्छा लेख, सब कुछ बहुत अच्छी तरह से समझाया गया है।

यह मेरे लिए अधिक सहज रूप से फ़ाइलों की अनुमतियों को बदलने के लिए अधिक आरामदायक है। मैं इसे दूसरे तरीके से समझने के लिए पर्याप्त हूं लेकिन यह बहुत समय पहले हुआ है

हैलो लोगों, पर्सियस; मुझे पेज पसंद आया। मैं इसके साथ सहयोग करने में सक्षम होना चाहूंगा। क्या यह संभव है? मेरे निक पर क्लिक करके आपके पास संदर्भ हैं !! हाहा।

मैं आमतौर पर छिटपुट प्रकाशन करता हूं, और मैं SL का अधिक से अधिक कार्यकर्ता हूं, कुछ ऐसा जो मैं अपने जीवन में तब तक नहीं छोड़ने वाला हूं जब तक मैं उपलब्ध हूं और मेरी एक-दो उंगलियां हैं। खैर, मुझे लगता है कि उनके पास मेरा ईमेल है। मेरे साथ लगता है कि परियोजना के साथ एक आलिंगन और शक्ति «ब्लॉगर्स एकजुट!», ACA ES LA TRENDENCIA !! यह भविष्य का वेब कैसे बनाया जाता है।

हाहाहाहाहा, हमारे साथ जुड़ने में आपको बहुत खुशी होगी, इलाव या गारा आपके अनुरोध को देखेगा,

ध्यान रखना और मुझे आशा है कि जल्द ही आपको यहां देखूंगा to

अब मैं आपको एक ईमेल लिख रहा हूं (आप जो भी टिप्पणी में डालते हैं) now

मुझे एक शंका है। आप निर्देशिकाओं के लिए अनुमतियों को कैसे लागू कर सकते हैं और यह कि वे अपनी विशेषताओं को नहीं बदलते हैं, भले ही उपयोगकर्ता जो रूट सहित उन्हें संशोधित करता है।

नमस्ते.

शायद यह लेख थोड़ा स्पष्ट करो ।।

इस लेख को अच्छी तरह से लिखा, ज्ञान बांटने के लिए धन्यवाद

यह कितना उपयोगी रहा है, हम आशा करते हैं कि आप यहाँ फिर से देखेंगे। अभिवादन 😉

बहुत अच्छा लेख।

मुझे बहुत खुशी है कि यह आपके लिए उपयोगी है, अभिवादन it

सच्चाई जो मैं लिनक्स में किसी फाइल को फोल्डर में ले जाने के लिए सहमत नहीं है, वह एक सिरदर्द है। आपको हर चीज की अनुमति प्रदान करनी होगी और अपना पासवर्ड दर्ज करना होगा। विंडोज़ में फ़ाइलें चलती आसान है, यहां तक कि एक ही विंडोज़ फ़ोल्डर में भी। एक पूरी प्रक्रिया को लिनक्स में एक फ़ोल्डर में एक फाइल को स्थानांतरित करने के लिए जब खिड़कियों में इसे कॉपी और पेस्ट करना आसान होता है। मैं दोनों ऑपरेटिंग सिस्टम का उपयोग करता हूं। टकसाल 2 माया दालचीनी और खिड़कियां 13

मैं कुछ वर्षों से लिनक्स का उपयोग कर रहा हूं, और ईमानदारी से कहूं तो मुझे काफी समय से ये समस्याएं नहीं हैं।

मैं बिना किसी समस्या के फ़ाइलों / फ़ोल्डरों को स्थानांतरित कर सकता हूं, और मेरे पास मेरा HDD 2 में विभाजित है। जाहिर है, दूसरे विभाजन को एक्सेस करने के लिए 1 बार मुझे अपना पासवर्ड डालना होगा, लेकिन फिर कभी नहीं।

यदि आपको कोई समस्या है, तो हमें बताएं, हम ख़ुशी से आपकी मदद करेंगे problem

जहां तक लिनक्स भाग का संबंध है, सही लेख। Windows में अनुमतियों के प्रबंधन पर आपकी टिप्पणियों में: आपको यह बिल्कुल नहीं पता है कि अनुमतियाँ कैसे सेट की जाती हैं। बहुत अधिक शक्ति (16 बिट संस्करणों, विंडोज 95, 98, मी और मोबाइल फोन को छोड़कर) के नियंत्रण में वे पेंगुइन प्रणाली और एक उदात्त ग्रैन्युलैरिटी में कैसे प्रबंधित होते हैं, और उस रिकॉर्ड के लिए जो मैं अपने ऑपरेटिंग सिस्टम से निपटता हूं हम दोनों के खिलाफ कोई उन्माद नहीं।

मेरी सलाह: थोड़ा सा खुदाई करें और आप महसूस करेंगे, किसी भी बाहरी कार्यक्रम की आवश्यकता नहीं है। सभी के लिए बहुत अच्छा है। 😉

बहुत अच्छा लेख। अनुमतियों का विषय सीखने के लिए एक दिलचस्प बात है। यह मेरे लिए एक बार हुआ है कि एक फ़ाइल को लंबे रास्ते में एक्सेस करने में सक्षम नहीं होने के कारण, क्योंकि मेरे पास निर्देशिका में से किसी एक में अनुमतियाँ नहीं थीं। कम से कम स्टिकी बिट की तरह विशेष अनुमतियों के अस्तित्व को जानना अच्छा है।

पुनश्च: मैं थोड़ी देर के लिए ब्लॉग का अनुसरण कर रहा हूं लेकिन मैंने पंजीकृत नहीं किया था। उनके पास बहुत ही दिलचस्प लेख हैं, लेकिन जिन चीज़ों ने मेरा ध्यान खींचा, वह है उपयोगकर्ताओं के बीच उपचार। इस तथ्य से परे कि मतभेद हो सकते हैं, सामान्य तौर पर, हर कोई अपने अनुभवों में योगदान देकर एक-दूसरे की मदद करने की कोशिश करता है। यह कुछ उल्लेखनीय है, ट्रॉल्स और फ्लैमवार्स से भरी अन्य साइटों के विपरीत other

बहुत दिलचस्प है, लेकिन मैंने इसे बाइनरी में ऑक्टल के बजाय, अनुमतियों के बारे में अलग-अलग तरीके से सीखा, ताकि यदि, उदाहरण के लिए, "7" 111 है, तो इसका मतलब था कि इसमें सभी अनुमतियाँ थीं, इसलिए यदि आपने इसे 777 में रखा है आप सभी उपयोगकर्ताओं, समूहों को सभी अनुमतियां देते हैं ...

एक ग्रीटिंग.

प्रभावशाली, संक्षिप्त, स्पष्ट और विषय पर।

क्या एक अच्छा लेख, बधाई और सभी स्पष्टीकरण के लिए धन्यवाद… ..

सालू २।

वाह, अगर मैं आपके ट्यूटोरियल के साथ बहुत कुछ सीखता हूं, तो मुझे लगता है कि इस विशाल क्षेत्र में थोड़ा घास का मैदान है जो लिनक्स है, लेकिन ह्यूगो ने यहां एक बार जो कहा, उसे सीमित करते हुए, टिप्पणियों की इस पंक्ति में अगर हम एक लाइव सीडी डालते हैं और अगर हमारी फाइलें एन्क्रिप्ट नहीं की जाती हैं वास्तव में रक्षा करने के लिए बहुत कुछ नहीं बचा है, इसके अतिरिक्त विंडोज में मुझे लगता है कि एक बहुत ही समस्या नहीं थी एक व्यवस्थापक उपयोगकर्ता और जीत ऑपरेटिंग सिस्टम के भीतर एक सीमित खाता बनाने और इस तरह आपके व्यवस्थापक खाते के डेटा की रक्षा ...। लेकिन वास्तव में, इस लेख के लिए बहुत-बहुत धन्यवाद, मैं इस मामले में आपका धन्यवाद ज्ञानी हूं ... very

सच्चाई यह है कि मैं एक निष्पादन योग्य xD चलाना चाहता था और इसने मुझे x फ़ाइलों को खोलने और लिखने के दौरान अनुमति देने से इनकार कर दिया था, लेकिन मैंने यहाँ थोड़ा पढ़ा और कुछ सीखा और इसने उन अनुमतियों को देखने के लिए कार्य किया जिनमें उस फ़ोल्डर में फाइलें थीं और निष्पादन योग्य को अंतिम बात याद थी। मैंने किया था कि मैं एक फ़ोल्डर का उपयोग करना चाहता था और जैसा कि नाम था लंबे समय से मैंने इसे बदल दिया था और आसान एक्सडी के बीच, फिर मैंने अनुमतियों को देखा और कुछ ऐसा देखा जो प्रशंसा के बारे में कहा कि मैं फाइल में गया था मैंने गुण डाल दिए और कुछ ऐसा चुना जो प्रशंसाओं को बिना गुणों को हटाए कहा। फ़ोल्डर दर्ज करें और फिर निष्पादन योग्य चलाएं और यह समस्याओं के बिना शुरू करने में सक्षम था अब मुझे नहीं पता कि मैं क्या कर रहा हूं xD मुझे वास्तव में नहीं पता कि मुझे लगता है कि यह इसलिए था क्योंकि मैंने फ़ोल्डर का नाम बदल दिया था, लेकिन मुझे नहीं पता और धन्यवाद मैं इसे निष्पादित करने में सक्षम था। कोई दिक्कत नहीं है।

हैलो, मेरे कुछ सवाल हैं,

मेरे पास एक वेब सिस्टम है जो linux सर्वर को एक इमेज लिखना चाहिए,

विवरण यह है कि यह इसे पंजीकृत करने की अनुमति नहीं देता है, अनुमतियों को बदलने की कोशिश करता है, लेकिन यह नहीं हो सकता है,

मैं इसके लिए नया हूं, क्योंकि मैं चाहूंगा कि आप मेरा मार्गदर्शन करें, धन्यवाद।

जाओ कि इसने मेरी मदद की है, योगदान के लिए बहुत-बहुत धन्यवाद।

निजी तौर पर, प्रलेखन ने मुझे सीखने में मदद की, जिसे मेरे काम में एक गतिविधि में लगाया गया था।

मैंने जो प्रासंगिक अभ्यास किया वह डेबियन पर था। बधाई और शुभकामनाएं।

जीएनयू / लिनक्स में अनुमतियों पर उत्कृष्ट ट्यूटोरियल। लिनक्स उपयोगकर्ता के रूप में और कुछ जीएनयू / लिनक्स वितरण पर आधारित सर्वरों के प्रशासक के रूप में मेरा अनुभव यह है कि कई तकनीकी समस्याएं जो उत्पन्न हो सकती हैं, वे समूहों और उपयोगकर्ताओं के लिए अनुमतियों के प्रबंधन पर आधारित हैं। यह कुछ ऐसा है जिसे ध्यान में रखा जाना चाहिए। मैं पर्सियस को उसके ब्लॉग पर बधाई देता हूं और मुझे इस ब्लॉग पर जीएनयू बलों में शामिल होने में भी दिलचस्पी है। मेक्सिको से बधाई, साथियों!

नमस्कार, सबसे पहले मैं आपको बहुत अच्छा लेख बधाई देता हूं और मैं आपसे सलाह करता हूं कि मेरे पास यह मामला है: 4---- 1 रूट रूट 2363 फरवरी 19 11:08 / आदि / छाया एक 4 फॉरवर्ड के साथ कि ये अनुमतियां कैसे पढ़ेंगी।

धन्यवाद

विंडोज: हम फ़ोल्डर, राइट बटन, गुण> सुरक्षा टैब का चयन करते हैं, वहां आप उपयोगकर्ताओं या समूहों को जोड़ सकते हैं या हटा सकते हैं, और हर एक को आपकी इच्छित अनुमतियाँ (पढ़ो, लिखो, पूर्ण नियंत्रण, आदि) रखो। मुझे नहीं पता कि तुम्हारा क्या मतलब है

वैसे, मैं दैनिक रूप से लिनक्स का उपयोग करता हूं, मैं प्राथमिक का उपयोग करता हूं, उबंटू पर आधारित है।

अच्छी तरह से जाना

आश्चर्यजनक रूप से यह सबसे अच्छा समझाया गया लेख है

ग्रेसियस

दोस्त:

बहुत अच्छा योगदान, इसने मुझे बहुत मदद की।

शुक्रिया.

कुतिया का बेटा भी काम नहीं करता है।

आप में से कितने लोगों ने देखा है कि जब हम "विंडोज" कंप्यूटर के पीछे बैठते हैं तो वह हिस्सा पूरी तरह से झूठ होता है, क्योंकि विंडोज एनटी के बाद से, विंडोज 98 से पहले और उस समस्या के बारे में जो आपके पास कोई सुरक्षा नहीं है, पूरी तरह से झूठ है।

विंडोज में सुरक्षा एक ऐसी चीज है जिसे Microsoft ने बहुत ही गंभीरता से लिया है। यह आज के समय में सबसे ज्यादा इस्तेमाल किया जाने वाला डेस्कटॉप ऑपरेटिंग सिस्टम है।

इस लेख में GNU / Linux की अनुमतियों के बारे में अच्छी तरह से बताया गया है लेकिन आप इन लेखों में हमेशा की तरह झूलते रहे हैं कि जो इसे लिखता है वह या तो विंडोज का उपयोग नहीं करता है या यह नहीं जानता कि इसका उपयोग कैसे किया जाए क्योंकि वे इसे पसंद नहीं करते हैं और केवल एक नकारात्मक समीक्षा प्राप्त करते हैं।

इस बात पर जोर दिया जाना चाहिए कि ACL (एक्सेस कंट्रोल लिस्ट) के साथ विंडोज अपने फाइल सिस्टम में बहुत सुरक्षित है। यह विंडोज के सभी NT से विंडोज में काम करता है जो फाइल सिस्टम को बहुत सुरक्षित बनाता है। GNU / Linux में उन्होंने इसे लागू भी किया है।

Windows Vista के बाद से UAC (उपयोगकर्ता खाता नियंत्रण) सुविधा लागू हो गई और इसे आराम से उपयोग करने के लिए एक व्यवस्थापक होने के बिना विंडोज का उपयोग करना आसान हो गया।

मेरे लिए, एक अच्छी सुविधा जो उन्होंने लागू की क्योंकि बिना प्रशासन की अनुमति के एक उपयोगकर्ता के रूप में विंडोज एक्सपी का उपयोग किया जा सकता था, लेकिन घर पर, इसका उपयोग किसने किया? यूएसी जैसी किसी चीज के न होने के कारण लगभग कोई भी असहज नहीं था।

क्या होगा अगर यह मेरे लिए स्पष्ट है कि जिसने भी लेख लिखा है उसने यह जानते हुए कि वह क्या लिख रहा है, भले ही उसने जीएनयू / लिनक्स एसीएल को नहीं समझाया है।

नमस्कार दोस्त, अच्छी जानकारी, बस पूछना चाहता हूँ

क्या ऐसा करने का कोई तरीका है, मेटास्प्लोइट में, पीड़ित मशीन के अंदर?

क्या इन अनुमतियों के साथ उस फ़ाइल को अपात्र बनाने के लिए किया जा सकता है, या यह असंभव है, मेरा मतलब मेटास्प्लोइट के अंदर होना है?

इस ब्लॉग के लिए बहुत-बहुत धन्यवाद, बहुत अच्छी जानकारी।