खैर ... सब कुछ खेल नहीं हो सकता है, यह केवल गेम के बारे में बात करने वाले पोस्ट प्रकाशित करने के लिए मेरा उद्देश्य नहीं है am ... मैं एक उपयोगकर्ता नहीं हूं जो बहुत खेलता है, घर पर मैं अपनी प्रेमिका को छोड़ देता हूं (जो अब आदी हो गया है सिम्स 4), यही कारण है कि यह मुझे टर्मिनल में कमांड या युक्तियों के बारे में और अधिक तकनीकी लेख प्रकाशित करने के लिए प्रेरित करता है।

लिनक्स में हमारे पास कुछ है अनुमतियाँ जो निश्चित रूप से लगभग किसी भी समस्या को हल करते हैं, हम यह निर्धारित कर सकते हैं कि किस उपयोगकर्ता या उपयोगकर्ताओं के समूह के पास किसी निश्चित संसाधन, फ़ोल्डर, सेवा तक पहुंच है। हालाँकि, ऐसे समय होते हैं जब अनुमतियाँ ठीक वैसी नहीं होती हैं जैसी हमें चाहिए होती हैं, क्योंकि ऐसी परिस्थितियाँ होती हैं जिनमें हम चाहते हैं कि हम एक निश्चित कार्यवाही न कर सकें।

मान लीजिए हमारे पास एक फ़ोल्डर या फ़ाइल है जिसे हम हटाना नहीं चाहते हैं, तो चलें ... न तो हमारे उपयोगकर्ता द्वारा, न ही कंप्यूटर पर किसी अन्य द्वारा (एहम ... उदाहरण के लिए मेरी प्रेमिका haha), या रूट भी इसे हटा नहीं सकता है, इसे कैसे प्राप्त करें? ... अनुमतियाँ हमारी मदद नहीं करेंगी क्योंकि रूट एक कमबख्त-मास्टर है, वह कुछ भी हटा सकता है, इसलिए वह जगह है जहाँ फ़ाइल या फ़ोल्डर विशेषताएँ आती हैं।

चटकार + आई

मान लीजिए कि हम किसी फ़ाइल को सुरक्षित रखना चाहते हैं ताकि उसे हटाया न जा सके, यह है: पासवर्ड , आपका स्थान है (उदाहरण के लिए) $ घर / पासवर्ड

केवल पढ़ने के लिए विशेषता सेट करना (अर्थात, कोई संशोधन और कोई विलोपन नहीं) यह होगा:

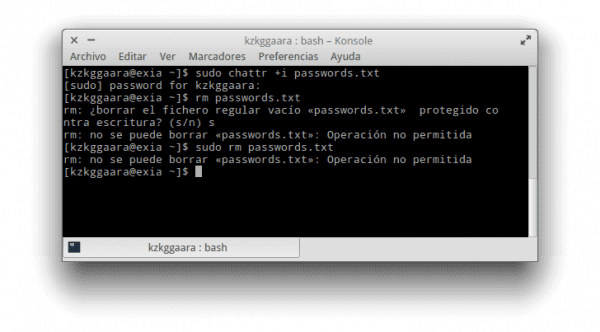

sudo chattr +i $HOME/passwords.txt

जैसा कि आप देख सकते हैं, हमें + i पैरामीटर के लिए प्रशासन अनुमतियों की आवश्यकता है, जिस तरह से, + का मतलब है कि फ़ाइल अपरिवर्तनीय होगी, आप जानते हैं, इसे हटाया नहीं जा सकता है, यह किसी भी अर्थ में नहीं बदल सकता है।

फिर, वे फ़ाइल को हटाने की कोशिश कर सकते हैं, यहां तक कि सुडो का उपयोग करते हुए ... वे देखेंगे कि वे नहीं कर पाएंगे, यहां एक स्क्रीनशॉट है:

उन विशेषताओं को सूचीबद्ध करने या देखने के लिए जिनके पास एक फ़ाइल है हम कमांड का उपयोग कर सकते हैं लसत्र, उदाहरण के लिए:

lsattr passwords.txt

फिर उपयोग करने के बजाय सुरक्षा को हटाने के लिए +i हम प्रयोग करते हैं -i और वोइला 😉

बकबक + क

जैसा कि हमने अभी देखा है, + i पैरामीटर हमें इसे पूरी तरह से संरक्षित करने की अनुमति देता है, लेकिन कई बार ऐसा भी हुआ है कि मुझे अपनी मूल सामग्री में बदलाव किए बिना एक निश्चित फ़ाइल को संशोधित करने में सक्षम होने की आवश्यकता है, लेकिन। उदाहरण के लिए, मेरे पास एक सूची है और मैं चाहता हूं कि नई लाइनें और जानकारी इको का उपयोग करके जोड़ी जाए, लेकिन पिछले वाले को बदलने के बिना, इसके लिए:

sudo chattr +a $HOME/passwords.txt

इसके साथ, आइए फाइल में कुछ नया लिखने की कोशिश करें:

echo "Prueba" > $HOME/passwords.txt

आप देखेंगे कि आपको एक त्रुटि मिलती है ... हालाँकि, अगर हम बदले की जगह सामग्री का उपयोग करते हैं (>> और नहीं>):

echo "Prueba" >> $HOME/passwords.txt

यहाँ हम कर सकते हैं।

समाप्त!

मुझे पता है कि कोई जानकार जब यह देखता है कि रूट के साथ भी कोई फाइल डिलीट / संशोधित कर सकता है, तो उसकी विशेषताओं की जांच कर सकता है ... लेकिन, हे! … कितनी बार आप कुछ इस तरह नोटिस करते हैं कि आप विशेषताओं के बारे में सोचना बंद कर देते हैं? ... मैं ऐसा इसलिए कहता हूं क्योंकि आमतौर पर हम सोचते हैं कि एचडीडी या इसका सेक्टर भ्रष्ट है, या यह कि सिस्टम बस पागल हो गया है generally

वैसे जोड़ने के लिए बहुत कुछ नहीं है ... मुझे लगता है कि मैं इसका इस्तेमाल करूंगा +i कुछ ऐसा डाउनलोड करने से रोकने के लिए जिसे मेरी प्रेमिका डाउनलोड कर रही है ... _¬ ... एहम ... वह नहीं चाहती थी डाउनलोड सिम 4 नि: शुल्क? ... मुझे लगता है कि मैं आपको लाइसेंस के बारे में एक या दो चीजें सिखाऊंगा और उनका उल्लंघन नहीं होना चाहिए

नमस्ते!

इस उपकरण के बारे में जानना दिलचस्प है, क्या होगा अगर यह मुझे कुछ जिज्ञासा का कारण बनता है, एक तरह से यह बिट अनुमतियों के समान कुछ नहीं होगा? यानी सेतु, सेटिग और चिपचिपा सा? यदि नहीं, तो क्यों? ऊ

पुनश्च: आप इस लेख में मेरी प्रेमिका के कहने के समय की गिनती खो चुके हैं

खैर, यह भी एक बिट है, अपरिवर्तनीयता बिट, और इसे डिज़ाइन किया गया है ताकि कोई भी उस फ़ाइल को संशोधित या हटा न सके जिस पर यह लागू होता है (रूट भी नहीं)। मैं इसे कॉन्फ़िगरेशन फ़ाइलों को लिखने-संरक्षित करने के लिए उदाहरण के लिए उपयोग करता हूं, जो कि ज़ेंटाल जैसे वितरण में विशेष रूप से उपयोगी है (यह टेम्पलेट को संपादन या बनाने की तुलना में कॉन्फ़िगरेशन को अनुकूलित करने का एक बहुत तेज़ तरीका है)।

इस कमांड को chown, chmod, और setfacl के साथ जोड़कर, दिलचस्प चीजों को पूरा किया जा सकता है।

FreeBSD में कुछ ऐसा ही है, जिसका उपयोग मैं अपने pfSense के लिए भी करता हूँ।

हाहाहा यह एक ज्ञात चरण है।

http://www.xkcd.

कॉम / 684 /

[डॉ। बोलिवर ट्रेक] $ सुडो चट्टर + आई * .हुमन

बहुत अच्छा आदेश। मैं उसे नहीं जानता था।

यह बहुत उपयोगी हो सकता है अगर हम एक पीसी साझा करते हैं या यदि हमारे पास एक निश्चित दस्तावेज़ है जो हम काम कर रहे हैं तो हम दुनिया के लिए हटाना नहीं चाहते हैं।

धन्यवाद एवं शुभकामनाएँ!

बहुत दिलचस्प है.

क्या ऐसा ही कुछ किया जा सकता है ताकि ROOT हमारे होम पेज पर एक निश्चित फ़ोल्डर तक नहीं पहुंच सके?

लेख के अनुसार, इस आदेश के साथ रूट भी फ़ाइल तक नहीं पहुंच सकता है। मुझे लगता है कि फ़ोल्डर्स पर भी यही बात लागू होती है, क्योंकि लिनक्स फोल्डर में फाइलें भी होती हैं, है ना?

क्या संयोग है। इस सप्ताह के अंत में मैंने एक रूट विभाजन को हटाने की कोशिश की और / boot निर्देशिका से किसी फ़ाइल को हटाने में असमर्थ रहा। खोज करने पर मुझे विशेषताएँ मिलीं, मैं ईमानदारी से उन्हें नहीं जानता था और अब मैं समझता हूं कि किसी फ़ाइल में अनुमतियों और विशेषताओं का मुद्दा बहुत बड़ा है। यह उन आवश्यक आदेशों में से एक है जो हमें "चामोद" और "चाउन" के साथ जानना चाहिए।

यह अत्यंत उपयोगी है, खासकर अगर, उदाहरण के लिए, हम अपने संबंधित आईएसपी के डिफ़ॉल्ट डीएनएस को बदलना चाहते हैं, और यह तब है जब हमें /etc/resolv.conf फ़ाइल को संशोधित करना होगा और ऐसा करने के लिए हमें चैट-आई / आदि करना होगा। resolv.conf, हमारे मुक्त और / या मुक्त DNS (जैसे OpenDNS 208.67.222.222 और 208.67.220.220 या Google 8.8.8.8 और 8.8.4.4 के उन लोगों के लिए) और संशोधित होने के बाद IP को संशोधित करें। फ़ाइल को फिर से शुरू करें + i /etc/resolv.conf ताकि मशीन शुरू होने पर फ़ाइल संशोधित न हो।

शानदार लेख ... और वैसे, आपकी प्रेमिका मेरी पत्नी की तरह है, बस खेलों की दीवानी है, हाहाहाहाहा

स्पष्ट रूप से 'कमबख्त-कमबख्त-मास्टर' इस स्थिति में आपकी प्रेमिका है। एक्सडी