Ponekad moramo znati je li X priključak otvoren na udaljenom računalu (ili poslužitelju), u tom trenutku nemamo nekoliko opcija ili alata za korištenje:

nmap

Prvo rješenje za koje mnogi od nas misle je: nmap , pogledajte članak pod nazivom: Pogledajte otvorene priključke s NMapom i mjere kako bismo se zaštitili

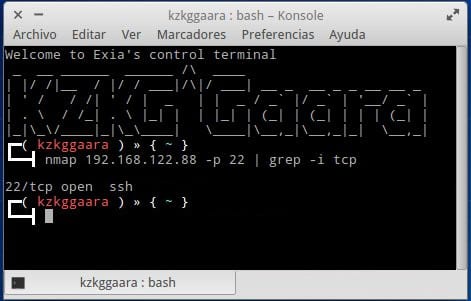

U slučaju da ne želite napraviti cijelo skeniranje, već jednostavno želite znati je li određeni port otvoren na X računalu / poslužitelju, to bi bilo ovako:

nmap {IP_O_DOMINIO} -p {PUERTO} | grep -i tcp

primjer:

nmap localhost -p 22 | grep -i tcp

Pa dobro:

nmap 127.0.0.1 -p 22 | grep -i tcp

Ovo je jednostavno, pita IP ili hosta je li određeni port otvoren ili nije, zatim grep filtrira i prikazuje samo redak koji žele pročitati, onaj koji im kaže je li otvoren (otvoren) ili zatvoren (zatvoren) ta luka:

Pa ... da, nmap (alat za istraživanje mreže i ispitivanje priključaka) radi za nas, ali još uvijek postoje i druge varijante u koje morate upisati manje 🙂

nc

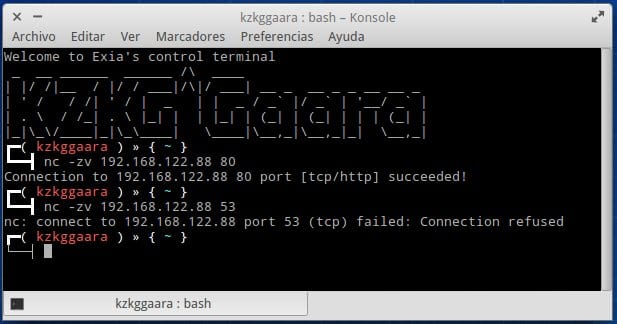

nc ili netcat, mnogo je jednostavnija opcija znati je li port otvoren ili ne:

nc -zv {IP_O_DOMINIO} {PUERTO}

To je:

nc -zv 192.168.122.88 80

Evo snimke zaslona koja radi test na portu koji je otvoren (80) i još jednom na drugom portu koji nije (53):

El -zv ono što čini je jednostavno, v omogućuje nam da vidimo je li port otvoren ili ne, dok z zatvara vezu čim se luka provjeri, ako ne stavimo z tada bismo morali napraviti a Ctrl + C zatvoriti nc.

telnet

Ovo je varijanta koju sam neko vrijeme koristio (zbog nepoznavanja gore spomenutog), a zauzvrat nam telnet služi mnogo više od samog saznanja je li luka otvorena ili nije.

telnet {IP_O_HOST} {PUERTO}

Evo primjera:

telnet 192.168.122.88 80

Problem s telnetom je zatvaranje veze. Drugim riječima, u određenim prilikama nećemo moći zatvoriti zahtjev za telnet i bit ćemo prisiljeni zatvoriti taj terminal, ili ćemo na drugom terminalu napraviti telnet killall ili nešto slično. Zbog toga izbjegavam koristiti telnet ako to stvarno ne trebam.

Kraj!

U svakom slučaju, nadam se da vam je ovo bilo zanimljivo, ako netko zna bilo koji drugi način da zna je li luka otvorena ili nije na drugom računalu, ostavite to u komentarima.

pozdravi

Te će mi naredbe dobro doći kad se povežem putem SSH-a!

Gracias!

Postoji li grafička aplikacija koja to čini?

Pa, uvijek možete instalirati zenmap koji koristi nmap s leđa :)

Ako je s nmapfeom, grafičko sučelje dolazi s nmap-om.

S netcatom mi govori da je z neispravna opcija, bez toga ne funkcionira savršeno, a u $ man nc se također ne pojavljuje. Odakle je došlo?

https://blog.desdelinux.net/wp-content/uploads/2013/12/Captura-de-pantalla-de-2013-12-29-011908.png

-z: Navodi da bi nc trebao samo skenirati demone za preslušavanje, bez slanja podataka. Pogreška je koristiti ovu opciju zajedno s opcijom -l.

Uz nc da dobivam O_O

I kako se mogu spojiti na VPS preko SSL-a?

Ono što uvijek radim je pokrenuti nmapfe host-ip tako da mi da sve tcp portove, a sada da vidim otvorene udp portove koje morate pokrenuti:

nmap -sU host -ip

Također sam koristio telnet više od svega na prozorima ako nemam instaliran nmap, varijanta netcat me ne privlači ...

pozdravi

Volio bih znati više o ovome, nadam se da me možete podržati, imam vrlo osnovno znanje i želio bih znati više kako bih primijenio ovu vrstu znanja u svom radu.

Upravo sam otkrio da nemam otvorene luke koje su mi potrebne, sada ću morati istražiti kako ih otvoriti kako bih radio ono što trebam. Hvala na doprinosu, puno mi je pomoglo.

Vrlo zanimljiv članak! Osim netcat-a, radi i na vmware ESXi:

http://www.sysadmit.com/2015/09/prueba-de-conexion-un-puerto-desde-VMWare-Windows-Linux.html

sudo get instalirajte nmap

nam 192.168.0.19 -p 21 | grep -i tcp

dom lokalnog korisnika srv / ftp

ponovno pokrenite sa sudo servisom vsftpd restart

write_enable = DA, tako da lokalni korisnici mogu prenositi datoteke.

U anonimni kavez u svom domu

chroot_local_user = da

chroot_list_enable = da

allow_writreable_chroot = da

no_annon_password = ne da bi anonimus stavio prolaz kao uslužnost

deny_email_enable = da

banned_email_file = / etc / vsftpd.banned_emails Za odbijanje anonimusa e-poštom.

____———————————————————–

korisnika kaveza manje od onih na popisu

chroot_local_user = da

chroot_lits_enable = da

chroot_list_file = / etc / vsftpd.chroot_list.

Da biste dodali ime sudo adduser korisnika

onemogućiti lokalizacije local_enable = br

prema zadanim postavkama stavite se u kavez

anonimni u kavezu u srv / ftp

prostorije u vašem domu

Vrlo dobro! Ako nemamo nmap, telnet ili netcat, možemo koristiti mačku i direktorij proc:

mačka </ dev / tcp / HOST / LUKA

primjer: http://www.sysadmit.com/2016/03/linux-cat-y-proc-prueba-de-conexion.html

Hvala, vrlo dobro objašnjenje