Pozdrav,

Ovdje ćete vidjeti kako se daljinski povezati s računalom SSH Samo prvi put unosimo lozinku, pa čak i ako ponovno pokrenemo oba računala, više nas neće tražiti lozinku.

No, pogledajmo prvo kratko objašnjenje o čemu se radi SSH:

SSH to je protokol, sredstvo komunikacije između dva računala. Omogućuje nam daljinsko upravljanje timom. Kad SSH pristupimo drugom računalu, naredba koju unesemo u taj terminal izvršit će se na drugom računalu, na taj način njime upravljamo / kontroliramo.

Sve što prenosi SSH, šifriran je i sa znatno dobrom sigurnošću.

Sad ćemo vidjeti kako ćemo u samo tri koraka konfigurirati PC # 1 pristupiti PC # 2 bez unosa lozinke:

Imamo sljedeću situaciju:

PC # 1 - » Želite se povezati s PC # 2, bez potrebe za unosom lozinke svaki put kad se pokušate povezati s ovim drugim računalom.

PC # 2 - » Imate instaliran SSH poslužitelj. Ovo je jedno PC # 1 povezat će se i to bez unošenja lozinke. Na ovom računalu postoji korisnik s imenom korijen.

Počnimo ...

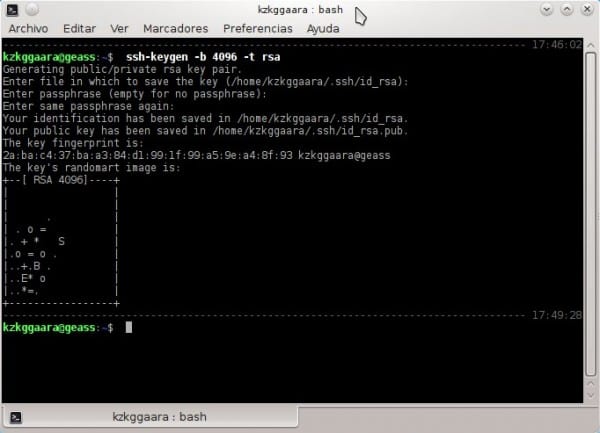

1. En PC # 1 pišemo sljedeće:

- ssh -keygen -b 4096 -t rsa

To će generirati javni ključ. Kako se ne bih previše zbunio s "javnim i privatnim ključevima", objasnit ću to vrlo jednostavno.

Pretpostavimo da u džepu imate dva ključa kuće, jedan koji dajete svojoj djevojci budući da živite zajedno, a s drugim ostajete sami, nikome ga ne dajete. Pa, taj ključ koji ste dali svojoj djevojci omogućit će joj da uđe u vašu kuću bez da vam je rekao, bez traženja vašeg dopuštenja, zar ne? to je javni ključ, "ključ" koji omogućuje jednom računalu pristup drugom bez potrebe za vašim dopuštenjem (to jest, bez unosa korisničkog imena i lozinke)

Kad stave tu naredbu, pojavit će se:

2. Samo pritisnite [Unesi], sekundu kasnije ponovno pritisnemo [Unesi], a sekundu kasnije pritisnemo još jednom [Unesi]. Mislim, pritisnuli bismo [Unesi] ukupno tri (3) puta, samo pritisnemo ... ništa ne napišemo ????

Kada to učinimo, pojavit će se nešto vrlo slično sljedećem:

Spremni, već imamo javni ključ ... sad ga moramo dati kome god želimo (poput primjera, dajte ga svojoj djevojci haha)

Ono što želimo je to PC # 1 povezati s PC # 2, već u PC # 1 učinili smo sve gore navedeno, u PC # 2 Nismo učinili ništa. Dobro, PC # 2 ima npr. IP adresu 10.10.0.5.

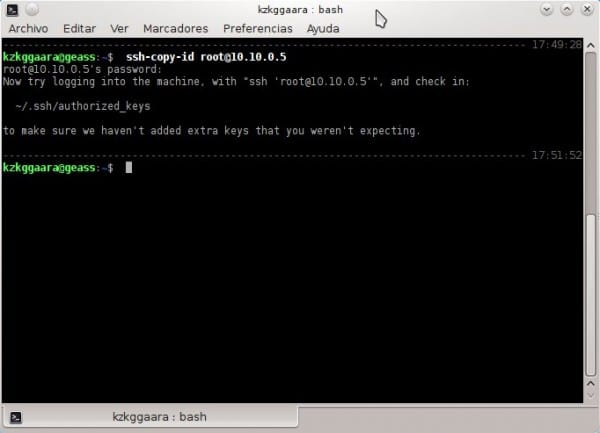

3. Stavili smo PC # 1 sljedeći:

- ssh-copy-id root@10.10.0.5

Ovo vam jednostavno daje javni ključ PC # 1 a PC # 2, to jest daje PC # 2 javni ključ PC # 1Dok PC # 1 čuva svoj privatni ključ, znate; taj ključ koji se nikome ne daje. Važno je ne pogriješiti s korisnikom, odnosno ako korisnik “korijen"Ne postoji na računalu br. 2, donijet će nam pogrešku, važno je biti jasno kod kojeg ćemo korisnika za to koristiti, uz činjenicu da će taj korisnik s kojim konfiguriramo pristup bez lozinke biti isti s kojim moramo pristupiti u budućnosti. Jednom kad se to učini, trebalo bi izgledati ovako:

U prethodnom koraku moraju unijeti korisničku lozinku PC # 2.

I voila ... sve je konfigurirano ????

I kako nam se čini na terminalu, testirajmo je li sve stvarno funkcioniralo 100% u redu. Za testiranje stavljamo:

- ssh korijen@10.10.0.5

Ako žele pristupiti drugom računalu također bez uvijek unosa lozinke (PC # 3 na primjer), jednostavno mu damo svoj javni ključ i to je to, to jest, nakon što napravimo korak #1 y #2 nećemo to više morati raditi. Ako želimo pristupiti PC # 3 na primjer, koja ima putem IP-a 10.10.99.156 samo smo stavili:

- ssh korijen@10.10.99.156

Zasad tutorial.

Objasnite da je razina sigurnosti kada govorimo o SSH stvarno visoka, metafora kojom sam objasnio neke korake (davanje ključa našoj djevojci) možda nije najprikladnija haha, jer bi naša djevojka mogla dati ključ netko drugi. Kada govorimo o SSH, sigurnosna načela je lako objasniti kada pokušamo pristupiti svom računalu (PC # 1) provjerava postoji li na računalu br. 2 javni ključ našeg računala (u ovom slučaju postoji, jer ga tako konfiguriramo), a zatim, ako postoji, jednostavno je, provjerite je li taj javni ključ identično jednak našem privatnom ključu (onom koji nismo dali nikome). Ako su ključevi identični, omogućuje nam pristup, u suprotnom i kao sigurnosna mjera ne dopušta daljinski pristup drugom računalu.

Dakle, sada znate ... davanje djevojci ključa od kuće nije najsigurnije, ali dijeljenje ključeva i daljinski pristup drugom računalu putem SSH-a je sigurno ^ _ ^

Sumnje ili pitanja, pritužbe ili prijedlozi javite mi.

Pozdrav svima.

Stvarno ne razumijem kako tako paranoičan zbog sigurnosti činiš takvu pogrešku. Ako u koraku gdje piše:

Enter passphrase (empty for no passphrase)Ne pišemo ništa, izgubljeni smo ako korisnik uspije pristupiti našem računalu i otvoriti terminal, jer on automatski izvršava:

ssh root@10.10.0.5Ući će bez traženja lozinke.

Ako netko dobije pristup mojem prijenosnom računalu, da, može pristupiti računalu br. 2 bez unošenja njegove lozinke, međutim, kako kažete, paranoičan sam u vezi sa sigurnošću, mislite li stvarno da je pristup mojem prijenosnom računalu nešto tako jednostavno? HAHA.

Kad uvijek ustanem, uvijek zaključam zaslon, inače nakon 30 sekundi nema miša ili tipkovnice prijenosnog računala, i dalje će se zaključati 😉

Ako vam netko ukrade prijenosno računalo, bez obzira na to koliko je sesija blokirana, pristup datotekama je trivijalan, pitanje je 5 minuta s Linuxom koji se pokreće s USB-a. A nakon što pristupite datotekama, jer je privatni ključ nezaštićen, možete ga izravno koristiti ili bolje kopirati i ugodno pristupiti bilo kojem od svojih poslužitelja od kuće. Zapravo je postupak tako brz da ne biste morali ni znati. Za 5 minuta idete u kupaonicu ili što već, sve se može učiniti.

Siguran način je staviti lozinku na privatni ključ, a zatim upotrijebiti ssh-agent tako da pamti lozinku za cijelu sesiju (samo ssh-add). Na taj bi način samo prvi put zatražio lozinku, a u praksi biste imali vezu bez lozinke u 90% slučajeva, uz zaštitu od krađe ili upada.

Je li trivijalan pristup datotekama? Jeste li ikad čuli za punu enkripciju diska? (luks + kriptiranje)

Da, naravno, ako imate šifriran cijeli disk, to je već druga priča, ali 90% korisnika to ne radi jer ne zna kako to učiniti, a u mnogim slučajevima im to ni ne nadoknađuje. Suprotno tome, nespremanje nešifriranih lozinki ili nezaštićenih privatnih ključeva na disk nešto je što svatko može učiniti, i općenito dobra praksa.

Spremanje nezaštićenih privatnih ključeva na šifrirani disk je poput parkiranja automobila ostavljajući vrata otvorenima, ali unajmiti zaštitara s Dobermanom da ga zaštiti. Djeluje, da, ali puno je lakše i učinkovitije izravno ga zaključati.

MMm ne rade toliko na popušenju, iako mogu stvoriti virtualno sučelje, dodijeliti IP i povezati se s tim virtualnim IP-om, pa čak i ako uklone ključ, neće moći pronaći stroj jer ključ radi samo za određeni IP. Ovisi i o tome što žele, savršeno mi funkcionira kako to druže opisuje, u svom domu imam privatni poslužitelj, ne moram povećavati sigurnost jer ima konfiguriran VPN.

I može li se sve ovo odnositi na Windows terminal koji se mora povezati s više * NIX-ova?

Imam kit, ali mogu koristiti i Securecrt (sada ga imam skriptiran)

U Windows terminalu (cmd) uvjeren sam da ne, tamo to neće biti moguće.

Međutim, ako koristite kit, možete ga isprobati, mogao bi upaliti.

Pozdrav i dobrodošli na našu stranicu 😀

Putty već prihvaća parametar -pw u dodatnim naredbama. (npr: -pw12345)

Zapravo je Super Putty hladniji od običnog Putty-a. (To je okvir za kit)

Dakle, ne morate to stavljati.

Hvala na postu, vrlo korisno. Pomalo je dosadno za sve se prijaviti u SSH.

Pozdrav i puno hvala na posjeti i komentaru 🙂

Ništa prijatelju, zadovoljstvo mi je znati da je bilo korisno ... ako vam možemo pomoći na bilo koji drugi način, više smo nego zadovoljni 😉

Pozdrav i dobrodošli na stranicu.

Moram se povezati s računalom windonws sa svog linuxa kao i sa svog terminala

Izvrsno .. doista nadahnjuje vidjeti ovu vrstu tutorijala, tjera me da želim pridonijeti i svojim već pojednostavljenim iskustvima kako bi ih zajednica mogla iskoristiti. Od srca vam hvala iz Salvadora.

Povezujem se sa strojem s ubuntuom na onaj koji ima debian, ali daje mi grešku u kojoj se ne može provjeriti autentičnost i zato me pita za lozinku .. zašto će se to dogoditi? Je li to što se verzije ssh-keygena razlikuju ili što se događa?

Ovdje stavite pogrešku koju vam daje kako biste mogli bolje pomoći 😉

Također, možete pokušati staviti ovo u terminal:

sudo mv $HOME/.ssh/known_hosts /opt/Ovo čini čišćenje SSH veza (povijesti veza) koje ste imali.

A ako bih želio koristiti isti javni ključ za nekoliko poslužitelja, bih li to mogao učiniti ili moram stvoriti ključ za svaki poslužitelj kojem želim pristupiti? Svejedno ću ga probati, ali na nekom beskorisnom poslužitelju kako ne bih pokvario nešto korisno.

Hvala i pozdrav.

Kao što sam to učinio na svom prijenosnom računalu, to je različiti ključ za svaki poslužitelj, zapravo mislim da nije moguće koristiti isti ključ za nekoliko ... jer je ID svakog poslužitelja jedinstven, poput otiska prsta 🙂

pozdravi

Pozdrav gospodar pijeska. Čitao sam ključeve i otkrio sam da par ključeva (javni i privatni) služe poslužitelju-klijentu za slanje i primanje izazova i na taj način međusobno se identificiraju, tako da nema nikakve veze s lozinkom koju koristite za pristup poslužitelj, potonji se koristi za "lijepljenje" javnog ključa u pouzdane na poslužitelju. Tako ga možete koristiti u koliko god želite ili trebate.

Ne znam jesam li si objasnio, ali šala je u tome da da biste mogli koristiti svoj par ključeva na drugim poslužiteljima, nakon što slijedite vaše upute, jednostavno morate učiniti:

ssh-kopija-id other.user@otra.ip

napiši lozinku za ovaj drugi poslužitelj

I spreman.

pozdravi

Pozdrav, hvala na vodiču, jedini mi je pomogao. Sad kad to želim raditi na drugom paru računala, dobivam sljedeće:

$ssh-copy-id -p 4000 lm11@148.218.32.91

Loša luka 'umask 077; test -d ~ / .ssh || mkdir ~ / .ssh; mačka >> ~ / .ssh / odobreni_ključevi '

Hvala na pomoći.

Učinio sam što ste nam rekli, ali stalno me pita za lozinku. Pojašnjavam ovu vezu koju uspostavljam između dva linux red hat servera ... Što bi drugo moglo biti?

Već sam pogledao / etc / ssh / sshd_config

Već sam ponovno pokrenuo oba poslužitelja

PC2 = linux crveni šešir 6.4

PC2 = linux crveni šešir 5.1

Usluga ssh mora biti ispravno konfigurirana (/ etc / ssh / sshd_config datoteka na PC2) da bi mogla raditi.

ispravak ...

PC1 = Centos 6.4

PC2 = Red Hat 5.1

Pozdrav kolege, imam potrebu uspostaviti odnos povjerenja između 1 poslužitelja Linux Centos 5.3 i Unix Sco5.7, ali imam problem što prilikom koraka 3 kopiranja ključa s Linuxa na Unix dobijem poruku / usr / bin / ssh-copy-id: POGREŠKA: Nisu pronađeni identiteti, zašto bi to mogao biti?

hvala

Slijedio sam uputstva korak po korak. Ne donosi mi nikakvu pogrešku, ali na kraju, kad se povežem s PC1 na PC2, stalno me pita za root lozinku svaki put kad se povežem.

Misli li netko da bi to moglo biti?

Čini se da nakon generiranja ključa morate izvršiti ssh-add kako bi ga agent za provjeru autentičnosti mogao koristiti.

Dok brišem pristupni ključ, on ne prepoznaje ništa što sam hakiran, pomoć, ne unosi ništa

Puno vam hvala, djelovalo je savršeno

Puno vam hvala na vodiču! Vrlo je jednostavno i dobro dođe kada imate svoje poslužitelje vani koji hodaju i ne moraju unositi ključeve i na taj način automatizirati stvari 😀

Hvala Vam.

Nisam bio svjestan upotrebe ssh-copy-id i bio je prilično automatski.

Istina je da sam bio do te mjere da sam napisao lozinku, pa je ono što radim jest spremiti je DEFAULT parafrazom, koja se održava tijekom sesije.

Ne smeta mi da to napišem jednom svaki put kad uključim računalo, svitak ga moram staviti svaki put kad se odvoji ili slične stvari 😀

SSH Ne Jutsu!

Bok

dobar vodič ... ali ako želim proslijediti informacije ??? kako to mogu učiniti?

Poštovani, vaš je doprinos vrlo zanimljiv, ali imam par dvojbi oko slične teme

Pozdrav.

Pokušajte s gornjim koracima, ali kada pokušavam kopirati ključ na poslužitelj 2 (PC2), govori mi da naredba ne postoji.

bash: ssh-copy-id: naredba nije pronađena

Mogu li kopirati ključ ručno?

Izvrsno !! Tražio sam objašnjenje koje je jednostavno i djelovalo je savršeno

Hvala vam!

Izvrstan doprinos.

Puno vam hvala, puno mi je pomoglo.

Bok, želio bih znati postoji li način za izvršenje ove naredbe ssh-copy-id. Budući da instaliram Open ssh za Windows, ssh mi radi u DOS-u, ali nema ovu naredbu ssh-copy-id. Želio bih znati kako poslati ovaj javni ključ na drugi linux poslužitelj (linux poslužitelj). Hvala puno.

Bok. Moram uspostaviti odnos povjerenja između linux poslužitelja i Windows računala. Instalirajte SSH za Windows i to mi uspijeva. Ali ova naredba ssh-copy-id nije dostupna u ovom alatu.

Oni znaju za neki drugi način da to učine bez upotrebe ssh-copy-id.

Puno vam hvala na komentarima.

Ali pitanje ovoga je mogućnost povezivanja bez lozinke, ako stavimo zaporku, tražila bi nam tu propusnicu za povezivanje, a to nije bio cilj ovoga

Bilo mi je vrlo korisno za moj računarski fp modul, hvala 🙂

Hvala!

Neki se brinu koliko neugodno mora biti unošenje lozinke (lozinke), jer je to, kao što su gore rekli, «user-Agent» i da je i ja konfiguriran s Keepassom i njegovom funkcijom automatskog unosa, pa jednostavno Pozivam terminal i uz kombinaciju tipki koje su oni konfigurirali spremno, imam i "pseudonime" za svaki zahtjev i sve je vrlo jednostavno.

Dobar tutorial.

Puno se zabavite !!

Vrlo dobre informacije 🙂 ali imam pitanje ...

Imam PC10 gdje čuvam podatke, podaci se šalju s pc1 - pc2 - pc3 na PC10, kako mogu učiniti da pc1, pc i pc3 koriste isti ključ za pristup PC10 bez ključa.

Živjeli…

Kako mogu navesti što se nalazi na machine1 u bash-u machine2, a da ne želim ssh ip @ domaćine staviti u bash machine1. Ne znam razumijem li xD

Prošlo je 10 godina od ove publikacije i stalno je posjećujem kad god mi zatreba. Kao i neki drugi tutoriali ovdje, oni su izdržali test vremena. Hvala i pozdrav!