Pár napja óriási botrányt vetett fel a neten egy Donjon által kiadott kiadvány (biztonsági tanácsadás), amelyben alapvetően megvitatta a "Kaspersky Password Manager" különféle biztonsági kérdéseit főleg jelszógenerátorában, mivel bebizonyította, hogy minden általa generált jelszót egy durva erő támadásával feltörhet.

És ez az, hogy Donjon biztonsági tanácsadó azt fedezte fel 2019 márciusa és 2020 októbere között a Kaspersky Password Manager másodpercek alatt feltörhető jelszavakat generált. Az eszköz egy pszeudo-véletlenszám-generátort használt, amely egyedileg alkalmatlan volt a kriptográfiai célokra.

A kutatók felfedezték, hogy a jelszógenerátor több problémája volt, és az egyik legfontosabb az volt, hogy a PRNG csak egy entrópia forrást használt Röviden, az volt, hogy a létrehozott jelszavak sérülékenyek és egyáltalán nem voltak biztonságosak.

„Két évvel ezelőtt áttekintettük a Kaspersky Password Manager (KPM), a Kaspersky által kifejlesztett jelszókezelőt. A Kaspersky Password Manager olyan termék, amely biztonságosan tárolja a jelszavakat és dokumentumokat titkosított és jelszóval védett széfben. Ezt a széfet mesterjelszó védi. Tehát a többi jelszókezelőhöz hasonlóan a felhasználóknak is meg kell emlékezniük egyetlen jelszóra az összes jelszó használatához és kezeléséhez. A termék különböző operációs rendszerekhez érhető el (Windows, macOS, Android, iOS, Web…). A titkosított adatok automatikusan szinkronizálhatók az összes eszköz között, mindig a fő jelszóval védve.

„A KPM fő jellemzője a jelszókezelés. A jelszókezelőknél kulcsfontosságú szempont, hogy az emberektől eltérően ezek az eszközök jól képesek erős és véletlenszerű jelszavakat létrehozni. Erős jelszavak előállításához a Kaspersky Password Managernek az erős jelszavak létrehozásának mechanizmusára kell támaszkodnia ”.

A problémára a CVE-2020-27020 indexet kapta, ahol érvényes az a figyelmeztetés, miszerint "egy támadónak további információkra lenne szüksége (például a jelszó létrehozásának időpontja)", az a tény, hogy a Kaspersky jelszavak egyértelműen kevésbé voltak biztonságosak, mint azt az emberek gondolták.

"A Kaspersky Password Managerben található jelszógenerátor több problémával is szembesült" - magyarázta a Dungeon kutatócsoport keddi bejegyzésében. „A legfontosabb az, hogy kriptográfiai célokra nem megfelelő PRNG-t használt. Az entrópia egyetlen forrása a jelen idő volt. Bármely létrehozott jelszót másodpercek alatt kegyetlenül meg lehet törni. "

Dungeon rámutat, hogy a Kaspersky nagy hibája a rendszer órájának használata volt másodpercek alatt magként egy ál-véletlenszám-generátorban.

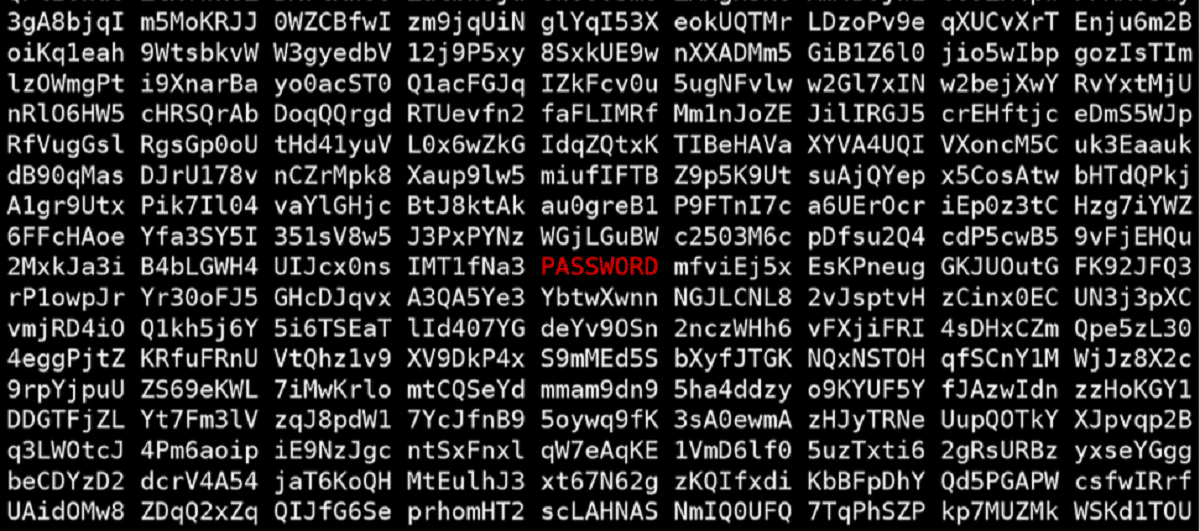

"Ez azt jelenti, hogy a világon a Kaspersky Password Manager minden példánya pontosan ugyanazt a jelszót generálja egy adott másodperc alatt" - mondja Jean-Baptiste Bédrune. Szerinte minden jelszó egy nyers erő támadásának célpontja lehet ”. „Például 315,619,200 és 2010 között 2021 315,619,200 XNUMX másodperc van, így a KPM legfeljebb XNUMX XNUMX XNUMX jelszót tud létrehozni egy adott karakterkészlethez. A durva erő támadása ebben a listában csak néhány percet vesz igénybe. "

Kutatók innen: Dungeon arra a következtetésre jutott:

„A Kaspersky Password Manager összetett módszert alkalmazott jelszavainak előállításához. Ez a módszer nehezen feltörhető jelszavak létrehozására irányult a szokásos jelszó-hackerek számára. Egy ilyen módszer azonban csökkenti a generált jelszavak erejét a dedikált eszközökhöz képest. Megmutattuk, hogyan lehet erős jelszavakat létrehozni a KeePass példaként: az egyszerű módszerek, mint a nyereményjáték, biztonságban vannak, amint megszabadulunk a "modulus torzítástól", miközben egy betűt nézünk egy adott karaktertartományban.

„Elemeztük a Kaspersky PRNG-jét is, és megmutattuk, hogy nagyon gyenge. Belső szerkezete, a Boost könyvtár Mersenne-tornádója nem alkalmas kriptográfiai anyagok előállítására. De a legnagyobb hiba az, hogy ezt a PRNG-t az aktuális idővel vetették be, másodpercek alatt. Ez azt jelenti, hogy a KPM sérülékeny verziói által generált minden jelszót brutálisan manipulálni lehet percek alatt (vagy egy másodperc alatt, ha nagyjából tudja a generációs időt).

A Kaspersky-t 2019 júniusában értesítették a sebezhetőségről, és ugyanazon év októberében adta ki a javítás verzióját. 2020 októberében a felhasználókat arról értesítették, hogy egyes jelszavakat újra kell állítani, és a Kaspersky 27. április 2021-én közzétette biztonsági tanácsadását:

„A Kaspersky Password Manager minden, a problémáért felelős nyilvános verziójának most van egy új verziója. Jelszógenerálási logika és jelszófrissítési riasztás azokra az esetekre, amikor a létrehozott jelszó valószínűleg nem elég erős ”- mondja a biztonsági cég

forrás: https://donjon.ledger.com

A jelszavak olyanok, mint a lakatok: nincs egy 100% -ban biztonságos, de minél összetettebb, annál nagyobb idő és erőfeszítés szükséges.

Elég hihetetlen, de ha nincs hozzáférése a számítógépéhez, akkor még a tanárhoz sem férhet hozzá. Manapság mindenkinek megvan a saját számítógépe, hacsak nem megy valaki barátja a házába, és véletlenül azt tapasztalja, hogy telepítette ezt a programot.

Olyan szerencsések voltak, hogy rendelkeztek a program forráskódjával, hogy megértsék, hogyan keletkeztek, ha bináris lett volna, akkor azt először le kell bontani, ami nehéz, nem sokan értik a bit nyelvet, vagy közvetlenül durva erővel anélkül, hogy megértenék, hogyan működik.