Magyaráztam néhány évvel ezelőtt hogyan lehet az SSH szolgáltatást úgy konfigurálni, hogy a 22-től eltérő porton működjön, amely az alapértelmezett port. Ennek célja az volt, hogy az összes bot, az SSH feltörési támadás alapértelmezés szerint a 22-es portra legyen (amit ismétlem, az alapértelmezett), tehát a port megváltoztatásával nagyobb biztonságot fogunk szerezni.

De mit tegyek, ha egy másik porton keresztül akarom konfigurálni az SSH-t, DE az SSH-t is a 22. porton tartom? Vagyis annak szükségessége, hogy a szervernek több porton legyen SSH-je, például a 22-n és a 9122-n is

Ehhez módosítjuk az SSH démon konfigurációs fájlját:

nano /etc/ssh/sshd_config

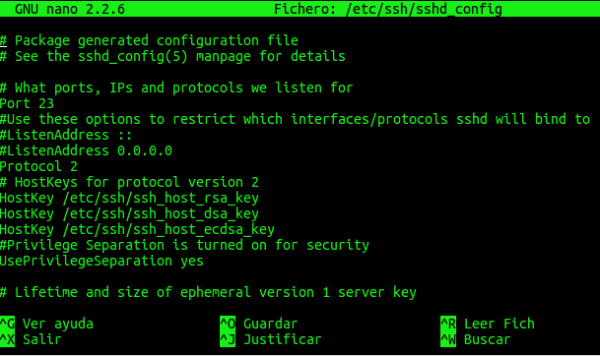

Ott valami ilyesmit fogunk látni:

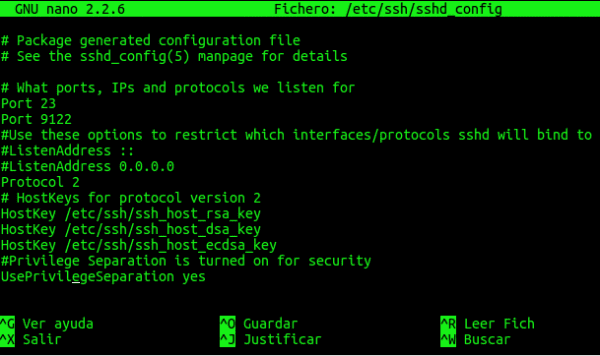

Látni fogja, hogy az 5-ös vonalon van valami, ami azt mondja: "Port 22", nos, csak le kell másolnunk ezt a sort lent, és meg kell változtatnunk a portszámot. Más szavakkal, ahhoz, hogy az SSH szolgáltatásunk a 9122 számára is működjön, így kell hagynunk:

Ezután újra kell indítanunk a szolgáltatást:

service ssh restart

Ha az Arch-ot használják, az a következő lenne:

systemctl restart sshd

Ha 22-n kívüli porton keresztül szeretne csatlakozni, ne feledje, hozzá kell adnia a -p $ PORT-ot a csatlakozási sorhoz:

ssh usuario@servidor -p 9122

Egyébként azt javaslom, hogy ellenőrizze az előző sshd_config fájlt, vannak nagyon érdekes lehetőségek 😉

Üdvözlet

Jó tippek az ssh alapértelmezett portjának megváltoztatásához ... a 22. port elleni támadások megelőzése érdekében.

Úgy gondolom, hogy csak egy portot kell hagyni ... és ennek különböznie kell a 22-től, hogy a támadásoknak ne legyen hatása.

tekintetében

Köszönöm, hogy elolvastad 🙂

Legfrissebb megállapításaim a következők voltak:

PermitRootLogin no

y

AllowUsers john jack chester…. stb.

Ezzel eléggé korlátozom a feltörés lehetőségeit, ha hozzáadunk egy jó iptable-t ... hát mi vagyunk.

Sőt, inkább a PortKnocking 😀-t használom

Mint mindig KZKG ^ Gaara, kiváló cikkei az SSH-ról. Vezetőivel elveszítjük a TERMINAL félelmét

Köszönöm

OOOOOOOOhhhh !!!!

Nagyon jó cikk, vad !!!

A portszám megváltoztatása mellett a támadó lehetőségeinek további korlátozása érdekében a bejelentkezés letiltása a USER: PASS használatával

JelszóHitelesítés sz

és használja a magán / nyilvános kulcs hitelesítést.

Jó poszt.

Salu2