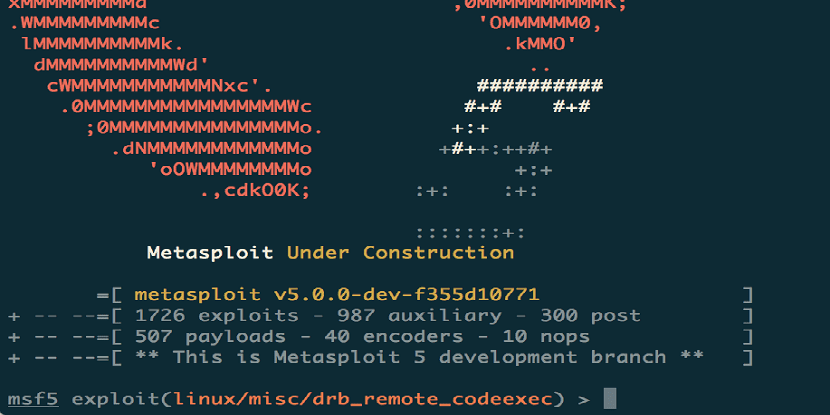

Otto anni dopo della formazione dell'ultimo ramo significativo, il lancio di piattaforma di analisi delle vulnerabilità, Metasploit Framework nella sua ultima versione 5.0.

Attualmente, Il pacchetto Metasploit Framework include 3795 moduli con l'implementazione di vari exploit e metodi di attacco.

Il progetto mantiene anche una base di informazioni contenente circa 136710 vulnerabilità. Il codice Metasploit è scritto in Ruby e distribuito sotto licenza BSD. I moduli possono essere sviluppati in Ruby, Python e Go.

Metasploit è un progetto open source per la sicurezza informatica, che fornisce informazioni sulle vulnerabilità della sicurezza e aiuta nei test di penetrazione "Pentesting" e nello sviluppo di firme per i sistemi di rilevamento delle intrusioni.

Il suo sottoprogetto più noto è il Metasploit Framework, uno strumento per sviluppare ed eseguire exploit su una macchina remota. Altri importanti sottoprogetti sono i database opcode (opcode), un file shellcode e la ricerca sulla sicurezza.

Il Metasploit Framework fornisce agli specialisti della sicurezza IT una serie di strumenti per lo sviluppo rapido e il debug delle vulnerabilità, nonché per verificare le vulnerabilità ei sistemi che i sistemi eseguono nel caso in cui un attacco abbia successo.

Viene proposta un'interfaccia a riga di comando di base per eseguire la scansione della rete e testare i sistemi alla ricerca di vulnerabilità, incluso il test dell'applicabilità di exploit reali. Come parte delle edizioni Community e Pro, viene fornita anche un'interfaccia web intuitiva.

Miglioramenti principali di Metasploit 5.0

Con questa nuova versione È stato aggiunto il modulo "evasion", che consente all'utente di creare file di payload eseguibili, bypassando le attivazioni dell'antivirus.

Il modulo consente di riprodurre condizioni più realistiche durante il controllo del sistema, fornendo un resoconto delle tipiche tecniche antivirus di malware.

Ad esempio, Tecniche come la crittografia del codice della shell, la randomizzazione del codice e l'esecuzione del blocco sotto l'emulatore vengono utilizzate per eludere l'antivirus.

Oltre alla lingua Ruby, Python e Go possono ora essere usati per sviluppare moduli esterni per il Framework.

anche è stato aggiunto un framework di servizi Web di base che implementa un'API REST per automatizzare le attività e lavorare con i database, supporta più schemi di autenticazione e offre opportunità per l'esecuzione parallela delle operazioni;

Metasploit 5.0 ha un'API implementata basata su JSON-RPC, che semplifica l'integrazione di Metasploit con vari strumenti e linguaggi di programmazione.

Gli utenti possono ora eseguire il proprio servizio RESTful PostgreSQL per connettere più console Metasploit e toolkit esterni.

Inoltre, è prevista la possibilità di elaborazione parallela delle operazioni con il database e la console (msfconsole), che consente di eseguire l'esecuzione di alcune operazioni sui pacchetti sulle spalle del servizio che serve il database.

Per il payload, sono implementati il concetto di metashell e il metacomando "background", che consente di eseguire sessioni in background in background e download dopo l'operazione sul lato remoto e gestirli senza utilizzare una sessione basata su Meterpreter.

Infine l'ultimo punto che può essere evidenziato è che è stata aggiunta la possibilità di verificare più host con un modulo contemporaneamente configurando l'intervallo di indirizzi IP nell'opzione RHOSTS o specificando un collegamento al file con gli indirizzi nel formato / etc / hosts tramite l'URL "file: //";

Il motore di ricerca è stato riprogettato, il che ha ridotto il tempo di avvio e rimosso il database dalle dipendenze.

Come ottenere Metasploit 5.0?

Per coloro che sono interessati a poter installare questa nuova versione di Metasploit 5.0, può andare al sito ufficiale del progetto dove puoi scaricare la versione che devi utilizzare.

Poiché Metasploit ha due versioni, una community (gratuita) e la versione Pro con il supporto diretto dei creatori.

a Quelli di noi che sono utenti Linux possono ottenere questa nuova versione aprendo un terminale ed eseguendo:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && \

chmod 755 msfinstall && \

./msfinstall