יום טוב. היום אני מביא לכם כמה טיפים קטנים, אנחנו הולכים לראות את היציאות הפתוחות שיש לנו. לשם כך נשתמש ב- NMap ולכן נמשיך להתקין אותו.

En דביאן / אובונטו:

# apt-get install nmap

ואז לראות את היציאות הפתוחות במחשב שלך. (במקומי)

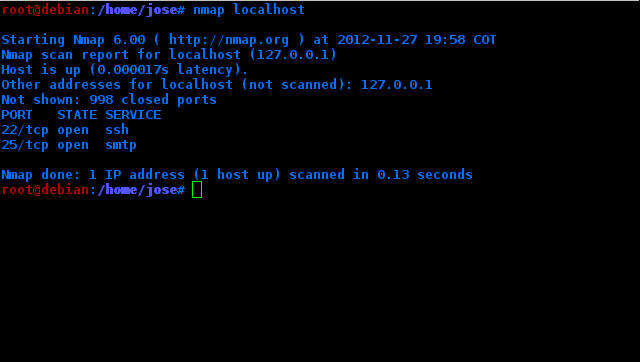

#nmap localhost

אלה היציאות הפתוחות באופן מקומי, כלומר הן לא בהכרח עוברות לאינטרנט. במקרה שלי, ה -22 פתוח ל- ssh וה- 25 ל- smtp.

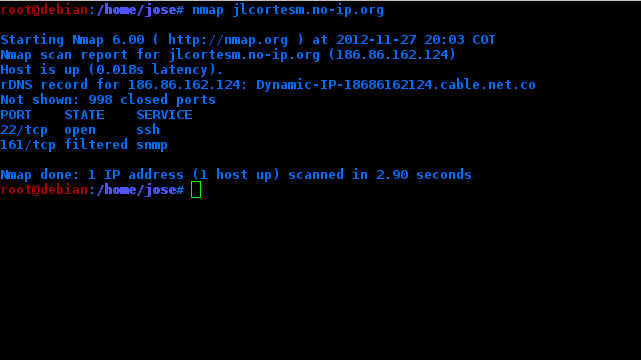

כדי לראות את היציאות הפתוחות במחשב שלי אבל באינטרנט אני עושה את אותו nmap אבל עם כתובת ה- ip שלי

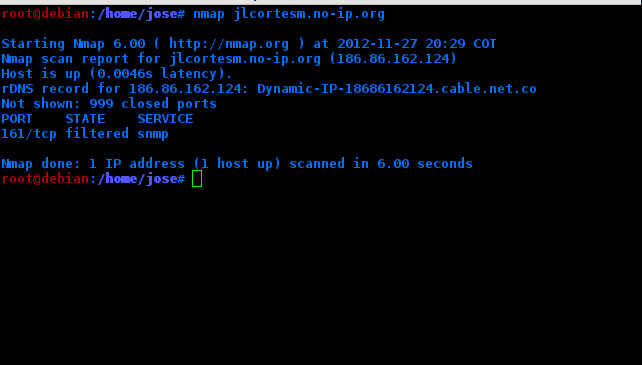

במקרה שלי נראה שהמארח פועל אבל הוא לא רואה שום יציאות פתוחות (הוא סורק רק 1000). הסיבה לכך היא שלמרות שהיציאה פתוחה במחשב שלי, הנתב מסנן אותה.

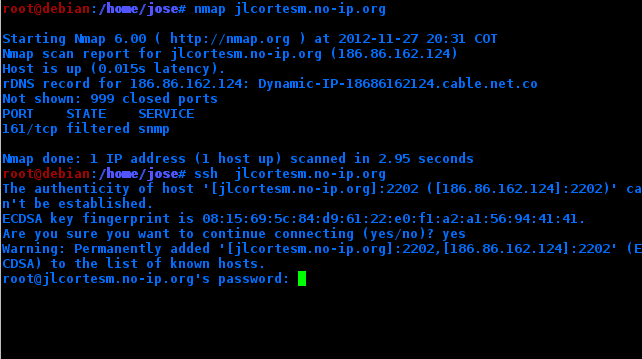

אבל אם אני פותח את היציאה המתאימה בנתב ...

העובדה שהם יכולים לראות אילו יציאות פתוחות במחשב שלי מהווה סיכון מסוים במכונה שלי. אז אני אבטח מעט את שרת ה- ssh שלי. בשביל זה אני הולך לשנות את יציאת ברירת המחדל (22) לכל אחר ...

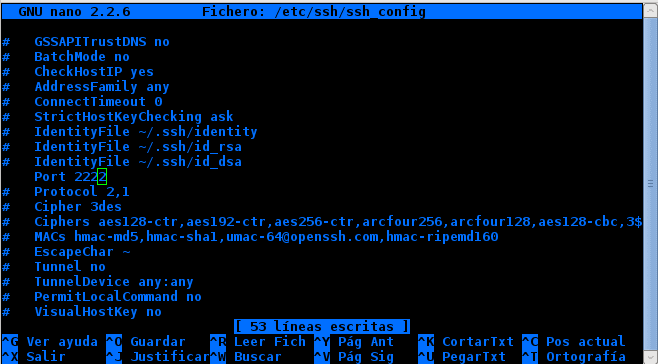

אני הולך כשורש לקובץ / etc / ssh_config:

# nano /etc/ssh/ssh_config

בוא נלך לאן שזה אומר # port 22 .. אנו מוחקים את ה- # ומשנים את היציאה עבור זה שאנחנו רוצים ..

במקרה שלי אשתמש ב- 2222

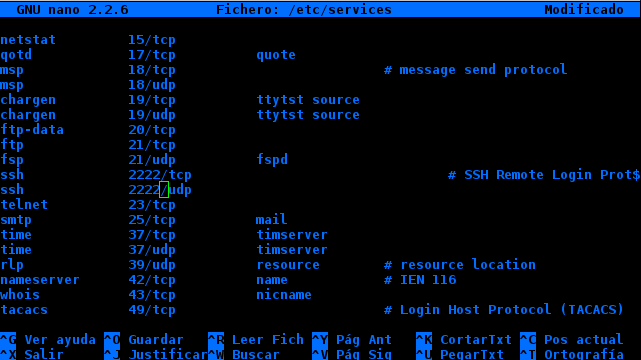

אנו עושים את אותו הדבר בחיפוש אחר המילה "יציאה" בקובץ / etc / ssh / sshd_config לשנות אותו לאותו יציאה בה אנו הולכים להשתמש. עכשיו אנחנו עורכים / וכו '/ שירותים

אנחנו מחפשים ssh ואנחנו משנים את שתי היציאות לזו ששינינו קודם.

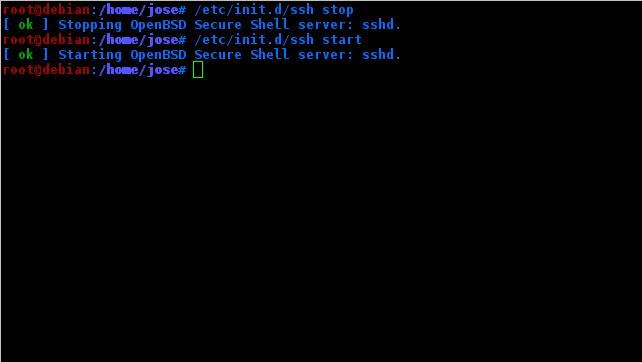

עכשיו איפסנו את השירות.

ואנחנו כן nmap שוב.

כמו שאתה רואה. שום דבר לגבי הנמל שלנו ו / או שירות ssh לא יוצא.

אבל האם ה- ssh עובד?

כמובן.

חשוב הוא שאם אתה הולך להיכנס ממחשב אחר, ברור שאתה צריך לציין את היציאה שבה אתה משתמש.

ssh -p 2222 IP (לדוגמה)

כך שתוכל לשנות את היציאות של כל שירות אחר.

סאלודוס!

תודה על הטיפ, מעניין.

ובספרדית? חה חה חה חה חה חה

זה מדע, ניסיתי את זה וזה כבר לא התחבר לאינטרנט, חחח, חבר עזר לי לפתור את זה אחרי שקרא את המאמר על ברכיו, הוא אהב את זה מאוד והוא התקין את אובונטו על המחשב הנייד שלו, כשבעבר הוא אמר לי שזה לא בשבילו.

לגבי

האה אני לא יודע מה טעית .. אבל עשיתי את זה כמה שיותר מפורש. אבל אם אתה רוצה אני יכול להכין לך סרטון. 🙂

Naaaaah, אני נשלל בגלל רשתות ואנגלית, רציתי ללמוד הרבה זמן וממש לא מצאתי מדריך שסבלני איתי, תאר לעצמך.

ללמד גבר בן 40 כאילו הוא בן 10, חחחחח

חחח זה כלום .. עם hangout או משהו כזה .. בטח שאתה מבין אותי.

ברוך הבא ל- hangout הזה !!

^^

בן ארצי, תרומה מעולה.

אני מעז לצאת לאתגר זה כדי לראות אם יציאה 2222 oO לא מופיעה

הפעלה: sudo nmap -v -sS -A -p 1-65535 localhost

נ.ב: הסריקה תהיה איטית ... אני מוסיף את האפשרות "-v" כדי שלא תשתעמם לראות את הטרמינל עושה כלום.

ברור אם .. אבל אני מדבר על סריקה רגילה. ל- nmap יש אפשרויות ותכונות רבות, בידיעה כיצד להשתמש בו. שום נמל לא בורח ממנו.

חוץ מזה תמיד יש דרך .. במיוחד בלינוקס, שום דבר לא בטוח לחלוטין .. זה רק טיפ קטן: עמ '

הכוונה שלי לא הייתה לזלזל בטקטיקת ההסתרה אך פקודת nmap שאליה אני משאיר כשלא זוכרים את היציאה שנבחרה כהחלפת ברירת המחדל היא טובה (קשה לזכור ips ופורט ...). במקרה שלי הייתי צריך להתחבר מרחוק דרך VNC למחשבים אישיים כאשר היציאה שלהם אינה 5900 או 5901 האופייניים; סריקה רגילה תגיד לי שאין יציאת האזנה ל- vnc אז מה הפיתרון? תשובה: השתמש ב- nmap וכפה עליו לשאול את כל היציאות. 😉

בטח, לא נעלבתי רחוק מזה, אנחנו יודעים שהכל לא לגמרי בטוח. יש רק רמות אבטחה. ותמיד יש משהו מעבר ... תמיד יש משהו שמפר ביטחון. זו תרומה טובה, אתה יכול לעשות הדרכה קטנה בנושא nmap. ברכות.

השלמה מושלמת לפוסט הקודם. אני לא יודע אם עשית את זה בכוונה, אבל זה יצא נהדר. 🙂

זוהי רק אבטחה לטשטוש, למרבה הצער עם האפשרות -v של ה- nmap זה מזהה אותך שהיציאה שהוספת מתאימה ל- nmap. כדי לנסות להגן על עצמך מפני nmap, עליך להשתמש בכללי iptables, אשר אינם יכולים להגן לחלוטין על סריקה. אבל היי, זה עובד נגד טירונים לפריצה ...

היי, שאלה, אני לא מבין מדוע nmap לא מסיר את היציאה אחרי שהחלפתי אותה, האם זה מביא טווח יציאות לסריקה כברירת מחדל?

כן, nmap סורק כברירת מחדל 1000 יציאות. אם אנו יודעים כיצד להתמודד עם זה, זה לא מספיק כדי להגן על ssh או על כל שירות אחר מציפורני nmap. הטוב ביותר יהיה fail2ban ו- psad.

@Jlcmux

הרשה לי לבצע תיקונים לגבי מה שפרסמת, אני מתקן בחלקים:

1.

"אלה הנמלים הפתוחים באופן מקומי, כלומר הם לא בהכרח עוברים לאינטרנט. במקרה שלי, ה -22 פתוח ל- ssh וה- 25 ל- smtp."

זה לא כך. אלה היציאות הפתוחות במארח אותו תסרוק בטווח של 1024 היציאות הראשונות, שהוא הטווח ש- NMAP סורק כברירת מחדל.

"אלה הנמלים הפתוחים באופן מקומי, כלומר הם לא בהכרח הולכים לאינטרנט .."

עליך להבהיר כי הדרך היחידה שהם לא "יוצאים" לרשת היא על ידי היותך המכונה שלך ברשת שחייה (NAT בהגדרה הוא בתורו חומת אש פרימיטיבית) וכל עוד היציאות אינן פתוחות במכשיר ש הפוך את NAT (בדרך כלל לנתב) והפנה מחדש (FORWARDING) את היציאות הללו לפתוחות למחשב שלך.

כמובן שאם המכונה מחוברת ישירות למודם היא חשופה לרשת.

לפקודה שפורסמה על ידי @taregon, שהיא הנכונה לסריקה והקשה על כל יציאות המכונה, תוכלו להוסיף, בין שאר האפשרויות, -sV כך ש- nmap מנסה לגלות איזה שירות פועל בכל יציאה: sudo nmap -v -sS -sV -A -p 1-65535 localhost

לדוגמה:

החל מ Nmap 6.25 ( http://nmap.org ) בתאריך 2012-12-06 13:39 ART

דוח סריקת Nmap עבור localhost.localdomain (127.0.0.1)

המארח מעלה (חביון של 0.00021 שניות).

לא מוצג: 999 יציאות סגורות

גרסת שירות הנמל

631 / tcp ipp CUPS פתוח 1.6

2222 / tcp open ssh OpenSSH 6.1 (פרוטוקול 2.0)

2.

העובדה שהם יכולים לראות אילו יציאות פתוחות במחשב שלי מהווה סיכון מסוים במכונה שלי. אז אני אבטח מעט את שרת ה- ssh שלי. בשביל זה אני הולך לשנות את יציאת ברירת המחדל (22) לכל אחר ...

אני הולך כשורש לקובץ / etc / ssh_config:

# nano / etc / ssh / ssh_config

אנחנו הולכים לאן שכתוב שם # יציאה 22 .. אנחנו מוחקים את ה- # ומשנים את היציאה בשביל זה שאנחנו רוצים .. »

לא! דבר אחד לא קשור לשני!

/ etc / ssh / ssh_config מטפל רק באפשרויות לקוח כך שהיציאה שתגדיר שם תהיה זו בה הלקוח ssh משתמש כברירת מחדל כדי להתחבר לשרתי ssh במקום ליציאה 22.

אתה משנה את יציאת ההאזנה שאתה מחפש רק על ידי שינוי האפשרות המוזכרת בקובץ / etc / ssh / sshd_config.

לבסוף, בעזרת כלי אינטרנט זה אנו יכולים לבדוק אילו יציאות הן או לא פתוחות במחשב שלנו, שהן מוסתרות, לבדוק כי הד פינג מושבת ועוד כמה דברים: https://www.grc.com/x/ne.dll?bh0bkyd2

ברכות.

ביקורת טובה מאוד. אהבתי תודה 😀

מדריך נהדר של nmap

🙂 ברכות !!!

חברים, מישהו יודע איך אני יכול לעשות כדי להכיר את הנמלים הפתוחים של אדם אחר ??? מהמחשב שלי ???

השתמש בפקודה: nmap XXXX

איפה ש- x הם ה- ip של המחשב לסריקה

שלום, קודם כל תודה על השיתוף.

יש לי בעיה, אני מקווה שתוכלו לעזור לי: כשעושים nmap עם ה- ip מאותה מכונה, זה מציין כי יציאה 3306 פתוחה ועם netstat אני רואה שהנמל מאזין; עם זאת, כאשר מבצעים סריקה עם nmap ממחשב אחר זה לא מציין את היציאה הפתוחה 3306.

כמו כן כבר שיניתי את כתובת הפח ל -0.0.0.0

אני מנסה לחבר יישום Java עם DB בשרת LAMP והיישום עובד כי כבר ביצעתי שאילתות במחשב אחר בו הקמתי שרת wamp לבדיקה והכל בסדר.

רעיונות כלשהם? אני לא יודע מה עוד לעשות