הרשאות לינוקס למנהלי מערכת ומפתחי מערכת

נושא ההרשאות בלינוקס והשימוש הנכון בו באמצעות הפקודה "chmod" הוא דבר שנחשף ונדון מאוד בקהילות SL. על ידי משתמשים מתקדמים, טכנאים ומנהלי שרתים ומערכות. לדוגמה, בבלוג שלנו יש לנו 2 פרסומים טובים מאוד בנושא, שהם: הרשאות וזכויות בלינוקס (01/12) y הרשאות בסיסיות ב- GNU / Linux עם chmod (08/16).

אבל פעמים רבות מפתחי SW מי הם אלה שיוצרים את היישומים והמערכות, רובם מערכות ואתרים, בעת פיתוחם, הם בדרך כלל לא שוקלים אילו הרשאות נכונות ליישם עליהם, ומשאיר את המשימה כמעט תמיד בצד השרתים ומנהלי המערכת. בפרסום זה ננסה לתת מעט התמצאות לגביו עבורם.

מבוא

הפקודה "chmod»מאוד שימושי וחשוב לשימוש מתקדם במערכות הפעלה מבוססות לינוקס. עם זאת, ככזה "chmod" אינו חבילה עצמאית, אלא משולב בחבילה "coreutils«. חבילת "coreutils" היא חבילה המספקת למערכת ההפעלה כלים בסיסיים רבים לניהול קבצים, מפרשי פקודות ועיבוד תמלילים. ובכלל, הוא כבר מותקן כברירת מחדל ברוב הפצות לינוקס.

באופן ספציפי, חבילה זו מכילה, בנוסף לפקודה "chmod", את הפקודות הבאות: קשת base64 basename חתול chcon chgrp chmod chown chroot cksum comm cp csplit תאריך cut dd df dir dircolors dirname du echo env הרחב expr גורם false fmt לקפל קבוצות ראש hostid id להתקין הצטרף לקישור ln logname ls md5sum mkdir mkfifo mknod mktemp mv nicec noh num od הדבק pathchk ורוד printenv printf ptx pwd readlink realpath rm rmdir runcon sha * sum seq shred sleep sort split stat stty sum sync tac tail tee test time touch touch tr true truncate tsort tty uname unpend uniq unlink users vdir wc who whoami כן.

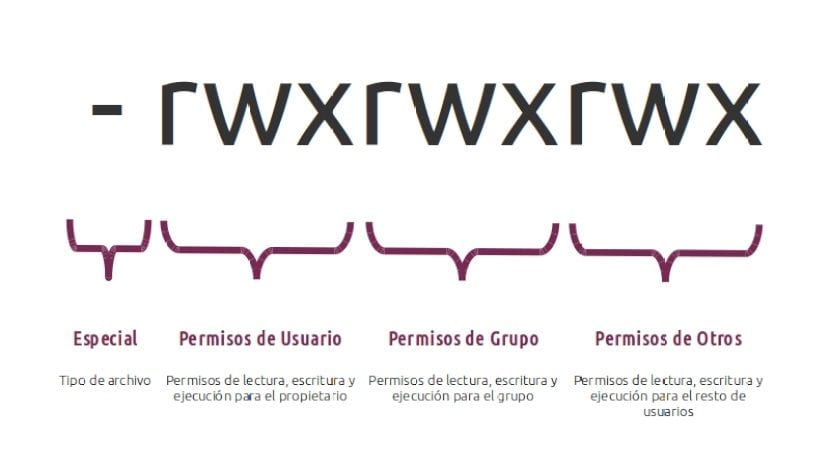

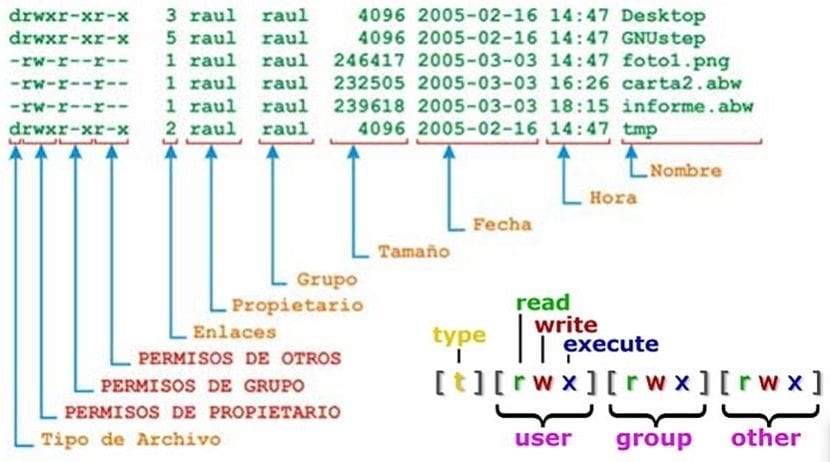

לסיכום, הפקודה "chmod" מאפשרת את המשימה החשובה ביותר לנהל הרשאות קבצים ותיקיות לכל המשתמשים המנוהלים על ידי מערכת ההפעלה. הסיבה לכך היא כי לינוקס כמערכת הפעלה היא רב משתמשים, ולכן היא צריכה לספק לסביבת העבודה מערכת הרשאות לבקרת מערך הפעולות המורשות בקבצים ובספריות, הכוללת את כל משאבי המערכת והתקנים.

תוכן

שימוש עבור מפתחי SW

מנהל שרת ומערכות (Sysadmin) כאשר הוא מחליט אילו הרשאות להעניק למשתמש או פרופיל ברמת X בקובץ X או בתיקיה, צריך לדעת בדיוק איזה סוג פעולות או תהליכים הם צריכים לבצע עליהם. במקרה של שרת אינטרנט, ניתן לסווג משתמשים לשני סוגים:

- משתמשים מנהלים: שיש להם חשבון משתמש בשרת להתחברות, בעלי הרשאות ספציפיות, ובדרך כלל מבצעים שינויים מסוימים (העתקה / מחיקה / שינוי) במערכת או באתר המותקנים באמצעות SSH או SFTP, למשל.

- משתמשים שאינם מנהלי מערכת: שאין להם חשבון משתמש בשרת, מכיוון שהם רק מבקרים באתר ובמערכת האינטרנט. ולכן אין להם הרשאות לגשת ישירות לקבצים ולתיקיות, אלא אינטראקציה איתם דרך ממשק האינטרנט של האתר או מערכת האינטרנט המותקנת.

עם זאת, כאשר Sysadmin אינו מקבל מספיק או מספיק מידע, תיעוד או תמיכה של מפתחי SW ביכולות, בפונקציות או במבנה הקבצים של אתרי האינטרנט והמערכות להתקנה בסופו של דבר מבצע את המקסימום האמין, שבמקרה זה הוא בדרך כלל:

chmod 777 -R /var/www/sistema-webופעמים רבות זה נגמר ב:

chown root:root -R /var/www/sistema-web

אזהרה

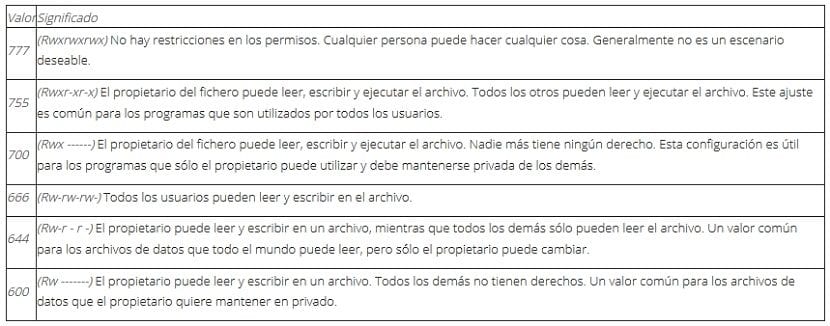

בדרך כלל זה נוהג רע, אך בדרך כלל הוא נמנע מכל בעיה של מתירנות וביצוע רע של אתרי האינטרנט והמערכות המותקנים. נוהג רע, מכיוון שכאשר הפקודה chmod 777 מבוצעת בצורה כזו בתיקיה ובקבצים של אתר או מערכת אינטרנט, אין כל ביטחון לגביו.

המאפשר לכל משתמש באתר או במערכת האינטרנט באופן מקוון לשנות או למחוק כל קובץ במבנה הקבצים של האתר או מערכת האינטרנט בשרת האינטרנט ומעבר לו, ללא מכשולים גדולים. מכיוון שיש לזכור כי שרת האינטרנט הוא שפועל בשם המשתמשים המבקרים, וכי הוא מסוגל לשנות את אותם קבצים שמבוצעים.

ובמקרה שהמשתמש הוא תוקף, ויקבל פגיעות מסוימת באתר או במערכת האינטרנט, הוא יכול לנצל אותה בקלות כדי להשמיץ אותה, להשבית אותה, או גרוע מכך, הכניסו קוד זדוני לביצוע התקפות פישינג, או גנבו מידע מהשרת מבלי שאיש ידע זאת בקלות.

המלצות

כדי להימנע מסוגים אלה של אמצעים על Sysadmin או SW Developer לוודא שהתיקיות והקבצים של המערכות או האתרים השונים נושאים את ההרשאות והנכונים הנחוצים. כדי למנוע בעיות אבטחה ופרטיות עתידיות.

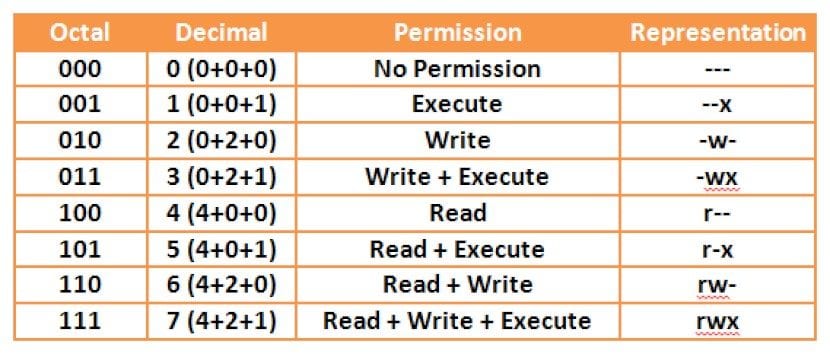

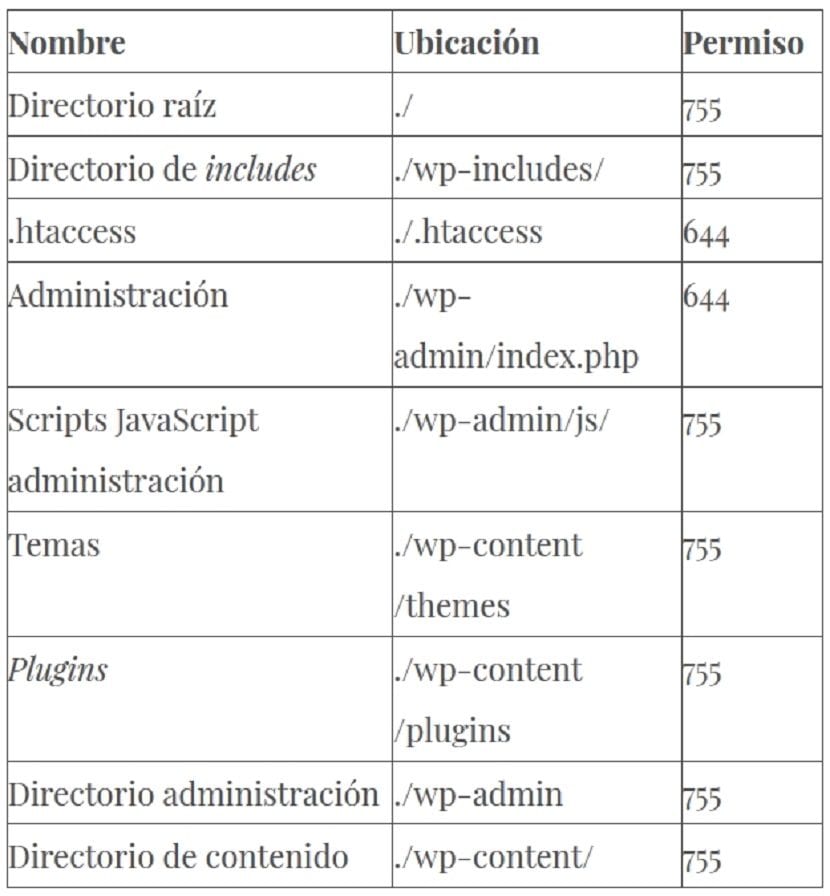

ברמת ההרשאה, ניתן לבצע את שלוש הפקודות הבאות כדי להחזיר את ההרשאות והמשתמשים של מערכת או אתר מותקנים למצב רגיל.כלומר, הגדירו את הערך 755 לכל הספריות ו 644 לקבצים.

זכור תמיד לבצע אותם בתוך תיקיית המערכת או האתרמאחר שאם הם מבוצעים בתיקייה גבוהה יותר (ספריה), כמו למשל שורש השרת, פקודות הפקודה ישנו באופן רקורסיבי את כל ההרשאות של השרת וישאירו אותו ככל הנראה לא פעיל.

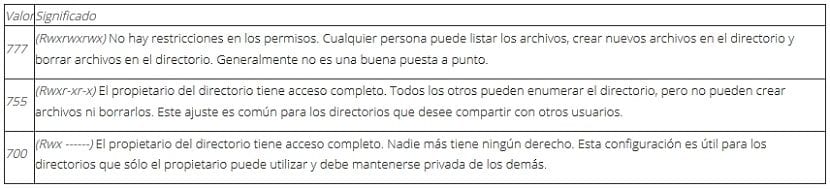

ההרשאות שהוחלו על תיקיות (ספריות)

דוגמאות

הרשאות ספריות וקבצים

find . -type d -exec chmod 755 {} \;find . -type f -exec chmod 644 {} \;y

chmod 777 -R .o

chmod 777 -R /var/www/sistema-webבמקרה שאתה נמצא מחוץ לתיקיה (הספרייה) של המערכת או האתר.

משתמשי מערכת או אתרים

chown www-data:www-data -R .o

chown www-data:www-data -R /var/www/sistema-webבמקרה שאתה נמצא מחוץ לתיקיה (הספרייה) של המערכת או האתר. והמשתמש www-data משמש רק כדוגמה, מכיוון שהם הנפוצים ביותר או המתאימים ביותר בכל הנוגע לשימוש באפצ'י 2.

ההרשאות שהוחלו על קבצים (קבצים)

לאחר שבוצעו שינויים בהרשאה, נוכל להמשיך ולשנות את הרשאות הספריות והקבצים שאנו רוצים שיהיו להם הרשאות שונות באופן ידני.. ואם יש צורך גם לשנות את המשתמשים הבעלים של אלה הדרושים. לכן, בשלב זה, הן על Sysadmin והן על מפתחי SW חייבים להסכים מהן ההרשאות הדרושות לכל תיקיה וקובץ במבנה המערכת או האתר.

מסקנה

ניהול ההרשאות על הקבצים והתיקיות של מערכות ההפעלה לינוקס או UNIX הוא אחד היתרונות והיתרונות הגדולים של אותו, מכיוון שהם מאפשרים שליטה טובה יותר, מדויקת ובטוחה ברמות הגישה, המהדורה והביצוע השונות על הקבצים והתיקיות.

ועוד הרבה יותר, כשמדובר ברמת שרתי האינטרנט, כלומר במקום שבו מתארחים מערכות או אתרים פנימיים וחיצוניים של ארגון, מכיוון שעדיפות גבוהה יותר לדעת אילו הרשאות צריך להקצות לכל ספריה או קובץ, כדי להשיג את האיזון הטוב ביותר בין פרטיות, אבטחה ופונקציונליות.

בוקר טוב מה שלומך?

אני מתעסק בלינוקס, יש לי יישום שיכול לייבא ממנו קבצים, המשתמש מעלה .zip המכיל תיקיה עם קבצי XML, לאחר שפתח את רוכסן הקבצים שהם מוכנסים למסד הנתונים. בחלונות אין לי בעיות, כאשר מעבירים את היישום ל- Linux היו חסרים לי הרשאות, באופן עקרוני לבדוק את כל מה שעשיתי את מה שהם אומרים במאמר זה וזה לא אמור להיעשות חה (אבל אני אשתנה ברגע שא יכול לאמת את כל הפונקציות).

העובדה היא שהקבצים דחוסים אך אני רואה שהם מורידים רק עם הרשאות קריאה וכתיבה לבעלים, לקרוא עבור קבוצת הבעלים וללא הרשאות לאחרים. כאשר הקבצים נמצאים בבעלות המשתמש המשתמש באפליקציה. אני מבין שעל ידי כך שאין הרשאות הביצוע, הוא לא מצליח לעקוב אחר התהליך הרגיל של התהליך ולהמשיך להכניס את ה- XML למסד הנתונים. לשאלה שלי, איך אוכל לתת הרשאות לקבצים שעדיין אין לי במערכת? בתיקיה שהורדת (tmp) יש לה את כל ההרשאות, הם מוחלים בצורה נטויה מחדש אך בכל פעם שמורידים קבצים בתוך תיקיה זו יש להם רק את ההרשאות המוזכרות. האם יש אפשרות להשאיר את הקבצים המופיעים באותה תיקיה גם עם הרשאות ביצוע?

אני מקווה שהייתי ברור, תודה רבה מראש ובלוג מצוין

אני מניח שלתיקייה / tmp או ... / tmp יש 755 הרשאות, אך למרות זאת כאשר המשתמש שבבעלות היישום מפקיד אותן, הוא משאיר להן הרשאות אחרות. אני לא מפתח אבל אני מניח שבשפת היישום או אחר אחד יכול להצביע לו על שגרה שמבצעת את פקודת הפקודה (bash) של ההרשאות הדרושות (chmod) ואת הבעלים של הקבצים (chown). אחרת, תוכל להפעיל סקריפט בכל דקה שהוא פועל.