シリーズの一般的なインデックス: SME向けのコンピュータネットワーク:はじめに

federicotoujague@gmail.com

https://blog.desdelinux.net/author/fico

こんにちは友達と友達!

この記事はの続きです CentOS 7-SMBネットワークでのSquid + PAM認証.

UNIX / Linuxオペレーティングシステムは、REALマルチユーザー環境を提供します。この環境では、多くのユーザーが同じシステムで同時に作業し、プロセッサ、ハードドライブ、メモリ、ネットワークインターフェイス、システムに挿入されたデバイスなどのリソースを共有できます。

このため、システム管理者は、システムのユーザーとグループを継続的に管理し、適切な管理戦略を策定して実装する必要があります。

次に、Linuxシステム管理におけるこの重要なアクティビティの一般的な側面を非常に簡潔に説明します。

ユーティリティを提供してからニーズを提供する方がよい場合もあります。

これはその注文の典型的な例です。 最初に示します Squidとローカルユーザーでインターネットプロキシサービスを実装する方法。 今、私たちは自分自身に問いかけなければなりません:

- ¿ローカルユーザーからUNIX / LinuxLANにネットワークサービスを実装するにはどうすればよいですか。 許容できるセキュリティ?.

さらに、Windowsクライアントがこのネットワークに接続されているかどうかは関係ありません。 重要なのは、SMEネットワークが必要とするサービスの必要性と、それらを実装するための最も簡単で安価な方法だけです。

- ¿おそらく、誕生時の認証メカニズム アルパネット, インターネット およびその他のネットワーク WIDE Aエリア Nネットワーク o Lオーカル Aエリア Nネットワーク イニシャルはに基づいていた LDAP, ディレクトリサービスまたは マイクロソフト LSASSまたは Active Directory、またはによって Kerberos?、ほんの数例を挙げると.

誰もが自分の答えを探すべきであるという良い質問です。 «という用語を検索してください。認証»ウィキペディアの英語。これは、元のコンテンツ(英語)の点で群を抜いて最も完全で一貫性があります。

すでに歴史によると 大体、最初は 認証 y 認可 ローカル、後 NIS ネットワーク情報システム Sun Microsystemによって開発され、別名 イエローページ o ypそして LDAP 軽量ディレクトリアクセスプロトコル.

«はどうですか許容できるセキュリティ»Facebook、Gmail、Yahooなどにアクセスしているときにローカルネットワークのセキュリティを心配することがよくあるために発生します-ほんの数例を挙げると-そして私たちはそれらにプライバシーを与えます。 そして、に関する多数の記事やドキュメンタリーを見てください インターネット上にプライバシーはありません 彼らは存在します

CentOSとDebianに関する注記

CentOS / Red HatとDebianには、セキュリティの実装方法に関する独自の哲学がありますが、根本的な違いはありません。 ただし、どちらも非常に安定しており、安全で信頼性が高いことを確認します。 たとえば、CentOSでは、SELinuxコンテキストはデフォルトで有効になっています。 Debianではパッケージをインストールする必要があります selinux-基本、これは、SELinuxも使用できることを示しています。

CentOSでは、 FreeBSDの、およびその他のオペレーティングシステムでは、-system-グループが作成されます ホイール としてアクセスを許可するには ルート そのグループに属するシステムユーザーのみ。 読んだ /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html、そして、 /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html。 Debianにはグループが組み込まれていません ホイール.

メインファイルとコマンド

記録

Linuxオペレーティングシステムでのローカルユーザーの管理に関連する主なファイルは次のとおりです。

CentOSとDebian

- /etc/passwd:ユーザーアカウント情報。

- / etc / shadow-ユーザーアカウントのセキュリティ情報。

- /etc/group:グループアカウント情報。

- / etc / gshadow-グループアカウントのセキュリティ情報。

- / etc / default / useradd:アカウント作成のデフォルト値。

- / etc / skel /:新しいユーザーのHOMEディレクトリに含まれるデフォルトファイルを含むディレクトリ。

- /etc/login.defs-パスワードセキュリティ構成スイート。

Debianの

- /etc/adduser.conf:アカウント作成のデフォルト値。

CentOSおよびDebianのコマンド

[root @ linuxbox〜]# chpasswd -h#バッチモードでパスワードを更新する 使用方法:chpasswd [オプション]オプション:-c、-crypt-methodメソッドcryptメソッド(NONE DES MD5 SHA256 SHA512の5つ)-e、-encrypted提供されたパスワードは暗号化されます-h、-helpはこれを示しますヘルププロンプトと終了-m、-md5はMDXNUMXアルゴリズムを使用してパスワードをクリアに暗号化します-R、-root CHROOT_DIRディレクトリを使用して-sにchrootします、-sha-roundsSHA暗号化アルゴリズムのSHAラウンド数*# バッチ-システムの負荷が許すときにコマンドを実行します。 言い換えると、#平均負荷が0.8またはatdコマンドを呼び出して指定された値を下回った場合。 詳しくは マンバッチ. [root @ linuxbox〜]# gpasswd -h# / etc / groupおよび/ etc / gshadowで管理者を宣言します 使用方法:gpasswd [options] GROUPオプション:-a、-add USERはUSERをGROUP -dに追加し、-delete USERはUSERをGROUPから削除します-h、-helpはこのヘルプメッセージを表示し、-Qを終了します--- -rにchrootするrootCHROOT_DIRディレクトリ、-delete-password GROUPのパスワードを削除します-R、-restrictはGROUPへのアクセスをそのメンバーに制限します-M、-members USER、... GROUPのメンバーのリストを設定します- A、-administrators ADMIN、...は、グループ管理者のリストを設定します。-Aおよび-Mオプションを除いて、オプションを組み合わせることはできません。 [root @ linuxbox〜]# groupadd -h #新しいグループを作成する 使用方法:groupadd [options] GROUPオプション:-f、-groupがすでに存在する場合は強制終了し、GIDがすでに使用されている場合は-gをキャンセルします-g、-gid GIDは新しいグループにGIDを使用します-h、- helpはこのヘルプメッセージを表示して終了します-K、-key KEY = VALUEは "/etc/login.defs"のデフォルト値を上書きします-o、-non-uniqueを使用すると、GID(一意ではない)を使用してグループを作成できます重複-p、-password PASSWORD新しいグループにこの暗号化されたパスワードを使用します-r、-systemシステムアカウントを作成します-R、-rootCHROOT_DIRディレクトリをchrootします [root @ linuxbox〜]# groupdel -h #既存のグループを削除する 使用方法:groupdel [options] GROUPオプション:-h、-helpこのヘルプメッセージを表示し、-R、-rootCHROOT_DIRディレクトリを終了してchrootします [root @ linuxbox〜]# グループメモ -h#ユーザーのプライマリグループで管理者を宣言します 使用方法:groupmems [options] [action]オプション:-g、-group GROUPユーザーのグループではなくグループの名前を変更します(管理者のみが実行できます)-R、-rootCHROOT_DIRディレクトリをchrootに変更しますアクションに:-a、-add USERはグループメンバーにUSERを追加します-d、-delete USERはグループメンバーリストからUSERを削除します-h、-helpはこのヘルプメッセージを表示して終了します-p、-すべてのグループメンバーをパージパージします- l、-listはグループメンバーを一覧表示します [root @ linuxbox〜]# groupmod -h#グループの定義を変更します 使用方法:groupmod [options] GROUPオプション:-g、-gidGIDはグループ識別子をGID-hに変更し、-helpはこのヘルプメッセージを表示して終了します-n、-new-nameNEW_Groupは名前をNEW_GROUPに変更します-o、-non-uniqueは重複したGID(一意ではない)の使用を許可します-p、-password PASSWORDはパスワードをPASSWORD(暗号化)に変更します-R、-rootCHROOT_DIRディレクトリをchrootします [root @ linuxbox〜]# グループ -h#グループファイルの整合性を確認します 使用方法:grpck [options] [group [gshadow]]オプション:-h、-helpこのヘルプメッセージを表示して終了します-r、-read-onlyエラーと警告を表示しますが、ファイルは変更しません-R、-ルートCHROOT_DIRディレクトリを-sにchrootし、-sortエントリをUIDでソートします [root @ linuxbox〜]# grpconv #関連するコマンド: pwconv、pwunconv、grpconv、grpunconv #シャドウパスワードとグループとの間の変換に使用されます #XNUMXつのコマンドはファイルを操作します / etc / passwd、/ etc / group、/ etc / shadow, # および/ etc / gshadow。 詳細については、 男grpconv. [root @ linuxbox〜]# sg -h#異なるグループIDまたはGIDでコマンドを実行します 使用方法:sg group [[-c] order] [root @ linuxbox〜]# 新しいグループ -h#ログイン中に現在のGIDを変更する 使用方法:newgrp [-] [group] [root @ linuxbox〜]# 新しい利用者 -h#バッチモードで新しいユーザーを更新および作成します 使用モード:newusers [オプション]オプション:-c、-crypt-methodメソッドcryptメソッド(NONE DES MD5 SHA256 SHA512のXNUMXつ)-h、-helpこのヘルプメッセージを表示して終了します-r、-system create systemアカウント-R、-root-sにchrootするCHROOT_DIRディレクトリ、-sha-roundsSHA暗号化アルゴリズムのSHAラウンド数* [root @ linuxbox〜]# 電源 -h#パスワードファイルの整合性を確認します 使用方法:pwck [options] [passwd [shadow]]オプション:-h、-helpこのヘルプメッセージを表示して終了します-q、-quietレポートエラーのみ-r、-read-onlyエラーと警告を表示しますがファイルを変更しないでください-R、-root CHROOT_DIRディレクトリを-sにchrootし、-sortエントリをUIDでソートします [root @ linuxbox〜]# useradd -h#新しいユーザーを作成するか、新しいユーザーのデフォルト情報を#更新します 使用方法:useradd [オプション] USER useradd -D useradd -D [オプション]オプション:-b、-base-dir新しいアカウントのホームディレクトリのBAS_DIRベースディレクトリ-c、-commentのコメントGECOSフィールド新しいアカウント-d、-home-dir PERSONAL_DIR新しいアカウントのホームディレクトリ-D、-defaultsはuseraddのデフォルト設定を出力または変更します-e、-expiredate EXPIRY_DATE新しいアカウントの有効期限-f、-非アクティブ非アクティブ期間新しいアカウントのパスワード デルグループ -g、-gid新しいアカウントのプライマリグループのGROUP名または識別子-G、-groups GROUPS新しいアカウントの補足グループのリスト-h、-helpは、このヘルプメッセージを表示し、-k、-skelを終了します。 DIR_SKELはこの代替の「スケルトン」ディレクトリを使用します-K、-key KEY = VALUEは「/etc/login.defs」のデフォルト値を上書きします-l、-no-log-initはユーザーをデータベースに追加しませんlastlogおよびfaillog-mから、-create-homeはユーザー-Mのホームディレクトリを作成し、-no-create-homeはユーザー-Nのホームディレクトリを作成しません。-no-user-groupはユーザーと同じ名前のグループ-o、-non-uniqueを使用すると、重複する(一意でない)識別子(UID)-p、-passwordを使用してユーザーを作成できます。新しいアカウントのPASSWORD暗号化されたパスワード-r、-system createシステムのアカウント-R、-sにchrootする--root CHROOT_DIRディレクトリ、-shell新しいアカウントのCONSOLEコンソールアクセス-u、-uid新しいアカウントのUIDユーザー識別子-U、-user-group作成するユーザー-Zと同じ名前のグループ、-selinux-user USER_SEは、SELinuxユーザーに指定されたユーザーを使用します [root @ linuxbox〜]# userdel -h#ユーザーのアカウントと関連ファイルを削除します 使用モード:userdel [options] USERオプション:-f、-forceは、失敗するいくつかのアクションを強制します。たとえば、ユーザーが所有していない場合でも、まだログインしているユーザーまたはファイルの削除-h、-helpはこのメッセージを表示しますヘルプ-r、-removeはホームディレクトリとメールボックスを削除します-R、-root CHROOT_DIRディレクトリは-Zにchrootします、-selinux-userはユーザーのSELinuxユーザーマッピングを削除します [root @ linuxbox〜]# usermod -h#ユーザーアカウントを変更する 使用方法:usermod [options] USERオプション:-c、-comment COMMENT GECOSフィールドの新しい値-d、-home PERSONAL_DIR新しいユーザーの新しいホームディレクトリ-e、-expiredate EXPIRED_DATEは、の有効期限を設定します。アカウントをEXPIRED_DATE-f、-inactive INACTIVEにすると、アカウントの有効期限が切れた後のアイドル時間がINACTIVEに設定されます-g、-gid GROUPは、新しいユーザーアカウントにGROUPを強制的に使用します-G、-groups GROUPS補足グループのリスト-a、- appendユーザーを他のグループから削除せずに-Gオプションで指定された補足グループにユーザーを追加します-h、-helpこのヘルプメッセージを表示し、-lを終了します。ロックはユーザーアカウントをロックします-m、-move-homeホームディレクトリの内容を新しいディレクトリに移動します(-dと組み合わせてのみ使用します)-o、-non-uniqueは重複した(一意ではない)UIDを使用できます-p、- -password PASSWORDは、新しいアカウントに暗号化されたパスワードを使用します-R、-root CHR -sにchrootするOOT_DIRディレクトリ、-shell CONSOLEユーザーアカウントの新しいアクセスコンソール-u、-uid UIDは新しいユーザーアカウントのUIDの使用を強制します-U、-unlockはユーザーアカウントのロックを解除します-Z、-selinux-user SEUSERユーザーアカウントの新しいSELinuxユーザーマッピング

Debianのコマンド

Debianは useradd y adduser。 システム管理者が使用することをお勧めします adduser.

root @ sysadmin:/ home / xeon# adduser -h#システムにユーザーを追加します root @ sysadmin:/ home / xeon# グループを追加 -h#システムにグループを追加します adduser [--home DIRECTORY] [--shell SHELL] [--no-create-home] [--uid ID] [--firstuid ID] [--lastuid ID] [--gecos GECOS] [--ingroupグループ| --gid ID] [--disabled-password] [--disabled-login] USER通常のユーザーを追加しますadduser--system [--home DIRECTORY] [--shell SHELL] [--no-create-home] [ --uid ID] [--gecos GECOS] [--group | -グループ内グループ| --gid ID] [--disabled-password] [--disabled-login] USERシステムからユーザーを追加しますadduser--group [--gid ID] GROUP addgroup [--gid ID] GROUPユーザーのグループを追加しますaddgroup --system [--gid ID] GROUPシステムグループを追加しますadduserGROUPUSER既存のユーザーを既存のグループに追加します一般的なオプション:-quiet | -q標準出力にプロセス情報を表示しません--force-badnameは、構成変数NAME_REGEXに一致しないユーザー名を許可します--help | -h使用法メッセージ--version | -vバージョン番号と著作権--conf | -cFILEはFILEを構成ファイルとして使用します root @ sysadmin:/ home / xeon# 脱落者 -h #通常のユーザーをシステムから削除します root @ sysadmin:/ home / xeon# デルグループ -h#システムから通常のグループを削除します deluser USERは、システム例から通常のユーザーを削除します。delusermiguel --remove-homeは、ユーザーのホームディレクトリとメールキューを削除します。 --remove-all-filesは、ユーザーが所有するすべてのファイルを削除します。 --backupは、削除する前にファイルをバックアップします。 --backup-to バックアップの宛先ディレクトリ。 デフォルトでは、現在のディレクトリが使用されます。 --systemは、システムユーザーの場合にのみ削除します。 delgroup GROUP deluser --group GROUPは、システムの例からグループを削除します。deluser--group student --systemは、それがシステムからのグループである場合にのみ削除します。 --only-if-emptyは、メンバーがなくなった場合にのみ削除します。 deluser USER GROUPは、グループの例からユーザーを削除します。delusermiguelの学生の一般的なオプション:-quiet | -qはstdoutのプロセス情報を提供しません--help | -h使用法メッセージ--version | -vバージョン番号と著作権--conf | -cFILEはFILEを構成ファイルとして使用します

ポリシー

ユーザーアカウントを作成するときに考慮する必要のあるポリシーには、次のXNUMX種類があります。

- ユーザーアカウントポリシー

- パスワードエージングポリシー

ユーザーアカウントポリシー

実際には、ユーザーアカウントを識別する基本的なコンポーネントは次のとおりです。

- ユーザーアカウント名-ユーザー ログイン、名前と姓ではありません。

- ユーザーID - UID.

- それが属するメイングループ- GID.

- パスワード- password.

- アクセス許可- アクセス許可.

ユーザーアカウントを作成する際に考慮すべき主な要素は次のとおりです。

- ユーザーがファイルシステムとリソースにアクセスできる時間。

- セキュリティ上の理由から、ユーザーがパスワードを定期的に変更する必要がある時間。

- ログイン-login-がアクティブのままである時間。

さらに、ユーザーを割り当てるとき UID y password、次の点に注意する必要があります。

- 整数値 UID それは一意でなければならず、否定的であってはなりません。

- El password 解読が困難になるように、適切な長さと複雑さを備えている必要があります。

パスワードエージングポリシー

Linuxシステムでは、 password ユーザーのデフォルトの有効期限は割り当てられていません。 パスワードエージングポリシーを使用する場合、デフォルトの動作を変更でき、ユーザーを作成するときに、定義されたポリシーが考慮されます。

実際には、パスワードの有効期間を設定する際に考慮すべきXNUMXつの要素があります。

- セキュリティ。

- ユーザーの利便性。

パスワードは、有効期限が短いほど安全です。 他のユーザーに漏洩するリスクが少なくなります。

パスワードエージングポリシーを設定するには、次のコマンドを使用できます chage:

[root @ linuxbox〜] #chage 使用モード:chage [options] USERオプション:-d、-lastdayLAST_DAYは最後のパスワード変更の日をLAST_DAY-Eに設定し、-expiredateCAD_DATEは有効期限をCAD_DATEに設定します-h、-helpはこのヘルプメッセージを表示します-I、-inactive INACTIVEは有効期限-lからINACTIVE日後にアカウントを無効にし、-listはアカウントの年齢情報を表示します-m、-mindays MIN_DAYSは、パスワードをMIN_DAYS-Mに変更するまでの最小日数を設定します。 --maxdays MAX_DAYSは、パスワードをMAX_DAYS -Rに変更するまでの最大日数を設定します。-rootCHROOT_DIRディレクトリは-Wにchrootします。--warndaysWARNING_DAYSは、有効期限通知の日数をDAYS_NOTICEに設定します。

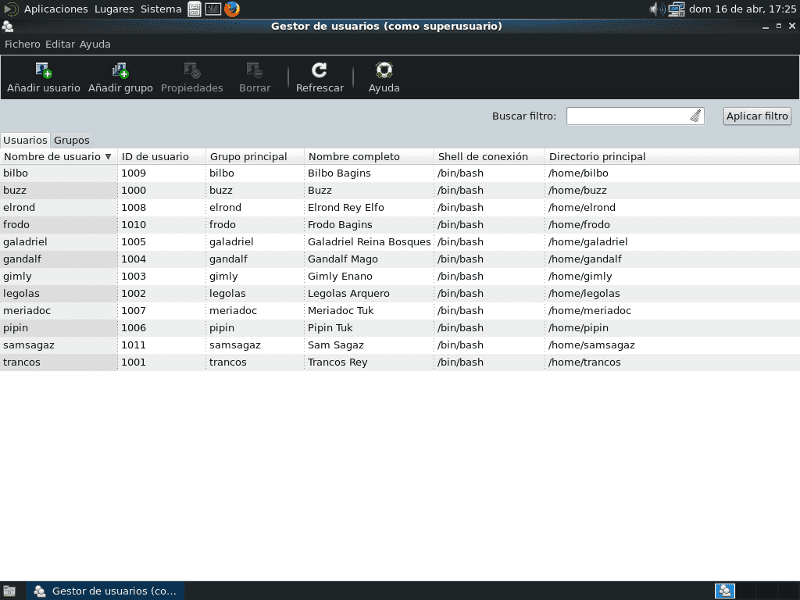

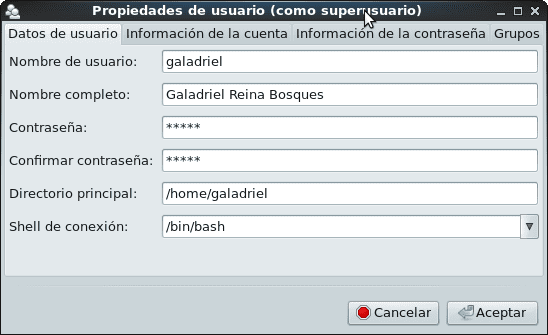

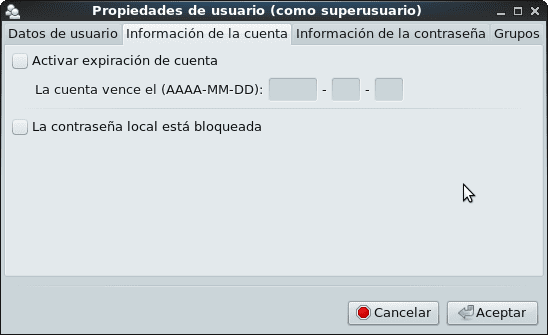

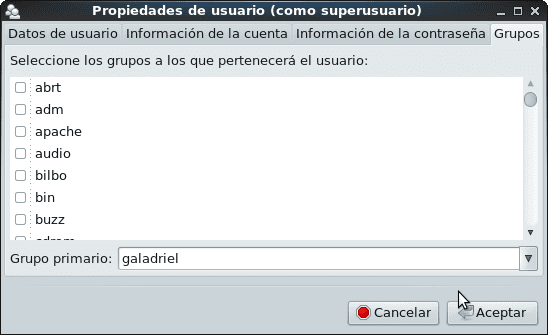

前回の記事では、例として複数のユーザーを作成しました。 ユーザーのアカウントの年齢値を知りたい場合 ログイン ガラドリエル:

[root @ linuxbox〜] #chage --list galadriel 最終パスワード変更:21年2017月0日パスワードの有効期限:なし非アクティブなパスワード:なしアカウントの有効期限:なしパスワード変更の最小日数:99999パスワード変更の最大日数:7パスワードの有効期限が切れるまでの通知日数:XNUMX

これらは、グラフィカル管理ユーティリティ「ユーザーとグループ」を使用してユーザーアカウントを作成したときにシステムが持っていたデフォルト値でした:

パスワードエージングのデフォルトを変更するには、ファイルを編集することをお勧めします /etc/login.defs y 必要な値の最小量を変更する。 そのファイルでは、次の値のみを変更します。

#パスワードエージングコントロール:## PASS_MAX_DAYSパスワードを使用できる最大日数。 #PASS_MIN_DAYSパスワードの変更の間に許可される最小日数。 #PASS_MIN_LEN許容可能な最小パスワード長。 #PASS_WARN_AGEパスワードの有効期限が切れる前に警告が表示される日数。 #PASS_MAX_DAYS 99999#!273年以上! PASS_MIN_DAYS 0 PASS_MIN_LEN 5 PASS_WARN_AGE 7

基準とニーズに応じて選択した値について:

PASS_MAX_DAYS 42#42連続して使用できる日数 password PASS_MIN_DAYS 0#パスワードはいつでも変更できますPASS_MIN_LEN 8#パスワードの最小長PASS_WARN_AGE 7#システムが警告する日数#有効期限が切れる前にパスワードを変更する必要があります。

ファイルの残りの部分はそのままにしておき、何をしているのかがわかるまで他のパラメーターを変更しないことをお勧めします。

新しいユーザーを作成するときに、新しい値が考慮されます。 作成済みのユーザーのパスワードを変更した場合、パスワードの最小の長さの値が尊重されます。 コマンドを使用する場合 passwd グラフィカルユーティリティの代わりに、パスワードは«になると書きますlegolas17«、システムはグラフィックツール«ユーザーとグループ»のように文句を言い、それに応答します«どういうわけか、パスワードはユーザー名を読み取ります»結局、私はその弱いパスワードを受け入れます。

[root @ linuxbox〜] #passwdレゴラス レゴラスユーザーのパスワードを変更する。 新しいパスワード: 射手 #は7文字未満です 間違ったパスワード:パスワードが8文字未満です新しいパスワードを再入力してください: legolas17 パスワードが一致していません。 #論理的権利? 新しいパスワード: legolas17 間違ったパスワード:どういうわけか、パスワードはユーザー名を読み取ります新しいパスワードを再入力します: legolas17 passwd:すべての認証トークンが正常に更新されました.

を含むパスワードを宣言することの「弱点」が発生します ログイン ユーザー。 これは推奨されない方法です。 正しい方法は次のとおりです。

[root @ linuxbox〜] #passwdレゴラス レゴラスユーザーのパスワードを変更する。 新しいパスワード: アルトスモンテス01 新しいパスワードを再入力: アルトスモンテス01 passwd:すべての認証トークンが正常に更新されました.

の有効期限値を変更するには password de ガラドリエル、chageコマンドを使用し、の値を変更するだけで済みます PASS_MAX_DAYS 99999から42まで:

[root @ linuxbox〜] #chage -M42ガラドリエル

[root @ linuxbox〜] #chage -lgaladriel

最後のパスワード変更:21年2017月02日パスワードの有効期限:2017年0月XNUMX日非アクティブなパスワード:なしアカウントの有効期限:なしパスワード変更間の最小日数:XNUMXパスワード変更間の最大日数: 42

パスワードの有効期限が切れるまでの通知日数:7

など、グラフィカルツール«ユーザーとグループ»を使用するか、スクリプトを使用して、作成済みのユーザーのパスワードとその有効期限の値を手動で変更できます- スクリプト これにより、非インタラクティブな作業の一部が自動化されます。

- このように、セキュリティに関する最も一般的な方法で推奨されていない方法でシステムのローカルユーザーを作成した場合、PAMベースのサービスをさらに実装し続ける前にその動作を変更できます。.

ユーザーを作成する場合 アンドゥイン とともに ログイン «アンドゥイン»およびパスワード«エルパスワード»次の結果が得られます。

[root @ linuxbox〜] #useradd anduin [root @ linuxbox〜] #passwd anduin ユーザーanduinのパスワードを変更します。 新しいパスワード: エルパスワード 間違ったパスワード:パスワードが辞書の検証に合格しません-辞書内の単語に基づいています。 新しいパスワードを再入力: エルパスワード passwd-すべての認証トークンが正常に更新されました。

言い換えれば、システムはパスワードの弱点を示すのに十分創造的です。

[root @ linuxbox〜] #passwd anduin ユーザーanduinのパスワードを変更します。 新しいパスワード: アルトスモンテス02 新しいパスワードを再入力: アルトスモンテス02 passwd-すべての認証トークンが正常に更新されました。

ポリシーの概要

- 明らかに、CentOSでは、パスワードの複雑さのポリシーと最小長の5文字がデフォルトで有効になっています。 Debianでは、通常のユーザーがコマンドを呼び出してパスワードを変更しようとすると、複雑さのチェックが機能します passwd。 ユーザー向け ルート、デフォルトの制限はありません。

- ファイルで宣言できるさまざまなオプションを知っておくことが重要です /etc/login.defs コマンドを使用する 男login.defs.

- また、ファイルの内容を確認してください / etc / default / useradd、そしてDebianでも /etc/adduser.conf.

システムユーザーとグループ

オペレーティングシステムをインストールする過程で、一連のユーザーとグループが作成されます。これらの文献では、標準ユーザーと別のシステムユーザーが呼ばれています。 私たちはそれらをシステムユーザーとグループと呼ぶことを好みます。

原則として、システムユーザーは UID <1000 アカウントは、オペレーティングシステムのさまざまなアプリケーションで使用されます。 たとえば、ユーザーアカウント«いか»はSquidプログラムによって使用され、«lp»アカウントは単語またはテキストエディタからの印刷プロセスに使用されます。

これらのユーザーとグループを一覧表示する場合は、次のコマンドを使用して一覧表示できます。

[root @ linuxbox〜] #cat / etc / passwd [root @ linuxbox〜] #cat / etc / group

システムのユーザーとグループを変更することは、まったくお勧めしません。 😉

その重要性のため、CentOSでも同じことを繰り返します。 FreeBSDの、およびその他のオペレーティングシステムでは、-system-グループが作成されます ホイール としてアクセスを許可するには ルート そのグループに属するシステムユーザーのみ。 読んだ /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html、そして、 /usr/share/doc/pam-1.1.8/html/Linux-PAM_SAG.html。 Debianにはグループが組み込まれていません ホイール.

ユーザーアカウントとグループアカウントの管理

ユーザーアカウントとグループアカウントを管理する方法を学ぶための最良の方法は次のとおりです。

- 上記のコマンドの使用を、できれば仮想マシンで練習し、 前 グラフィカルツールを使用する方法。

- マニュアルを参照するか、 マニュアルページ インターネット上の他の情報を検索する前に、各コマンドの

練習は真実の最良の基準です.

要約

これまでのところ、ローカルユーザーとグループの管理に関するXNUMXつの記事だけでは不十分です。 各管理者が取得する知識の程度は、このトピックやその他の関連トピックについて学び、深めることへの個人的な関心によって異なります。 これは、一連の記事で開発したすべての側面と同じです。 SMEネットワーク。 同じようにあなたはpdfでこのバージョンを楽しむことができます ここで

次の配達

今後もローカルユーザー認証によるサービスを実施していきます。 次に、プログラムに基づいてインスタントメッセージングサービスをインストールします 韻律.

すぐにお会いしましょう!

こんにちは、素晴らしい記事です。私はどこで働いているかを尋ねます。プリンターは多く共有されています。問題はカップにあり、時々ハングし、再起動の許可を与えることができるため、印刷できません(ほとんどの場合、他の領域)私が見つけた唯一の方法は特定のユーザーがそれを再起動できるようにそれを変更することなので、パスワードrootを与えずに。

すでに非常にありがとうございましたから。

ご挨拶HO2GI!。 たとえば、ユーザーが レゴラス もちろんコマンドを使用して、CUPSサービスのみを再起動する許可を与えたい sudo、インストールする必要があります:

[root @ linuxbox〜] #visudo

Cmndエイリアス仕様

Cmnd_Alias RESTARTCUPS = /etc/init.d/cups restart

ユーザー権限の指定

ルートALL =(ALL:ALL)ALL

レゴラスALL = RESTARTCUPS

ファイルに加えた変更を保存します スーダーズ。 ユーザーとしてログイン レゴラス:

レゴラス@linuxbox:〜$ sudo /etc/init.d/squid reload

[sudo]レゴラスのパスワード:

Sorry, user legolas is not allowed to execute ‘/etc/init.d/postfix reload’ as root on linuxbox.desdelinux。ファン。

レゴラス@linuxbox:〜$ sudo /etc/init.d/cups restart

[sudo]レゴラスのパスワード:

[ok]一般的なUnix印刷システムの再起動:cupsd。

CentOSでプロンプトが異なる場合はご容赦ください。DebianWheezyで行ったことに導かれたからです。 ;-)。 私が今いるところには、CentOSが手元にありません。

一方、他のシステムユーザーを完全なCUPS管理者として追加する場合は、誤って構成する可能性があります。これらのユーザーをグループのメンバーにします。 lpadmin、CUPSをインストールすると作成されます。

https://www.cups.org/doc/man-lpadmin.html

http://www.computerhope.com/unix/ulpadmin.htm

千フィコに感謝します。今すぐ試してみます。

HO2GI、CentOS / Red-Hatでは次のようになります。

[root @ linuxbox〜] #visudo

サービス

Cmnd_AliasRESTARTCUPS = / usr / bin / systemctl restart cups、/ usr / bin / systemctl status cups

rootが任意のコマンドをどこでも実行できるようにする

ルートALL =(ALL)ALL

レゴラスALL = RESTARTCUPS

変更内容を保存

[root @ linuxbox〜]#終了

buzz @ sysadmin:〜$ ssh legolas @ linuxbox

レゴラス@linuxboxのパスワード:

[legolas @ linuxbox〜] $ sudo systemctl restart cups

地元のシステムからいつもの講義を受けていると信じています

管理者。 通常、次のXNUMXつに要約されます。

#1) Respect the privacy of others.

#2) Think before you type.

#3) With great power comes great responsibility.

[sudo]レゴラスのパスワード:

[legolas @ linuxbox〜] $ sudo systemctl status cups

●cups.service-CUPS印刷サービス

ロード済み:ロード済み(/usr/lib/systemd/system/cups.service;有効;ベンダープリセット:有効)

アクティブ:2017年04月からアクティブ(実行中)-25-22 23:10:6 EDT; XNUMX秒前

メインPID:1594(cupsd)

CGroup:/system.slice/cups.service

└─1594/ usr / sbin / cupsd -f

[legolas @ linuxbox〜] $ sudo systemctl restart squid.service

申し訳ありませんが、ユーザーレゴラスはlinuxboxでrootとして「/ bin / systemctlrestartsquid.service」を実行することは許可されていません。

[レゴラス@ linuxbox〜] $ exit