いくつかの時間前、私は説明しました 22とは異なるポートで動作するようにSSHサービスを構成する方法、これはデフォルトのポートです。 これの目的は、SSHへのクラッキング攻撃であるすべてのボットがデフォルトでポート22(繰り返しますがデフォルトです)であるため、ポートを変更することでセキュリティを強化することでした。

しかし、別のポートを介してSSHを構成したいが、ポート22でもSSHを維持したい場合はどうすればよいですか? つまり、サーバーが複数のポート、たとえば22と9122にSSHを持っている必要があるということです。

これを行うには、SSHデーモンの構成ファイルを変更します。

次のコマンドは、rootユーザーを使用するか、コマンドの前にsudoコマンドを使用して、管理者権限で実行する必要があります。

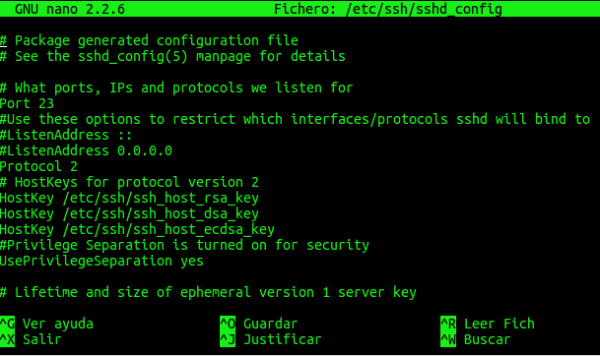

nano /etc/ssh/sshd_config

そこに次のようなものが表示されます。

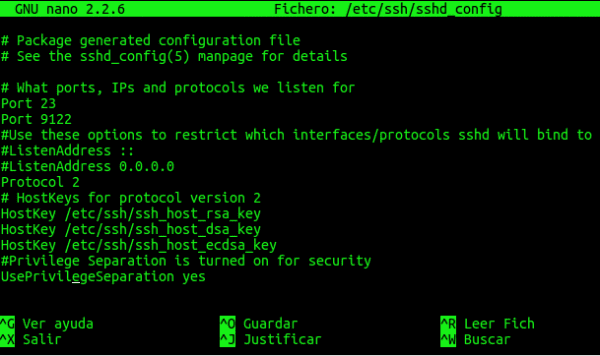

5行目に「ポート22」と書かれていることがわかります。下の行を複製して、ポート番号を変更するだけです。 つまり、SSHサービスが9122でも機能するためには、次のように残す必要があります。

次に、サービスを再起動する必要があります。

service ssh restart

Archを使用する場合、次のようになります。

systemctl restart sshd

22覚えていないポートを介して接続する場合は、接続回線に-p $ PORTを追加する必要があります。次のようになります。

ssh usuario@servidor -p 9122

ちなみに、以前のsshd_configファイルを確認することをお勧めします。いくつかの非常に興味深いオプションがあります😉

よろしく

sshのデフォルトポートを変更するための良いヒント...ポート22への攻撃を防ぐため。

ポートは22つだけ残しておくべきだと思います...そして、攻撃が効果を発揮しないように、これはXNUMXとは異なる必要があります。

よろしく

読んでくれてありがとう🙂

私の最新の調査結果は次のとおりです。

PermitRootLoginいいえ

y

AllowUsersジョンジャックチェスター…。 等

これにより、優れたiptablesを追加すれば、クラッキングの可能性を十分に制限できます。

実際、私はPortKnockingを使用することを好みます😀

いつものようにKZKG ^ Gaara、SSHに関する優れた記事。 あなたのガイドと一緒に私たちはターミナルの恐れを失っています

ありがとう

OOOOOOOOhhhh !!!!

とても良い記事、ワイルド!!!

ポート番号の変更とは別に、攻撃者のオプションをさらに制限するために、USER:PASSでのログインを無効にすることもお勧めします。

PasswordAuthenticationいいえ

秘密鍵/公開鍵認証を使用します。

良い投稿。

Salu2